في السنوات الأخيرة، دفعت التطورات التي حققتها شركات مثل IBM وGoogle الحوسبة الكمية من كونها نظرية إلى واقع، مما أعاد إشعال الجدل في مجتمع العملات المشفرة حول تداعياتها. معالجات IBM الكمومية الأخيرة تحتوي الآن على أكثر من 400 كيوبت، وتزعم الشركة أن هناك "مسارًا واضحًا" للوصول إلى أجهزة كمومية كاملة بحلول نهاية العقد. جوجل متفائلة بالمثل، حيث تقول إن التحديات الهندسية المتبقية للحوسبة الكمومية الكبيرة يمكن التغلب عليها، مع تحقيق معالم في سرعة متزايدة.

لم يمر هذا التقدم دون أن يلاحظه أحد في دوائر العملات المشفرة: حيث تتحدث المنتديات والخبراء عن موعد احتمال أن تصبح أجهزة الكمبيوتر الكمومية قوية بما يكفي لتهديد التشفير الذي يدعم البيتكوين والبلوكشين الأخرى. البعض، مثل شريك مؤسس سولانا أناتولي ياكوفينكو، يحذرون من وجود احتمال "50/50" لحدوث اختراق كمومي كبير بحلول عام 2030 ويدعون مجتمع البيتكوين "لتسريع الأمور" في إعداد الدفاعات. آخرون يشككون أكثر، مشيرين إلى أن أجهزة الكمبيوتر الكمومية "المفيدة" حقًا قد تكون لازلت على بعد من 15 إلى 20 عامًا، كما توقع مؤخرًا الرئيس التنفيذي لشركة إنفيديا جينسن هوانغ.

من الواضح أن الحوسبة الكمومية لم تعد فكرة مجردة وبعيدة – إنها تقنية تتطور مع تداعيات حقيقية على الأمن السيبراني. وهذا يجلب تهديدات وفرصًا لعالم العملات المشفرة. من ناحية، فإن جهاز كمومي متقدم بما فيه الكفاية يمكن أن يكسر الدرع التشفيري "غير القابل للكسر" الذي يحمي الأصول الرقمية. ومن ناحية أخرى، فإن السباق نحو التشفير المقاوم للكم قد يحفز الابتكار ويمكن أن يقود في النهاية إلى تقوية نظم بلوكشين التي تتكيف في الوقت المناسب.

سيتناول هذا الشرح جميع جوانب المشكلة: لماذا تشكل الحوسبة الكمومية تهديدًا فريدًا للعملات المشفرة، وكيف يمكنها اختراق تشفير البيتكوين، ومتى يعتقد الخبراء أن ذلك قد يحدث (أو قد لا يحدث)، وما الذي تفعله الصناعة للاستعداد. سنستكشف أيضًا السيناريوهات الافتراضية – مثل ماذا إذا وقع هجوم كمومي على البيتكوين غدًا – ونفكر في العواقب الطويلة الأجل: من سيربح ومن سيخسر وكيف قد تتغير اقتصاديات العملة المشفرة عندما يصبح "غير القابل للكسر" قابلًا للكسر؟

من المهم أن نفهم أن هذا ليس نبوءة كآبة ويأس. إنه فحص متبصر لمخاطر مستقبلية محتملة – مخاطر قد تكون في الواقع على بعد سنوات أو عقود، ولكنها تتطلب تخطيطًا استباقيًا اليوم. من خلال فهم التهديد دون التضخيم، يمكن لمطوري ومستخدمي العملات المشفرة اتخاذ خطوات الآن لضمان أنه عندما تصل الحوسبة الكمومية أخيرًا على نطاق واسع، يكون النظام الإيكولوجي للعملات المشفرة جاهزًا للالتواء، لا للانكسار.

كيف تعمل الحوسبة الكمومية (دون التضخيم)

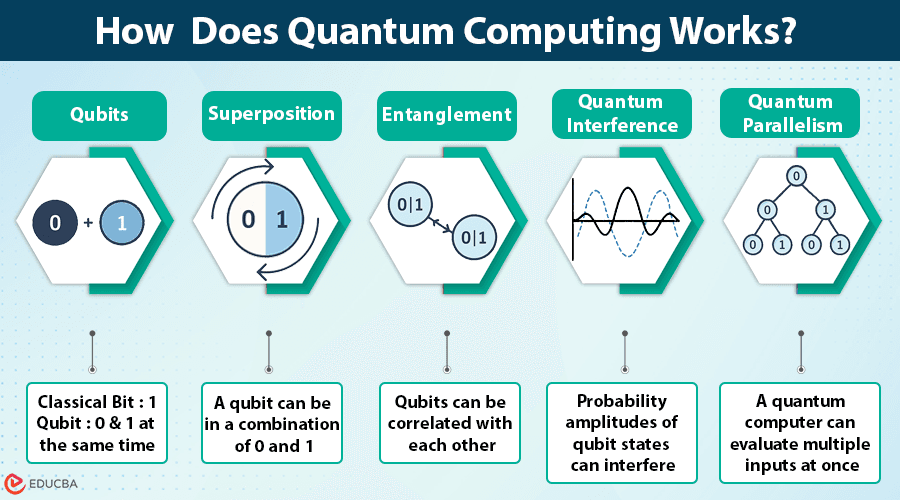

الحوسبة الكمومية تختلف جذريًا عن أجهزة الكمبيوتر الكلاسيكية التي نستخدمها اليوم. بدلاً من البتات الثنائية (0 أو 1) في الحوسبة الكلاسيكية، يستخدم الكمبيوتر الكمومي الكيوبتات، وهي وحدات كمية يمكن أن توجد في عدة حالات في نفس الوقت بفضل ظاهرة تسمى التشابك الفائق. ببساطة، الكيوبت يشبه عملة طائرة في الهواء – ليست فقط وجهًا أو ذيلًا، بل قد تكون كلاهما حتى يتم قياسها. يمكن للكيوبتات أيضًا أن تتشابك مع بعضها البعض، مما يعني أن حالة كيوبت واحد يمكن أن تعتمد على حالة كيوبت آخر حتى عبر مسافة. يسمح هذا لأجهزة الكمبيوتر الكمومية بمعالجة عدد كبير من الاحتمالات في وقت واحد. عندما تقوم بتوصيل العديد من الكيوبتات معًا وتتداخل موجات احتمالها بالطريقة الصحيحة، يمكنك أداء بعض الحسابات التي يستغرق الكمبيوتر العادي عمرًا لحلها.

من المهم تجاوز الكلمات الشائعة التي يتم تداولها غالبًا في هذا المجال. ربما سمعت عن مصطلح "التفوق الكمومي". هذا يشير إلى جهاز كمبيوتر كمومي يؤدي مهمة لا يمكن لأي كمبيوتر كلاسيكي يمكنه حله في إطار زمني معقول أن يؤديها. زعمت جوجل أنها حققت التفوق الكمومي في 2019 عندما أدى معالجها Sycamore المكون من 53 كيوبتًا حسابًا مخصصًا في دقائق قدرت جوجل أن يستغرق الكمبيوتر العملاق 10,000 سنة لحله. (جادلت IBM لاحقًا أن الكمبيوتر العملاق يمكنه القيام بذلك بشكل أسرع بطريقة محسنّة، ولكن كان الإنجاز مهمًا بلا شك).

مصطلح ذات صلة هو "الميزة الكمومية". بينما التفوق الكمومي يتعلق بالتفوق على الآلات الكلاسيكية في أي مهمة (حتى وإن كانت اصطناعية)، الميزة الكمومية تعني جهاز كمبيوتر كمومي يحل مشكلة عملية ومفيدة بشكل أفضل أو أسرع من جهاز كمبيوتر كلاسيكي. بمعنى آخر، التفوق كان إثباتًا للمفهوم؛ الميزة ستكون عندما تبدأ الحوسبة الكمومية في تنفيذ أشياء تهم في العالم الحقيقي، مثل محاكاة علوم المواد أو تحسينات معقدة تكافح الكمبيوترات الكلاسيكية معالجتها.

لا تزال آلات الكم اليوم في مهدها. إنها مليئة بالضجيج ومعرضة للأخطاء، مما يعني أن الكيوبتات تفقد حالتها الكمية الدقيقة بسهولة (مشكلة تُعرف بالديكوهرنس). لا يزال عدد الكيوبتات أيضًا نسبيًا صغيرًا. على سبيل المثال، معالج IBM المتقدم Osprey الذي كشف النقاب عنه في 2022، يحتوي على 433 كيوبتًا – وهي كانت نسبة قياسية آنذاك. وبناءً عليه، يقدر الباحثون أنه قد يتطلب حوالي مليون كيوبتات عالية الجودة لاختراق التشفير الحديث مثل تشفير البيتكوين (المزيد حول ذلك بعد قليل). في الصورة أدناه، يظهر معالج أوسبري الكمومي من IBM (عرض) – كان هذا خطوة كبيرة، ولكنه لا يزال بعيدًا عن الحجم اللازم لتهديد تشفير البيتكوين.

حتى رئيس قسم الأجهزة الكمومية في IBM لاحظ أن الوصول إلى أجهزة الكم "المفيدة بالفعل" يتطلب على الأرجح بنى جديدة لربط الرقاقات معًا في أنظمة أكبر وأكثر وحدة.

رسم ثلاثي الأبعاد لمعالج IBM الكمومي "أوسبري" الذي يحتوي على 433 كيوبتًا، والذي تم تقديمه في 2022. تعتبر المعالجات الكمومية مثل هذه علامة تقدم كبيرة في عدد الكيوبتات، ولكن يقول الخبراء إن ملايين من الكيوبتات المصححة الخطأ ستكون مطلوبة لاختراق التشفير الذي يحمي البيتكوين والعملات المشفرة الأخرى. (الصورة: IBM/كوني تشو عبر رويترز)

إذًا، بينما تتقدم الحوسبة الكمونية سريعًا، فإنها ليست سحرًا. لم نصل بعد إلى النقطة التي يمكن فيها استخدام حاسوب محمول كمومي على مكتب لاختراق أي رمز في ثوانٍ. كانت عروض "التفوق الكمومي" حتى الآن، بما في ذلك تلك التي أجرتها جوجل والباحثون الصينيون، تتعلق بمهام متخصصة للغاية ذات تأثير ضئيل في العالم الحقيقي. "الميزة الكمومية" في التطبيقات العملية هي الهدف القادم، وتحقيقها لا يزال بضع سنوات بعيدًا وفقًا لأكثر التوقعات تفاؤلاً.

في الوقت الحالي، تظل أجهزة الكمبيوتر الكمومية تجارب مختبرية ونماذج أولية سحابية، تختبر في الغالب المشاكل التي يصعب على الحواسيب الكلاسيكية معالجتها. ومع ذلك، فإن مسارها واضح: تتحسن القدرات، واللحظة التي يمكنها فيها حل المشاكل المفيدة التي لا تستطيع الحواسيب الكلاسيكية حلها ستشعر بتوابعها في العديد من الصناعات – بما في ذلك العملات المشفرة.

لماذا قد لا يكون تشفير البيتكوين أبديًا

غالبًا ما يُوصف البيتكوين بـ"غير القابل للاختراق"، وحتى الآن أثبت التشفير الأساسي له صحة هذه السمعة. في قلب أمان البيتكوين يوجد خوارمية التوقيع الرقمي للقطع الإهليلجي (ECDSA)، وهو مخطط تشفير يعود إلى ثمانينيات القرن الماضي يسمح للمستخدم بإثبات ملكية الأموال. إليك كيف يعمل: تتحكم برقم سري يسمى المفتاح الخاص، ومن هذا المفتاح الخاص يمكنك اشتقاق مفتاح عام بضربه في منحنى قطعي ثابت (نوع من الوظائف الرياضية أحادية الاتجاه).

يمكن مشاركة المفتاح العام على نطاق واسع – يتم تجزئته لتكوين عنوان البيتكوين الخاص بك – بينما يبقى المفتاح الخاص معروفًا لك فقط. إذا كنت تريد إنفاق البيتكوين، تقوم بإنشاء توقيع رقمي باستخدام مفتاحك الخاص؛ يستخدم الشبكة مفتاحك العام للتحقق من هذا التوقيع وبالتالي توثيق المعاملة.

بشكل حاسم، هذه العملية من اتجاه واحد: بالنظر إلى المفتاح العام، لا توجد طريقة معروفة لآلة حاسوبية حسابية تقليدية لحساب المفتاح الخاص المقابل. وكما قال باحث البيتكوين نيك كارتر، يعتمد نموذج أمان البيتكوين بالكامل على افتراض مشكلة رياضية أحادية الاتجاه "سهلة الحساب في اتجاه واحد، ومن المستحيل تغييرها" باستخدام الحوسبة التقليدية. في الممارسة، فإن محاولة كسر المفتاح الخاص لطول 256 بت باستخدام كمبيوتر عادي ستستغرق مليارات ومليارات السنوات – مما يجعله مستحيلًا بشكل فعلي.

تهدد الحوسبة الكمومية بقلب هذا التناسق. في عام 1994، اكتشف عالم الرياضيات بيتر شور خوارزمية كمومية (تسمى بشكل مناسب خوارزمية شور) التي يمكنها حل النوع من المشكلة الرياضية التي تعتمد عليها ECDSA بكفاءة. على وجه التحديد، يمكن لخوارزمية شور إجراء تحليل العاملات الأولية وحساب اللوغاريتمات المتقطعة بشكل أسرع بكثير من أي خوارزمية حسابية تقليدية معروفة. مشكلة اللوغاريتم المتقطع على المنحنيات الإهليلجية (التي تؤمن ECDSA) متصلة بشكل وثيق بهذه المهام. ببساطة، يمكن لجهاز كمبيوتر كمومي مستقبلي يعمل بخوارزمية شور تحليل مفاتيح البيتكوين الخاصة من مفاتيحها العامة، مما يضر بالأمان الأساسي لـ ECDSA.

كل ما يحتاجه المهاجم هو المفتاح العام للضحية – والذي، في حالة البيتكوين، عادة ما يظهر على البلوكشين كلما قام ذلك المستخدم بأي معاملة. بمجرد أن يتمكن مهاجم كمومي من حساب المفتاح الخاص، يمكنهم إنفاق العملات في تلك المحفظة بحرية. سيصبح الأمن التشفيري "غير القابل للكسر" قابلًا للكسر بسهولة. ووفقًا لديفيد كارفالهو، الرئيس التنفيذي لشركة Naoris Protocol للأمن السيبراني، بمجرد أن يحدث ذلك، سيبدو كما لو أن المحافظ يتم الوصول إليها بشكل شرعي: "سيبدو كل شيء كدخول شرعي... لن تعرف حتى" أن السرقة كانت مدفوعة بالكم لأن السارق سيكون قد أعد توقيعات صحيحة مثل المالك الحقيقي.

ليس فقط خوارزمية التوقيع هي الخطر الوحيد. يعتمد البيتكوين أيضًا على وظائف التجزئة التشفيرية، وخاصة SHA-256، في عملية التعدين وإنشاء العناوين. وبينما لا تتعرض وظائف التجزئة للتهديد المباشر من قبل الخوارزميات الكمومية كتشفير المفتاح العام، إلا أنها ليست محصنة تمامًا. يمكن لأجهزة الكمبيوتر الكمومية استخدام خوارزمية Grove لتسريع البحث عن تداخل التجزئة أو جزء محدد مسبقًا. توفر خوارزمية جروف السرعة المربعة للمشكلات البحثية بالاعتماد على القوة العمياء.

في سياق تعدين البيتكوين (الذي هو في الأساس نوع من البحث الحاد) Content: السباق لإيجاد قيمة تجزئة SHA-256 تحت هدف معين)، يمكن لجهاز حاسوب كمي مع خوارزمية جروفر نظريًا أن يقوم بالتعدين بشكل أسرع بكثير من الحواسيب الكلاسيكية. ولحسن الحظ، فإن ميزات جروفر ليست مدمرة تمامًا مثل ميزات شور. فهو سوف يقلل عمليًا من قوة خوارزمية التجزئة إلى النصف: حيث أن SHA-256 الذي ينتج مخرجًا بقدرة 256–بت سيكون أمانه خفض إلى نحو 128–بت تحت هجوم كمي. ويظل مستوى الأمان البالغ 128–بت قويًا إلى حد كبير – بالإشارة إلى أن تشفير AES 128–بت يعتبر ذو مستوى عسكري اليوم.

ومع ذلك، إذا أصبحت العتاد الكمومية قوية، حتى هذه التسارع التربيعي يمكن أن تمنح ميزة ساحقة للمهاجمين المزودين بالكم في تعدين البيتكوين، مما قد يؤدي إلى هجوم بنسبة 51% أو اضطرابات أخرى. إنها تهديد أقل فورية من كسر التواقيع (نظرًا لصعوبة التعدين والعوامل الأخرى التي يمكن تعديلها)، لكنها جزء من القلق.

باختصار، تم تصميم تشفير البيتكوين في عصر كان فيه الحواسيب الكلاسيكية فقط موجودة. وافترض المصممون أن بعض المشكلات الرياضية كانت غير قابلة للحل عمليًا (مثل العثور على مفتاح خاص بالنظر إلى مفتاح عام). يغير الحوسبة الكمية هذا الافتراض رأسًا على عقب. بوجود عدد كاف من الكيوبتات والخوارزميات الصحيحة، ما كان يومًا غير ممكن قد يصبح ممكنًا. كما أشار عالم التشفير إيثان هيلمان، "يحتاج البيتكوين إلى حماية أموال الناس عبر الأجيال"، مما يعني أنه يجب أن يتحمل ليس فقط حواسيب اليوم، بل أيضًا حواسيب الغد.

الحقيقة القاسية هي أن التشفير الذي يؤمن البيتكوين والعديد من العملات المشفرة الأخرى "قد لا يكون إلى الأبد" في مواجهة التقدم الكمي. هذا هو سبب أخذ هذه القضية، التي تم مناقشتها منذ فترة طويلة في النظرية، على محمل الجد الآن حيث تقترب المختبرات الكمية من الآلات القادرة على كسر ECDSA وغيرها من التشفي

سيناريو "الهجوم الكمي": ماذا لو حدث بالفعل؟

إحدى الجوانب المرعبة لهجوم كمي على البيتكوين هي أنه يمكن أن يتكشف بصمت، دون دلائل واضحة على التطفل. إذا تم تشغيل جهاز حاسوب كمي قوي بما فيه الكفاية لاختراق مفاتيح البيتكوين اليوم، يمكن للعملات أن تبدأ في التحرك من المحافظ ولا يدرك أحد على الفور أن هذه التعاملات كانت احتيالية. كما حذر كارافالو في مقابلة، "إذا تم تشغيل حاسوب كمي قادر على كسر التشفير الحديث اليوم، سيكون البيتكوين على الأرجح تحت الهجوم – ولن يعرف أحد".

ذلك لأن السارق الكمي ليس بحاجة إلى اختراق الشبكة أو خلق عملات مزيفة؛ ببساطة يقومون بكسر المفاتيح الخاصة للحسابات المستهدفة واستخدامها لتوليد معاملات صالحة. بالنسبة للبلوكتشين، تبدو هذه التعاملات مثل أي مستخدم آخر يوقع بمفتاحه.

تخيل أن تستيقظ لتجد عنوان بيتكوين قديم – لم يتم لمسه منذ عقد – قد أرسل فجأة كل BTC الخاص به إلى محفظة غير معروفة. قد يتساءل المحللون داخل السلسلة إن كان حامل طويل ضائع قد عاد أخيرًا، ولكن في سيناريو سرقة كمية، قد يكون المهاجم الذي حسب المفتاح الخاص لذلك العنوان وصرفه. ستستمر البلوكتشين في التحرك بشكل طبيعي، تواصل إنتاج البلوكات وتأكيد التعاملات، بينما بشكل خفي تغيرت ملكية بعض العملات بهدوء. كما وضعها كارافالو، "سوف تراها فقط العملات تتحرك كما لو أن أصحابها قرروا إنفاقها". لن يكون هناك تواقيع فاشلة أو علامات حمراء واضحة في السجل نفسه.

أي العملات سيكون الأكثر عرضة للخطر؟ يشير الخبراء إلى أقدم وأكثر المحافظ خمولًا كأهداف رئيسية. لاحظ كابيل دهيمان، مؤسس شركة قرآنيم الناشئة بعد الكمية، أن عناوين البيتكوين المبكرة جدًا (بما في ذلك المقتنيات الأسطورية لساتوشي ناكاموتو) استخدمت ممارسات تشفير أقل أمانًا بمعايير اليوم.

على سبيل المثال، يتم الاحتفاظ بالعديد من العملات القديمة في عناوين P2PK حيث يمكن رؤية المفتاح العام مباشرة داخل السلسلة (على عكس أسلوب P2PKH الحديث الذي يخفي المفتاح العام خلف تجزئة حتى يتم إنفاقه). قال دهيمان لصحيفة كوينتيليغراف، "ستكون عملات ساتوشي بمثابة هدف توافقي"، بالإشارة إلى المليون BTC التي يعتقد أنه تعدينها من قبل مبدع البيتكوين. إذا تحركت هذه العملات غير النشطة فجأة، فسوف تحطم الثقة – قد يفترض الناس إما أن ساتوشي قد عاد أو أن مهاجمًا كميًا قد ضرب، وأي من السيناريوهين سيكون مزعزعًا للغاية.ترجمة: يعتمد البعض على وحدات معالجة الرسوميات (GPUs) في بعض أنظمة التحكم الكمي. الكمبيوترات الكمية المفيدة جدًا المتوقعة قد تكون على بعد 20 عامًا تقريبًا من الآن. إذا قلت 15 سنة، سيكون ذلك مبكرًا، وإذا قلت 30 سنة، سيكون متأخرًا، لذا اختر 20 سنة، كما وضح هوانغ، مشيرًا إلى أن الطريق لا يزال طويلاً. وبالمثل، كان رائد التشفير آدم باك مستخفًا بالتنبؤات التي تدعي أنه يمكن كسر البيتكوين بحلول 2028، قائلاً "لا يمكن"، بل وكان يفكر في الرهان ضد مثل هذه التنبؤات.

علق شخص معروف آخر في عالم البيتكوين، سامسون موو، بأن الحوسبة الكمية تشكل خطرًا حقيقيًا، لكن الجدول الزمني لهذا لا يزال بعيدًا بعقد آخر على الأرجح، مضيفًا أنه في رأيه "كل شيء آخر سيفشل قبل أن يفشل البيتكوين" إذا ما تحقق مثل هذا التهديد. هذه الآراء تعكس موقفًا شائعًا في مجتمع تطوير البيتكوين: مراقبة حذرة بدلاً من إطلاق إنذار فوري.

ومع ذلك، هناك مجموعة من الأشخاص الذين يطالبون بمزيد من الاستعجال. حيث أعطى أناتولي ياكوفينكو من سولانا احتمالًا متساويًا لتحقيق اختراق بحلول عام 2030 ويعتقد أن التطور السريع للتكنولوجيا ذات الصلة مثل الذكاء الاصطناعي "مذهل"، مشيرًا إلى أن الحوسبة الكمية قد تفاجئنا قريبًا. في منتصف 2023، ألمحت خارطة طريق مسربة من Google Quantum AI إلى زيادة حادة محتملة في أعداد الكيوبت في السنوات القادمة، مما أثار التكهنات.

وفي عالم الأمن القومي، لا يمكن تجاهل إمكانية التقدم السري: قد لا تفصح المختبرات الحكومية عن كل اختراق، خاصة إذا كان له قيمة استخباراتية. وهذا جزئيًا بسبب أن عالم التشفير ميشيل موسكا صاغ فكرة "يوم–ك" – اليوم الذي يمكن فيه للكمبيوتر الكمي كسر التشفير الحالي. هو وآخرون يحذرون من أن يوم–ك قد يأتي فجأة وقبل الجدول الزمني المتوقع، مما يضع أولئك الذين افترضوا تباطؤ الوقت في موقف ضعيف.

تضيف كل هذه المعلومات، حسب تقديرات معظمها حتى عام 2025، أن تهديد الحوسبة الكمية للتشفير المستخدم على نطاق واسع سيكون في ثلاثينيات القرن الحالي أو ما بعدها. وحتى تقرير المحللين في بيرنشتاين، على سبيل المثال، لا يزال يرى أن التهديد بعيد بضع عقود. لكن الإجماع يمكن أن يتغير مع أي اختراق واحد. وتلقى المجتمع تنبيهًا في أواخر 2022 عندما ادعى الباحثون الصينيون أنهم ابتكروا نهجًا جديدًا للتفكيك الذي، إذا كان قابلًا للتوسع، قد يقلل بشكل كبير من المتطلبات لكسر مفاتيح RSA بطريقة هجينة كمي.

قوبل هذا الادعاء بالشك الصحي ومن المرجح ألا يكون هجومًا فعليًا، لكنه كان بمثابة تذكير: يمكن أن تأتي التطورات من أي مكان، وقد نقلل من شأن ما يمكن تحقيقه. كما كتب عالم الكمبيوتر النظري سكوت آرونسون، الموقف الحكيم هو "نعم، دون شك، القلق بشأن هذا الآن. ضع خطة." التخطيط المبكر يضمن أن حتى إذا كانت القدرة على فك التشفير الكمي تأتي في وقت أبكر من المتوقع، فإن عالم التشفير لن يكون ممسكًا بلا استعداد.

التشفير بعد الكمي: ما الحلول المتاحة؟

الخبر الجيد هو أن مجتمع التشفير لم يجلس مكتوف الأيدي ينتظر يوم–ك. مجال بحثي يعرف بتشفير بعد الكمي (PQC) قد طور خوارزميات جديدة يمكنها الصمود أمام الهجمات من الحواسيب الكمية.<|vq_12046|>الترقيات الأمنية من الأعلى إلى الأسفل. على النقيض من ذلك، فإن العملات الرقمية مشفرة تكون بشكل لامركزي، مما يجعل الانتقالات المنسقة أكثر تعقيدًا.

خذ القطاع المصرفي على سبيل المثال: كان JPMorgan Chase واضح في جدية هذا الأمر. بالإضافة إلى تجربة التوزيع الأساسي الكمومي المذكورة سابقًا، يوجد لدى JPMorgan "مختبر المستقبل" للتكنولوجيا الكمومية. وقال ماركو بيستوي، الذي يقود هذا المختبر، إن البنك يجري الاستعداد "لاستقبال حواسيب كمومية بجودة الإنتاج" تحديدًا لأنها يمكن أن "تغير مشهد الأمان للتكنولوجيا مثل البلوكشين والعملات الرقمية في المستقبل القريب". JPMorgan لا تنتظر حتى حدوث طوارئ؛ إنهم يختبرون الدفاعات الآن. وبالمثل، أطلقت شبكة البنوك العالمية SWIFT برامج تدريبية وورش عمل بشأن الأمان بعد الكم لأعضائها.

شركات مثل IBM وMicrosoft تعرض بالفعل خيارات تشفير آمن من الكم في منتجاتها السحابية، حتى تتمكن الشركات من البدء في تشفير البيانات باستخدام خوارزميات مثل Kyber أو Dilithium مسبقًا. أصدرت الحكومة الأمريكية قانون التحضير للأمن السيبراني للحوسبة الكمومية (في أواخر 2022)، الذي يطلب من الوكالات الفيدرالية البدء في التخطيط للانتقال بنظمها إلى التشفير بعد الكم. حتى الوكالة NSA (التي ساعدت تاريخيًا في تنسيق معايير التشفير الأمريكية) أعلنت عن خطط للانتقال إلى خوارزميات مقاومة للكم – وهي إشارة قوية للصناعة والأوساط الأكاديمية للمضي قدمًا.

الآن قارن ذلك بحالة معظم شبكات العملة الرقمية: لا تزال بيتكوين، إيثريوم، وغالبية العملات البديلة تستخدم توقيعات RSA، ECDSA، أو EdDSA والتجزئة القياسية (SHA–2، SHA–3، إلخ). لم يكن هناك انتقال عاجل بعد. جزء من السبب هو أن المجتمع، كما ناقشنا، كثيرون يعتقدون أن التهديد ليس وشيكًا. جزء آخر هو تحدي الإجماع: لتغيير خوارزمية توقيع البيتكوين، على سبيل المثال، يحتاج كل مشارك في الشبكة فعليًا إلى الموافقة (أو على الأقل أغلبية ساحقة، إذا تم ذلك عبر الترقية اللينة).

هذه عملية بطيئة تشمل اقتراحات، وبرمجيات، واختبارات، وإقناع القاعدة العالمية للمستخدمين. "التمويل التقليدي في الواقع متقدم"، كما لاحظ كارفالهو من Naoris. "لديهم تحكم مركزي، وميزانية، وسلطة واحدة يمكنها دفع الترقية. الكريبتو ليس لديهم ذلك. كل شيء يتطلب توافق الآراء." بمعنى آخر، يمكن لجيمي دايمون أن يخبر فريق الأمن في JPMorgan "نحن ننتقل جميع الاتصالات الداخلية إلى التشفير بعد الكم العام المقبل" ومن المرجح أن يحدث ذلك.

لا يوجد شخصية مماثلة في بيتكوين يمكنها أن تصدر قرارًا نهائيًا لترقية الكريبتو – فقد تم تصميمها لتعمد أن لا يكون القرار في يد شخص واحد. نرى بعض الحركة في مجال الكريبتو مع ذلك. حقيقة أن مطوري بيتكوين يعدون الآن (في 2023-2025) اقتراحات لتخفيف الأضرار الكمومية تظهر أن الفجوة مفهومة. وبعض شركات العملات الرقمية تشارك في الجهود الأوسع لـ PQC. على سبيل المثال، تستكشف شركات الأمن الخاصة بالبلوكشين والتعاونيات الأكاديمية التغيير في التشفير – تصميم بروتوكولات يمكنها استبدال الأصول التشفيرية بشكل أسهل في المستقبل. السيناريو المثالي هو جعل شبكات البلوكشين مرنة مثل المتصفحات، التي يمكنها (نظريًا) طرح تشفير جديد من خلال التحديثات عند الحاجة. لكن تحديث ملايين العقد اللامركزية لهي مهمة أكبر من تحديث Google Chrome أو Firefox على أجهزة المستخدمين.

نقطة أخرى للتباين هي سطح المخاطر. تعتمد المالية التقليدية بشكل كبير على التشفير للاتصالات الآمنة (TLS للمواقع البنكية، الشبكات الخاصة الافتراضية، الرسائل الآمنة، إلخ)، والتي يمكن أن يتم إبطالها بواسطة مهاجم كمومي. لذلك تواجه البنوك ليس فقط التهديد بسرقة العملات الرقمية ولكن أيضًا بشكل محتمل فضح بيانات العملاء الحساسة والمعاملات المالية إذا تم كسر التشفير. هذا يمنحهم حافزًا عامًا لترقية كل التشفير.فكر في انفصال Bitcoin Cash في عام 2017 بسبب خلاف.

إذا رفضت أقلية كبيرة من المستخدمين أو المعدنين الانقسام–الصعب–الكمومي (ربما لأنهم يختلفون على توقيت أو اختيار خوارزمية)، قد ينتهي بك الأمر مع وجود بيتكوينين متنافسين، وهو ما سيكون كابوسًا للقيمة والثقة. لذلك، يرى معظمهم أن الانقسام الصعب للكمومي يعد الملاذ الأخير، وربما فقط إذا دعت الضرورة الملحة إلى ذلك وكان هنالك توافق شبه كامل من الضرورة المطلقة.

يجب علينا أن نأخذ في الاعتبار أيضًا جانب المستخدم: حاملو بيتكوين العاديون سيحتاجون إلى نقل عملاتهم إلى عناوين جديدة في مرحلة ما لتكون آمنة. طالما أنهم يمتلكون مفاتيحهم الخاصة، يمكنهم دائمًا الإنفاق من عنوان قديم إلى عنوان جديد. لكن بعض العملات مفقودة أو مملوكة لأشخاص غير مهتمين. قد تظل تلك العملات محبوسة إلى الأبد في عناوين معرضة للخطر.

هناك اقتراح (يطفو في الأوساط الأكاديمية) يقضي بأنه إذا وصل الحوسبة الكمومية وبعض العملات لم تتحرك، قد يكون هناك عملية "تخزين مؤقت" أو استرداد لحمايتها (ربما يقوم المعدنون بتجميد محاولات السرقة الكمومية بشكل مؤقت أو شيء من هذا القبيل). ومع ذلك، فإن ذلك يدخل في منطقة جدلية للغاية تتعلق بإمكانية انتهاك قابلية البتكوين للمقايضة أو السماح بالحالات الخاصة، والتي سيكون المجتمع كارهًا للقيام بها. واقعياً، إذا لم يقم شخص ما بترقية عملاته بعد سنوات من التحذير ثم تعرضت للسرقة من قبل مهاجم كمومي، فسيكون ذلك جزءًا من التداعيات.

من المهم ذكر أن إيثيريوم ومنصات العقود الذكية الأخرى تواجه تحديًا مشابهًا في الحوكمة. ثقافة إيثيريوم مفتوحة أكثر على الترقيات (يقومون بالانقسام الصعب بانتظام للتحسينات)، لذلك قد تنفذ انتقالًا آمنًا من الكم بشكل أسرع إذا لزم الأمر. هناك إمكانية لاستخدام قدرة إيثيريوم على البرمجة للسماح بتعايش أنواع التوقيعات القديمة والجديدة حتى نقطة إيقاف محددة.

بعض العملات البديلة مثل نانو وستيلر، إلخ، تستخدم مخططات توقيع مختلفة (مثل ed25519) المعرضة بنفس القدر للكمومي، لذا ستحتاج إلى ترقيات أيضًا. إنه قضايا واسعة في النظام البيئي. ليست هناك حاجة صارمة لتنسيق عبر الشبكات (يمكن لكل شبكة التعامل بنفسها)، لكن تخيل السيناريو الذي تصبح فيه إحدى العملات الرئيسية PQ بدون أن تصبح الأخرى –قد يكون هناك تغيرات في الأسواق وتجارة متفرقة حول الأمان الملموس.

باختصار، نقل العملة الرقمية إلى العملات الأمانة ضد الكمومي هو عملية اجتماعية بقدر ما هي عملية تقنية. يتطلب من المطورين كتابة الكود، نعم، ولكن بعد ذلك أيضًا يحتاج المعدنون لاعتمادها، الشركات لترقية أنظمتها، مزودي المحافظ لإنشاء أدوات سهلة الاستخدام (حتى يتمكن الناس من تحويل أموالهم إلى عناوين جديدة بسهولة)، والتبادلات للتعرف على صيغ العناوين الجديدة. إنها جهد يستغرق سنوات عديدة. التحدي في الحوكمة هو الحفاظ على الجميع متوافقين ويتحركون بشكل تقريبي بدلاً من التشتت.

حتى الآن، أظهرت مجتمع بيتكوين أنه يمكنه مواجهة التحديات عند الضرورة الحقيقية (على سبيل المثال، الاستجابة للأخطاء أو قضايا القابلية للتوسع)، ولكن ليس بدون دراما. قد يكون التهديد الكمومي الوشيك في الواقع وسيطًا موحدًا – لا أحد في العملات الرقمية يريد رؤية العملات تتحطم. طالما أن الجدول الزمني مفهوم، يأمل المرء أنه حتى الفصائل المتناحرة عادة من المجتمع ستتحد للدفاع عن مصلحتهم المشتركة: نزاهة الشبكة.في المدى الطويل، قد يكون الفائز الأكبر هو نظام الكريبتو إذا تكيف بنجاح — لأنه سيثبت القدرة على التكيف ويكتسب فرصة جديدة للحياة تحت أعظم تهديد حتى الآن. ومع ذلك، يمكن أن تكون العملية للوصول إلى هناك مضطربة اقتصاديًا. القول القديم، "أوقية من الوقاية خير من قنطار من العلاج"، ينطبق هنا بشكل خاص. من خلال الاستثمار في الوقاية (ترقية الخوارزميات، وممارسة النظافة الجيدة للمفاتيح مثل عدم إعادة استخدام العناوين، وما إلى ذلك)، يمكن لمجتمع الكريبتو أن يجنب نفسه محاولة إيجاد علاج بعد وقوع الحدث، والذي سيكون مؤلمًا أكثر بكثير.

المشاريع الجاهزة للكم والآفاق المستقبلية

بالنظر إلى المستقبل، يشكل تقاطع الحوسبة الكمومية والكريبتو فرصة وتهديدًا في الوقت نفسه. إنه يدفع موجة من الابتكار والاستثمار لجعل الأنظمة التشفيرية أكثر قوة. لقد أشرنا بالفعل إلى بعض المشاريع (QRL، Naoris، Quranium) التي تسوق نفسها على أنها جاهزة للكم. قد تعتبر هذه المشاريع مقتصرة على فئة معينة الآن، لكنها تقدم لمحة عن كيفية عمل نظام الكريبتو ما بعد الكم.

على سبيل المثال، استخدام QRL لتوقيعات XMSS القائمة على التجزئة يعني أنه حتى لو وجد حاسوب كمومي، لن يكون قادرًا بسهولة على تزوير المعاملات على QRL — الأمان يعتمد على دوال التجزئة التشفيرية، التي تعتبر أكثر أمانًا نسبيًا ضد الهجمات الكمومية (متأثرة فقط بتباطؤ تربيعي لخوارزمية غروفر). وبالمثل، استخدام Quranium لتوقيعات بدون حالة تعتمد على التجزئة (تشبه SPHINCS+ على الأرجح) يعني عدم الاعتماد على المنحنيات البيانية الكلاسيكية أو RSA على الإطلاق.

في الصناعة الأوسع، نرى تمويلًا متزايدًا للشركات الناشئة والفرق البحثية في مجال التشفير ما بعد الكم. قامت الولايات المتحدة وحلفاؤها بتشكيل مبادرات مثل PQCrypto لتوجيه اعتماد معايير جديدة. لدى الاتحاد الأوروبي مشاريعه الخاصة ضمن تمويل Horizon للتشفير الآمن للكم. يبدو أن رأس المال الاستثماري مهتم أيضًا: الشركات التي تطور VPNs آمنة للكم، والرسائل الآمنة، أو تطبيقات البلوكشين قد بدأت بجمع الأموال، متوقعة أن الطلب سيرتفع كما نقترب أكثر من الحوسبة الكمومية العملية. إنها مشابهة لأيام الأمن السيبراني الأولى — أولئك الذين يبنون "جدار النار الكمومي" أولًا يمكن أن يجنوا مكاسب كبيرة.

ما يثير الاهتمام أيضًا هو أن بعض مشاريع البلوكشين تنظر حتى إلى كيفية أن تكون الحوسبة الكمومية مفيدة. على سبيل المثال، هناك بحوث تكهنات حول ما إذا كان يمكن استخدام الحواسيب الكمومية يومًا ما لتشغيل بعض خوارزميات إثبات العمل بشكل أكثر كفاءة (على الرغم من أن هذا يُرى عمومًا على أنه تهديد، وليس فائدة، لأنه يركز التعدين). استخدام إيجابي آخر محتمل: توليد أرقام عشوائية حقيقي. العمليات الكمومية عشوائية بطبيعتها، لذا قد تستخدم بعض البروتوكولات مولدات أرقام عشوائية كمومية لتعزيز عدم القابلية للتنبؤ في بروتوكولات الإجماع أو التشفير (فريق Cardano ذكر استخدام مولدات أرقام عشوائية كمومية من أجل تحسين العشوائية في انتخاب القادة، على سبيل المثال).

علاوة على ذلك، إذا كانت الحواسيب الكمومية تستطيع في النهاية حل مشاكل التحسين أو محاكاة الكيمياء بكفاءة، فقد تدمج شبكات البلوكشين المركزة على هذه المجالات (مثل الشبكات للتطبيقات الحوسبية أو العلمية) الحوسبة الكمومية كجزء من نظامها البيئي (مثلا الأوراكل أو الحسابات الخارجية التي تتكامل مع العقود الذكية).

بالنسبة لمستخدمي الكريبتو العاديين، لا يتطلب المستقبل الهلع، ولكنه يتطلب الوعي والجهوزية. خطوة عملية يمكن للمستخدمين اتخاذها اليوم: تجنب إعادة استخدام العناوين. كما أكد نيك كارتر، أن الممارسات الأساسية مثل عدم استخدام نفس عنوان البيتكوين بشكل متكرر تساعد على ضمان عدم ترك المفتاح العام في العلن لفترة أطول من اللازم. بهذه الطريقة، حتى لو ظهر حاسوب كمومي غدًا، لا يمكنه استهدافك إلا إذا قمت بإجراء معاملة وكشف مفتاحك العام؛ إذا كانت عملاتك موجودة في عنوان لم يتم إنفاقها منه مطلقًا، فهي آمنة قليلاً (حتى تنفقها). في المستقبل، من المرجح أن تبدأ المحافظ في تقديم خيارات عناوين آمنة للكم.

قد نرى، على سبيل المثال، محفظة بيتكوين قادرة على إنشاء عنوان P2QRH (هل تم تمرير خطة BIP–360 أو خطة مشابهة) وتساعدك على ترحيل أموالك بنقرة واحدة. كمستخدم، البقاء مطّلعًا على هذه التطورات هو المفتاح. قد يأتي يوم ترى فيه مطالبة: "قم بترقية محفظتك إلى عناوين مقاومة للكم الآن." سيكون من الحكمة القيام بذلك بدلاً من المماطلة.

طريقة أخرى يمكن للمستخدمين من خلالها "تحصين" ممتلكاتهم الرقمية ضد المستقبل هي التنويع قليلاً في الأصول التي تكون بطبيعتها مقاومة للكم. قد يعني هذا الاحتفاظ ببعض العملات على سلاسل بلوكشين آمنة للكم، أو حتى الاحتفاظ بأصول ليست رقمية على الإطلاق (كحماية). ولكن مع إعطاء الوقت الكافي، من المرجح أن العملات الرقمية الكبرى ستتمكن من الترقية، لذلك لا ينبغي على المرء القفز من السفينة للبقاء آمنًا.

من الناحية المجتمعية، توقع رؤية الكثير من التعاون بين علماء التشفير ومطوري البلوكشين وفيزيائي الكم في السنوات القادمة. المشكلة متعددة التخصصات. من المحتمل أن نرى ورش عمل وهاكاثونات مخصصة للبلوكشين والأمان ما بعد الكم. أي إي إي إي، والاتحاد الدولي لأبحاث التشفير، وغيرها من الهيئات قد بدأت بالفعل في تشجيع هذا النوع من التعاون. هذا الجهد متعدد التخصصات هو أمر حيوي لأن تنفيذ التشفير ما بعد الكم في البلوكشين يتطلب فهم الرياضيات الجديدة وتكييفها مع ظروف الشبكة الفعلية.

أخيرا، تشمل الآفاق المستقبلية سيناريوهات يصل فيها الحواسيب الكمومية ولا ينجو الكريبتو فحسب بل يزدهر. إذا انتقلت سلاسل الكتل بنجاح إلى خوارزميات مقاومة للكم، فقد تكسب مصداقية بالفعل. لقد اجتازت واحدة من أصعب الاختبارات الممكنة للمتانة. ومن ثم، بشكل مثير، يفتح الباب للتشفير المدعوم بالكم. على سبيل المثال، قد يتم تحسين البراهين اللامعرفية وغيرها من البروتوكولات المتقدمة مع التكنولوجيا الكمومية (هناك عمل نظري على البراهين اللامعرفية الكمومية).

يمكننا حتى تخيل سلاسل الكتل يومًا ما تؤمن نفسها بتقنيات الكم مثل الإجماع القائم على التشابك الكمومي (بعيد المنال، ولكنه مثير للاهتمام على المستوى المفاهيمي: مثلاً، هل يمكن للاتصالات الكمومية مزامنة العقد تقديم ضمانات جديدة؟). هذه أفكار بعيدة المدى، لكنها تبين أن الحوسبة الكمومية ليست مجرد قناة تهديد — بل يمكن أن تكون أيضًا ممكنا جديدًا لأنواع جديدة من الثقة إذا تم تسخيرها.

باختصار، يستعد مجتمع الكريبتو لـ"الكم الحتمي" بطريقة استباقية. المشاريع الناشئة تقود الطريق بتصميمات مقاومة للكم، والشبكات الكبرى ترسم مساراتها الهجرة ببطء ولكن بثبات. لن يحتاج المستخدمون لفهم فيزياء الكيوبتات للاستفادة؛ سيحتاجون فقط إلى اتباع أفضل الممارسات وتحديث برمجياتهم كتوفّر حماية أقوى. القوس الخاص بالكريبتو كان دائمًا متعلقًا بالمرونة — من النجاة من الاختراقات، والأسواق الهابطة، والتضييق التنظيمي، وأخطاء البروتوكول. التحدي الكمومي هو فصل آخر في تلك القصة. إنه تحدٍ كبير، نعم، ولكن مع التكيف المبكر والمعايير العالمية، يمكن للصناعة ليس فقط الاستعداد لهده الواقع بل الخروج أقوى وأأمن من أي وقت مضى.

الأفكار النهائية

توجد الحوسبة الكمومية والعملات المشفرة على مسار تصادم — ربما ليس اليوم أو غدًا، ولكن في نقطة ما في المستقبل. Often, is framed in dramatic terms: "Quantum will be the end of Bitcoin." Based on what we’ve explored, a more nuanced view is needed. Yes, quantum computers will one day break the specific cryptographic primitives that currently safeguard our digital assets. But that doesn’t have to mean the end of crypto or digital security. It means the beginning of a new chapter where we deploy stronger shields and perhaps even wield quantum tools for our defense.

Preparation is everything. The situation is reminiscent of the early days of the internet and the rise of cyber threats – those who recognized the risks of hackers and invested in cybersecurity thrived, while others learned the hard way. For the crypto sector, the lesson is clear: don’t be complacent. The goal is not to sow panic or sensationalize (we’ve hopefully avoided any alarmism here) but rather to emphasize a sober truth: we have a window of opportunity now to ensure that cryptocurrencies remain “unbreakable” even when quantum computers arrive that could otherwise break them.

That preparation will require global standards and collaboration. Just as NIST led a multi–year, international effort to vet post–quantum algorithms, the blockchain community may need its own equivalent – perhaps an alliance or working group that spans different projects, academia, and even governments, all aligning on quantum–resistant solutions for distributed ledgers. We might see something like a “Quantum–Safe Blockchain Alliance” emerge to share knowledge and coordinate timing, so that we don’t have a patchwork of some coins safe, others wide open, which could still lead to systemic issues.

It will also require a lot of education and communication. Developers must educate users on why certain upgrades are needed (we’ve seen how misunderstandings can slow down critical updates in the past). Communicating about quantum risks needs to strike a balance: not underplay the threat, but also not cry wolf too early such that people tune out. The messaging should be: This is an inevitable evolution in cryptography, and we have the solutions at hand – we just need to implement them with care and urgency.

One encouraging aspect is that many of the brightest minds in cryptography and computer science are already engaged in this problem. The coming transition to a post–quantum world is often likened to the transition from 32–bit to 64–bit computing, or from IPv4 to IPv6: a significant but manageable shift, given planning. In the best case, average crypto users in 2035 might not even remember that there was a quantum threat; they’ll just be using Bitcoin or Ethereum as usual, under the hood protected by lattice signatures or hash–based signatures, and life goes on. Achieving that “non–event” outcome will be the result of years of hard work happening الوقت الحالي (وربما بعض الحظ أن الحوسبة الكمية لا تصل بشكل ملحوظ في وقت أقرب مما هو متوقع).

في الختام، من الملائم أن نتردد نفس الشعور الذي غالبًا ما يأتي من الخبراء المتزنين: لا داعي للذعر - بل التجهيز. تمامًا كما يفكر حاملو البيتكوين على المدى الطويل بمدة سنوات وعقود، يجب أن يتم التفكير في أمان الشبكة بمدة أجيال. يعد الحوسبة الكمية نوعًا من التحول التكنولوجي الذي يحدث مرة في القرن. التنقل في هذا الأمر سيتطلب التعاون بين التخصصات: التشفيريون لتصميم الخوارزميات، ومهندسو البلوكتشين لدمجها، والقادة التجاريين لتمويلها وتنفيذها، ونعم، العلماء الكوانتيون لإبقائنا على اطلاع بالحالة الحقيقية للتكنولوجيا (بعد تجاوز الضجيج). هذه ليست تحديًا يمكن لجهة واحدة التعامل معه وحدها.

ستستمر لعبة القط والفأر التشفيرية كما كانت دائمًا. ستجبر الحواسيب الكمية التشفير على التطور، وستتطور بالفعل. إذا كانت البلوكتشين لتكون التكوينات الدائمة لتبادل القيمة التي يأملها الكثيرون، فيجب أن تتطور أيضًا. في النهاية، قد يتحول القصة من "غير القابل للكسر يصبح قابلاً للكسر" إلى "القابل للكسر يصبح غير قابل للكسر مرة أخرى". من خلال السبق على التهديد، يمكن للمجتمع التشفيري ضمان أن وعده الأساسي - الأمان بدون الثقة المركزية - يظل صحيحًا، حتى في مواجهة أقوى الحواسيب التي تبنيها البشرية على الإطلاق. ستكون حقبة الحوسبة الكمية عصرًا من الحسابات ثم، نأمل، عصرًا من التجديد لأمان العملات المشفرة. الوقت لبدء بناء هذا المستقبل هو الآن.