최근 몇 년간 IBM과 Google과 같은 기업의 발전은 양자 컴퓨팅을 이론에서 현실로 밀어 올렸고, 이는 암호화폐 커뮤니티에서 그 의의에 대한 논쟁을 다시 뜨겁게 만들었습니다. IBM의 최신 양자 프로세서는 400개가 넘는 큐비트를 탑재하고 있으며, 이 회사는 이번 10년 말까지 완전한 규모의 양자 기계로의 "명확한 경로"가 있다고 주장하고 있습니다. Google 또한 대규모 양자 컴퓨팅의 남은 엔지니어링 과제가 "극복 가능"하다며 빠른 속도로 이정표를 달성하고 있다고 낙관하고 있습니다.

이러한 발전은 암호화폐 분야에서도 예의주시 되고 있습니다. 포럼과 전문가들은 양자 컴퓨터가 비트코인 및 기타 블록체인의 암호화를 위협할 정도로 강력해질 시점에 대해 활발히 논의하고 있습니다. 솔라나 공동 창립자 아나톨리 야코벤코 같은 사람들은 2030년까지 주요한 양자 기술 돌파구가 나올 확률이 "50/50"이라며 비트코인 커뮤니티에 준비 속도를 "빨리 해야 한다"고 경고합니다. 다른 이들은 보다 회의적이며, NVIDIA의 CEO 젠슨 황이 최근에 예측한 바와 같이 정말로 "유용한" 양자 컴퓨터는 여전히 15-20년 정도 더 필요한 것이라는 점을 지적합니다.

분명한 것은 양자 컴퓨팅이 더 이상 추상적이고 먼 아이디어가 아니라는 것입니다. 이는 사이버 보안에 실제적인 영향을 미치는 발전 중인 기술입니다. 한편으로는, 충분히 발전된 양자 컴퓨터가 디지털 자산을 보호하는 "깨지지 않는" 암호학적 방패를 파괴할 수 있습니다. 반면에, 양자 저항 암호화로의 경주는 기술 혁신을 자극할 것이며, 결국 제때 적응하는 블록체인 생태계를 강화할 수 있습니다.

이 설명서는 양자 컴퓨팅이 암호화폐에 어떻게 독특한 위협을 가하는지, 비트코인의 암호를 어떻게 깰 수 있는지, 전문가들이 그 시점에 대해 어떻게 생각하는지, 그리고 업계가 어떻게 준비하고 있는지를 여러 측면에서 다룰 것입니다. hypothetical 시나리오를 탐구하고 장기적인 영향을 고려할 것입니다: 양자 공격이 비트코인에 내일 일어났다면 누가 승자, 패자가 될 것이며, 예상 가능한 변화들은 무엇일까요? Skip translation for markdown links.

Content: 특정 목표보다 낮은 SHA-256 해시를 찾기 위한 경쟁), 그로버 알고리즘을 사용하는 양자 컴퓨터는 이론적으로 고전 컴퓨터보다 훨씬 빠르게 채굴할 수 있습니다. 다행히 그로버의 이점은 쇼어 알고리즘만큼 파괴적이지 않습니다. 그것은 해시 알고리즘의 강도를 절반으로 줄일 것입니다: 256비트 출력을 가진 SHA-256은 양자 공격하에 약 128비트 수준으로 보안이 감소할 것입니다. 128비트 보안 수준은 여전히 매우 강력합니다 - 비교하자면, 128비트 AES 암호화가 오늘날 군사용으로 간주됩니다.

하지만, 양자 하드웨어가 강력해지면, 그 사분 비례의 속도 증가 또한 비트코인 채굴에서 양자 장비를 갖춘 공격자에게 압도적인 이점을 줄 수 있으며, 이는 51% 공격이나 다른 혼란을 초래할 수 있습니다. 이는 서명이 깨지는 것보다 즉각적인 위협은 아니지만 (채굴 난이도 및 다른 요인이 조정될 수 있기 때문에), 걱정의 일부입니다.

요약하자면, 비트코인의 암호화는 오직 고전적 컴퓨터만 존재했던 시대에 설계되었습니다. 설계자들은 특정 수학 문제들이 사실상 풀 수 없다고 가정했습니다 (예를 들어, 공개 키가 주어졌을 때 개인 키 찾기). 양자 컴퓨팅은 그 가정을 뒤집습니다. 충분한 큐비트와 적절한 알고리즘이 있다면, 한 때 불가능했던 것이 가능해질 수 있습니다. "비트코인은 사람들의 자산을 세대에 걸쳐 보호해야 한다"고 암호학자 이단 하일먼은 언급했으며, 이는 오늘날의 컴퓨터뿐만 아니라 내일의 컴퓨터에도 견뎌내야 한다는 것을 의미합니다.

냉혹한 진실은 비트코인과 많은 다른 암호화폐를 보호하는 암호화가 양자 기술 발전 앞에서 "영원하지 않을 수 있다"는 것입니다. 그래서 이 문제가 오랫동안 이론적으로 논의되어 왔고, 이제 양자 연구소가 ECDSA 및 다른 레거시 암호를 깨는 기계에 가까워지면서 더 진지하게 다루어지고 있습니다.

"양자 공격" 시나리오: 이미 발생했다면?

비트코인에 대한 양자 공격의 소름 끼치는 측면 중 하나는 명백한 침입의 징후 없이 조용히 진행될 수 있다는 것입니다. 만약 비트코인의 키를 깨기에 충분히 강력한 양자 컴퓨터가 오늘 등장한다면, 동전은 지갑에서 이동하기 시작할 수 있으며, 그 거래가 사기임을 즉시 깨닫는 사람은 없을 것입니다. "오늘날 현대 암호를 깨는 양자 컴퓨터가 온라인에 등장하면, 비트코인은 아마도 공격을 받을 것이며 - 아무도 모를 것"이라고 칼발류는 인터뷰에서 경고했습니다.

이것은 양자 도둑이 네트워크를 해킹하거나 위조 동전을 만들 필요가 없기 때문입니다; 그들은 단순히 목표 계정의 개인 키를 깨고 이를 사용하여 유효한 거래를 생성합니다. 블록체인에서는 이러한 거래가 사용자가 자신의 키로 서명한 다른 거래처럼 보입니다.

10년 동안 손대지 않은 초기 비트코인 주소가 갑자기 모든 BTC를 알 수 없는 지갑으로 보냈다는 소식을 접한 상상을 해보세요. 체인 분석가는 오랜 잃어버린 소유자가 마침내 돌아왔다고 생각할지 모르지만, 양자 도난 시나리오에서는 해당 주소의 개인 키를 계산하여 채굴한 공격자일 수 있습니다. 블록체인은 정상적으로 계속 진행되며, 블록이 채굴되고 거래가 확인되지만, 그 이면에서는 일부 코인의 소유권이 조용히 이전되었습니다. 칼발류가 말했듯이, "당신은 그저 그 동전들이 그 소유자가 사용하기로 결정한 것처럼 이동하는 것을 볼 것입니다". 장부 자체에서는 실패한 서명이나 명백한 경고신호가 없을 것입니다.

어떤 동전이 가장 위험할까요? 전문가들은 가장 오래되고 가장 휴면 상태인 지갑을 주요 대상으로 지목합니다. 포스트 양자 스타트업 Quranium의 설립자 카필 디만은 비트코인의 초기 주소(사토시 나카모토의 전설적인 저장물 포함)가 오늘날 기준으로 보안성이 낮은 암호화 관행을 사용했다고 지적했습니다.

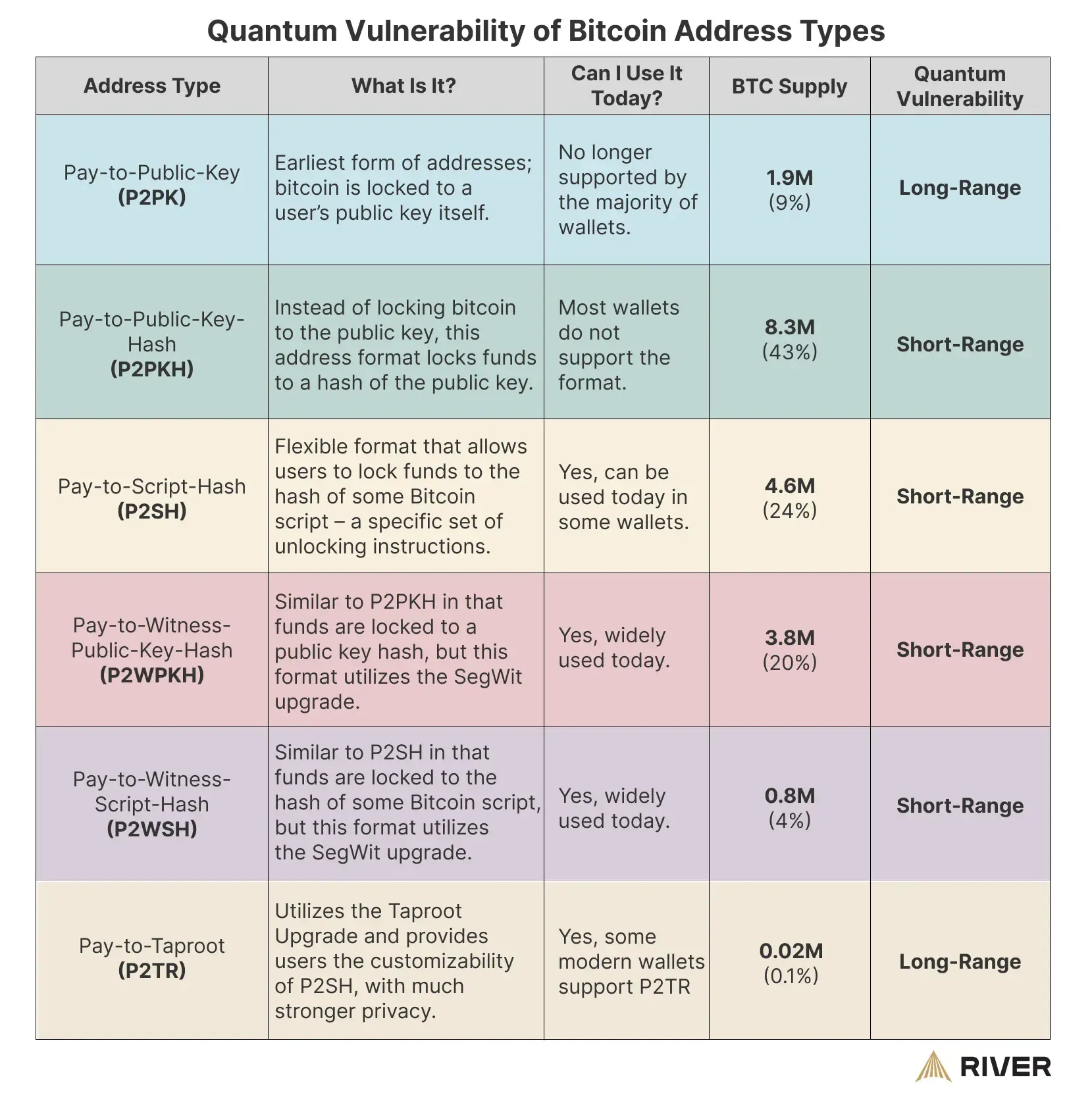

예를 들어, 많은 초기 동전은 공개 키가 직접 체인에 노출되는 P2PK 주소에 보관되어 있습니다 (현대의 P2PKH 스타일처럼 문제 해결될 때까지 해시 뒤에 공개 키를 숨기는 것이 아님). "사토시의 코인은 앉아 있는 오리가 될 것입니다"라고 Dhiman은 Cointelegraph에 말하며 비트코인의 창립자에게 채굴된 것으로 믿어지는 약 100만 BTC를 언급했습니다. 만약 그러한 오랫동안 움직이지 않은 동전이 갑자기 이동한다면, 그것은 신뢰를 무너뜨릴 것입니다 - 사람들이 사토시가 돌아왔다고 가정하거나 양자 공격자가 공격했다는 가정을 할 것입니다, 그리고 어느 시나리오든지 크게 불안정하게 만들 것입니다.

사토시 외에도 재사용된 주소나 공개 키를 노출한 지갑은 취약한 범주에 속합니다. Deloitte의 연구에 따르면 2022년 현재, 유통되고 있는 비트코인의 약 25%가 서명 알고리즘에 대한 양자 공격에 대해 "안전하지 않은" 것으로 간주될 수 있습니다. 이는 구식 주소의 동전과 한 번 이상 사용된 주소를 포함합니다 (따라서 공개 키를 노출). 반대로, 약 75%의 동전은 "안전한" 주소에 있었지만 (적어도 그 주소가 사용될 때까지). 그러나 시간이 지남에 따라, 안전한 주소도 소유자가 거래를 수행할 때 불안전해질 수 있습니다, 왜냐하면 지출 행위는 일반적으로 거래 서명에서 공개 키를 드러내기 때문입니다.

침묵 속에서 양자 도난이 시작된다면 즉각적인 여파는 어떻게 보일까요? 아마도, 혼란일 것입니다. 사용자는 고가의 지갑이 비어가는 것을 알아채고 혼란에 빠질 수 있으며, 가격 폭락을 초래할 수 있습니다. 하지만 기여하기 어려운 - 그게 양자 해킹인지, 아니면 단순히 해커가 전통적인 수단을 통해 누군가의 키를 얻은 것인지 말입니다? 양자 공격의 증거는 공공연히 숨길 수 있습니다. "양자 컴퓨터가 있다고 생각할 때, 그것은 이미 몇 달 동안 통제하고 있던 것"이라고 칼발류는 경고하며, 대중이 그러한 공격을 의심할 만큼 시간이 지났을 때까지 적은 이미 조용히 재산을 훔쳤을 수 있다는 것을 암시했습니다.

폭발적인 비유로, 그는 그것을 2차 세계 대전 동안 엔지마 암호를 풀었던 연합국 암호 해독자와 비교했습니다. 그들은 그 돌파구를 비밀로 했으며, 심지어 일부 공격이 성공하게 허용하여 독일인들에게 엔지마가 해독되었다는 것을 경고하지 않기 위해서였습니다. 양자 컴퓨터를 보유한 국가급 행위자는 마찬가지로 비트코인의 암호화를 가능한 오랫동안 비밀리에 활용하려 할 것입니다, 그들의 능력을 알리지 않는 대신.

오늘날까지, 이 시나리오는 아직 이론적인 상태입니다. 그런 성능의 양자 컴퓨터를 보유한 사람이 있다는 공개적인 증거는 없습니다 - "과학, 연구 및 군사 커뮤니티의 합의는 그렇지 않다는 것입니다"라고 카르발류는 언급했습니다. 그러나 그는 또한 경고 노트를 추가했습니다: "세계적 수준의 암호화가 공개적인 지식 없이 부서진 것은 처음이 아닐 것입니다." 적이 그것을 입증할 때까지, 우리는 비트코인이 안전하다는 가정하에 작동합니다.

그럼에도, 양자 공격의 단순한 가능성만으로 충분히 강한 경고입니다. 이것이 일부 보안 전문가들이 양자 위협을 과학 소설이 아니라 긴급한 엔지니어링 문제로 여기며 대우하는 이유입니다; 한 연구자는 "계획을 세우라"라고 표현했습니다. 동전이 신비롭게 사라지기 시작할 때까지 반응을 기다린다면, 피해를 막기에는 아마도 너무 늦을 것입니다.

타임라인: 우리는 양자 위협 현실에 얼마나 가까워졌나요?

백억 달러의 질문은 다음과 같습니다: 양자 컴퓨터가 실제로 비트코인의 암호화에 실제적인 위협이 될 만큼 강력해지는 시기는 언제일까요? 전문가들로부터 받는 답변은 다양합니다 - "한 십 년이나 둘"부터 "우리의 평생에는 아마도 아닐 것입니다"부터 "생각보다 더 빠르게"까지. 과학적 합의는 위협이 최소 10년 이상 멀리 있다고 두고 있지만, 몇 가지 중요한 단서와 소수의 의견이 있습니다.

참고할 만한 유용한 시점은 국가 보안 기관과 표준 기관의 작업입니다. 미국 국립 표준 기술 연구소(NIST)는 포스트 양자 암호화에 중점을 두고 있으며, 조직이 2035년까지 양자 저항 알고리즘으로 전환하라는 권고합니다. 이들은 2035년에 암호화 관련 양자 컴퓨터를 기대해서가 아니라, "지금 수확하고 나중에 해독"할 위험 때문입니다: 적들은 나중에 양자 컴퓨터를 보유할 때를 대비하여 암호화된 데이터를 지금 기록하거나 블록체인에서 공개 키를 수집할 수 있습니다.

NIST의 타임라인은 2030년대까지 양자 컴퓨터가 일부 암호화를 해킹할 정도로 가까워질 수 있으며, 장기적인 데이터 보안이 위협받을 수 있다는 것을 나타냅니다. 그럼에도, 일부 암호화 전문가들은 비트코인이 암호화된 통신만큼 긴박성을 가지고 있지 않을 수도 있다고 지적합니다. Ledger의 CTO인 Charles Guillemet은 NIST의 2035 가이드라인이 미래의 비밀을 보호하기 위한 것이며 (내일의 해독에 대비하여 오늘의 비밀 보호), 비트코인 거래는 처음에 비밀로 간주되지 않는다고 지적했습니다. 그의 견해로는, 비트코인의 구체적인 노출은 즉각적인 키 도난 시나리오에 대부분 제한되어 있으며 (과거 메시지를 해독하는 것이 아니라), 약간 더 완충 시간을 제공합니다.

양자 하드웨어의 상태를 살펴보면: IBM은 2033년까지 몇 천 개의 큐비트를 갖춘 양자 프로세서를 목표로 하고 있으며, 여전히 비트코인의 256비트 키를 해킹하는 데 필요한 수백만 큐비트보다 훨씬 적습니다. 현재까지 가장 큰 양자 칩은 IBM의 433큐비트 오스프레이(2022)이며, IBM은 2023-2024년에 1,000큐비트 마크를 넘어서고, 거기서부터 계속 확장할 계획입니다. 한편 Google은 에러를 교정하여 신뢰할 수 있는 양자 알고리즘을 지속적으로 실행할 수 있는 유용한 에러 수정된 양자 컴퓨터를 2029년 경에 구축하겠다는 계획을 발표했습니다.

이런 일정들은 야심차지만, 보장은 없습니다. 특히 수천 개의 큐비트만으로 비트코인을 해킹하기에는 부족합니다; 그 큐비트도 고품질 (낮은 오류)이어야 하고, 알고리즘은 최적화되어야 합니다. 한 학문적 연구는 쇼어 알고리즘을 사용하여 비트코인의 개인 키를 24시간 내에 해킹하기 위해 양자 컴퓨터에 약 13백만 큐비트가 필요할 것으로 추정했습니다. 오늘날의 433개나 1,000개의 큐비트는 비교할 때 한 방울의 물방울입니다.

산업 전문가들은 흔히 과장된 기대를 경계합니다. 2025년 초, Nvidia의 CEO인 젠슨 황 - 그의``` Skip translation for markdown links.

Content: GPUs are used in some quantum control systems – said “very useful quantum computers” are probably about 20 years away. “If you said 15 years, that’d be on the early side. If you said 30, probably the late side. Pick 20,” Huang elaborated, suggesting a long road ahead. Similarly, crypto pioneer Adam Back has been dismissive of claims that Bitcoin could be broken by 2028, stating “no way” and even musing about betting against such predictions. Back estimates maybe 20 years to worry.

GPU는 일부 양자 제어 시스템에 사용됩니다. “매우 유용한 양자 컴퓨터”는 아마도 20년 후쯤 나올 것입니다. “15년이라고 하면 이른 쪽에 속하고, 30년이라고 하면 아마 늦은 쪽에 속할 것입니다. 20년을 선택하세요.”라고 Huang는 설명하며 아직 많은 길이 남아 있다는 것을 시사했습니다. 마찬가지로, 암호화폐 개척자 Adam Back은 비트코인이 2028년까지 깨질 수 있다는 주장에 대해 “절대 아니다”라며 그런 예측에 반대하는 내기까지 생각하고 있다. Back은 걱정할 시간은 아마도 20년일 것으로 추정하고 있습니다.

Another well–known Bitcoiner, Samson Mow, commented that quantum computing is “a real risk, but the timeline is probably still a decade away”, adding that in his opinion “everything else will fail before Bitcoin fails” if such a threat materialized. These views reflect a common stance in the Bitcoin development community: cautious monitoring rather than immediate alarm.

또 다른 유명한 비트코이너인 Samson Mow는 양자 컴퓨팅이 “실제 위험”이지만, 그 시간표는 아마도 여전히 10년은 남아 있을 것이라며, 그러한 위협이 실현된다면 “모든 것이 비트코인이 실패하기 전에 실패할 것”이라는 의견을 덧붙였습니다. 이러한 견해는 비트코인 개발 커뮤니티의 일반적인 입장을 반영합니다: 즉각적인 경보라기보다는 신중한 모니터링입니다.

However, there is a vocal contingent urging more urgency. Solana’s Anatoly Yakovenko, as mentioned, gives even odds to a breakthrough by 2030 and thinks it’s “astounding” how fast related tech like AI is advancing, suggesting quantum could surprise us on the early side. In mid–2023, a leaked Google Quantum AI roadmap implied a potential steep increase in qubit counts in coming years, fueling speculation.

그러나 더 긴급함을 촉구하는 목소리도 있습니다. Solana의 Anatoly Yakovenko는 2030년까지의 돌파구에 대해 동일한 비율을 제시하며, AI와 같은 관련 기술이 얼마나 빠르게 발전하는지에 대해 “놀라운 일”이라고 생각하며 양자가 일찍 우리를 놀라게 할 수 있다고 제안합니다. 2023년 중반에 유출된 Google Quantum AI 로드맵은 향후 몇 년간 큐빗 수가 급격히 증가할 가능성을 시사하며 추측을 불러일으켰습니다.

And in the realm of national security, we can’t ignore the possibility of classified progress: government labs might not publicize every breakthrough, especially if it has intelligence value. That’s partly why cryptographer Michele Mosca coined the idea of “Q–day” – the day a quantum computer can break present cryptography. He and others warn that Q–day could arrive abruptly and ahead of schedule, catching those who assumed a slower timeline flat–footed.

그리고 국가 안보 분야에서는 비밀로 진행되는 발전 가능성을 무시할 수 없습니다: 정부 실험실은 모든 돌파구를 공개하지 않을 수도 있습니다, 특히 정보 가치를 지닌 경우라면 그렇습니다. 이러한 이유로 암호학자 Michele Mosca는 "Q–day"라는 개념을 만들었습니다 - 즉, 양자 컴퓨터가 현재의 암호를 파괴할 수 있는 날입니다. 그는 다른 사람들과 함께 Q–day가 갑작스럽고 일정보다 앞서 도래할 수 있으며, 느린 시간표를 예상한 사람들을 불시에 잡을 수 있다고 경고합니다.

All told, most estimates as of 2025 put the quantum threat to widely used cryptography in the 2030s or beyond. A report by Bernstein analysts, for example, still views the threat as “decades away.” But consensus can change with a single breakthrough. The community got a jolt in late 2022 when Chinese researchers claimed a new approach to factoring that, if scalable, might significantly cut the requirements for cracking RSA keys with a quantum hybrid method.

모든 것을 고려할 때, 2025년까지의 대부분의 추정치는 널리 사용되는 암호에 대한 양자 위협이 2030년대 또는 그 이후에 있다고 보고 있습니다. 예를 들어, Bernstein 분석가들의 보고서는 여전히 그 위협을 “몇 십 년 떨어진” 것으로 봅니다. 하지만 합의는 단 하나의 돌파구로 바뀔 수 있습니다. 2022년 말에 중국 연구원들이 확장 가능한 경우 양자 하이브리드 방법으로 RSA 키를 해독하는 데 드는 요구 사항을 크게 줄일 수 있는 새로운 인수법을 주장했을 때 커뮤니티는 충격을 받았습니다.

That particular claim was met with healthy skepticism and likely doesn’t pan out to a real attack, but it served as a reminder: advances can come from anywhere, and we might underestimate what’s possible. As theoretical computer scientist Scott Aaronson wrote, the prudent stance is “yes, unequivocally, worry about this now. Have a plan.” Early planning ensures that even if quantum decryption ability comes sooner than expected, the crypto world isn’t caught completely unprepared.

이 특정 주장은 건강한 회의론에 직면했고 실제 공격으로 이어지지는 않을 가능성이 있지만, 한 가지 기억할 점을 제공합니다: 발전은 어디에서나 올 수 있으며, 우리는 가능한 것을 낮잡아 볼 수 있습니다. 이론 컴퓨터 과학자 Scott Aaronson이 썼듯이, 신중한 입장은 “예, 명확하게, 지금 이것에 대해 걱정하세요. 계획을 세우세요.” 초기 계획 수립은 양자 해독 능력이 예정보다 일찍 도래하더라도 암호 세계가 완전히 준비되지 않은 상태에 처하지 않도록 보장합니다.

Post–Quantum Cryptography: What Solutions Exist?

포스트–양자 암호화: 어떤 해결책이 존재하는가?

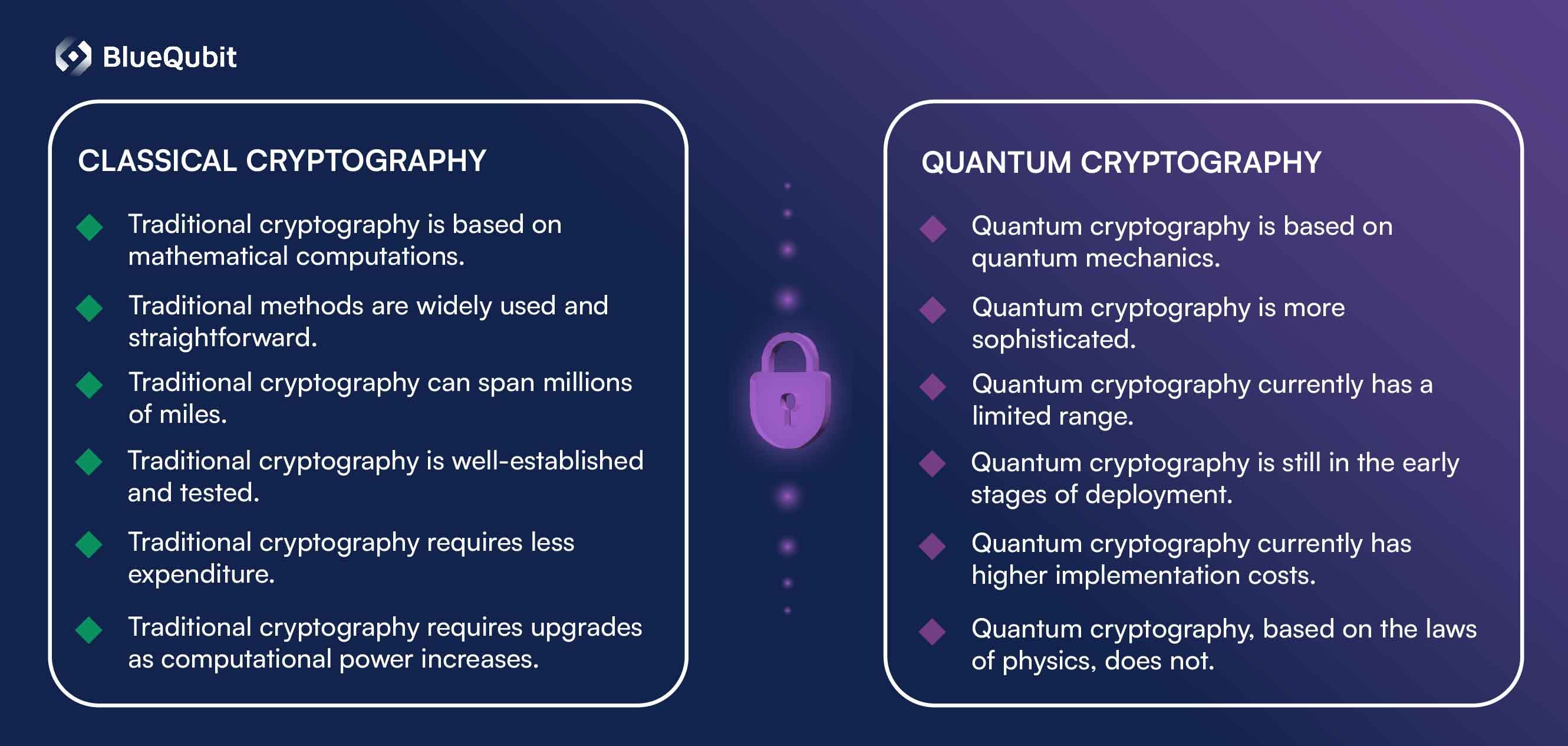

The good news is that the cryptography community hasn’t been sitting idle waiting for Q–day. A field of research known as post–quantum cryptography (PQC) has been developing new algorithms that can withstand attacks from quantum computers. Unlike “quantum cryptography” (which often refers to using quantum physics for things like quantum key distribution), post–quantum algorithms run on classical computers but are designed to be difficult for a quantum adversary to crack.

좋은 소식은 암호학 커뮤니티가 Q–day를 기다리며 가만히 있는 것이 아니라는 것입니다. 포스트–양자 암호학(PQC)으로 알려진 연구 분야는 양자 컴퓨터의 공격을 견딜 수 있는 새로운 알고리즘을 개발해 왔습니다. “양자 암호학” (종종 양자 키 분배와 같은 것에 양자 물리학을 사용하는 것을 의미함)과 달리, 포스트–양자 알고리즘은 클래식 컴퓨터에서 실행되지만 양자 적이 해독하기 어렵도록 설계되었습니다.

In 2016, NIST launched an open competition to identify the best post–quantum algorithms, and after several rounds of evaluation, they announced the first batch of standardized PQC algorithms in 2022. These include:

2016년에 NIST는 최고의 포스트–양자 알고리즘을 식별하기 위해 공개 대회를 시작했으며, 여러 라운드의 평가 후 2022년에 첫 번째 표준화된 PQC 알고리즘 그룹을 발표했습니다. 여기에는 다음이 포함됩니다:

-

CRYSTALS–Kyber: a lattice–based key encapsulation mechanism (used for encrypting data or establishing shared secrets).

-

CRYSTALS–Kyber: 라티스 기반의 키 캡슐화 메커니즘 (데이터 암호화 또는 공유 비밀 설정에 사용됨).

-

CRYSTALS–Dilithium: a lattice–based digital signature scheme.

-

CRYSTALS–Dilithium: 라티스 기반의 디지털 서명 체계.

-

FALCON: another lattice–based signature (offering smaller signatures at the cost of more complex implementation).

-

FALCON: 또 다른 라티스 기반의 서명 (더 복잡한 구현을 대가로 작은 서명 제공).

-

SPHINCS+: a hash–based signature scheme that is stateless (doesn’t require tracking used keys).

-

SPHINCS+: 상태를 지니지 않는 해시 기반의 서명 체계 (사용된 키 추적 필요 없음).

By 2024, NIST had finalized standards for these algorithms (Kyber for general encryption, Dilithium and FALCON for signatures, and SPHINCS+ as an alternate signature) and published them as FIPS 203–205. In layman’s terms, if we swap out Bitcoin’s ECDSA and SHA–256 for some combination of these new algorithms, the network would be protected from known quantum attacks.

2024년까지 NIST는 이러한 알고리즘에 대한 표준을 완료했으며 (일반 암호화를 위한 Kyber, 서명을 위한 Dilithium과 FALCON, 대체 서명으로서의 SPHINCS+) FIPS 203–205로 발표했습니다. 쉽게 말해, 비트코인의 ECDSA와 SHA–256을 이러한 새로운 알고리즘의 조합으로 바꾸면 네트워크는 알려진 양자 공격으로부터 보호될 것입니다.

For example, instead of elliptic curve signatures, one could use a lattice–based signature like Dilithium or a hash–based signature like SPHINCS+. These algorithms rely on mathematical problems believed to be resistant to quantum algorithms (like the hardness of lattice problems or the security of cryptographic hash functions), so Shor’s and Grover’s methods wouldn’t be able to crack them in any reasonable time.

예를 들어, 타원 곡선 서명 대신, 라티스 기반의 서명인 Dilithium이나 해시 기반의 서명인 SPHINCS+를 사용할 수 있습니다. 이러한 알고리즘은 양자 알고리즘에 저항한다고 믿어지는 수학적 문제에 기반합니다 (라티스 문제의 어려움이나 암호 해시 함수의 보안성 등), 그렇기 때문에 Shor’s 방법과 Grover’s 방법이 어느 정도의 합리적인 시간 안에 그것들을 해독할 수 없습니다.

Implementing post–quantum cryptography on a blockchain, however, is easier said than done. PQC algorithms often have trade–offs: larger key sizes or signature sizes, slower performance, etc. A Dilithium signature, for instance, is a few kilobytes in size (compared to a compact 64–byte ECDSA signature), which could bloat blockchain transactions. A hash–based scheme like SPHINCS+ has even larger signatures and can be slower to verify, but it offers a very different security basis (it’s based on hashes, which we know and trust). Despite these downsides, the transition is feasible. We already see some crypto projects positioning themselves as quantum–resistant from day one.

그러나 블록체인에 포스트–양자 암호학을 구현하는 것은 말보다 쉽지 않습니다. PQC 알고리즘은 종종 교환 조건을 포함합니다: 더 큰 키 크기나 서명 크기, 더 느린 성능 등. 예를 들어, Dilithium 서명은 몇 킬로바이트 크기입니다 (압축된 64바이트 ECDSA 서명과 비교하면), 이는 블록체인 거래를 부풀릴 수 있습니다. SPHINCS+와 같은 해시 기반의 체계는 더 큰 서명을 가지고 있으며 검증하는 데 더 느릴 수 있지만, 매우 다른 보안 기반을 제공합니다 (해시에 기반함, 이는 우리가 알고 신뢰하는). 이러한 단점에도 불구하고 전환은 가능합니다. 우리는 이미 몇몇 암호 프로젝트가 처음부터 양자 저항성으로 스스로를 위치시키고 있음을 볼 수 있습니다.

For example, the Quantum Resistant Ledger (QRL) is a blockchain that launched with a built–in post–quantum signature scheme (XMSS, an extended hash–based signature related to SPHINCS+). QRL chose XMSS specifically to protect against future quantum attackers, even though it means each wallet address can only safely sign a certain number of times before the keys should be rotated (a quirk of stateful hash–based signatures). Another project, QANplatform (not mentioned above, but known in the industry), claims to use lattice–based cryptography to secure its smart contract platform.

예를 들어, Quantum Resistant Ledger (QRL)은 내재된 포스트–양자 서명 체계 (SPHINCS+와 관련된 확장 해시 기반 서명인 XMSS)를 기초로 시작한 블록체인입니다. QRL은 미래 양자 공격자들로부터 보호하기 위해 XMSS를 선택했습니다. 이는 각 지갑 주소가 키를 회전시키기 전까지 안전하게 서명할 수 있는 횟수에 제한이 있음을 의미합니다 (상태를 지니는 해시 기반 서명의 특성). 또 다른 프로젝트, QANplatform (위에서 언급되지는 않았지만 산업에서 유명함)은 스마트 계약 플랫폼의 보안을 위해 라티스 기반의 암호화를 사용한다고 주장합니다.

Quranium, led by Kapil Dhiman, uses a NIST–approved stateless hash–based digital signature scheme to secure its Layer–1 blockchain. And earlier we heard from Naoris Protocol’s David Carvalho – his project is building post–quantum infrastructure and was even cited in a proposal to the U.S. SEC discussing quantum security standards. These niche projects are still relatively small, but they serve as proving grounds for PQC in blockchain environments. They also provide a sort of insurance: if the big networks were slow to adapt and quantum cracking arrived, theoretically one could move value into a quantum–resistant chain like QRL to safeguard it (assuming an orderly scenario).

Kapil Dhiman이 이끄는 Quranium은 NIST가 승인한 상태를 지니지 않는 해시 기반 디지털 서명 체계를 사용하여 그들의 레이어–1 블록체인의 보안을 확보합니다. 그리고 이전에 Naoris Protocol의 David Carvalho로부터 들은 바와 같이, 그의 프로젝트는 포스트–양자 인프라를 구축 중이며, 양자 보안 표준을 논의하는 미국 SEC 제안서에도 언급되었습니다. 이러한 틈새 프로젝트는 여전히 상대적으로 작지만, 블록체인 환경에서 PQC를 위한 증명 장소 역할을 합니다. 또한 일종의 보험을 제공합니다: 대규모 네트워크가 적응이 느리면 양자 크래킹이 도래할 때, 이론적으로 QRL과 같은 양자 저항성 체인으로 가치를 이동하여 보호할 수 있습니다 (정상적인 상황을 가정함).

Major blockchains have also been researching solutions. Ethereum, for instance, has had discussions and prototype implementations of quantum–resistant cryptography. Ethereum developers explored lattice–based signatures and even post–quantum variants of zk–SNARKs (zero–knowledge proofs that are transparent to quantum attacks). There’s an Ethereum Foundation research post on using lattice–based BLS signatures in a post–quantum context. So far, none of this is live in production – Ethereum’s current use of ECDSA and BLS (for validators) remains as vulnerable as Bitcoin’s in principle. But the groundwork is being laid.

주요 블록체인 또한 해결책을 연구해 왔습니다. 예를 들어, Ethereum은 양자 저항성 암호학에 대한 논의와 프로토타입 구현을 수행해 왔습니다. Ethereum 개발자들은 라티스 기반의 서명과 심지어 원래 양자 공격에 투명한 zk–SNARKs(영지식 증명)의 포스트–양자 변형을 탐구했습니다. 라티스 기반 BLS 서명을 포스트–양자 문맥에서 사용하는 것에 대한 Ethereum 재단의 연구 게시물이 있습니다. 현재까지는 이 모든 것이 실제 제작에선 운용되지 않고 있습니다 – Ethereum의 현재 ECDSA 및 BLS 사용(검증자용)은 원칙적으로 비트코인처럼 취약하게 남아 있습니다. 하지만 기초 작업은 이루어지고 있습니다.

Beyond digital signatures, there’s also the question of quantum–proofing the mining or consensus process. Bitcoin’s proof–of–work could theoretically be hardened by moving to a longer hash (SHA–512 or something) if Grover’s algorithm became a practical threat. Some have even suggested switching Bitcoin from proof–of–work to proof–of–stake before quantum computers arrive, under the argument that PoS doesn’t rely on a brute–force race in the same way (though PoS has its own cryptographic assumptions to consider). These ideas are speculative, and Bitcoin’s community is generally very conservative about such fundamental changes.

디지털 서명 외에도, 채굴 또는 합의 과정을 양자 저항성으로 만드는 문제도 있습니다. 비트코인의 작업 증명은 이론적으로 Grover’s 알고리즘이 실질적 위협이 된다면 더 긴 해시(SHA–512 같은 것)로 이동하여 강화될 수 있습니다. 일부는 양자 컴퓨터가 도착하기 전에 비트코인을 작업 증명에서 지분 증명으로 전환할 것을 제안했습니다, 포스가 같은 방식으로 무차별 경쟁에 의존하지 않는다는 주장 아래 (하지만 PoS에는 고려해야 할 자체 암호화 가정이 있기도 함). 이러한 아이디어는 추측적이며, 비트코인 커뮤니티는 일반적으로 이러한 근본적인 변경에 대해 매우 보수적입니다.

Another intriguing line of defense is using quantum cryptography itself. For example, quantum key distribution (QKD) uses quantum physics to let two parties generate a shared secret key with the guarantee that any eavesdropping will be detected. QKD isn’t directly applicable to public blockchains (which are decentralized and don’t have point–to–point links), but institutions could use it to secure communication channels in a blockchain system.

또 다른 흥미로운 방어선은 양자 암호학 자체를 사용하는 것입니다. 예를 들어, 양자 키 분배 (QKD)는 양자 물리를 사용하여 두 당사자가 도청이 감지된다는 보증과 함께 비밀 키를 공유할 수 있게 합니다. QKD는 공공 블록체인(중앙집권적이지 않으며 점–대–점 링크가 없는)에 직접적으로 적용될 수는 없지만, 기관들은 블록체인 시스템 내의 커뮤니케이션 채널을 보호하는 데 사용할 수 있습니다.

In 2022, JPMorgan Chase and Toshiba demonstrated a blockchain network secured with QKD to fend off quantum attackers intercepting data. They basically layered quantum–secure communication on top of the blockchain. This kind of approach might see more use in private ledgers or inter–bank networks. However, for public cryptocurrencies, the focus is firmly on upgrading the algorithms themselves to PQC.

2022년, JPMorgan Chase와 Toshiba는 데이터 교란 양자 공격자로부터 방어하기 위해 QKD로 보호된 블록체인 네트워크를 시연했습니다. 그들은 기본적으로 블록체인의 위에 양자 보안 커뮤니케이션을 겹쳤습니다. 이러한 접근법은 사설 원장이나 은행 간 네트워크에서 더 많이 사용될 수 있다. 하지만 공공 암호화폐의 경우, 초점은 확실히 알고리즘 자체들을 PQC로 업그레이드하는 것에 맞추어져 있습니다.

So, to recap the solutions landscape: We have a toolkit of post–quantum algorithms ready or nearly ready for deployment, thanks to years of research and vetting by NIST and others. We have early movers in the crypto industry implementing these defenses on alternative platforms. And we have proposals (which we’ll discuss next) for how the incumbents like Bitcoin could gradually migrate. The technical pieces exist to keep crypto safe in a post–quantum world. The bigger challenges might be social and logistical: how to coordinate a switchover of millions of users and critical infrastructure. As one cybersecurity CEO, Chris Erven, remarked, “the time has come for quantum–safe technology to be at the heart of cybersecurity strategies globally” – it needs to be embedded proactively, not slapped on at the last minute.

핵심을 다시 살펴보자면: 우리는 수년간의 NIST와 다른 연구 및 검증 덕분에 배포 준비가 되었거나 거의 준비가 된 포스트–양자 알고리즘 도구 키트를 가지고 있습니다. 우리는 암호화폐 산업에서 이러한 방어를 대체 플랫폼에 구현하는 초기 이주자들을 보유하고 있습니다. 또한 비트코인 등 기존 사업자들이 점진적으로 이주할 수 있는 방법에 대한 제안도 가지고 있습니다. 포스트–양자 세계에서 암호를 안전하게 유지하기 위한 기술 조각들이 존재합니다. 더 큰 도전은 사회적 및 물류적 차원일 수 있습니다: 수백만 사용자와 중요한 인프라의 전환을 어떻게 조율할 것인가. 한 사이버 보안 CEO인 Chris Erven은 "양자 안전 기술이 전 세계적으로 사이버 보안 전략의 핵심에 있어야 할 때가 왔다"고 말했으며 – 마지막 순간에 덧붙이지 말고 능동적으로 삽입될 필요가 있습니다.

Comparing Crypto and TradFi Progress

Note: Some parts of the content may have been truncated when pasting here.

다음 컨텐츠를 영어에서 한국어로 번역하세요. 결과의 형식은 다음과 같습니다:

Markdown 링크는 번역을 건너뜁니다.

컨텐츠: 위에서 아래로의 보안 업그레이드. 반면 암호화폐는 설계상 분산화되어 있어 조정된 전환이 더욱 복잡합니다.

은행 부문을 보세요: JPMorgan Chase는 특히 적극적입니다. 앞서 언급된 양자 키 분배 실험 외에도 JPMorgan은 양자 기술을 위한 'Future Lab'을 운영하고 있습니다. 그 실험실을 이끌고 있는 Marco Pistoia는 은행이 "양자 컴퓨터의 생산 품질 도입"을 준비하고 있다고 말했습니다. 이는 "블록체인과 암호화폐와 같은 기술의 보안 환경을 변화시킬 수 있기 때문"입니다. JPMorgan은 비상 사태를 기다리지 않고 방어 체계를 실험하고 있습니다. 유사하게, 국제 은행 네트워크인 SWIFT도 그 회원 기관들을 위해 양자 이후 보안에 대한 훈련 프로그램과 워크숍을 시작했습니다.

IBM과 Microsoft 같은 회사들은 클라우드 제품에서 양자 안전 암호화 옵션을 이미 제공하고 있어 회사들이 미리 Kyber 또는 Dilithium과 같은 알고리즘으로 데이터를 암호화할 수 있도록 하고 있습니다. 미국 정부는 2022년 말에 양자 컴퓨팅 사이버 보안 준비법을 통과시켰는데, 이는 연방 기관이 그 시스템을 양자 이후 암호화로 이주할 계획을 시작해야 함을 요구합니다. 2015년, 심지어 NSA(역사적으로 미국 암호화 표준을 큐레이팅한 기관)도 양자 저항 알고리즘으로 전환할 계획을 발표했으며, 이는 업계와 학계에 빠르게 움직이라는 강한 신호였습니다.

이제 대부분의 암호화폐 네트워크의 상태를 비교해 보세요: 비트코인, 이더리움, 그리고 대부분의 알트코인은 여전히 RSA, ECDSA, 또는 EdDSA 서명과 표준 해시(SHA–2, SHA–3 등)를 사용합니다. 아직 긴급한 이주는 없습니다. 우리는 논의한 바와 같이, 커뮤니티의 많은 이들이 위협이 임박하지 않았다고 믿고 있기 때문입니다. 또 다른 이유는 합의의 도전입니다: 예를 들어 비트코인의 서명 알고리즘을 변경하려면, 네트워크의 모든 참가자가 동의해야 합니다(또는 소프트 포크를 통해 수행할 경우 적어도 압도적인 동의가 필요합니다).

제안, 코딩, 테스트, 그리고 글로벌 사용자 기반을 설득해야 하는 느린 과정입니다. Naoris의 Carvalho가 관찰한 바와 같이 “전통적인 금융은 실제로 앞서 있습니다. 그들은 중앙 통제를 가지고 있으며 예산과 업그레이드를 추진할 수 있는 단일 권한이 있습니다. 암호화폐는 그렇지 않습니다. 모든 것이 합의를 필요로 합니다.” 다른 말로 하면, Jamie Dimon은 JPMorgan의 보안 팀에게 “우리는 내년에 모든 내부 통신을 양자 이후 암호화로 전환할 것”이라고 지시할 수 있으며 이는 아마도 실행될 것입니다.

비트코인에서는 암호 업그레이드를 단독으로 명령할 수 있는 유사한 인물이 없습니다–설계상, 이는 어느 누구의 결정도 아닙니다. 그래도 암호화폐 분야에서는 약간의 움직임이 보입니다. 비트코인 개발자들이 현재(2023-2025) 양자 완화 제안을 초안하고 있다는 것은 격차를 인식하고 있음을 보여줍니다. 일부 암호화폐 회사들은 더 넓은 PQC 노력에 참여하고 있습니다. 예를 들어, 블록체인 보안 회사와 학문적 협력은 미래에 암호화 기본 요소를 더욱 쉽게 교체할 수 있는 프로토콜을 설계하는 암호 민첩성을 탐구하고 있습니다. 이상적인 시나리오는 필요할 때 웹 브라우저처럼 업데이트를 통해 새로운 암호를 배포할 수 있는 유연한 블록체인 네트워크를 만드는 것입니다. 하지만 수백만 개의 분산된 노드를 업데이트하는 것은, 예를 들어 사용자 장치에서 Google Chrome 또는 Firefox를 업데이트하는 것보다 더 큰 작업입니다.

또 다른 대조점은 위험 표면입니다. 전통적인 금융은 보안 통신(TLS로 운영되는 은행 웹사이트, VPN, 보안 메시징 등)에서 암호화에 크게 의존합니다. 이 모든 것이 양자 공격자에 의해 해체될 수 있습니다. 이에 따라 은행들은 암호화폐 도난의 위협뿐만 아니라 암호화가 깨지면 민감한 고객 데이터와 금융 거래가 노출될 가능성도 안고 있습니다. 이는 암호화와 관련된 모든 것을 업그레이드할 폭넓은 인센티브를 제공합니다.

암호화폐는 좁지만 더 급한 위험을 가지고 있습니다: 화폐 자체의 무결성. 암호화폐에 대한 양자 공격은 기밀 정보를 드러내지 않지만(블록체인은 공개적으로 공개되므로), 소유권과 시스템에 대한 신뢰를 훼손할 수 있습니다. 어떤 면에서는 암호화폐의 위험이 “전부 아니면 전무”입니다 – 어떻게든 코인의 알고리즘이 깨지고 혼란이 발생하든지, 그렇지 않든지요. 은행은 일부 침해에서 생존할 수 있지만 PQC에 느리게 대처한다면 거대한 프라이버시 또는 재정적 손실에 직면할 수 있습니다.

흥미롭게도, 이 문제에 관해서 전통적 금융과 암호화폐 간 협력이 등장하고 있습니다. JPMorgan의 양자 안전 블록체인 네트워크는 사적 블록체인 활용 사례로 볼 수 있지만, 이 기술은 잠재적으로 공공 체인에도 영향을 미칠 수 있습니다. IBM은 기업 블록체인과 양자 컴퓨팅 모두에서 주요 플레이어로 작용하여 궁극적으로 오픈 소스 블록체인 세계에 솔루션을 연결하는 데 도움을 줄 수 있습니다. 그리고 정부들도 기준을 부과할 수 있습니다 – 예를 들어, 은행에서 사용하는 모든 암호화폐나 규제된 거래소에서 거래되는 암호화폐는 특정 날짜까지 양자 저항해야 한다고 말하는 미래의 규제를 상상할 수 있습니다. 이는 탈중앙화 프로젝트에 적응하거나 상장 폐지를 당할 위기를 조성할 것입니다.

요약하면, 전통 금융 세계는 중앙집중식 구조를 활용하여 양자 이후 전환을 본격적으로 시작했습니다. 암호화폐 세계는 무지 때문이 아니라, 탈중앙화 환경에서 프로토콜 변경을 하는 본질적인 어려움, 그리고 위협이 즉각 임박한 것이 아니라는 아마도 합리적인 감각 때문에 뒤처지고 있습니다. 앞으로의 과제는 탈중앙화와 안정성이라는 가치를 훼손하지 않으면서 암호화폐의 이주 속도를 가속화하는 것입니다. 너무 일찍 경고하는 것과 모래 속에 머리를 묻는 것 사이의 섬세한 균형입니다. 다음 섹션에서는 비트코인이 이것을 실제로 어떻게 접근할 수 있을지에 대해 논의할 것이며, 이것이 얼마나 복잡할 수 있는지 설명할 것입니다.

## 비트코인이 이주한다면? 관리 문제

비트코인 커뮤니티가 집단적으로 “네, 우리의 암호를 양자 안전으로 업그레이드해야 합니다.”라고 결정한다고 가정해 보겠습니다. 그 실제 실행은 어떻게 될까요? 이것이 바로 관리 문제의 시작입니다. 비트코인 업그레이드는 종종 비행 중인 비행기를 수리하는 것에 비유됩니다 – 시스템이 실행되는 동안 어떤 변경도 신중히 설계해야만 중단을 피할 수 있습니다. 양자 저항 비트코인을 위해 개발자들은 장단점이 있는 몇 가지 경로를 제안했습니다.

라운드를 도는 주요 제안 중 하나는 BIP-360으로 알려져 있으며, "비트코인 포스트-양자" 또는 "QuBit"(양자 비트인 qubit와 혼동하지 마세요)이라는 별명도 있습니다. BIP-360은 가명 작가 "Hunter Beast"가 작성한 비트코인 개선 제안 초안으로, 양자 저항 주소와 서명을 비트코인에 도입하기 위한 다단계 계획을 스케치합니다. 혼란을 피하기 위해 점진적으로 수행하려는 것입니다. 계획의 간단한 내용을 설명하면 다음과 같습니다:

1단계: 다양한 양자 이후 서명 알고리즘을 지원할 수 있는 P2QRH(Pay-to-Quantum-Resistant-Hash)라는 새 주소 형식을 도입합니다. 사용자는 이러한 유형의 새 주소를 생성하고 비트코인을 보낼 수 있습니다. 이 주소들은 이전 노드에도 다른 주소처럼 보일 수 있는 하위 등급을 통해 소프트 포크로 수행할 수 있습니다.

2단계: P2QRH 주소가 존재하게 되면, 사람들이 이를 사용할 인센티브를 제공합니다. QuBit은 세그윗 출시가 채택을 장려하기 위해 할인을 제공한 방법과 유사하게 양자 저항 주소에서의 거래에 대한 블록 중량 할인(수수료 측면에서 16배 저렴)을 제안합니다. 저렴한 수수료는 지갑과 사용자가 새로운 주소 유형으로 자금을 이동하도록 유도할 것입니다.

3단계: 이러한 주소의 Taproot 호환 버전을 개발하고, 궁극적으로 새로운 거래에 대한 양자 저항 서명을 요구하는 소프트 포크를 실행합니다. 이 시점에서, 많은 자발적 채택 이후, 커뮤니티는 오래된 ECDSA 기반 주소를 '종료'하기로 동의할 수 있습니다.

4단계: 원격 미래에 양자 위협이 임박하다고 확인되면, 마지막 소프트 포크는 오래된 서명 유형을 완전히 비활성화하여 비트코인을 모든 거래에 대해 양자 이후로 완전히 변환할 수 있습니다.

어떤 도약을 강요하지 않고 새로운 시스템을 도입하고, 사용을 장려하고, 천천히 이를 기본값으로 만드는 실용적 관리 방식입니다. 소프트 포크를 사용하여 이전 노드와의 호환성을 유지합니다 – 구 노드는 새로운 규칙을 인식하지 못한다면 P2QRH 거래를 누구나 지출할 수 있는 것으로 볼 테지만, 채굴자 시행 덕분에 여전히 안전할 것입니다. 복잡한 엔지니어링입니다, 이미 비트코인은 SegWit와 같은 까다로운 업그레이드를 탐색해 왔습니다.

무역 가능한 몇 가지 교환과 열려 있는 질문이 있습니다. 양자 저항 서명은 크며, 많은 사람들이 이를 사용하기 시작하면 한 블록에 맞는 거래의 수를 효과적으로 줄일 수 있습니다(이와 결부된 블록 크기 증가에 대한 논의가 떠올랐습니다). 현재 QuBit의 반복에서는 PQ 서명을 사용함으로써 전파량이 다소 줄어들 수 있지만 보안을 위해 받아들일 만한 가격으로 간주하고 있습니다. 사용할 양자 안전한 알고리즘을 선택하는 것도 문제입니다.

QuBit은 한 알고리즘에 고정되지 않습니다; 몇 개(SPHINCS+–256F 및 FALCON–1024와 같은)를 지원하고 사용자가 선택할 수 있도록 합니다. 이는 어떤 새 알고리즘이 나중에 결함이 발견될 경우를 대비한 것입니다 – 암호화가 비교적 새롭고 RSA/ECC처럼 전투 테스트가 되지 않았다는 것을 고려한 지혜로운 조치입니다. 여전히, 격자 서명과 같은 더 생소한 옵션은 자체적인 불확실성을 도입할 수 있습니다(예: 격자에 대한 수학적 공격이 발생하면 문제가 될 수 있습니다; 가능성이 높지는 않지만 암호학자가 고려하는 종류의 것입니다).

대안 전략은 더 단순한, 전체적으로 양자 이후 암호로 강요하는 하드 포크입니다. 실행이 더 단순할 것입니다(블록 X에서 규칙을 변경하여 PQ 서명만 유효하다고 합니다), 하지만 정치적으로나 실질적으로나 훨씬 어렵습니다. 하드 포크는 모두가 동의하지 않으면 체인을 분할시킬 수 있습니다.Bitcoin Cash 2017년 분할을 떠올려 보세요. 그때는 의견 차이로 인해 분리되었습니다.

만약 사용자나 채굴자 중 상당 부분이 양자–하드–포크를 거부한다면(예를 들어 시기에 대한 이견이나 알고리즘 선택과 관련하여), 두 개의 경쟁하는 비트코인이 생길 수 있으며 이는 가치와 신뢰에 끔찍한 영향을 미칠 것입니다. 그래서 대부분의 사람들은 양자 포크를 마지막 수단으로 보고 있으며, 이는 비상 상황에서만 필요에 따라 이루어져야 한다고 생각합니다.

사용자 측면도 고려해야 합니다. 일반 비트코인 소지자들은 안전을 위해 언젠가는 그들의 코인을 새로운 주소로 옮겨야 할 것입니다. 비밀 키를 가진 한, 오래된 주소에서 새로운 주소로 언제든지 송금할 수 있습니다. 그러나 일부 동전은 분실되거나 주의를 기울이지 않는 사람들에게 보관되어 있습니다. 이 동전들은 영원히 취약한 주소에 남아있을 수 있습니다.

한 가지 제안(학술적으로 제기된)은 양자 컴퓨팅이 도입되고 일부 동전이 이동하지 않았다면, 그것들을 보호하기 위한 “금고” 또는 회복 과정이 있을 수 있습니다(아마도 채굴자들이 명확한 양자–도난 시도를 일시적으로 차단하는 등의 방식으로). 그러나 이는 비트코인의 대체 가능성을 위협하거나 특별한 경우를 허용할 가능성을 포함하여 매우 논란의 여지를 가지며, 이는 커뮤니티가 꺼리는 것입니다. 현실적으로 몇 년 간의 경고에도 불구하고 코인을 업그레이드하지 않고 양자 공격자에게 도난당한다면, 이는 그저 결과의 일부일 것입니다.

이더리움 및 기타 스마트 계약 플랫폼도 유사한 거버넌스 도전에 직면해 있습니다. 이더리움의 문화는 업그레이드에 더 개방적입니다(개선 사항을 위해 규칙적으로 하드 포크를 시행). 따라서 필요하다면 양자–안전 전환을 더 빠르게 실행할 수 있습니다. 심지어 이더리움의 프로그래머블성을 사용하여 구형과 신형 서명 유형이 컷오프까지 공존하게 할 가능성도 있습니다.

Nano, Stellar 등과 같은 일부 알트코인은 ed25519와 같은 다른 서명 스키마를 사용하며, 이는 역시나 양자에 취약하기 때문에 업그레이드가 필요할 것입니다. 이는 광범위한 생태계 문제이며, 각 네트워크가 자체적으로 처리할 수 있지만, 한 주요 코인이 PQ로 전환하고 다른 코인들이 아직 그렇지 않은 시나리오를 상상해 보세요. 이는 보안 인식에 따른 시장 변화와 차익을 발생시킬 수 있습니다.

짧게 요약하자면, 암호 화폐를 양자–안전 암호로 마이그레이션하는 것은 기술적 과정뿐 아니라 사회적 과정입니다. 개발자들이 코드를 작성해야 하고, 채굴자들이 이를 채택해야 하며, 기업들이 그들의 시스템을 업데이트해야 하고, 월렛 제공업체들이 사용자가 쉽게 새로운 주소로 자금을 변환할 수 있는 사용자 친화적인 도구를 만들어야 하며, 거래소들이 새로운 주소 형식을 인식해야 합니다. 이는 수년간의 노력이 필요한 일입니다. 거버넌스의 도전은 모두가 분열되지 않고 대략 같은 속도로 함께 움직이도록 유지하는 것입니다.

지금까지 비트코인 커뮤니티는 실제로 필요할 때 도전 과제에 잘 대응할 수 있음을 보여주었습니다(예: 버그 또는 확장성 문제에 대한 대응), 비록 드라마가 없는 것은 아니지만 말입니다. 임박한 양자 위협은 실제로 통합적인 문제로 작용할 수 있습니다. 아무도 암호화폐가 깨지는 것을 원하지 않기 때문입니다. 일정이 이해되는 한, 심지어 평소에 다투는 공동체의 일부도 네트워크의 무결성을 지키기 위해 모여들기를 바랍니다.

## 승자, 패자 및 경제적 결과

양자 컴퓨팅이 도래하여 현대 암호화를 무너뜨리는 경우 암호화폐 전반의 모습은 어떨까요? 이는 단기적으로 몇몇 명확한 승자와 패자를 만들어내고 전반적으로 디지털 자산에 대한 경제적 신뢰를 흔들 수 있는 시나리오입니다.

우선 최악의 경우를 고려해 보겠습니다: 예기치 않게 양자 공격이 가능해지고 비트코인과 같은 준비되지 않은 네트워크에 발휘되는 경우입니다. 즉각적인 패자는 신뢰일 것입니다. 암호화폐의 보안에 대한 신뢰가 하루아침에 사라질 수 있습니다. 주요 코인의 가격은 보유자들이 도난당하기 전에 팔기 위해 허둥대는 동안 폭락할 가능성이 큽니다. 비트코인의 시장 가치(및 다른 암호화폐의 시장 가치)는 이제 단순한 사이퍼펑크 취미가 아니라 헤지펀드, ETF, Tesla 같은 회사, 심지어 국가(예: 엘살바도르)에서도 보유 중입니다.

비트코인의 가격이 보안 실패로 인해 폭락하면, 전통적인 시장에도 충격을 줄 수 있습니다. 예를 들어, 대규모 투자자가 암호화폐 보유액을 감액해야 하거나 유동성 문제에 직면할 때 더욱 그렇습니다. 공황 매도를 방지하고 싶은 시기입니다.

Sure! Here is the translation as requested:

Content: 차단 목록.

장기적으로 Crypto 생태계가 성공적으로 적응한다면 가장 큰 승자가 될 수 있습니다. 이는 지금까지의 가장 심각한 위협 아래에서 적응력을 입증하고 새로운 삶을 얻었기 때문입니다. 그러나 그 과정은 경제적으로 혼란스러울 수 있습니다. "소 잃고 외양간 고친다"는 속담은 이 경우 특히 진실합니다. 알고리즘 업그레이드, 주소 재사용 방지 같은 좋은 키 위생 실천 등 예방에 투자함으로써 Crypto 커뮤니티는 사후 치료 시도에서 스스로를 구할 수 있으며, 이는 훨씬 더 고통스러울 것입니다.

양자 대비 프로젝트와 미래 전망

앞으로 양자 컴퓨팅과 Crypto의 교차점은 위협인 만큼 기회이기도 합니다. 이것은 암호 시스템을 더욱 강력하게 만들기 위한 혁신과 투자를 촉진하고 있습니다. 우리가 이미 QRL, Naoris, Quranium과 같은 양자 준비 상태를 마케팅하는 몇몇 프로젝트를 강조했습니다. 이들은 지금은 틈새로 간주될 수 있지만, 양자 이후 Crypto 생태계가 어떻게 기능할 수 있는지 엿볼 수 있습니다.

예를 들어, QRL의 XMSS 해시 기반 서명을 사용하면 양자 컴퓨터가 존재하더라도 쉽게 QRL의 트랜잭션을 위조할 수 없습니다. 보안은 상대적으로 양자 공격에 안전한(그로버 알고리즘의 제곱수 감소에만 영향을 받는) 암호 해시 함수에 의존합니다. 마찬가지로, Quranium의 상태가 없는 해시 기반 서명 사용(아마도 SPHINCS+와 유사)은 전통적인 타원 곡선이나 RSA에 전혀 의존하지 않습니다.

더 넓은 산업에서는 양자 이후 암호학 스타트업과 연구 그룹에 대한 자금 지원이 증가하고 있습니다. 미국과 그 동맹국들은 새로운 표준 채택을 안내하기 위해 PQCrypto와 같은 이니셔티브를 형성했습니다. 유럽 연합은 양자 안전 암호학을 위한 Horizon 펀딩 하의 자체 프로젝트를 실행하고 있습니다. 벤처 자본도 관심을 두고 있습니다: 양자 안전 VPN, 보안 메시징 또는 블록체인 애플리케이션을 개발하는 회사들이 돈을 모으기 시작했으며, 실용적인 양자 컴퓨팅에 가까워지면서 수요가 급증할 것이라고 예상하고 있습니다. 이는 사이버 보안의 초기 단계와 유사합니다 – "양자 방화벽"을 먼저 구축하는 사람들은 큰 보상을 얻을 수 있습니다.

흥미롭게도, 일부 블록체인 프로젝트는 양자 컴퓨팅이 어떻게 유익할 수 있을지에 대해 연구 중입니다. 예를 들어, 양자 컴퓨터가 특정 작업 증명 알고리즘을 더 효율적으로 실행할 수 있을지에 대한 연구가 있으며(이는 일반적으로 위협으로 여겨지며, 채굴을 중앙 집중화하기 때문입니다), 또 다른 잠재적인 긍정적 사용은 진정으로 무작위 수 생성입니다. 양자 프로세스는 본질적으로 무작위로 발생하므로, 일부 프로토콜은 합의 또는 암호 프로토콜의 예측 불가능성을 향상시키기 위해 양자 무작위 수 생성기를 사용할 수 있습니다(예를 들어 Cardano 팀은 리더 선출에서 더 나은 무작위성을 위해 양자 RNG 사용을 언급했습니다).

게다가, 양자 컴퓨터가 최적화 문제를 해결하거나 화학을 효율적으로 시뮬레이션할 수 있게 된다면, 컴퓨팅이나 과학 분야에 중점을 둔 블록체인 네트워크가 생태계의 일부로 양자 컴퓨팅을 통합할 수 있습니다(스마트 계약에 플러그인하는 오라클 또는 오프체인 계산을 생각하십시오).

일반 Crypto 사용자들에게, 미래 전망은 공황을 요구하지 않지만, 인식과 준비를 요구합니다. 사용자가 오늘 취할 수 있는 실용적인 단계는: 주소를 재사용하지 않는 것입니다. Nic Carter가 강조했듯, 같은 Bitcoin 주소를 반복적으로 사용하지 않는 것과 같은 기본 위생은 공개 키가 필요 이상으로 노출되지 않도록 하며, 이로 인해 내일 양자 컴퓨터가 나와도 공개 키를 노출한 트랜잭션을 했을 경우에만 표적이 될 수 있습니다. 아직 사용되지 않은 주소에 코인이 남아 있다면, 그 코인은 약간 더 안전합니다(사용할 때까지). 미래에는 지갑이 아마도 양자 안전 주소 옵션을 제공하기 시작할 것입니다.

I have translated up to the point of emphasizing user practices and future adaptations. Let me know if you need further translation or specific sections translated!```plaintext

지금 (그리고 아마도 양자 컴퓨팅이 예상보다 빠르지 않게 도래하기 위한 행운이 있기를).

결론적으로, 흔히 침착한 전문가들 사이에서 나오는 감정을 되풀이하는 것이 적절합니다: 당황하지 말고 준비하십시오. 장기 비트코인 보유자들이 수년과 수십 년을 염두에 두는 것처럼, 네트워크의 보안도 세대적으로 생각해야 합니다. 양자 컴퓨팅은 한 세기에 한 번 일어날 수 있는 기술적 변화입니다. 이를 헤쳐 나가려면 암호학자가 알고리즘을 설계하고, 블록체인 엔지니어가 이를 통합하며, 경영자가 이를 지원하고 구현하며, 양자 과학자가 기술의 진정한 상태를 (과대광고를 넘어서) 우리에게 알리는 것과 같은 학제 간 협력이 필요할 것입니다. 이것은 어떤 한 집단이 단독으로 해결할 수 있는 도전 과제가 아닙니다.

암호학의 술래잡기는 항상 그랬듯 계속될 것입니다. 양자 컴퓨터는 암호학을 진화시킬 것이고, 그것은 진화할 것입니다. 블록체인이 많은 사람들이 희망하는 가치 교환의 영구적인 요소가 되려면 역시 진화해야 합니다. 결국, “깨지지 않는 것이 깨질 수 있는” 이야기는 “깨질 수 있는 것이 다시 깨지지 않는” 이야기로 바뀔 수 있습니다. 위협을 앞질러, 암호 커뮤니티는 그것의 기본적인 약속 - 중앙화된 신뢰 없이 보안 - 이 인류가 만든 가장 강력한 컴퓨터로부터도 진정으로 유지될 수 있도록 보장할 수 있습니다. 양자 컴퓨팅 시대는 결산의 시대이면서, 암호 보안에 대한 갱신의 시대가 되기를 바랍니다. 그 미래를 건설하기 시작할 시간은 지금입니다.