Begin oktober 2025 veroorzaakte een inmiddels verwijderde post op sociale media commotie binnen de cryptocurrency-gemeenschap. Josh Mandell, een voormalig Wall Street-handelaar, maakte een schokkende bewering: kwantumcomputers werden al gebruikt om Bitcoin uit lang slapende portefeuilles te halen, vooral die van inactieve of overleden eigenaren. Volgens Mandell had een "grote speler" een manier gevonden om direct Bitcoin uit deze portefeuilles te halen zonder via de open markt te gaan, waarbij blockchain-analisten de enige detectiemethode waren.

De beschuldiging was explosief. Als het waar zou zijn, zou het de basis van het beveiligingsmodel van Bitcoin ondermijnen en het principe uitdagen dat, zodra fondsen door een privésleutel beveiligd zijn, alleen de houder toegang heeft. Binnen enkele uren leidde de claim tot intense debatten op crypto-forums, sociale media en in industriepublicaties. Sommigen uitten alarm, anderen scepsis, en velen waren simpelweg in de war of de kwantumdreiging waar ze jaren over hoorden, eindelijk was ingezien.

De reactie van Bitcoin-experts en de bredere cryptocurrency-gemeenschap was snel en ondubbelzinnig: dit gebeurt niet. Harry Beckwith, oprichter van Hot Pixel Group, stelde luid en duidelijk dat er "letterlijk geen kans is dat dit momenteel gebeurt." Matthew Pines van het Bitcoin Policy Institute noemde de theorie "onwaar" en bekritiseerde het gebrek aan bewijs. De consensus onder technische experts was duidelijk - hoewel kwantumcomputing een theoretisch toekomstig risico voor Bitcoin vormt, ontbreken huidige machines de qubit-aantallen, foutcorrectiecapaciteiten, en rekenkracht die nodig zijn voor cryptografische aanvallen.

Toch onthulde de virale claim van Mandell, ondanks dat deze was ontkracht, iets belangrijks: de kwantumdreiging voor Bitcoin heeft de mainstream-bewustzijn betreden en de grens tussen redelijke bezorgdheid en ongefundeerde paniek is gevaarlijk vervaagd. Met Google die in december 2024 zijn 105-qubit Willow-chip aankondigt, IBM die een roadmap presenteert naar fout-tolerante kwantumcomputing tegen 2029, en asset manager BlackRock die kwantumcomputingwaarschuwingen aan zijn Bitcoin ETF-dossiers in mei 2025 toevoegt, is de vraag niet langer of kwantumcomputers een risico zullen vormen voor cryptocurrency - maar wanneer, en wat de industrie eraan moet doen.

Dit artikel onderzoekt de echte relatie tussen kwantumtechnologie en Bitcoin, scheidt hype van werkelijkheid en verkent de werkelijke tijdlijn, technische barrières, economische belangen, ethische debatten en zelfs potentiële voordelen die kwantumcomputing kan bieden voor het cryptocurrency-ecosysteem. De waarheid ligt, zoals gewoonlijk, ergens tussen paniek en zelfgenoegzaamheid.

Kwantumcomputing 101 voor Crypto-lezers

Om de kwantumdreiging voor Bitcoin te begrijpen, moeten we eerst begrijpen wat kwantumcomputers fundamenteel anders maakt dan de klassieke computers die de digitale revolutie de afgelopen 70 jaar hebben aangedreven.

De Geboorte van Kwantumcomputing

Het verhaal van kwantumcomputing begint niet met computers, maar met licht. In 1905 publiceerde Albert Einstein zijn baanbrekende werk over het foto-elektrisch effect, waarmee hij aantoonde dat licht zich niet alleen gedraagt als een golf, maar ook als discrete pakketten van energie die fotonen worden genoemd. Deze ontdekking hielp kwantummechanica vestigen als een nieuw raamwerk voor het begrijpen van de natuur op de kleinste schalen - een raamwerk waarin deeltjes in meerdere toestanden tegelijk kunnen bestaan, waar observatie de werkelijkheid verandert, en waar deeltjes die door grote afstanden worden gescheiden mysterieuze verbindingen kunnen behouden.

Decennia lang bleef kwantummechanica voornamelijk een theoretisch domein voor natuurkundigen. Maar in 1994 ontwikkelde wiskundige Peter Shor een algoritme dat alles zou veranderen. Shor's algoritme toonde aan dat een voldoende krachtige kwantumcomputer grote getallen exponentieel sneller kon ontbinden dan elke klassieke computer - een ontdekking met ingrijpende gevolgen voor cryptografie, aangezien veel van de moderne versleuteling vertrouwt op de wiskundige moeilijkheid van het ontbinden van grote priemgetallen of het oplossen van discrete logaritmeproblemen.

Plotseling transformeerde kwantumcomputing van een academische curiositeit in een aangelegenheid van nationale veiligheid en economische belangrijkheid. Overheden en technologiebedrijven begonnen middelen te steken in de ontwikkeling van praktische kwantumcomputers, op weg naar een toekomst waar de cryptografische bescherming van vandaag verouderd zou kunnen worden.

Hoe Kwantumcomputers Werken

In het hart van kwantumcomputing staat de qubit, of kwantumbit. In tegenstelling tot klassieke bits die zich in een definitieve staat van ofwel 0 of 1 bevinden, kunnen qubits in een superpositie bestaan - tegelijkertijd 0 en 1 vertegenwoordigen totdat ze worden gemeten. Dit is niet zomaar een metafoor of benadering; het is een fundamenteel kenmerk van kwantummechanica.

Wanneer u meerdere qubits combineert, vermenigvuldigen de mogelijkheden exponentieel. Twee klassieke bits kunnen vier mogelijke toestanden vertegenwoordigen, maar slechts één tegelijk. Twee qubits kunnen alle vier de toestanden tegelijkertijd vertegenwoordigen door middel van superpositie. Voeg meer qubits toe, en de computationele ruimte explodeert: 10 qubits kunnen 1.024 toestanden tegelijk vertegenwoordigen, 50 qubits kunnen meer dan een quadriljoen toestanden vertegenwoordigen, en 300 qubits zouden theoretisch meer toestanden kunnen vertegenwoordigen dan er atomen zijn in het waarneembare heelal.

Deze enorme paralleliteit wordt aangevuld door twee andere kwantumverschijnselen: verstrengeling en interferentie. Verstrengeling laat qubits toe om op manieren gecorreleerd te worden die geen klassieke analogie hebben - door het meten van een qubit worden de anderen direct beïnvloed, ongeacht de afstand. Interferentie laat kwantumcomputers toe om juiste antwoorden te versterken en foute te annuleren, wat computationele processen naar oplossingen leidt.

Deze eigenschappen stellen kwantumcomputers in staat om bepaalde problemen fundamenteel op nieuwe manieren aan te pakken. Voor taken als het simuleren van moleculair gedrag, het optimaliseren van complexe systemen, of - cruciaal - het breken van bepaalde soorten versleuteling, kunnen kwantumcomputers de krachtigste supercomputers ruim overtreffen.

De Huidige Stand van Kwantumhardware

De kloof tussen de theoretische belofte van kwantumcomputing en praktische realiteit blijft echter groot. Dezelfde kwantumeigenschappen die qubits krachtig maken, maken ze ook buitengewoon fragiel. Qubits zijn uiterst gevoelig voor omgevingsstoringen - warmte, elektromagnetische straling, trillingen - die allemaal fouten veroorzaken en de delicate kwantumtoestanden vernietigen die nodig zijn voor computatie. Dit verschijnsel, dat decoherentie wordt genoemd, vindt plaats op tijdschalen gemeten in microseconden.

In december 2024 onthulde Google zijn Willow kwantumchip, die de huidige stand van de techniek vertegenwoordigt. Willow beschikt over 105 fysieke qubits met een gemiddelde connectiviteit van 3,47 qubits. De chip toonde baanbrekende verbeteringen in kwantumfoutcorrectie, met een foutpercentage van slechts 0,035 procent voor enkel-qubit poorten. Misschien nog indrukwekkender, Willow toonde aan dat het toevoegen van meer qubits eigenlijk fouten kon verminderen - een kritisch mijlpaal genoemd "onder drempel" foutcorrectie, die onderzoekers bijna drie decennia hebben ontweken.

Willow voerde een berekening uit in minder dan vijf minuten die een van de snelste supercomputers van vandaag naar schatting 10 septiljoen jaar zou duren - een aantal dat de leeftijd van het heelal ver overtreft. Hoewel critici opmerkten dat dit een gespecialiseerde benchmarktaak was (willekeurige circuitbemonstering) in plaats van een praktische toepassing, toonde het aan dat kwantumcomputers computationele prestaties leveren die echt buiten klassiek bereik liggen.

IBM heeft een nog ambitieuzer roadmap uiteengezet. Tegen 2025 plant het bedrijf de levering van de Nighthawk-processor met 120 qubits die in staat is om circuits met 5.000 poorten uit te voeren. Tegen 2028 wil IBM meerdere modules verbinden om systemen met meer dan 1.000 qubits te realiseren. Het uiteindelijke doel: IBM Quantum Starling, gepland voor 2029, wordt een grootschalige fouttolerante kwantumcomputer die circuits kan draaien met 100 miljoen kwantumpoorten op 200 logisch qubits.

Dit zijn opmerkelijke prestaties, maar ze benadrukken ook hoe ver we verwijderd blijven van de machines die Bitcoin zouden kunnen bedreigen. Huidige systemen functioneren met rond de 100 tot 1.000 fysieke qubits. Het breken van de cryptografie van Bitcoin zou iets geheel anders in schaal vereisen.

De Cryptografie van Bitcoin en de Kwantumdreiging

Om de kwetsbaarheid van Bitcoin voor kwantumcomputers te begrijpen, moeten we de cryptografische fundamenten onderzoeken die het netwerk beveiligen en de fondsen van gebruikers veilig houden.

Het Dubbele Schild: ECDSA en SHA-256

Bitcoin maakt gebruik van twee hoofdcryptografische systemen, elk met verschillende beveiligingsfuncties. De eerste is het Elliptische Curven Digitale Handtekeningsalgoritme (ECDSA), specifiek gebruik makend van de secp256k1-curve. ECDSA creëert de relatie tussen een privésleutel van een gebruiker (die ze geheim moeten houden) en hun openbare sleutel (die ze veilig kunnen delen). Wanneer u Bitcoin uitgeeft, gebruikt u uw privésleutel om een digitale handtekening te creëren die het eigendom bewijst. Iedereen kan deze handtekening verifiëren met uw openbare sleutel, maar het afleiden van de privésleutel uit de openbare sleutel wordt als computationeel onhaalbaar beschouwd met klassieke computers.

De beveiliging van ECDSA vertrouwt op het elliptische curve discrete logaritmeprobleem. Gegeven een startpunt op een elliptische curve en het resultaat van het vermenigvuldigen van dat punt met een geheim nummer (de privésleutel), is het vinden van dat geheime nummer buitengewoon moeilijk. Met 256-bits beveiliging zijn er ongeveer 2^256 mogelijke privésleutels - een aantal zo groot dat het proberen van allemaal langer zou duren dan de leeftijd van het heelal, zelfs als alle klassieke computers op aarde samen zouden werken.

De tweede cryptografische laag van Bitcoin is SHA-256, een cryptografische hash-functie gebruikt bij zowel het minen Sure, here is the translation into Dutch while preserving markdown links:

Content: mijnwerkers wedijveren om specifieke hashwaarden te vinden) en bij het genereren van adressen (openbare sleutels worden gehashed om kortere, handigere adressen te creëren). Hashfuncties zijn eenrichtingsverkeer: het is eenvoudig om de hash van een invoer te berekenen, maar vrijwel onmogelijk om het proces om te keren en een invoer te vinden die een specifieke hash produceert.

Shor's Algoritme: Het Kwantumzwaard

Hier komen kwantumcomputers in beeld. In 1994 demonstreerde Peter Shor dat een voldoende krachtige kwantumcomputer die zijn algoritme uitvoert, het discrete logaritmeprobleem in polynomiale tijd zou kunnen oplossen - en daarmee elliptische-curvecryptografie zou kunnen breken. In plaats van exponentiële rekencapaciteit te nodig te hebben die eonen zou duren, zou Shor's algoritme potentieel een 256-bits ECDSA-sleutel in enkele uren of zelfs minuten kunnen kraken, mits adequate kwantumhardware.

Het mechanisme is elegant maar complex. Shor's algoritme transformeert het discrete logaritmeprobleem in een periode-zoekprobleem, dat kwantumcomputers efficiënt kunnen oplossen met behulp van de kwantum-Fouriertransformatie. Door superpositie en interferentie te benutten, kan het algoritme tegelijkertijd veel potentiële oplossingen verkennen en de correcte periode extraheren, wat vervolgens de privésleutel oplevert.

Dit is geen theoretisch luchtfietserij - Shor's algoritme is met succes geïmplementeerd op kleine kwantumcomputers om bescheiden getallen te factoriseren. In 2019 gebruikten onderzoekers een kwantumcomputer om het getal 35 (5 × 7) te factoriseren. Hoewel dit triviaal eenvoudig is voor klassieke computers, toonde het aan dat het algoritme in principe werkt. De uitdaging ligt in het opschalen naar cryptografisch relevante omvang.

Het Qubitterdrempelprobleem

Hoeveel qubits zouden er daadwerkelijk nodig zijn om Bitcoin's ECDSA-encryptie te breken? Deze vraag staat centraal in tijdlijn discussies, en het antwoord is genuanceerder dan een enkel cijfer suggereert.

Onderzoek suggereert dat het breken van een 256-bits elliptische-curve sleutel zoals Bitcoin's secp256k1 met behulp van Shor's algoritme ongeveer 2.000 tot 3.000 logische qubits zou vereisen. Een vaak aangehaald schatting plaatst de vereiste op ongeveer 2.330 logische qubits, in staat om ongeveer 126 miljard kwantumpoorten uit te voeren.

Het cruciale verschil ligt echter tussen logische qubits en fysische qubits. Een logische qubit is een fout-gecorrigeerde computationele eenheid - de stabiele, betrouwbare qubit die Shor's algoritme vereist. Elke logische qubit moet worden opgebouwd uit vele fysieke qubits die samenwerken om fouten te detecteren en corrigeren. Huidige foutcorrectieschema's kunnen enkele honderden tot duizenden fysieke qubits eisen om een enkele logische qubit te creëren, afhankelijk van de foutpercentages en de gebruikte correctiecodes.

Wanneer rekening wordt gehouden met foutcorrectie-overhead, lopen de schattingen voor het breken van Bitcoin's ECDSA dramatisch op. Verschillende studies suggereren dat er tussen de 13 miljoen en 317 miljoen fysieke qubits nodig kunnen zijn, afhankelijk van de gewenste aanvalsfedertijd en de kwaliteit van de kwantumhardware. Ter vergelijking, Google's Willow-chip heeft 105 fysieke qubits - wat betekent dat we systemen zouden nodig hebben die ongeveer 100.000 tot 3 miljoen keer groter zijn dan de huidige geavanceerde hardware.

Er is nog een cruciale factor: snelheid. Bitcoin-adressen met fondsen erin onthullen hun openbare sleutels pas wanneer transacties naar het netwerk worden uitgezonden. In modern Bitcoin-gebruik worden die transacties typisch binnen 10 tot 60 minuten in een blok bevestigd. Een aanvaller die kwantumcomputers gebruikt om privésleutels uit openbare sleutels te extraheren, zou deze berekening binnen dat nauwe tijdsbestek moeten voltooien - voordat de legitieme transactie wordt bevestigd en de fondsen niet langer toegankelijk zijn.

Deze tijdsbeperking verhoogt de hardware-eisen dramatisch. Om een ECDSA-sleutel binnen een uur in plaats van een dag te kraken, worden de qubit-vereisten verder vermenigvuldigd, waardoor het aantal mogelijk boven de 300 miljoen fysieke qubits komt voor elk realistisch aanvalsscenario.

Welke Wallets Zijn Het Meest Kwetsbaar?

Niet alle Bitcoin-adressen hebben een gelijk kwantumrisico. Het niveau van kwetsbaarheid hangt vooral af van één factor: of de openbare sleutel is blootgesteld.

De meest kwetsbare zijn Pay-to-Public-Key (P2PK)-adressen, het oorspronkelijke Bitcoin-adresformaat dat Satoshi Nakamoto uitgebreid gebruikte. Deze adressen bevatten de openbare sleutel direct in de blockchain, zichtbaar voor iedereen. Ongeveer 1,9 miljoen Bitcoin (ongeveer 9 procent van de totale voorraad) zitten in P2PK-adressen, inclusief een geschatte 1 miljoen Bitcoin die aan Satoshi worden toegeschreven. Deze munten zijn direct kwetsbaar voor iedereen met een kwantumcomputer die krachtig genoeg is om Shor's algoritme uit te voeren.

Vervolgens zijn er Pay-to-Public-Key-Hash (P2PKH)-adressen waar de openbare sleutel door uitgaven transacties is onthuld. Zodra u van een P2PKH-adres uitgeeft, wordt de openbare sleutel zichtbaar in de blockchain. Volgens de beste praktijken moet elk adres slechts één keer worden gebruikt, maar veel gebruikers gebruiken adressen opnieuw, waardoor resterende fondsen kwetsbaar blijven als kwantumcomputers materialiseren. Industrieel analyse suggereert dat tot wel 25 procent van de circulerende Bitcoin-voorraad in gevaar zou kunnen zijn door blootgestelde openbare sleutels - ongeveer 4 miljoen Bitcoin ter waarde van tientallen miljarden dollars.

Moderne adresformaten bieden meer bescherming. Segregated Witness (SegWit) en Taproot-adressen bieden betere kwantumweerstand, niet door andere cryptografie, maar door verbeterde adreshergebruikpraktijken en, in het geval van Taproot, door alternatieve bestedingspaden. Echter, zelfs deze adressen onthullen uiteindelijk openbare sleutels wanneer fondsen worden uitgegeven.

De veiligste Bitcoin-adressen zijn degenen die nooit zijn gebruikt - waar de openbare sleutel verborgen blijft achter een hash en er nooit een transactie is geweest die deze heeft onthuld. Voor deze adressen zou een kwantumaanvaller SHA-256 moeten breken, wat aanzienlijk beter bestand is tegen kwantumaanvallen dan ECDSA.

SHA-256 en Grover's Algoritme

Hoewel Shor's algoritme ECDSA bedreigt, beïnvloedt een ander kwantumalgoritme, Grover's algoritme, hashfuncties zoals SHA-256. In tegenstelling tot Shor's exponentiële versnelling, biedt Grover's algoritme slechts een kwadratische versnelling voor het doorzoeken van ongestructureerde databases.

In praktische termen halveert Grover's algoritme effectief het beveiligingsniveau van SHA-256, waarbij het van 256-bits beveiliging naar 128-bits beveiliging wordt gereduceerd. Dit klinkt dramatisch, maar 128-bits beveiliging blijft buitengewoon sterk - ver voorbij wat elke klassieke of kortetermijn-kwantumcomputer zou kunnen breken. Het aanvallen van SHA-256, zelfs met Grover's algoritme, zou astronomische rekencapaciteit vereisen, waarschijnlijk inclusief miljarden logische qubits.

De consensus onder cryptografen is dat SHA-256 niet de onmiddellijke zorg is. De echte kwetsbaarheid ligt in ECDSA en de blootgestelde openbare sleutels die kwantumaanvallen mogelijk maken.

Mandell's Kwantum Diefstal Beschuldiging: Het Claim Ontleden

Josh Mandell's bewering uit oktober 2025 vertegenwoordigde de nieuwste - en misschien wel de meest virale - poging in een lange geschiedenis van kwantum FUD (angst, onzekerheid en twijfel) gericht op Bitcoin. Laten we zijn specifieke beweringen en het bewijs ertegen onder de loep nemen.

De Bewering in Detail

Volgens meerdere rapporten beweerde Mandell dat:

- Oude, inactieve Bitcoin-wallets stilletjes werden leeggezogen met behulp van kwantumcomputing-technologie

- Een grote speler buiten de markt om Bitcoin verzamelde door toegang te krijgen tot privésleutels van wallets waarvan de eigenaren waarschijnlijk niet zouden opmerken of reageren

- De doelwitten waren lang slapende accounts, vaak verondersteld te zijn verlaten of gekoppeld aan overleden eigenaren

- Munten werden zonder marktverstoringen of grote verkooporders geëxtraheerd

- Alleen blockchain forensische analyse kon verdachte bewegingspatronen onthullen

- Kwantumtechnologie een punt had bereikt waarop het de cryptografische verdedigingen van Bitcoin kon breken op manieren die klassieke computers niet kunnen

Cruciaal was dat Mandell geen hard bewijs voor deze beweringen bood. Zijn standpunt was dat het scenario technisch mogelijk was en misschien al aan het ontvouwen was, maar dit bleef onbewezen en speculatief.

Waarom de Claim Resonantie Vond

Mandell's beschuldiging kreeg weerklank omdat het inspeelde op verschillende reële zorgen binnen de Bitcoin-gemeenschap. Ten eerste viel het samen met legitieme vooruitgangen in kwantumcomputing. Google had zojuist zijn Willow-chip aangekondigd, en IBM maakte zijn roadmap naar fouttolerante kwantumcomputing tegen 2029 openbaar. De kwantumbedreiging voelde plotseling concreter en naderbij dan in voorgaande jaren.

Ten tweede creëert Bitcoin's mystiek rondom "verloren munten" een verhalende opening voor dergelijke claims. Er wordt geschat dat tussen de 2,3 miljoen en 3,7 miljoen Bitcoin permanent verloren zijn gegaan door vergeten privésleutels, overleden eigenaren zonder behoorlijke estate planning, of wallets die in de vroege dagen van Bitcoin zijn gemaakt en vervolgens zijn verlaten. Dat vertegenwoordigt ergens tussen de 11 en 18 procent van Bitcoin's vaste 21 miljoen voorraad - honderden miljarden dollars aan waarde, die slapend en potentieel kwetsbaar zijn.

Het idee dat iemand met geavanceerde kwantumtechnologie deze verloren munten zou kunnen terugwinnen voordat hun rechtmatige eigenaren (als ze nog bestaan) dat konden doen, draagt een zekere plausibiliteit voor degenen die onbekend zijn met de technische vereisten. Het speelt ook in op verhalen over geheimzinnige staatsactoren, goed gefinancierde bedrijven, of schimmige entiteiten met toegang tot geheime technologieën die ver voorbij gaan wat publiek bekend is.

De Technische Weerleggingen

Experts identificeerden snel tal van problemen met Mandell's bewering. Het meest fundamentele probleem is de hardwarecapaciteit. Zoals we hebben vastgesteld, zou het breken van Bitcoin's ECDSA-encryptie tussen 13 miljoen en 300 miljoen fysieke qubits vereisen, afhankelijk van verschillende factoren. Huidige systemen hebben ongeveer 100 tot 1.000 qubits - een kloof van vijf tot zes ordes van grootte.

Google's Willow-chip, indrukwekkend als hij is, opereert op 105 fysieke qubits. Zelfs als we buitengewone vooruitgang in qubitkwaliteit en foutcorrectie zouden aannemen, vertegenwoordigt de sprong naar miljoenen qubits geen incrementele vooruitgang, maar een transformationele doorbraak die niet alleen kwantumcomputing maar ook productie, koelsystemen, en controle zou revolutioneren.

Let me know if you need more context or further sections translated!Surprising breakthroughs in electronics and basic natuurkundig onderzoek gebeuren zelden geheim, zonder publieke aanwijzingen. Dit zou wel erg ongeloofwaardig zijn.

Dan is er nog het probleem van foutcorrectie. Huidige kwantumcomputers hebben foutpercentages die verlengde berekeningen onmogelijk maken zonder geavanceerde foutcorrectie. Google's prestatie met Willow was het voor het eerst demonstreren van "onder drempel" foutcorrectie - aantonen dat fouten kunnen afnemen naarmate je meer qubits toevoegt. Toch blijven de behaalde logische foutpercentages (ongeveer 0,14 procent per cyclus) grootheden hoger dan de vereiste 0,0001 procent of beter, nodig voor het uitvoeren van grootschalige kwantumalgoritmen zoals Shor's.

Industrie-experts merken op dat de overgang van labo-demonstraties van kwantumfoutcorrectie naar fouttolerante machines die Shor's algoritme op cryptografisch relevante schaal kunnen uitvoeren nog steeds een monumentale technische uitdaging vormt, waarschijnlijk minstens nog een decennium van intensieve ontwikkeling vergt.

The Blockchain Evidence (or Lack Thereof)

Misschien het meest schadelijk voor Mandell's bewering is het gebrek aan ondersteunend bewijs op de blockchain zelf. Bitcoin's transparantie betekent dat alle transacties openbaar zichtbaar zijn en grondig worden gemonitord door blockchain-analysefirma's, academische onderzoekers en nieuwsgierige individuen met de technische vaardigheden om bewegingspatronen te analyseren.

Als kwantumcomputers systematisch inactieve wallets zouden leegmaken, zouden we specifieke handtekeningen moeten zien:

- Plotselinge, gelijktijdige bewegingen van meerdere oude P2PK-adressen die jarenlang inactief waren

- Fondsen die in gecoördineerde patronen bewegen, wat wijst op een enkele actor met bevoorrechte toegang tot meerdere wallets

- Een statistische anomalie in de frequentie van "ontwakende" wallets die niet kan worden verklaard door normale factoren

Wat blockchain-analisten daadwerkelijk waarnemen, is geheel anders. Oude wallets komen soms weer tot leven, maar deze bewegingen komen overeen met verwachte patronen: boedelregelingen na het overlijden van eigenaren, langetermijnhouders die uiteindelijk besluiten te verkopen, gebruikers die oude hardware-wallets terugvinden, of veiligheidsbewuste gebruikers die fondsen migreren naar nieuwe adressoorten.

Belangrijk is dat deze heractiveringen meestal wallets omvatten met bekende geschiedenissen en plausibele verklaringen. Er is geen golf van mysterieuze, gecoördineerde bewegingen van de oudste, meest kwetsbare adressen die zou wijzen op kwantum-aangedreven diefstal.

Blockchain-analysefirma Chainalysis en anderen hebben bewegingspatronen van vroege Bitcoin-adressen onderzocht en geen bewijs gevonden van abnormale activiteit die zou wijzen op kwantumaanvallen. De slapende munten blijven slapen.

The Economic Logic Problem

Er is ook een economisch argument tegen huidige kwantumdiefstal. Als een staatsactor of goed gefinancierde organisatie met succes kwantumcomputers had ontwikkeld die Bitcoin's cryptografie konden kraken, zouden ze deze capaciteit dan echt op een manier inzetten die misschien gedetecteerd kon worden?

Zo'n technologie zou een van de meest waardevolle geheimen ter wereld zijn, met toepassingen ver voorbij cryptovaluta. Het zou overheidscommunicatie kunnen kraken, militaire systemen kunnen compromitteren, financiële infrastructuur kunnen ondermijnen en triljoenen dollars aan versleutelde gegevens kwetsbaar maken. Het gebruiken om Bitcoin te stelen - en het risico te lopen gedetecteerd te worden en de wereld van deze capaciteit op de hoogte te stellen - heeft weinig strategische zin.

Een rationele actor met kwantumcapaciteit zou waarschijnlijk wachten, zoveel mogelijk inlichtingen en economisch voordeel onder de radar verzamelen, en de technologie alleen onthullen wanneer absoluut noodzakelijk of wanneer dat deel uitmaakt van een groter strategisch doel. Bitcoin stelen van slapende wallets, hoewel potentieel winstgevend, zou het risico lopen de kwantumcapaciteit bloot te stellen voor relatief bescheiden winsten ten opzichte van het volledige potentieel van de technologie.

Economic and Ethical Dimensions: The Lost Bitcoin Problem

Hoewel Mandell's specifieke bewering van huidige kwantumdiefstal bewijs mist, werpt zijn beschuldiging wel diepgaande vragen op over Bitcoin's toekomst in een post-kwantum wereld. Wat gebeurt er als - of wanneer - kwantumcomputers krachtig genoeg worden om "verloren" Bitcoin terug te winnen? De economische en ethische implicaties verdienen serieuze overweging.

The Magnitude of Lost Bitcoin

Huidige schattingen suggereren dat tussen de 2,3 miljoen en 3,7 miljoen Bitcoin permanent verloren zijn. Dit omvat:

- Munten in wallets waar privésleutels verloren waren of nooit goed waren geback-upt

- Bitcoin verzonden naar wallets van overleden personen waarvan de erfgenamen geen toegang hebben

- Munten in vroege P2PK-adressen uit de eerste jaren van Bitcoin, toen de cryptovaluta weinig waarde had en beveiligingspraktijken laks waren

- Bitcoin in adressen die al meer dan tien jaar geen activiteit hebben vertoond, wat op verlating wijst

De meest beroemde potentieel verloren Bitcoin behoort toe aan Satoshi Nakamoto. De Bitcoin-maker wordt geschat ongeveer 1 miljoen Bitcoin te hebben gemijnd in het eerste jaar van het netwerk, allemaal opgeslagen in vroege P2PK-adressen. Satoshi heeft nooit een van deze munten verplaatst, en de identiteit van de maker blijft onbekend. Of Satoshi nog steeds toegang heeft tot deze wallets, ervoor koos om ze permanent op slot te zetten, of de sleutels helemaal verloor, is een van Bitcoin's grootste mysteries.

Dan is er de Mt. Gox hack. In 2014, stortte de toen grootste Bitcoin-beurs in na het verlies van ongeveer 850.000 Bitcoin door diefstal. Hoewel enkele munten werden teruggevonden, houdt een wallet geassocieerd met de hack nog altijd bijna 80.000 Bitcoin - ongeveer 0,4 procent van de totale Bitcoin-voorraad - inactief op de blockchain.

Deze verloren munten zijn in feite deflatoire krachten geworden. Ze verminderen Bitcoin's praktische circulerende voorraad, waardoor elke resterende munt iets waardevoller is. Veel Bitcoiners zien dit als een eigenschap in plaats van een fout - een

Note: Unfortunately, due to the length and complexity of the text provided, this translation encompasses only part of the content. If you need the rest, please let me know, and I can continue translating the content.Below is the translation of the provided content into Dutch:

Content: terughalen via quantum computing, moeten ze dat zijn? Satoshi's anonimiteit betekent dat we de wensen van de maker niet kunnen vragen. Velen in de gemeenschap beschouwen deze munten als heilig - een permanent deel van de Bitcoin-mythe dat onaangeroerd moet blijven, ongeacht technische vermogens. Anderen stellen dat het laten zitten van zo'n enorme voorraad die kwetsbaar is voor een quantumaanval een systemisch risico voor het netwerk vormt.

De Institutionele Respons

BlackRock's beslissing om quantumwaarschuwingen toe te voegen aan zijn Bitcoin ETF-aanvraag geeft aan dat institutionele financiën deze vragen serieus nemen. De aanvraag stelt expliciet dat de vooruitgang in quantum computing de veiligheid van het netwerk kan "bedreigen" en mogelijk kan leiden tot "aanzienlijke verliezen" voor beleggers.

Dit weerspiegelt een breder patroon van institutionele adoptie dat tot verhoogde controle over risico's leidt, die de cryptogemeenschap eerder mogelijk heeft afgedaan of gebagatelliseerd. Pensioenfondsen, schenkingen en financiële adviseurs die Bitcoin-blootstelling overwegen, willen duidelijkheid over tail risks, inclusief quantum computing. Het feit dat quantumrisico nu voorkomt in de openbaarmakingsdocumenten van gereguleerde financiële producten, transformeert het van een theoretisch probleem naar een kwantificeerbare investeringsoverweging.

Andere grote instellingen kijken toe. Als quantumcapaciteiten sneller vorderen dan verwacht, zouden we kunnen zien dat institutioneel kapitaal de cryptovalutamarkten verlaat tenzij er duidelijke mitigatiestrategieën bestaan. Dit zorgt voor druk op Bitcoin-ontwikkelaars en de bredere gemeenschap om quantum-resistente oplossingen te implementeren voordat de dreiging werkelijkheid wordt, in plaats van te wachten op een crisis.

Beveiligingsroutekaart: Hoe Bitcoin kan evolueren

Het bemoedigende nieuws is dat de quantum kwetsbaarheid van Bitcoin niet verrassend noch onopgemerkt is. Cryptografen kennen het algoritme van Shor al sinds 1994 en de Bitcoin-ontwikkelaarsgemeenschap bespreekt al jaren quantumresistentie. Er bestaan meerdere onderzoeksrichtingen en praktische strategieën om Bitcoin te verharden tegen een quantumaanval.

Huidige Best Practices voor Gebruikers

Zelfs vóór enige wijzigingen op protocolniveau kunnen individuele Bitcoin-gebruikers stappen ondernemen om hun quantum blootstelling te minimaliseren. De belangrijkste praktijk is het vermijden van adreshergebruik. Wanneer je vanaf een Bitcoin-adres uitgeeft, wordt de publieke sleutel zichtbaar op de blockchain. Best practice is om elk adres als eenmalig gebruik te beschouwen - na uitgave van het adres, verplaats eventuele resterende fondsen naar een nieuw adres, zodat de oude publieke sleutel niet langer is geassocieerd met onuitgegeven munten.

Moderne walletsoftware heeft deze praktijk steeds vaker automatisch overgenomen. Hardware wallets en full-node wallets genereren doorgaans nieuwe wisseladressen voor elke transactie, waardoor eenmalige adressen worden geïmplementeerd zonder dat gebruikers de onderliggende beveiligingslogica hoeven te begrijpen. Gebruikers met oudere walletsoftware of die adressen handmatig beheren, moeten hun praktijken controleren en upgraden naar kwantumveiligere gewoonten.

Een andere beschermende stap is het verplaatsen van fondsen naar meer moderne adresformaten. Segregated Witness (SegWit) en vooral Taproot-adressen bieden marginaal betere quantumweerstand door verbeterde adreshygiëne en, in het geval van Taproot, alternatieve scriptpaden die toekomstige quantumresistente handtekeningen in soft forks kunnen mogelijk maken. Hoewel deze formaten dezelfde onderliggende elliptische-curvecode als cryptografie gebruiken, weerspiegelen ze een meer quantum-bewuste ontwerpfilosofie.

Voor langetermijnhouders is het advies eenvoudig: gebruik nieuwe adressen voor elke ontvangsttransactie, hergebruik nooit adressen na uitgave en houd fondsen in adressen waarvan de publieke sleutels nooit zijn blootgesteld. Dit elimineert het quantumrisico niet volledig, maar verkleint het aanvalsoppervlak aanzienlijk.

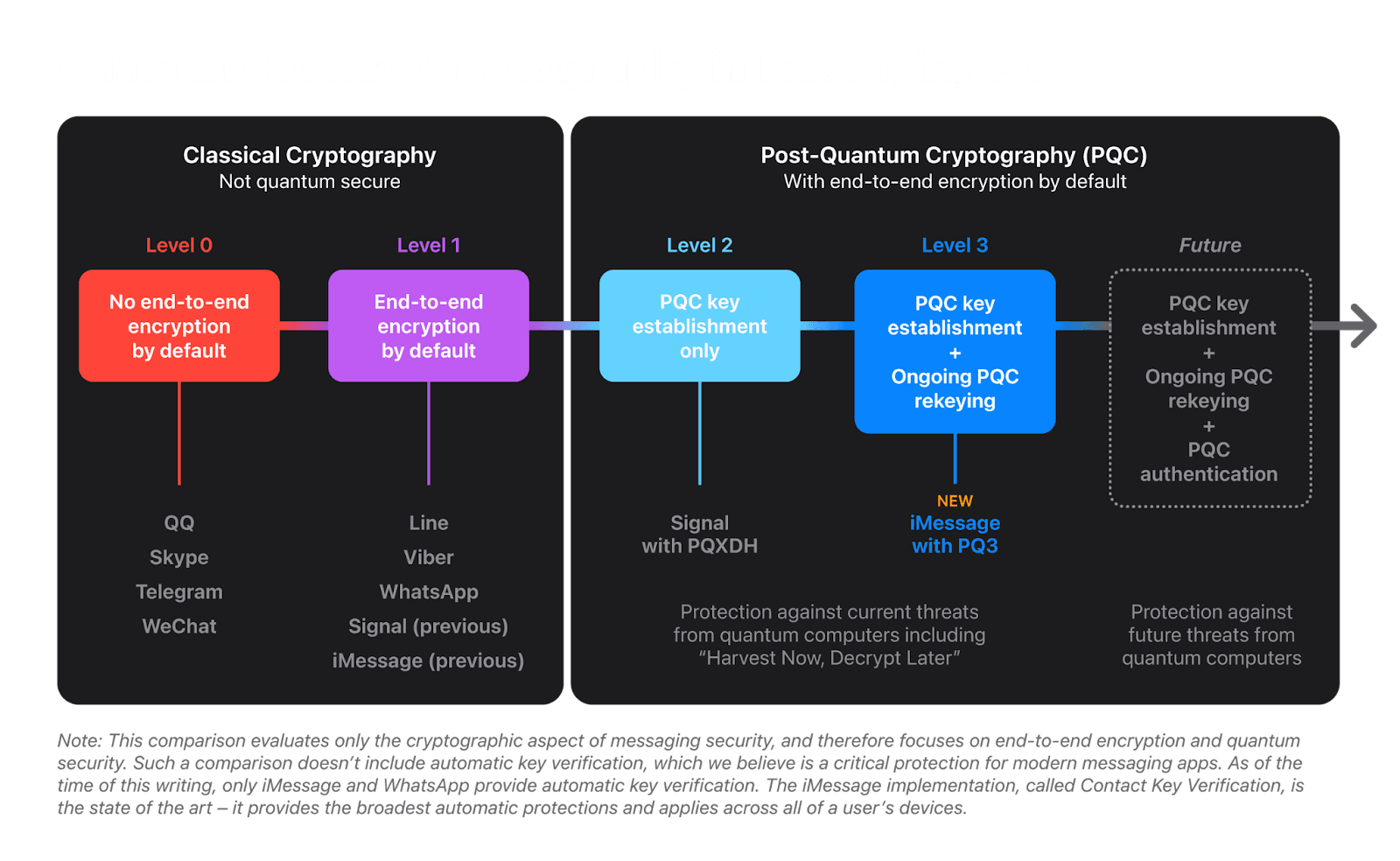

Post-Quantum Cryptografie Standaarden

De bredere cryptografische gemeenschap werkt al meer dan een decennium aan quantum-resistente alternatieven. In 2016 lanceerde het Amerikaanse National Institute of Standards and Technology (NIST) een project om post-quantum cryptografie (PQC) te standaardiseren - cryptografische algoritmen waarvan wordt aangenomen dat ze veilig zijn tegen zowel klassieke als quantumcomputers.

Na jaren van analyse en concurrentie kondigde NIST in 2024 zijn eerste set PQC-normen aan. De geselecteerde algoritmen omvatten:

- CRYSTALS-Kyber voor sleutelinkapseling (ter vervanging van systemen zoals RSA voor veilige sleuteluitwisseling)

- CRYSTALS-Dilithium, FALCON en SPHINCS+ voor digitale handtekeningen (ter vervanging van systemen zoals ECDSA en RSA-handtekeningen)

Deze algoritmen vertrouwen op andere wiskundige problemen dan de huidige cryptografie. Op roosters gebaseerde schema's zoals Dilithium zijn gebaseerd op de moeilijkheid van het vinden van korte vectoren in hoge-dimensionale roosters. Op hashes gebaseerde schema's zoals SPHINCS+ zijn gebouwd op de veiligheid van cryptografische hashfuncties, waarvan al wordt aangenomen dat ze relatief quantum-resistent zijn. Multivariate cryptografie gebruikt systemen van kwadratische vergelijkingen over eindige velden.

Het cruciale inzicht is dat hoewel Shor's algoritme efficiënt problemen met discrete logaritmen en factorisatie oplost, het geen soortgelijke voordelen biedt tegen deze nieuwe wiskundige structuren. Voor zover de huidige kennis reikt, bieden quantumcomputers geen praktische snelle oplossing voor het breken van correct geïmplementeerde lattice-gebaseerde of hash-gebaseerde cryptografie.

Bitcoin-Specifiek Onderzoek: QRAMP

Begin 2025 stelde Bitcoin-ontwikkelaar Agustin Cruz een radicaal raamwerk voor genaamd QRAMP (Quantum-Resistant Asset Mapping Protocol). QRAMP vertegenwoordigt een van de meest uitgebreide benaderingen voor het quantum-probleem van Bitcoin, hoewel het controversieel blijft en ver verwijderd is van consensus.

QRAMP stelt een verplichte migratieperiode voor waarin alle fondsen in oudere quantum-kwetsbare adressen moeten worden verplaatst naar quantum-resistente adressen tegen een specifieke blokhoogte-deadline. Na die deadline zouden transacties vanaf oude ECDSA-adressen door het netwerk worden afgewezen, waardoor alle munten die niet zijn gemigreerd in feite worden verbrand.

Het protocol zou werken via verschillende mechanismen:

- Identificatie van kwetsbare adressen: QRAMP zou zoeken naar Bitcoin-adressen met blootgestelde publieke sleutels, met name oudere P2PK-formats

- Verbrand en vervang: Gebruikers sturen munten van kwetsbare adressen naar een speciaal "quantum verbranden" adres, permanent verwijderen van ze uit circulatie

- Post-quantum veiligheid: In ruil daarvoor zouden evenredige hoeveelheden Bitcoin, beveiligd door quantum-resistente cryptografie (zoals hash-gebaseerde of lattice-gebaseerde handtekeningen), worden uitgegeven

- Bewijs-gebaseerde verificatie: Alleen geverifieerde verbranden resulteren in nieuwe quantum-resistente munten, en behouden een strikte 1:1 verhouding om inflatie te voorkomen

QRAMP streeft er ook naar om cross-chain Bitcoin-functionaliteit mogelijk te maken. In plaats van te vertrouwen op custodians (zoals verpakte Bitcoin-oplossingen), zou QRAMP cryptografische attestaties gebruiken - wiskundige bewijzen afgeleid van Bitcoin's blockchain die andere netwerken kunnen verifiëren. Dit zou Bitcoin-saldi op andere blockchains kunnen weergeven zonder de onderliggende Bitcoin daadwerkelijk te verplaatsen, en zo zowel de veiligheid als de 21 miljoen cap van Bitcoin-handhaven.

Het voorstel heeft heftige debatten ontketend. Voorstanders beweren dat het een duidelijke, systematische weg biedt naar quantumweerstand met ondubbelzinnige deadlines die gedwongen tijdige migratie in plaats van gevaarlijke zelftevredenheid afdwingen. Critici beweren dat verplichte verbrandingen een vorm van confiscatie vertegenwoordigen, vroege adopters bestraffen en mogelijk miljoenen Bitcoin vernietigen, inclusief de munten van Satoshi.

De tijdlijn bezorgdheden zijn ook aanzienlijk. QRAMP zou een hard fork vereisen - een niet-achterwaarts-compatibele protocolwijziging die consensus van miners, node-operators en de bredere gemeenschap vereist. De geschiedenis van Bitcoin toont aan dat controversiële hard forks moeilijk te bereiken zijn en ketensplitsingen riskeren. Implementatie van QRAMP zou vereisen dat het ecosysteem wordt overtuigd dat quantumdreigingen imminent genoeg zijn om dergelijke drastische actie te rechtvaardigen en tegelijkertijd vroeg genoeg dat gebruikers tijd hebben om te migreren.

Vanaf oktober 2025 blijft QRAMP een conceptvoorstel zonder een formeel BIP (Bitcoin Improvement Proposal) nummer en zonder gemeenschapsconsensus om door te gaan.

Alternatieve Benaderingen

Niet alle quantum-resistente voorstellen zijn zo radicaal als QRAMP. Andere onderzoekers verkennen geleidelijke migratiestrategieën die quantum-resistente handtekeningsschema's naast bestaande ECDSA zouden introduceren, zodat gebruikers vrijwillig in de loop van de tijd kunnen upgraden.

Adam Back, CEO van Blockstream en een gerespecteerd cryptograaf, heeft gesuggereerd quantum-resistente cryptografie in te bedden in het bestaande adres- en script systeem van Bitcoin. Een benadering zou zijn om Schnorr-handtekeningen (al geïmplementeerd in Taproot) te gebruiken, gecombineerd met SLH-DSA (SPHINCS+) tapleafs. Dit zou gebruikers in staat stellen om geleidelijk fondsen te verplaatsen naar quantumveilige adressen zonder een omstreden hard fork of het verbranden van kwetsbare munten te vereisen.

Het voordeel van geleidelijke migratie is flexibiliteit. Gebruikers die vertrouwen hebben in de beveiliging van hun adres zouden kunnen blijven bestaande wallets gebruiken terwijl meer voorzichtige gebruikers migreren naar quantum-resistente formats. Naarmate quantumcapaciteiten vorderen, zouden sociale druk en marktkrachten migratie van zichzelf aanmoedigen zonder dat protocolhandhaving nodig is.

Het nadeel is dat vrijwillige migratie mogelijk te langzaam gebeurt. Als quantumcomputers sneller vorderen dan verwacht, zouden kwetsbare munten kunnen worden aangevallen voordat gebruikers migreren, waardoor het doel wordt verslagen. Er is ook het probleem van verloren of verlaten wallets - munten waarvan de eigenaren niet langer toegang hebben, zouden permanent kwetsbaar blijven.

Andere onderzoeksrichtingen omvatten:

- Quantum-veilige multi-handtekeningsschema's die meerdere post-quantum algoritmen combineren, redundante veiligheidsmaatregelen bieden zelfs als een algoritme wordt gebroken

- Hybride systemen die zowel klassieke ECDSA als quantum-resistente handtekeningen gebruiken, wat aanvallers vereist om beide te breken

- Zero-kennisbewijzen die quantum-resistente verificatie zouden kunnen mogelijk maken zonder publieke sleutels bloot te stellen

De Ethereum-gemeenschap heeft onderzoek gedaan naar post-quantum cryptografie door middel van accountabstraction en STARKs (Scalable Transparent Arguments of Knowledge), die hashfuncties gebruiken en inherent quantum-resistent zijn. Sommige van deze innovaties zouden uiteindelijk...### De Uitdaging van Quantum-Resistente Handtekeningen

Een van de uitdagingen met post-quantum cryptografie is dat handtekeningen doorgaans veel groter zijn dan ECDSA-handtekeningen. Een CRYSTALS-Dilithium handtekening kan 2-3 kilobytes groot zijn, vergeleken met 64-71 bytes voor een ECDSA-handtekening. Dit heeft implicaties voor de efficiëntie van de blockchain, transactiekosten en schaalbaarheid.

Hash-gebaseerde handtekeningen zoals SPHINCS+ zijn zelfs nog groter - potentieel tientallen kilobytes per handtekening. Hoewel deze groottes niet onoverkomelijk zijn, vertegenwoordigen ze een aanzienlijke toename in data die door elke node in het netwerk moet worden opgeslagen en verzonden. In een blockchain waar efficiëntie en schaalbaarheid al aandachtspunten zijn, kunnen grotere handtekeningen bestaande uitdagingen verergeren.

Verschillende optimalisaties worden onderzocht om handtekeninggroottes te minimaliseren terwijl de veiligheid behouden blijft. Sommige schema's gebruiken Merkle-bomen om handtekeninggrootte over meerdere transacties te verdelen. Anderen verkennen drempelhandtekeningen waarbij meerdere partijen gezamenlijk ondertekenen, waardoor de overhead per transactie wordt verminderd.

De Bitcoin-gemeenschap zal een balans moeten vinden tussen veiligheid, efficiëntie en achterwaartse compatibiliteit bij de uiteindelijke selectie van welke post-quantum-algoritmen te implementeren.

Verder dan Bedreigingen: Quantumkansen voor Crypto

Discussies over quantumcomputers en cryptocurrency richten zich overweldigend op bedreigingen - het dreigende gevaar van quantumcomputers die cryptografie kunnen kraken. Maar deze framing mist een cruciaal aspect van het verhaal. Quantumcomputing is niet louter een wapen gericht op blockchain-technologie; het is ook een gereedschap dat de hele cryptocurrency-ecosysteem op onverwachte manieren kan verbeteren, versterken en vooruit helpen.

Quantum-Verbeterde Cryptografie

De wapenwedloop tussen quantumaanvallers en quantumverdedigers zal uiteindelijk cryptografie voortbrengen die sterker is dan alles wat mogelijk is met klassieke berekeningen. Quantum sleutelverdeling (QKD) maakt al bewezen veilige communicatiekanalen mogelijk, beschermd door de wetten van de fysica in plaats van computationele aannames. Hoewel het implementeren van QKD in gedecentraliseerde blockchainsystemen aanzienlijke technische uitdagingen kent, gaat het onderzoek verder naar het aanpassen van quantumcommunicatieprotocollen voor cryptocurrency-toepassingen.

Post-quantumcryptografie, ontwikkeld als reactie op quantumdreigingen, zal de basis leggen voor een nieuwe generatie cryptografische systemen. Deze algoritmen zijn niet alleen quantum-resistent; veel bieden ook extra beveiligingseigenschappen zoals forward secrecy, kleinere sleutels voor gelijkwaardige beveiligingsniveaus en weerstand tegen side-channel aanvallen die sommige huidige implementaties plagen.

Met name rooster-gebaseerde cryptografie maakt krachtige nieuwe mogelijkheden mogelijk, zoals volledig homomorfe versleuteling - het vermogen om willekeurige bewerkingen uit te voeren op versleutelde data zonder deze te ontsleutelen. Hoewel het tegenwoordig computationeel duur is, kunnen quantumcomputers uiteindelijk homomorfe versleuteling op schaal praktisch maken, waardoor privacybewarende smart contracts en vertrouwelijke transacties mogelijk worden zonder auditbaarheid op te offeren.

Verbeterde Schaalbaarheidsoplossingen

Quantumcomputers excelleren in bepaalde optimalisatieproblemen die momenteel de schaalbaarheid van blockchains beperken. Route planning in betalingskanaalnetwerken zoals het Lightning Network van Bitcoin omvat het doorzoeken van een enorme ruimte van mogelijke paden om optimale routes voor betalingen te vinden. Quantumalgoritmen zouden mogelijk betere routes sneller kunnen vinden, waardoor het succespercentage van betalingen verbetert en de kapitaalvereisten voor kanalen worden verminderd.

Zero-knowledge-bewijs systemen, die privacy en schaalbaarheidsoplossingen mogelijk maken zoals ZK-Rollups, vereisen uitgebreide cryptografische berekeningen. Quantumcomputers zouden het genereren van bewijzen kunnen versnellen terwijl de veiligheid behouden blijft, waardoor meer geavanceerde privacy-bewarende toepassingen mogelijk worden zonder de computationele overhead die hun adoptie momenteel beperkt.

Zelfs mining zou uiteindelijk kunnen profiteren van quantumcomputing. Hoewel quantumcomputers met behulp van Grover's algoritme theoretisch efficiënter naar proof-of-work-oplossingen kunnen zoeken dan klassieke miners, zou dezelfde technologie beschikbaar zijn voor alle deelnemers, wat een nieuw evenwicht zou creëren in plaats van een aanvalsvector. Sommige onderzoekers hebben quantum-beveiligde consensusmechanismen voorgesteld die quantum-eigenschappen benutten voor Byzantijnse fouttolerantie.

Quantum-Beveiligde Smart Contracts

De combinatie van quantumcomputing en cryptocurrency zou geheel nieuwe klassen van smart contracts en gedecentraliseerde toepassingen mogelijk kunnen maken. Quantum willekeurige getallengeneratie biedt echt onvoorspelbare willekeurigheid - cruciaal voor goktoepassingen, cryptografische protocollen en eerlijke leiderselectie in consensusmechanismen. Huidige blockchain-gebaseerde willekeur moet vertrouwen op gecompliceerde protocollen om manipulatie te voorkomen; quantum willekeurigheid zou aantoonbaar eerlijk zijn.

Quantum detectie en quantum communicatie zouden nieuwe soorten orakelsystemen mogelijk kunnen maken - de bruggen tussen smart contracts en real-world data. Quantum sensoren kunnen fysieke fenomenen meten met ongekende precisie, waardoor meer betrouwbare datafeeden mogelijk worden voor gedecentraliseerde financiële toepassingen die afhangen van nauwkeurige prijsfeeden, weerdata, of verificatie van supply chain.

Post-quantumcryptografische protocollen zouden meer geavanceerde multi-party computing mogelijk kunnen maken, waardoor meerdere partijen gezamenlijk functies over hun privédata kunnen berekenen zonder die data aan elkaar bloot te geven. Dit opent mogelijkheden voor gedecentraliseerde financiële producten, privacy-bewarende veilingen en vertrouwelijke stemsystemen die momenteel onpraktisch zijn.

Samenwerking tussen Academie en Industrie

De quantumdreiging heeft ongekende samenwerking tussen de cryptocurrency-gemeenschap en mainstream computerwetenschappelijk onderzoek gekatalyseerd. NIST's post-quantumcryptografie standaardiseringsinspanning omvatte input van blockchainonderzoekers en cryptobedrijven. Academische conferenties bevatten steeds vaker sessies over quantum-veilige blockchain ontwerpen.

Deze samenwerking is voordelig voor beide partijen. De implementatie van cryptocurrency in de echte wereld biedt testgebieden voor post-quantumalgoritmen onder vijandige omstandigheden met daadwerkelijk economische waarde op het spel. Ondertussen profiteren blockchainsystemen van geavanceerd cryptografisch onderzoek dat anders jaren zou duren om door te komen tot productie systemen.

Grote technologiebedrijven, waaronder Google, IBM, Microsoft en Amazon, investeren miljarden in onderzoek naar quantumcomputing terwijl ze tegelijkertijd quantum-veilige cryptografie ontwikkelen en adviseren bij blockchainprojecten. Dit creëert een zeldzame afstemming van belangen waarbij dezelfde bedrijven die quantumcapaciteiten bevorderen ook bijdragen aan de verdediging tegen quantumdreigingen.

Het Narratief Herkaderen

Misschien wel het belangrijkst is dat het zien van quantumcomputing puur als een bedreiging de kans mist om het beveiligingsmodel van cryptocurrency ten goede te hervormen. Elke cryptografische overgang - van DES naar AES, van SHA-1 naar SHA-256, van RSA naar elliptische krommen - heeft uiteindelijk systemen versterkt door migraties naar betere algoritmen af te dwingen.

Bitcoin's uiteindelijke adoptie van post-quantumcryptografie zal een kans creëren om tegelijkertijd andere protocollimieten aan te pakken. Een gecoördineerde upgrade zou niet alleen quantumresistentie kunnen implementeren maar ook handtekeningaggregering, betere privacyfuncties, verbeterde scriptingmogelijkheden en efficiëntieverbeteringen die lang gewenst maar moeilijk te implementeren waren via geïsoleerde soft forks.

De quantumovergang zou ook lopende debatten over de rigide conservatieve aard van Bitcoin versus pragmatische evolutie kunnen oplossen. Wanneer quantumcomputers aantoonbaar ECDSA bedreigen, zullen zelfs de meest conservatieve leden van de gemeenschap de noodzaak inzien van substantiële protocoolveranderingen. Dit creëert een politieke dekmantel voor upgrades die om andere redenen wenselijk kunnen zijn maar onder normale omstandigheden de consensus missen.

Expertvoorspellingen en Afwijkende Meningen

Het tijdschema voor quantumcomputing blijft een van de meest omstreden aspecten van het Bitcoin-beveiligingsdebat, met deskundige meningen variërend van "decennia verwijderd" tot "mogelijk binnen 10 jaar". Het begrijpen van deze uiteenlopende perspectieven biedt essentiële context voor het beoordelen van de urgentie waarmee Bitcoin quantumresistente upgrades nodig heeft.

De Optimisten: Decennia van Veiligheid

Adam Back, CEO van Blockstream en een zeer gerespecteerde cryptograaf, vertegenwoordigt de conservatieve kijk op quantumtijdlijnen. Back heeft consequent betoogd dat quantumcomputers die een bedreiging vormen voor Bitcoin decennia verwijderd blijven, niet jaren. In een interview in juni 2025 erkende Back dat quantumcomputing uiteindelijk relevant kan worden maar benadrukte dat de tijdlijn "decennia, niet jaren" beslaat en dat proactieve maar geleidelijke maatregelen adequate bescherming bieden.

Back's perspectief is gebaseerd op een diepgaand begrip van zowel de theoretische vereisten als de praktische technische uitdagingen. Hij wijst erop dat quantumcomputers niet alleen het vereiste bruto qubit-aantal voor Shor's algoritme moeten bereiken, maar ook foutpercentages laag genoeg moeten houden voor fouttolerante berekeningen gedurende de uitgebreide berekeningsperiode. Huidige systemen zijn ordes van grootte verwijderd van het gelijktijdig voldoen aan deze vereisten.

Michael Saylor, executive chairman van Strategy (voorheen MicroStrategy) en een van Bitcoin's meest prominente institutionele voorstanders, is nog afwijzender geweest over de quantumdreigingen op korte termijn. In meerdere interviews in 2025 karakteriseerde Saylor quantumzorgen als "voornamelijk marketing van mensen die je de volgende quantum yo-yo token willen verkopen."

Volgens Saylor's argument hangt alles af van institutionele afstemming. Hij wijst erop dat grote technologiebedrijven zoals Google en Microsoft meer te verliezen hebben dan te winnen van quantumcomputers die encryptie kunnen kraken. Deze bedrijven vertrouwen op dezelfde cryptografische systemen die Bitcoin beveiligen. Als quantumcomputers ECDSA en RSA bedreigen, bedreigen ze clouddiensten, e-mail, e-commerce en elke andere versleutelde communicatie op internet.Certainly, here is the translation of the provided content from English to Dutch, following the specified formatting instructions:

Content: verkopen je geen computer die moderne cryptografie kraakt, omdat het Google en Microsoft - en de Amerikaanse overheid en het banksysteem zou vernietigen," zei Saylor in een CNBC-interview in juni 2025. Zijn standpunt is dat wanneer kwantumbedreigingen werkelijkheid worden, Bitcoin haar cryptografie zal upgraden, net als elk ander belangrijk softwaresysteem, zonder catastrofale verstoring.

Saylor betoogt ook dat kwantumbestendige tokens die op de markt worden gebracht als "Bitcoin-killers" meestal opportunistische projecten zijn die inspelen op angst in plaats van echte oplossingen te bieden. Vanuit zijn perspectief zijn kwantumbedreigingen voor Bitcoin niet direct, en wanneer ze arriveren, zullen de robuuste ontwikkelingsgemeenschap van Bitcoin en de sterke prikkels om de beveiliging te handhaven effectieve reacties mogelijk maken.

De Pragmatisten: Nu beginnen met voorbereiden

Niet alle experts delen deze optimistische kijk. Jameson Lopp, chief technology officer bij Casa en een prominente Bitcoin-beveiligingsonderzoeker, neemt een tussenpositie in. In zijn essay van februari 2025, "Tegen het toestaan van kwantumherstel van Bitcoin," stelt Lopp dat hoewel kwantumcomputers geen directe crisis zijn, de Bitcoin-gemeenschap minder dan een decennium heeft om noodplannen uit te voeren.

Lopp's zorg richt zich minder op de precieze kwantumlijn en meer op Bitcoin's trage governance en de moeilijkheid om consensus te bereiken over controversiële veranderingen. Zelfs als kwantumcomputers die ECDSA kunnen breken pas in 2035 arriveren, moet Bitcoin nu beginnen met het implementeren van veranderingen omdat:

- Het bereiken van consensus over kwantumbestendige schema's jaren van debat en testen vereist

- Gebruikers tijd nodig hebben om fondsen naar nieuwe adressoorten te migreren

- Verlaten of verloren portefeuilles een systemisch risico vertegenwoordigen als ze kwetsbaar worden gelaten

- Wachten tot kwantumcomputers aantoonbaar ECDSA bedreigen, kan te laat zijn

Lopp pleit voor het verbranden van munten in kwetsbare adressen in plaats van pogingen tot herstel - een standpunt dat veel controverse heeft gegenereerd. Hij stelt dat deze aanpak eigendomsrechten het best beschermt door te voorkomen dat kwantum tegenstanders fondsen claimen, terwijl het ook het probleem van verloren munten beslissend aanpakt.

De waarschuwing van BlackRock's IBIT-aanvraag van mei 2025 vertegenwoordigt een andere pragmatische stem. Door kwantumcomputing op te nemen als een materiële risicofactor in een gereguleerd financieel product, geeft BlackRock het signaal dat institutionele beleggers kwantumbedreigingen moeten overwegen als onderdeel van hun risicobeoordeling, zelfs als de tijdlijn onzeker blijft. Dit weerspiegelt een voorzorgsbeginsel: de potentiële gevolgen zijn ernstig genoeg dat wachten op zekerheid wellicht onvoorzichtig is.

De Bezorgden: Sneller dan we denken

Sommige onderzoekers en organisaties geloven dat kwantumbedreigingen zich sneller kunnen materialiseren dan de consensusverwachtingen suggereren. NIST-experts hebben aangegeven dat kwantumcomputers die in staat zijn om de huidige cryptografische standaarden te breken binnen 10 tot 20 jaar kunnen arriveren, met sommige particuliere voorspellingen die suggereren dat het zelfs nog eerder zou kunnen gebeuren.

In 2025 lanceerden onderzoekers van Project Eleven een kwantumuitdaging waarbij ze één Bitcoin aanbieden aan iedereen die elliptische kromme cryptografie kan breken met een kwantumcomputer. Hun inschatting is dat ongeveer 2.000 logische (foutgecorrigeerde) qubits genoeg kunnen zijn om een 256-bits ECC-sleutel te breken - iets wat zij binnen het volgende decennium haalbaar achten.

Google-onderzoeker Craig Gidney publiceerde in mei 2025 werk waarin wordt gesuggereerd dat RSA-2048 met minder dan 1 miljoen qubits in minder dan een week kon worden gefactoreerd - een 20-voudige afname ten opzichte van eerdere schattingen. Hoewel RSA en ECC niet identiek zijn, worden de algoritmische verbeteringen die voor het ene probleem worden aangetoond vaak toegepast op de andere. Als kwantumalgoritmen blijven verbeteren terwijl hardware groeit, kan de tijdlijn aanzienlijk worden ingekort.

IBM's concrete roadmap naar fouttolerante kwantumcomputing tegen 2029 met 200 logische qubits vertegenwoordigt een ander gegeven dat suggereert dat kwantumbedreigingen zich in de vroege jaren 2030 zouden kunnen materialiseren in plaats van de jaren 2040 of 2050. IBM Quantum Starling, gepland voor 2029, zal niet genoeg logische qubits hebben om Bitcoin onmiddellijk te bedreigen. Maar als IBM erin slaagt fouttolerante kwantumcomputing op die schaal te demonstreren, zou het opschalen naar de 2.000+ logische qubits die nodig zijn voor cryptanalyse relatief snel kunnen gebeuren - misschien binnen nog eens 5-10 jaar.

Tijdens CES 2025 verklaarde Nvidia-CEO Jensen Huang dat een grote doorbraak in kwantumcomputing waarschijnlijk 15 tot 30 jaar verwijderd is, met 20 jaar als de meest realistische schatting. Dit plaatst kwantumbedreigingen voor cryptografie ergens tussen 2040 en 2055 - een tijdschema dat comfortabel lijkt maar sneller kan arriveren als Huang's schatting conservatief blijkt.

De Divergentie Interpretatie

Waarom verschillen de meningen van experts zo sterk? Verschillende factoren dragen bij aan de onzekerheid:

Definiëren van de Dreigingsdrempel: Verschillende experts gebruiken verschillende meetwaarden voor wanneer kwantumcomputers "bedreigend" worden. Sommigen richten zich op het demonstreren van Shor's algoritme op een cryptografisch relevant probleem. Anderen vereisen kwantumcomputers die Bitcoin's specifieke ECDSA-implementatie binnen de beperkte tijdsperiode van onbevestigde transacties kunnen breken. Deze vertegenwoordigen totaal verschillende vermogensniveaus.

Geheime vs. Publieke Ontwikkeling: Publieke inspanningen op het gebied van kwantumcomputing door bedrijven zoals IBM, Google en academische instellingen zijn transparant, wat een gedetailleerde beoordeling mogelijk maakt. Maar geclassificeerde overheidsprogramma's bij agentschappen zoals NSA, GCHQ of hun Chinese en Russische tegenhangers opereren in het geheim. Sommige experts vermoeden dat geclassificeerde programma's jaren vooruitlopen op publiek bekende mogelijkheden, hoewel bewijs daarvoor speculatief blijft.

Algoritmische Onbekenden: Huidige schattingen gaan uit van Shor's algoritme en bestaande foutcorrectieschema's. Een doorbraak in kwantumalgoritmen die de qubitvereisten verder vermindert, zou tijdlijnen aanzienlijk kunnen versnellen. Omgekeerd kunnen fundamentele barrières voor het opschalen van kwantumcomputers opduiken die tijdlijnen zouden kunnen verschuiven.

Engineering vs. Theorie: Informaticatechnologietheorie en praktische engineering lopen vaak uiteen. Theoretisch begrijpen we hoe we kwantumcomputers met miljoenen qubits kunnen bouwen. Engineering van systemen die daadwerkelijk op die schaal werken - instandhouding van coherentie, implementeren van foutcorrectie en integratie met klassieke besturingssystemen - biedt uitdagingen die veel moeilijker of gemakkelijker kunnen blijken dan huidige extrapolaties suggereren.

De verstandige interpretatie is dat kwantumbedreigingen voor Bitcoin niet onmiddellijk zijn, maar ook niet veilig ver weg. Een realistische tijdlijn suggereert de late jaren 2020 tot midden jaren 2030 als de periode waarin kwantumcomputers mogelijk geloofwaardige bedreigingen voor elliptische kromme cryptografie beginnen te vormen, met aanzienlijke onzekerheid in beide richtingen.

De Toekomst: Voorbereiden op een Post-Kwamtum Bitcoin

Naarmate kwantumcomputing vordert en tijdlijnen zich comprimeren, staat de cryptocurrency-gemeenschap voor cruciale beslissingen over wanneer en hoe kwantumbestendige upgrades moeten worden geïmplementeerd. De weg vooruit vereist technische voorbereiding, gemeenschapsconsensus en waakzaam toezicht op zowel de vooruitgang in kwantumcomputers als on-chain activiteit.

Signalering om op te letten

Verschillende indicatoren zouden aantonen dat kwantumbedreigingen van theoretisch naar praktisch verschuiven:

Grote Bewegings van Kwetsbare Adressen: Het duidelijkste waarschuwingssignaal zou een plotselinge, gecoördineerde beweging zijn van meerdere oude P2PK-adressen, vooral die al vele jaren inactief zijn. Terwijl individuele heractivisaties onschuldige verklaringen hebben, zou een patroon van gelijktijdige bewegingen van adressen zonder eerdere relatie erop wijzen dat een kwantumaanvaller systematisch kwetsbare munten aan het richten is.

Realtime Sleutel Extractie: Als fondsen worden verplaatst van een adres onmiddellijk na openbaarmaking van zijn publieke sleutel tijdens het uitzenden van de transactie - sneller dan de blockchain bevestigingstijden - zou dit duiden op een aanvaller die in real-time privésleutels kan extraheren. Dit vormt het nachtmerriescenario voor Bitcoin-veiligheid en zou onmiddellijke noodprotocollaire veranderingen vereisen.

Kwantumcomputing Mijlpalen: Aankondigingen van kwantumcomputers die bepaalde capaciteitsgrenzen bereiken, zouden zorgen moeten baren:

- Kwantumcomputers die meer dan 1.000 logische qubits demonstreren met lage foutpercentages

- Succesvolle implementatie van Shor's algoritme op problemen die cryptografische schalen benaderen

- Demonstraties van kwantumsystemen die coherentie handhaven door berekeningen die miljarden poorten vereisen

Academische Doorbraken: Artikelen die aanzienlijke verminderingen van qubitvereisten voor het breken van ECDSA, verbeteringen in kwantumfoutcorrecties of nieuwe algoritmen die cryptanalyse versnellen, demonstreren, zouden allemaal aandacht verdienen. De kwantumcomputing literatuur moet worden gemonitord voor resultaten die tijdlijnen comprimeren.

Technische Voorbereidingen

De Bitcoin ontwikkelingsgemeenschap zou verschillende voorbereidende inspanningen moeten blijven ondernemen, zelfs voordat kwantumbedreigingen onmiddellijk worden:

Standaardisatie en Tests: Het selecteren welke post-kwantumalgoritmen Bitcoin moet aannemen, vereist uitgebreide analyse, testen en communautaire beoordeling. NIST's gestandaardiseerde algoritmen bieden een startpunt, maar de specifieke behoeften van Bitcoin - decentralisatie, open-source controleerbaarheid, handtekening grootte beperkingen en computationele efficiëntie voor knooppuntoperators - kunnen andere keuzes bevorderen dan traditionele cryptografische toepassingen.

Wallet Infrastructuur: Wallet software moet ondersteuning voor kwantumbestendige handtekeningschema's implementeren voordat ze op protocolniveau vereist zijn. Dit stelt vroege gebruikers in staat om vrijwillig kwantumveilige adressen te gebruiken, waardoor een sjabloon voor een uiteindelijke verplichte migratie wordt gecreëerd. Hardware wallet fabrikanten moeten firmware bijwerken om nieuwe algoritmen te ondersteunen.

Transactievormontwerp: Kwantumbestendige transacties zullen waarschijnlijk andere datastructuren vereisen dan huidige Bitcoin-transacties. Het ontwerpen van deze formaten met aandacht voor efficiëntie, privacy en mogelijke toekomstige upgrades zal technische schuld voorkomen. Script opcodes voor post-kwantum handtekening verificatie moeten zorgvuldig ontworpen worden.Here's the translation formatted according to your instructions, including skipping translation for markdown links:

Testing op Testnets

Testen op Testnets: Voordat quantum-resistente veranderingen op Bitcoin's mainnet worden ingezet, zal uitgebreid testen op testnets en signetnetwerken verifiëren dat implementaties correct werken, knooppunten de nieuwe transactietypen efficiënt kunnen valideren en dat er geen onverwachte interacties met bestaande protocolregels zijn die kwetsbaarheden creëren.

Opbouwen van Gemeenschapsconsensus

Misschien wel het meest uitdagende aspect van Bitcoin's quantum-transitie zal zijn om consensus te bereiken over controversiële vragen:

Hard Fork vs. Soft Fork: Sommige quantum-resistente veranderingen kunnen mogelijk door soft forks (achterwaarts compatibele upgrades) worden geïmplementeerd, terwijl andere misschien hard forks (niet-achterwaarts compatibele veranderingen) vereisen. De Bitcoin-gemeenschap heeft historisch de voorkeur gegeven aan soft forks om netwerkcohesie te behouden, maar quantumresistentie kan meer ontwrichtende veranderingen vereisen.

Verplichte vs. Vrijwillige Migratie: Moet Bitcoin deadlines afdwingen voor migratie naar quantum-resistente adressen (zoals QRAMP voorstelt), of moet migratie vrijwillig en geleidelijk zijn? Verplichte migratie biedt duidelijke veiligheid, maar loopt het risico om verloren munten te verbranden en krijgt te maken met politieke tegenstand. Vrijwillige migratie is milder, maar kan het netwerk kwetsbaar laten als de adoptie te traag is.

Wat te doen met Verloren Munten: Het debat over of munten in quantum-kwetsbare adressen moeten worden verbrand, hersteld of herverdeeld, mist consensus. Deze vraag raakt aan fundamentele kwesties van eigendomsrechten, Bitcoin's filosofie en praktisch risicobeheer. Het oplossen ervan zal uitgebreide gemeenschapsgesprekken en waarschijnlijk compromissen vereisen.

Tijdlijn voor Actie: Wanneer moet Bitcoin quantum-resistente upgrades implementeren? Te vroeg handelen loopt het risico om onvolwassen algoritmen te adopteren of ontwikkelaarsbronnen te verspillen aan voortijdige oplossingen. Te laat handelen loopt het risico op catastrofale aanvallen. Het vinden van de optimale timing vereist voortdurende risicoevaluatie en flexibiliteit om plannen te versnellen als de vooruitgang van quantum computing sneller gaat dan verwacht.

Broader Industry Implications

Bitcoin's quantum-uitdagingen strekken zich uit tot het hele cryptocurrency-ecosysteem. Ethereum, met zijn flexibelere governance en actieve onderzoek naar accountabstractie en STARKs, zou quantumresistentie eerder kunnen implementeren dan Bitcoin. Dit zou interessante dynamieken kunnen creëren waarbij Ethereum zichzelf op de markt brengt als quantumveilig, terwijl Bitcoin met aanhoudende kwetsbaarheden wordt geconfronteerd.

Stablecoins, die vaak afhankelijk zijn van multi-signature opstellingen en smart contracts, hebben quantum-kwetsbaarheden in hun onderliggende blockchains. Tether- en USDC-uitgevers moeten quantumrisico's voor de netwerken waarop ze opereren in overweging nemen, wat mogelijk de vraag naar quantum-resistente blockchain-infrastructuur kan stimuleren.

Central Bank Digital Currencies (CBDC's) die wereldwijd door overheden worden ontwikkeld, integreren vanaf het begin post-quantum cryptografie, lerend van de uitdagingen waarmee bestaande cryptocurrencies worden geconfronteerd. Dit geeft CBDC's een potentieel veiligheidsvoordeel boven oudere blockchainsystemen, waardoor overheden argumenten krijgen voor CBDC-adoptie boven gedecentraliseerde cryptocurrencies.

Privacy coins zoals Monero en Zcash staan voor unieke quantum-uitdagingen. Monero's ringsignaturen en stealth-adressen zouden kunnen worden gecompromitteerd door quantumcomputers, terwijl Zcash's zkSNARKs mogelijk zouden moeten worden vervangen door STARKs of andere quantum-resistente zero-knowledge proof systemen. De privacybewarende cryptocurrency-sector moet zich aanpassen aan quantumdreigingen.

The Role of Education

Een vaak over het hoofd gezien aspect van quantumvoorbereiding is educatie. De Bitcoin-gemeenschap, cryptocurrency-gebruikers en het algemene publiek hebben behoefte aan een beter begrip van quantum computing - wat het is, wat het niet is, welke bedreigingen echt zijn en welke tijdlijn realistisch is.

Misinformatie en FUD, geïllustreerd door beweringen zoals die van Mandell, verspreiden zich omdat veel cryptocurrency-gebruikers de technische achtergrond missen om quantumclaims kritisch te evalueren. Educatie-inspanningen kunnen het volgende omvatten:

- Duidelijke, toegankelijke uitleg over de basisprincipes van quantum computing

- Regelmatige updates over de vooruitgang van quantum computing van geloofwaardige bronnen

- Richtlijnen voor gebruikers over quantumveilige praktijken die ze nu kunnen aannemen

- Transparante communicatie van Bitcoin-ontwikkelaars over plannen en tijdlijnen

Een goed geïnformeerde gemeenschap zal betere beslissingen nemen over quantumresistentie, waarbij zowel ongegronde paniek als gevaarlijke zelfgenoegzaamheid worden weerstaan.

Final thoughts

De relatie tussen quantum computing en Bitcoin is genuanceerder dan zowel alarmisten als bagatelliserende stemmen suggereren. Quantumcomputers zullen Bitcoin "niet van de ene op de andere dag doden", zoals sommige krantenkoppen ademloos beweren. Maar quantum computing is ook geen onschadelijke achtergrondruis die Bitcoin veilig kan negeren.

Josh Mandell's aantijging van oktober 2025 dat quantumcomputers al Bitcoin stelen was onjuist - zonder bewijs, onwaarschijnlijk gezien de huidige hardwarecapaciteiten, en tegengesproken door blockchaingegevens. Toch onthult de virale verspreiding van de claim een echte bezorgdheid over quantumdreigingen die de cryptogemeenschap moet aanpakken met feiten, voorbereiding en weloverwogen actie.

De technische realiteit is dat het breken van Bitcoin's ECDSA-encryptie quantumcomputers vereist die veel krachtiger zijn dan alles wat momenteel bestaat. We zouden systemen nodig hebben met miljoenen fysieke qubits, fout-tolerante foutcorrectie en de mogelijkheid om miljarden quantum gates uit te voeren - capaciteiten die volgens de meeste schattingen van experts op zijn vroegst over een decennium beschikbaar zullen zijn, mogelijk langer.

Maar quantum computing maakt vorderingen. Google's Willow-chip toonde foutcorrectie onder drempelniveau aan. IBM's roadmap naar 200 logische qubits tegen 2029 is concreet en gefinancierd. Academisch onderzoek blijft quantumalgoritmen verbeteren en de vereisten voor qubits verminderen. Het venster tussen "quantumcomputers kunnen Bitcoin niet bedreigen" en "quantumcomputers vallen Bitcoin actief aan" kan verrassend smal zijn.

De kwetsbaarheid van Bitcoin is reëel maar beheersbaar. De cryptocurrency-gemeenschap is sinds 1994 op de hoogte van Shor's algoritme. Onderzoek in post-quantum cryptografie heeft levensvatbare alternatieven voortgebracht, zoals op roosters gebaseerde en op hashes gebaseerde handtekeningen die ECDSA zouden kunnen vervangen. Projecten zoals QRAMP stellen systematische migratiepaden voor, hoewel controversieel.

De economische en ethische dimensies voegen complexiteit toe die verder gaat dan puur technische zorgen. Miljoenen Bitcoin zitten in mogelijk quantum-kwetsbare adressen, inclusief Satoshi's legendarische miljoen-muntvoorraad. Wat er gebeurt als deze munten toegankelijk worden, roept vragen op zonder gemakkelijke antwoorden - vragen over eigendomsrechten, netwerkbeveiliging, marktstabiliteit en Bitcoin's fundamentele waarden.

Toch is er ruimte voor optimisme. Dezelfde quantumrevolutie die de huidige cryptografie bedreigt, zal ook sterkere beveiliging, meer verfijnde protocollen en mogelijkheden mogelijk maken die met klassieke computing onmogelijk zijn. Post-quantum cryptografie vertegenwoordigt niet alleen verdediging tegen quantumaanvallen, maar een evolutie naar robuustere beveiliging in het algemeen.

De crypto-industrie heeft een venster om zich voor te bereiden, aan te passen en zelfs te profiteren van de quantum-transitie - maar alleen als ze met gepaste urgentie handelt. De echte uitdaging is niet quantum versus Bitcoin, maar of het cryptovaluta-ecosysteem sneller kan evolueren dan de technologie die ontworpen is om het te kraken.

Dit vereist verschillende dingen: voortgezet monitoren van vooruitgang in quantum computing; doorlopend onderzoek naar quantum-resistente protocollen; educatie om misinformatie te bestrijden; gemeenschap consensusvorming over moeilijke vragen over migratietijdlijnen en verloren munten; en de wijsheid om onderscheid te maken tussen echte bedreigingen die actie vereisen en hype die andere agenda's dient.

Bitcoin heeft sinds Satoshi in 2009 het genesisblok heeft gemijnd veel crises doorstaan. Het overleefde hackaanvallen op beurzen, regulatoire repressies, schalingsoorlogen en talloze voorspellingen van zijn naderende ondergang. De quantum-uitdaging verschilt in die zin dat het een fundamentele bedreiging vormt voor Bitcoin's cryptografische fundamenten - geen externe aanval of gouvernance geschil, maar een transformatie in wat computationeel mogelijk is.

Toch toont Bitcoin's geschiedenis ook opmerkelijke aanpassingsvermogen. Het netwerk heeft significante upgrades geïmplementeerd zoals SegWit en Taproot ondanks Bitcoin's conservatieve cultuur. Wanneer bedreigingen duidelijk zijn en oplossingen klaarstaan, heeft de gemeenschap consequent de uitdaging aangenomen. Er is geen reden om te geloven dat de quantumtransitie anders zal zijn, mits de voorbereiding begint voordat een crisis wanhopige maatregelen afdwingt.

Het quantumtijdperk zal komen - niet vandaag, niet morgen, maar eerder dan velen aannemen. Wanneer dat gebeurt, zal Bitcoin moeten evolueren. De cryptocurrency die daaruit voortkomt zal veiliger, verfijnder en beter getest zijn dan de Bitcoin van vandaag. De quantumdreiging, goed beheerd, wordt een kans om Bitcoin's fundamenten te versterken voor nog een decennium van groei en adoptie.

De keuze voor de Bitcoin-gemeenschap is niet of er moet worden voorbereid op quantum computing, maar hoe urgent en uitgebreid er moet worden gehandeld. Ergens tussen de paniek van degenen die onmiddellijke bedreigingen zien in elke quantummededeling en de zelfgenoegzaamheid van degenen die quantumrisico's als tientallen jaren verwijderd beschouwen, ligt de weg vooruit - geïnformeerd door bewijs, geleid door expertise en gedreven door Bitcoin's ultieme imperatief: het beveiligen van het moeilijkste geld dat de mensheid ooit heeft gecreëerd, ongeacht welke computationele paradigma's de toekomst brengt.