لقد أحدثت العملات الرقمية ثورة في الفرص المالية بوعدها باللامركزية، والوصول الديمقراطي، والتعاملات عبر الحدود. لكن هذا الانفتاح ذاته أوجد بيئة خصبة لعمليات الاحتيال المتقدمة التي تستفيد من الخصائص الأساسية للتكنولوجيا.

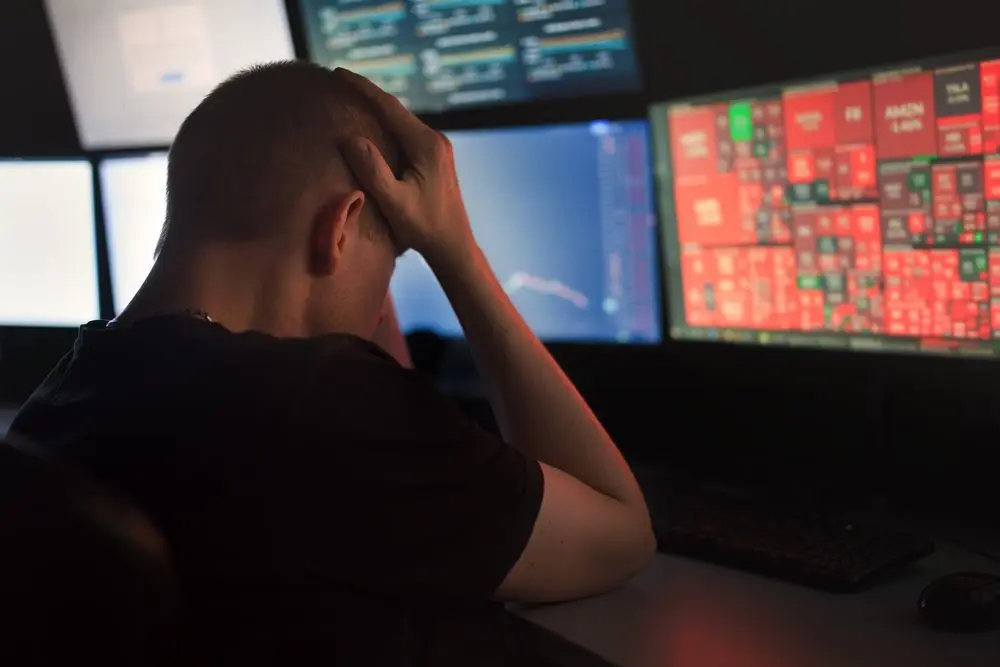

من بين هذه العمليات، ظهرت "الاحتيالات المتقدمة" كإحدى أشد تكتيكات التدمير في نظام التشفير، حيث تسببت في خسائر بمليارات الدولارات للمستثمرين في فترة زمنية قصيرة للغاية.

لا شك أن الثورة في العملات الرقمية أطلقت ابتكارات غير مسبوقة، بدءًا من المال المبرمج وصولًا إلى الخدمات المالية الموثوقة. ومع ذلك، وراء هذا التجديد التكنولوجي يوجد اقتصاد ظل يسوده المجهولية والرقابة التنظيمية المحدودة ونزعة البشر نحو الافتقاد للجديد (FOMO)، مما يخلق الظروف المثالية لعمليات الاحتيال المفترسة.

في عام 2024 وحده، وثق فريق الجرائم في Comparitech (عملية احتيال ناجحة من 92) تمكنت من سرقة مبلغ يقدر بـ126 مليون دولار من الصناديق بطرق استغلال داخل بروتوكولات DeFi والعملات الرمزية المزاح.

مع تسارع تكنولوجيا البلوكشين قبل الأطر التنظيمية، يجب أن يطور المستثمرون آليات دفاعية متقدمة خاصة بهم. يتعمق هذا الدليل في آليات العمليات الاحتيالية بعالم التشفير، وعلامات التحذير، والتطور الطبيعي لهذه العمليات، مما يوفر معلومات قابلة للتنفيذ للوافدين الجدد والمخضرمين الذين يبحرون في هذا المجال الذي يتسم بالمخاطرة والمكافآت الكبيرة.

فهم العمليات الاحتيالية: تشريح احتيال العملات الرقمية

يمثل السحب الاحتيالي نوعًا محددًا من الاحتيال حيث يقوم مطورو المشاريع بإنشاء مشروع تشفير أو NFT يُبدي شرعية، ثم بناء الثقة لدى المستثمرين عبر جهود تسويقية، ثم التخلي عن المشروع فجأة بعد سحب السيولة أو تحويل أموال المستثمرين.

المصطلح مستمد من المثل "سحب البساط من تحت أقدام شخص"، وهو ما يصف بدقة كيف يُترَك الضحايا بحيازة أصول رقمية لا قيمة لها تقريبا عندما تتلاشى أساسات استثمارهم فجأة.

على عكس الخروقات التقنية أو الاستغلالات التي تستهدف الثغرات في الكود، فإن العمليات الاحتيالية معدة مسبقًا من قبل الفرق المكلفة ببناء المشاريع وصيانتها. يجعل هذا الخيانة مشوة بشكل خاص لأعضاء المجتمع الذين غالبًا ما يصبحون دعاة متحمسين للمشاريع قبل انهيارها.

التنفيذ عادة ما يتبع استراتيجية محكمة من أربع مراحل:

إطلاق المشروع وبناء الأساسيات

يقوم المطورون بإنشاء رمز، يتم توزيعه عادةً على البلوكشينات المشهورة بقدرتها على العقود الذكية مثل Ethereum، أو BNB Chain (المعروفة سابقًا بشبكة Binance Smart Chain)، أو مؤخرًا، السلاسل ذات رسوم أقل للمعاملات مثل Solana أو Avalanche. ثم يتم اقتران الرمز بعملة ثابتة معروفة جيدًا (USDC, USDT) أو عملة السلسلة الأم (ETH, BNB) في تجمع سيولة على منصات اللامركزي مثل Uniswap أو PancakeSwap. يقوم هذا بإنشاء سوق أساسي ويوفر قدرة تداولية ابتدائية.

غالبًا ما يقوم فريق التطوير بإنشاء موقع ويب ذو مظهر احترافي، وورقة بيضاء، وحضور عبر وسائل التواصل الاجتماعي لتأسيس المصداقية. تبرز هذه المواد عادة التقنيات الثورية، والشراكات مع كيانات راسخة (غالبًا ما تكون ملفقة)، وجداول زمنية طموحة مصممة لجذب أحلام المستثمرين.

توليد الترويج وبناء المجتمع

بمجرد وضع الأساسيات، يعتمد المحتالون على حملات تسويقية متطورة تمتد عبر عدة قنوات. تهدف مجموعات Discord وTelegram لتعزيز مشاركة المجتمع، بينما تخلق إعلانات Twitter/X شعورًا بالزخم. تزيد الترويجات المدفوعة على منصات الأخبار الخاصة بالعملات وأخبار التعاون مع المؤثرين من الرؤية. تمثل عملية الاحتيال "فنتك 2023" هذا النهج، واعدة بعائد يومي غير مستدام بنسبة 1% واستغلال ادعاءات زائفة بالدعم من غولدمان ساكس لجمع 31.6 مليون دولار قبل الاختفاء.

تستخدم عمليات الاحتيال الحديثة بشكل متزايد الصور التي تم إنشاؤها بواسطة الذكاء الاصطناعي والبيانات المفبركة لخلق وهم الشرعية. رفع عملية الاحتيال "بروتوكول MetaFi 2024" مبلغ 4.2 مليون دولار قبل انهيارها عبر فريق مكون بالكامل من الذكاء الاصطناعي مع مؤهلات زائفة من Google وJP Morgan.

تجميع رأس المال والتلاعب بالأسعار

مع تدفق رأس المال الاستثماري، تتضخم أسعار الرموز - في بعض الأحيان بشكل عضوي، ولكن غالبًا من خلال وسائل اصطناعية. يخلق التداول المزيف (حيث يتداول المطورون بين محافظهم الخاصة) وهمًا بالكمية وتقدير الأسعار. تضخم تجمعات السيولة المحدودة تحركات الأسعار، مما يجعل المشتريات الصغيرة تدفع زيادات غير متناسبة في الأسعار، وهذا يجذب المزيد من المستثمرين الباحثين عن أرباح سريعة.

خلال هذه المرحلة، غالباً ما يقوم المطورون بتنفيذ قيود مصطنعة على البيع مثل آليات الوقت المقفل أو الرسوم المحظورة على المعاملات من أجل المبيعات، مما يضمن تدفق رأس المال بطريقة واحدة إلى المشروع. يتم تصوير هذه التدابير غالبًا على أنها حماية ضد "الحيتان" أو ابتكارات في الاقتصادات الرمزية.

الخروج الاستراتيجي والعواقب

المرحلة النهائية تتضمن الانسحاب المنسق لأصول المشروع. في عمليات معقدة تقنيًا، يقوم المطورون بتفعيل وظائف خفية في العقود الذكية لتجاوز قيود السيولة، أو يحملون رموز غير محدودة، أو استغلال تجمعات السيولة بشكل مباشر. يقوم آخرون ببيع ممتلكاتهم خلال فترات الأوج، ما يؤدي إلى انهيار قيمة الرمز.

غالبًا ما يشمل التحفيظ النهائي حذف حسابات وسائل التواصل الاجتماعي، وتعطيل المواقع الإلكترونية، وهجر قنوات التواصل. في حالات "الوقاحة" مثل خروج Defi100 2021، يترك المطورون حتى رسائل استفزازية - مثل "لقد خدعناكم" - قبل الاختفاء بالملايين المستخلصة من المشروع

الخداع الفني والنفسي

مع زيادة الوعي بين المستثمرين، تطورت ميكانيكا عمليات الاحتيال لتشمل عدة أنواع مميزة، كل منها له خصائصه الفريدة:

السحب الحاد: الاستغلال الفني

تتضمن العمليات الاحتيالية الواضحة التلاعب بالكود أو الأبواب الخلفية الخفية المضمنة داخل العقود الذكية. تمكن هذه الاستغلالات التقنية المطورين من تجاوز التدابير الأمنية أو استخلاص الأموال مباشرة من عقود البروتوكول. تشمل الآليات الشائعة:

- وظائف سك النقود غير المحدودة: كود مخفي يسمح للمطورين بإنشاء رموز جديدة حسب الرغبة، مما يقلل من قيمة حاملي العملة.

- أبواب خلفية للوصول إلى السيولة: آليات تجاوز تتجاوز القيود الزمانية على تجمعات السيولة.

- التحكم في المعاملات: وظائف تسمح للمطورين بتجميد التداول لجميع المستخدمين باستثناء أنفسهم.

- استغلال القروض السريعة: استخدام القروض السريعة للتلاعب بأوراكل الأسعار قبل تفريغ التجمعات.

يوضح الخروج من "تمويل Magnate 2024" هذا التطور في التعقيد الفني. استعان المطورون بطريقة معقدة للتلاعب بأوراكل أسعار البروتوكول، مما زاد من قيم الضمانات مؤقتاً قبل استخلاص مبلغ 6.4 مليون دولار. وبالمثل، قامت فريق "تمويل Kokomo" بتنفيذ أبواب خلفية مشفرة يمكن أن تتجاوز قفل السيولة الذي اعتقد المستثمرون أنه آمن، مما أدى إلى خسائر بقيمة 5.5 مليون دولار.

هذه الأساليب التقنية غالبًا ما تشمل تقنيات تشويش متقدمة لإخفاء الكود الضار أثناء التدقيق. عملية احتيال GRS Protocol في أواخر عام 2023 اجتازت ثلاث عمليات تدقيق منفصلة بنجاح عبر نشر كود حميدة في البداية، ثم استخدام عقود وكيلة لاستبدال الوظائف الأساسية بعد الحصول على تصريح أمان.

السحب الناعم أو التلاعب النفسي

تعتمد السحوب الناعمة بشكل أقل على الاستغلالات التقنية وتركز بشكل أكبر على علم نفس السوق وآليات توزيع الرموز. على عكس السحوبات الحادة، تظل بنية المشروع التقنية وظيفية، ولكن تصبح فعليًا بلا قيمة عبر:

- التفريغ المنسق: يحمل المطورون والمستثمرون المبكرون مجموعات رموز غير متناسبة، والتي يبيعونها في وقت واحد بمجرد أن تصل الأسعار إلى الذروة.

- التخلي عن التنمية: تبقى المشاريع تقنيًا عملية ولكن مع توقف التنمية، والتحديثات، أو الميزات الموعودة.

- التسويق المكثف: التركيز المفرط على الترويج بدلاً من تطوير المنتج، يتبع ذلك التهجر التدريجي.

مثال على ذلك هو رمز "لعبة الحبار" لعام 2022، حيث استغل المطورون شعبية مسلسل نتفليكس لجذب 3.4 مليون دولار من الاستثمارات قبل أن يتم تنفيذ بيع منسق من قبل الحاملين المبكرين، مما أدى إلى انهيار السعر بنسبة 99% في غضون ساعات. بينما ظل عقد الرمز وظيفيًا، تبخرت القيمة تقريبًا فورًا.

السحب البطيء: الخداع التدريجي

نوع أحدث ينال شعبية يشمل الاستخلاص التدريجي للأموال على مدى فترات طويلة. بدلاً من حدث كارثي واحد، تنفذ هذه العمليات آليات مثل:

- الضرائب الانتقالية المفرطة: رسوم تتراوح بين 5-15% على كل معاملة، مع توجيه أجزاء إلى محافظ المطورين.

- مكافآت الرهن المبالغ فيها: APYs غير واقعية تمولها ودائع المستثمرين الجدد بدلاً من توليد العوائد المستدامة.

- جمع الأموال المتواصل: عمليات IDO متتابعة أو إنزال NFC جديدة أو إطلاق توكنات جديدة التي تسحب رأس المال من نفس المجتمع.

يمثل مشروع Stable Magnet لعام 2023 هذا النهج، حيث طبق المطورون ضريبة انتقالية بنسبة 10% ظاهريًا من أجل "التسويق" ولكن تم توجيهها إلى المحافظ الشخصية، مستخرجين مبلغ 27 مليون دولار على مدى عدة أشهر قبل أن يدرك المستثمرون النمط.

سبع علامات حمراء حاسمة لاكتشاف عمليات الاحتيال قبل انهيارها

مع نمو عمليات الاحتيال في التعقيد، يجب على المستثمرين تطوير أطر تعزيز الفحص. تشكل العلامات التحذيرية التالية، عند وجودها معًا، زيادة كبيرة في احتمال نية الاحتيال:

1. هويات الفرق المجهولة أو غير القابلة للتحقق

عادة ما تمتاز المشاريع الشرعية بفرق ذات هوية . ترجمة المحتوى التالي من الإنجليزية إلى العربية:

الميزة القيادة الشفافة مع خلفيات مهنية يمكن التحقق منها. عندما تختبئ الفرق وراء أسماء مستعارة وصور رمزية كرتونية أو تقدم أوراق اعتماد لا يمكن التحقق منها بشكل مستقل، يجب توخي الحذر. انهارت عملية الاحتيال الشهيرة OneCoin البالغة 760 مليون دولار أميركي، المنظمة من قبل الآن سيئة السمعة "الدكتورة روجا"، بعد أن اكتشف المحققون أوراق اعتماد مزورة وتسجيلات شركات كاذبة.

نصائح عملية للتحقق:

- مراجعة ملفات تعريف فريق العمل على LinkedIn مع سجلات التوظيف

- تحقق من تاريخ المساهمات على GitHub للتحقق من خبرة المطور

- استخدم أدوات مثل "Contract Creator" في Etherscan لتحديد عناوين المحافظ التي يشترك فيها المشاريع السابقة

- التحقق من ظهورات المؤتمرات أو المشاركات في الفعاليات التي يدعي أعضاء الفريق أنهم شاركوا فيها

2. عقود ذكية غير مدققة أو مخترقة

تخضع المشاريع ذات السمعة الطيبة لتدقيق صارم للشفرة من قبل شركات أمنية معترف بها مثل CertiK و OpenZeppelin و Hacken. إلى جانب مجرد إعلانهم عن حالة "مدققة"، يجب على المستثمرين التحقق من:

- حداثة التدقيق (فالشفرة يمكن أن تتغير بعد ذلك)

- شمولية نطاق التدقيق

- ما إذا كانت المشكلات الحرجة قد تمت معالجتها

- إذا كانت رموز تجمع السيولة محققة بصدق عبر عقود مغلقة زمنياً

أظهر انهيار Merlin DEX البالغ 5.8 مليون دولار أميركي هذا الخطر عندما تجاوز المطورون قفل سيولة لمدة 12 شهراً بنشر عقد جديد تماماً مع امتيازات إدارية، مما أبطله كإجراء أمني.

التحقق من أمن العقود:

- تأكيد عمليات التدقيق مباشرةً على مواقع الشركات الأمنية، وليس فقط ادعاءات المشروع

- التحقق من كون شفرة العقد موثقة بشكل علني على مستكشفات الكتل

- مراجعة تفاعلات العقد باستخدام أدوات مثل Tenderly أو Etherscan

- التحقق من ملكية الرمز الوظيفي والامتيازات باستخدام أدوات مثل TokenSniffer

3. أنماط توزيع ملكية الرموز الغير عادية

تمثل ملكية الرموز المركزية واحدة من أبرز مؤشرات الاحتيال. عندما تتحكم عدد قليل من المحافظ في نسبة غير متناسبة من العرض، فإن التلاعب بسعر منسق يصبح أمرًا سهلًا. سمح الجدل الشهير AnubisDAO لعام 2021، حيث بقيت 90% من الرموز تحت سيطرة أطراف داخلية، للفاعلين باستخراج 60 مليون دولار من خلال عمليات بيع متزامنة.

تقنيات تحليل التوزيع:

- استخدام مستكشفات blockchain مثل BscScan أو Etherscan لتحديد المحافظ الرئيسية

- الحذر عندما يتحكم أكثر من 20% من العرض بعناوين غير عقدية

- التحقق من أنماط تحويل الرموز المشبوهة بين المحافظ الرئيسية

- التحقق من جداول فتح الرموز وفترات الاستحقاق

4. سياسات تسويقية عدوانية وغير مستدامة

توازن المشاريع الشرعية بين التسويق والتطوير. غالبًا ما تظهر عمليات الاحتيال أولويات مقلوبة، مع حملة ترويجية شاملة وتقدم تقني محدود. احذر من:

- وعود المكاسب المضمونة ("مكسب 100x مضمون")

- تكتيكات الاستعجال الصناعي ("فرصة أخيرة للشراء قبل 1000x")

- الترويج المفرط من قبل المؤثرين، خاصة من الذين لديهم تاريخ في دعم مشاريع فاشلة

- التسويق الذي يركز على زيادة الأسعار بدلاً من الفائدة أو التكنولوجيا

الأمثلة لعام 2023 على SaveTheKids token توضح هذا الخطر، حيث استخدم المؤثرون في YouTube للترويج لمكاسب غير واقعية قبل الانهيار بعد أيام من الإطلاق مما أسفر عن خسائر كبيرة وإجراءات قانونية لاحقة ضد المروجين.

5. نقص في الجوهر الفني أو فائدة يمكن التحقق منها

تعالج المشاريع المرتكزة على العملات الرقمية احتياجات سوقية محددة بأساليب فنية شفافة. عادة ما تتميز عمليات الاحتيال بوعود مجردة دون تفاصيل تطبيق ملموسة. مثال على ذلك هو مشروع Frosties NFT لعام 2022 الذي استخلص 1.3 مليون دولار أميركي بينما وعد بتطوير لعبة ميتافيرس وبضائع لم تتحقق أبداً.

التحقق من الجوهر الفني:

- مراجعة مستودعات GitHub لمعرفة أنشطة التطوير

- تقييم التفاصيل الفنية لورقة العمل (الوايت بيبر) بعيدًا عن لغة التسويق

- التحقق من ادعاءات التكنولوجيا بواسطة خبراء مستقلين

- البحث عن نماذج أولية تعمل أو تطبيقات على شبكة الاختبار

6. أنماط السيولة والتداول المشبوهة

غالبًا ما يسبق السيولة المتلاعب بها والنشاط التجاري الصناعي عمليات الاحتيال. يحلل المستثمرون المحترفون:

- الرسوم البيانية المثالية للسعر بشكل غير طبيعي (يشير إلى تجارت صناعية)

- إضافات سيولة كبيرة مفاجئة بدون نمو عضويContent: تأتي الابتكارات غير المسبوقة مع مخاطر متناسبة. يستغل السحب الاحتيالي الطبيعة اللامركزية لتكنولوجيا البلوكشين - التي تعد أكبر قوة لها - لتنفيذ عمليات احتيال مالي معقدة على نطاق واسع. بينما تطور الهيئات التنظيمية وشركات التحليل إجراءات مضادة متطورة بشكل متزايد، تتحمل المسؤولية في النهاية المستثمرين للقيام بالعناية الواجبة بشكل كامل.

من خلال إعطاء الأولوية للمشاريع ذات الفرق الشفافة، والعقود المدققة، والاقتصاديات المستدامة، والفائدة الحقيقية، يمكن للمستثمرين تقليل تعرضهم للسحب الاحتيالي بشكل كبير. إن الدفاع الأكثر فعالية يجمع بين التحليل الفني، والشك الصحي، والممارسات الاستثمارية المنضبطة.

مع نضوج الصناعة، من المرجح أن تقلل الأطر التنظيمية الذاتية الأقوى والاحتياطات الفنية المحسنة من انتشار هذه الاحتيالات. حتى ذلك الحين، ينطبق القول القديم بشكل خاص في عالم العملات المشفرة: إذا بدا شيء ما جيدًا جدًا ليكون حقيقيًا، فهو على الأرجح كذلك. يعتمد مستقبل التمويل اللامركزي على استبدال الاستغلال الانتهازي بالمساءلة - عقد موثق واحد، وفريق شفاف، ونموذج اقتصادي مستدام في كل مرة.