A indústria de criptomoeda enfrenta uma tensão fundamental: foi fundada em princípios de privacidade financeira e resistência à censura, mas opera em um mundo de regulamentos de anti-lavagem de dinheiro (AML) e conheça seu cliente (KYC) cada vez mais rígidos. Esta explicação examina como empresas reais de criptomoeda - exchanges, custodians, mesas OTC e processadores de pagamentos - navegam por esta tensão em suas operações de conformidade no dia a dia.

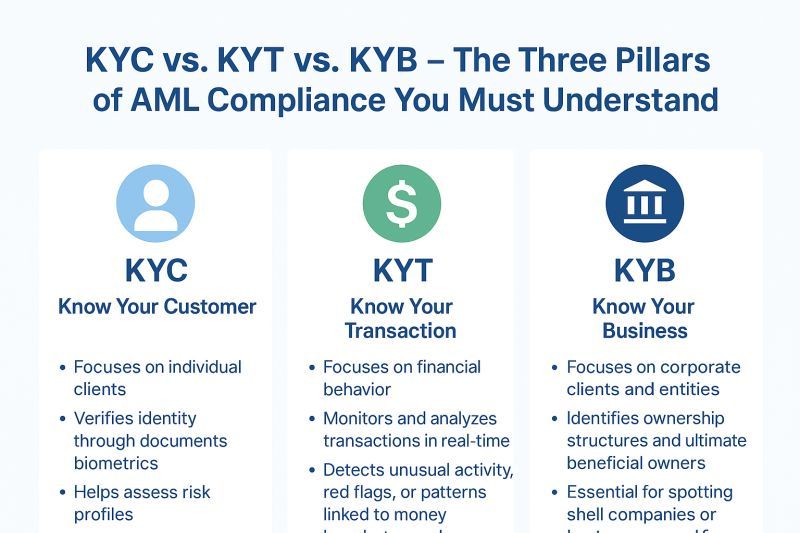

No centro da conformidade moderna de criptomoeda está um tripé: KYC (verificação de identidade no momento da integração), AML (monitoramento contínuo de atividade suspeita) e KYT (ferramentas Conheça-Seu-Transação que analisam dados blockchain em tempo real). Juntos, criam um aparato de conformidade que seria familiar a qualquer instituição financeira tradicional, adaptado para os desafios únicos de mercados cripto pseudônimos, sem fronteiras, 24/7.

As apostas são extraordinariamente altas. Desde 2020, reguladores globais impuseram mais de US$ 5 bilhões em multas contra empresas de criptomoeda por falhas de conformidade. O acordo recorde de US$ 4,3 bilhões da Binance com autoridades dos EUA em novembro de 2023 mostrou que até os maiores jogadores enfrentam consequências existenciais por controles inadequados. Além das penalidades financeiras, falhas de conformidade permitem danos genuínos: o Relatório de Crimes em Cripto da Chainalysis de 2024 estimou US$ 24,2 bilhões em volume de transações ilícitas em criptomoeda em 2023, incluindo pagamentos de ransomware, receitas de mercados darknet e evasão de sanções.

Este artigo fornece uma exploração operacional de como a conformidade realmente funciona. Examinamos o stack tecnológico - em particular, as ferramentas KYT de fornecedores como Chainalysis, TRM Labs e Elliptic que fazem o monitoramento de transações. Exploramos quais bandeiras vermelhas bloqueiam contas: interações com endereços sancionados, uso de serviços de mistura, padrões incomuns de velocidade de transação ou sinais de risco geográfico. Investigamos como as empresas equilibram obrigações regulatórias com privacidade do usuário por meio de técnicas como coleta mínima de dados, divulgação seletiva e métodos criptográficos emergentes como provas de conhecimento zero.

POR QUE A CONFORMIDADE IMPORTA: RISCOS, LAVAGEM DE DINHEIRO, SANÇÕES E CUSTOS REPUTACIONAIS

O Problema da Finança Criminosa

A natureza pseudônima da criptomoeda e sua transferibilidade sem fronteiras a tornam atraente para finanças ilícitas. Embora a afirmação frequentemente citada de que "a maioria das criptos é usada para crime" seja falsa - a Chainalysis estima que a atividade ilícita representou apenas 0,34% de todo o volume de transações de criptomoeda em 2023 - os valores absolutos permanecem substanciais e os casos de uso particularmente prejudiciais.

Operadores de ransomware arrecadaram mais de US$ 2 bilhões em pagamentos de criptomoeda desde 2020, com ataques paralisando hospitais, escolas e infraestrutura crítica. O ataque ao Colonial Pipeline em 2021 resultou em US$ 4,4 milhões em resgate de Bitcoin (posteriormente parcialmente recuperado pelo FBI). Mercados darknet facilitam o tráfico de drogas, com o agora extinto Silk Road, AlphaBay e Hydra processando coletivamente bilhões em vendas de bens ilegais. O financiamento de terrorismo, embora representando uma pequena fração do uso ilícito de cripto, tem consequências severas quando descoberto - exchanges que facilitam mesmo involuntariamente o financiamento de terrorismo enfrentam potencial responsabilidade penal além de penalidades civis.

A evasão de sanções representa talvez o risco de conformidade mais sério. O Escritório de Controle de Ativos Estrangeiros (OFAC) do Tesouro dos EUA mantém a lista de Nacionais Especialmente Designados (SDN), que inclui endereços de criptomoeda associados a entidades sancionadas. Entradas notáveis incluem endereços ligados ao Grupo Lazarus da Coreia do Norte (responsável pelo hack de US$ 625 milhões da Axie Infinity Ronin Bridge), operadores de mercados darknet russos e entidades iranianas. Uma única transação tocando um endereço sancionado pode desencadear penalidades severas: exchanges enfrentaram multas multimilionárias por processarem transações envolvendo usuários ou endereços sancionados.

A Aplicação Regulamentar Está Escalando

Os últimos cinco anos viram um aumento dramático nas ações de fiscalização:

-

Binance (2023): acordo de US$ 4,3 bilhões com DOJ, FinCEN e OFAC por violações da Lei de Sigilo Bancário, transmissão de dinheiro não licenciada e violações de sanções. A Binance admitiu manter controles de KYC insuficientes, permitindo transações com usuários em jurisdições sancionadas (Irã, Cuba, Síria) e evasão deliberada de regulamentações dos EUA. O CEO Changpeng Zhao se declarou culpado de acusações criminais.

-

KuCoin (2024): acordo de US$ 300 milhões por operar como transmissor de dinheiro não licenciado e violar a Lei de Sigilo Bancário. O DOJ acusou que a KuCoin atendeu clientes dos EUA sem registro adequado enquanto negligenciava as obrigações de KYC/AML, processando bilhões em transações suspeitas.

-

BitMEX (2021-2022): US$ 100 milhões em multas civis e criminais por operar uma plataforma de negociação não registrada e controles de AML fracos. Os promotores notaram que executivos da BitMEX brincavam internamente sobre a evasão regulatória.

-

Bittrex (2022-2023): US$ 53 milhões em penalidades combinadas de OFAC e FinCEN por violações de sanções e falhas de BSA, incluindo o processamento de transações para usuários em jurisdições sancionadas.

Esses atos de fiscalização compartilham temas comuns: registro insuficiente no KYC permitindo usuários sancionados, monitoramento de transações insuficiente que perde bandeiras óbvias e culturas corporativas que priorizaram o crescimento em detrimento da conformidade. A mensagem para a indústria é clara: falhas de conformidade carregam consequências existenciais.

Riscos Reputacionais e Operacionais

Além das penalidades legais, falhas de conformidade criam graves danos reputacionais. Após ações de fiscalização, as exchanges rotineiramente veem:

- Rescisões de relacionamento bancário enquanto instituições financeiras avessas ao risco cortam laços

- Delistagens de rampas de fiat enquanto processadoras de pagamento recusam serviço

- Êxodo de usuários para concorrentes com melhor histórico de conformidade

- Restrições regulatórias limitando a expansão para novos mercados

- Aumento do fardo de due diligence dos parceiros remanescentes

O ônus operacional da remediação também aumenta os custos. Após a fiscalização, as empresas muitas vezes devem implementar monitoramento ordenado pelo tribunal (supervisão de conformidade externa, tipicamente de 3 a 5 anos), realizar revisões (examinando potencialmente milhares de contas históricas) e contratar aumentos significativos no quadro de funcionários de conformidade - a Binance supostamente contratou mais de 500 funcionários de conformidade após seu acordo.

Por que Conformidade ≠ Vigilância

Uma concepção errônea comum equaciona conformidade com vigilância em massa. Na realidade, a conformidade moderna em cripto foca em abordagens baseadas em risco, direcionando recursos para atividades genuinamente suspeitas em vez de monitorar todos os usuários igualmente. Programas de conformidade eficazes:

- Usam limites de transações para focar o monitoramento na atividade de alto valor e risco

- Implementam KYC em camadas com base nos limites de conta e nos tipos de atividades

- Aplicam aprendizado de máquina para reduzir falsos positivos e a carga do analista

- Respeitam princípios de minimização de dados, coletando apenas as informações necessárias

- Oferecem processos de apelação transparentes para ações de conta equivocadas

O objetivo são controles proporcionais que abordam riscos genuínos de finanças ilícitas enquanto preservam a privacidade para a vasta maioria dos usuários legítimos.

BÁSICO: KYC, AML, KYT - DEFINIÇÕES E COMO ELAS SE CONECTAM OPERACIONALMENTE

Conheça Seu Cliente (KYC)

KYC refere-se aos procedimentos de verificação de identidade realizados quando um cliente abre uma conta. Para exchanges de criptomoeda e custodians, o KYC tipicamente envolve:

KYC Básico (Nível 1):

- Nome legal completo

- Data de nascimento

- Endereço residencial

- Email e número de telefone

- Documento de identificação com foto emitido pelo governo (passaporte, carteira de motorista, cartão de identidade nacional)

- Verificação de selfie (para prevenir fraude de identidade/documentos roubados)

KYC Reforçado (Nível 2):

- Comprovante de endereço (conta de serviços, extrato bancário)

- Documentação da fonte de fundos

- Informação de ocupação e empregador

- Volumes e padrões de transação esperados

- Para negócios: registro da empresa, divulgação de propriedade benéfica

KYC Institucional (Nível 3):

- Estrutura corporativa completa com gráficos de propriedade

- Demonstrações financeiras auditadas

- Documentação da política de AML

- Licenças regulatórias onde aplicável

- Verificação de antecedentes de principais responsáveis

O processo de KYC usa fornecedores de verificação de identidade como Jumio, Onfido ou Persona, que alavancam verificação de documentos, correspondência biométrica e verificações de banco de dados contra listas de observação. A verificação normalmente é concluída em minutos para casos diretos, mas pode exigir revisão manual para casos marginais (documentos danificados, tipos de documento raros, discrepâncias de nome).

Anti-Lavagem de Dinheiro (AML)

AML abrange a estrutura mais ampla de leis, regulamentos e procedimentos projetados para prevenir, detectar e relatar lavagem de dinheiro. Componentes principais incluem:

Avaliação de Risco: As empresas devem conduzir avaliações de risco em toda a empresa identificando suas vulnerabilidades específicas à lavagem de dinheiro com base nos tipos de cliente, geografias atendidas, produtos oferecidos e volumes de transação.

Diligência devida de clientes (CDD): Além do KYC inicial, a diligência devida contínua envolve revisões periódicas das informações do cliente, monitoramento para mudanças em comportamento ou perfil de risco, e escrutínio aprimorado para clientes de alto risco.

Monitoramento de Transações: Sistemas automatizados escaneiam todas as transações contra modelos de análise comportamental e baseadas em regras para detectar padrões suspeitos indicativos de lavagem de dinheiro.

Relatório de Atividades Suspeitas (SAR): Quando uma atividade suspeita é identificada, as empresas devem apresentar SARs a unidades de inteligência financeira (FinCEN nos EUA, FCA no Reino Unido, etc.). Esses relatórios detalham a conduta suspeita, as partes envolvidas e os detalhes das transações.

Registro: Regulamentos exigem a manutenção de registros detalhados dos clientes. Identidades, transações e decisões de conformidade, tipicamente por 5-7 anos.

Testes independentes: Auditorias anuais por auditores internos ou externos verificam a eficácia do programa de AML.

Nos EUA, a Lei de Sigilo Bancário (BSA) e seus regulamentos de implementação formam o núcleo do quadro de AML. Globalmente, o Grupo de Ação Financeira Internacional (GAFI) estabelece padrões internacionais através de suas 40 Recomendações, que a maioria das jurisdições adota.

Conheça Sua Transação (KYT)

KYT representa a evolução específica para o cripto da monitoração de transações, aproveitando a transparência do blockchain para analisar padrões de transação e risco de contrapartes em tempo real. Ao contrário das finanças tradicionais, onde as transações são opacas para a maioria dos participantes, os blockchains públicos permitem que qualquer pessoa rastreie os fluxos de fundos, criando tanto oportunidades quanto desafios para a conformidade.

As ferramentas KYT escaneiam continuamente as transações de blockchain associadas a endereços de clientes, verificando:

- Exposição direta: Esta transação envolve diretamente um endereço sancionado ou entidade ilícita conhecida?

- Exposição indireta: A contraparte desta transação tem conexões recentes com fontes de alto risco?

- Padrões comportamentais: Esta transação se encaixa em padrões incomuns de velocidade, estruturação ou camuflagem?

- Risco de serviço: Esta transação envolve serviços de alto risco (misturadores, mercados darknet, trocas não registradas)?

Os principais fornecedores de KYT incluem Chainalysis (líder de mercado), TRM Labs (focando em ferramentas de investigação), Elliptic (forte em cobertura de DeFi e NFT) e CipherTrace (agora parte da Mastercard). Essas ferramentas fornecem APIs que se integram aos sistemas de troca, retornando pontuações de risco e alertas em tempo real à medida que depósitos ou retiradas são processados.

Como KYC, AML e KYT se conectam operacionalmente

Esses três elementos formam um sistema de conformidade integrado:

-

Cadastro: KYC verifica a identidade, estabelecendo o status regulatório do cliente (jurisdição, filtro de sanções, status de PEP). Isso determina a pontuação inicial de risco e os limites de transação.

-

Monitoramento Contínuo: KYT analisa continuamente as transações de blockchain, alimentando dados comportamentais em sistemas de monitoramento mais amplos de AML. Alertas de transações de alto risco acionam revisões de conformidade.

-

Investigações: Quando alertas são disparados, analistas usam dados de KYC (identidade, propósito declarado), perícia KYT (rastreamento de blockchain) e contexto AML (comportamento histórico, contas similares) para tomar decisões de risco.

-

Relatório: Atividade suspeita confirmada torna-se um SAR, com dados KYC identificando partes e perícia KYT documentando o rastro da transação.

-

Ações de Conta: Com base nos achados de risco, as empresas podem restringir serviços (baixar limites), congelar contas pendentes de investigação ou encerrar relacionamentos. Os dados de KYC apoiam as notificações e apelos necessários dos clientes.

O ciclo de feedback é contínuo: achados KYT podem acionar revisões aprimoradas de KYC, enquanto fatores de risco de KYC ajustam os limites de alerta de KYT.

📊 EXEMPLO RÁPIDO: KYT EM UM MINUTO

O que é isso? O monitoramento Know-Your-Transaction usa análise de blockchain para rastrear transações de cripto em busca de atividades ilícitas em tempo real.

Como funciona? O software observa continuamente endereços vinculados à sua conta, verificando cada transação contra bancos de dados de maus atores conhecidos (carteiras de ransomware, endereços sancionados, mercados darknet). Cada transação recebe uma pontuação de risco baseada em exposição direta e indireta a contrapartes de risco.

Diferença chave das finanças tradicionais: No banking tradicional, seu banco não pode ver o que acontece depois que você envia dinheiro para outra pessoa. Com cripto, a transparência do blockchain permite que as ferramentas KYT rastreiem fundos por múltiplos saltos, seguindo o dinheiro mesmo após ele sair de sua conta.

O que desencadeia alertas? Contato direto com endereços sinalizados, uso de serviços de mistura, padrões incomuns (muitos pequenos depósitos e depois uma grande retirada), conexões com trocas de alto risco ou bandeiras vermelhas geográficas.

Impacto na privacidade: KYT não lê sua "finalidade" de transação ou mensagens pessoais. Ele analisa padrões on-chain: quantias, tempo, histórico de contrapartes e tipos de serviço. Sua identidade só está vinculada a transações em pontos de entrada/saída regulados (trocas, pontos de ativação), não on-chain.

OPERAÇÕES DE CONFORMIDADE DENTRO DAS TROCAS

Fluxos de Cadastro e KYC

As trocas centralizadas modernas implementam sistemas de verificação em camadas que equilibram a fricção do usuário com requisitos regulatórios e tolerância ao risco institucional:

Nível 0 - Não Verificado: Algumas trocas permitem funcionalidade limitada com apenas o registro de e-mail - tipicamente navegando em mercados, acessando conteúdo educacional ou transações de teste mínimas. A maioria eliminou completamente este nível sob pressão regulatória.

Nível 1 - Verificação Básica: Fornece acesso ao comércio central com limites. O processo tipicamente requer:

- Captura e verificação de ID do governo (OCR automatizado mais verificação de vivacidade)

- Triagem de sanções contra listas de sanções OFAC SDN, ONU, UE

- Triagem PEP (Pessoa Politicamente Exposta)

- Verificações básicas de fraude (impressão digital de dispositivo, geolocalização de IP, validação de e-mail/telefone)

Tempo de verificação: 5-15 minutos para aprovação automatizada, 1-3 dias para casos de revisão manual. Limites típicos: $2.000-$10.000 de negociação diária, limites de retirada menores.

Nível 2 - Verificação Aprimorada: Para limites mais altos (geralmente $50.000-$100.000 diários), requisitos adicionais incluem:

- Comprovante de endereço (conta de serviços públicos, extrato bancário ou documento fiscal dentro de 90 dias)

- Questionário de origem de riqueza

- Informações sobre ocupação e empregador

- Verificação adicional de documentos (ID fiscal, número de segurança social onde aplicável)

Nível 3 - Institucional/VIP: Limites personalizados com diligência devida aprimorada incluindo:

- Verificação por chamada de vídeo com equipe de conformidade

- Documentação detalhada sobre a origem dos fundos

- Verificações de fundo dos principais responsáveis

- Gestão contínua de relacionamento com contato dedicado de conformidade

Monitoração de Transações e Integração KYT

Uma vez cadastrado, começa o monitoramento contínuo. As trocas integram ferramentas KYT em múltiplos pontos:

Triagem de Depósito: Quando chegam depósitos de criptomoedas, as ferramentas KYT analisam imediatamente:

- Histórico de endereço de envio e associações conhecidas

- Análise de caminho: De onde esses fundos se originaram (potencialmente muitos saltos atrás)?

- Risco direto: Alguma exposição direta a entidades sinalizadas?

- Risco indireto: Contrapartes dentro de 1-2 saltos têm associações de risco?

- Risco de serviço: Os fundos passaram por misturadores, trocas não registradas, mercados darknet?

A pontuação de risco acontece em segundos. Depósitos de baixo risco são creditados imediatamente. Depósitos de risco médio podem ser creditados com uma retenção de retirada atrasada pendente de revisão. Depósitos de alto risco acionam escalonamento imediato da equipe de conformidade, com fundos potencialmente congelados pendentes de investigação.

Triagem de Retirada: Antes de processar retiradas, verificações de triagem similares:

- Risco do endereço de destino

- Associações conhecidas do destino

- Padrões históricos de retirada do cliente (isso é incomum?)

- Verificações de velocidade (este cliente moveu muitos pequenos depósitos e agora quer uma retirada grande?)

Algumas trocas conduzem verificações "pré-voo", mostrando aos usuários uma avaliação de risco antes de confirmar a retirada, permitindo-lhes reconsiderar destinos de alto risco.

Monitoramento de Comércio: Embora menos comum que a triagem de depósitos/retiradas, trocas sofisticadas também monitoram padrões de comércio:

- Indicadores de negociação de lavagem (auto-negociação para falsificar volume)

- Sinais de manipulação de mercado (coordenação de pump and dump, spoofing)

- Padrões de negociação interna (acúmulo pré-anúncio inusual)

- Sinais de tomada de conta (mudanças de estratégia súbitas sugerindo conta comprometida)

Equipes de Escalonamento e Investigações

Quando alertas são disparados, protocolos de escalonamento estruturados são ativados:

Nível 1 - Resposta Automatizada:

- Alertas de baixa severidade podem se resolver automaticamente se os dados contextuais explicam o padrão

- O sistema pode impor limites temporários (por exemplo, manter retirada por 24 horas) automaticamente

- O cliente pode ver mensagens genéricas de "verificação adicional necessária"

Nível 2 - Revisão de Analista:

- Analistas de conformidade (tipicamente requerendo 6-12 meses de treinamento) revisam casos sinalizados

- A análise inclui: revisão de arquivos KYC, perícia de blockchain usando ferramentas KYT, verificação de padrões históricos similares, revisão de comunicações com o cliente

- Analistas podem limpar (sem ação), escalonar (para funcionários seniores), ou impor controles (congelamento temporário, limites permanentes, encerramento de conta)

- Prazo: 1-3 dias úteis para a maioria dos casos

Nível 3 - Investigação Sênior:

- Casos complexos envolvendo quantias significativas, possíveis violações de sanções ou atividade criminosa são escalonados para investigadores seniores

- Pode envolver: rastreamento extensivo de blockchain, coordenação com consultores jurídicos, preparação de pacotes formais de evidências

- Pode incluir: contato com o cliente solicitando informações adicionais, cooperação com a aplicação da lei, arquivamento de SARs

- Prazo: 1-4 semanas ou mais para casos complexos

Nível 4 - Revisão Executiva/Jurídica:

- Casos de maior risco (grandes violações de sanções, inquéritos de aplicação da lei, possível responsabilidade criminal) chegam ao nível executivo

- Decisões envolvem: Diretor de Conformidade, Conselheiro Geral, às vezes CEO

- Resultados podem incluir: encerramento imediato da conta, apreensão de ativos e relato às autoridades, revisões retrospectivas abrangentes para contas relacionadas

Procedimentos Operacionais Padrão (SOPs)

As trocas líderes mantêm SOPs detalhados cobrindo cenários comuns:

Exemplo de SOP - Exposição a Misturadores: Se o cliente depositar fundos com exposição direta a misturadores dentro de 1 salto:

- Segurar automaticamente o depósito de ser creditado na conta do cliente

- Sinalizar para revisão do analista do Nível 2 dentro de 4 horas

- O analista revisa: valor (acima de $1.000 = prioridade mais alta), histórico do cliente (primeira infração?), proporção dos fundos (10% de misturador vs. 90%?), nível de risco do cliente

- Se valor menor, primeira infração, pequena proporção: pode aprovar com e-mail de aviso para o cliente

- Se valor significativo ou padrão repetido: escalar para Nível 3, potencialmenteSaltar tradução para links de markdown.

Conteúdo: congelar conta e solicitar explicação do cliente 6. Documentar a justificativa da decisão no sistema de gerenciamento de casos 7. Se aprovado, manter a marca de monitoramento aprimorado por 90 dias

Exemplo de POP - Identificação de Sanções: Se o depósito do cliente incluir quaisquer fundos dentro de 2 transações de um endereço OFAC SDN:

- Congelamento imediato do depósito, não creditar a conta do cliente

- Escalamento instantâneo para o investigador sênior do Nível 3

- Dentro de 2 horas: confirmar que a identificação é genuína (não falso positivo), determinar a proporção e a recente exposição à sanção

- Dentro de 24 horas: escalar para revisão executiva/jurídica se houver exposição real às sanções

- Equipe jurídica determina: relatório para OFAC, arquivar SAR com FinCEN, congelar todos os ativos do cliente, preparar-se para possível apreensão de ativos

- Nenhuma comunicação com o cliente até que o jurídico autorize (evitar alertar potencial violador de sanções)

- Se falso positivo: documentar a análise e liberar os fundos com pedido de desculpas ao cliente

Exemplos de Casos

Caso 1 - O Usuário Inocente do Mixer: Um cliente depositou 0,5 BTC que o KYT sinalizou como "alto risco - exposição recente a mixer". A investigação revelou que o cliente comprou o Bitcoin em uma plataforma P2P (LocalBitcoins) de um vendedor individual. Sem o conhecimento do cliente, esse vendedor havia usado um mixer anteriormente. A equipe de conformidade determinou: primeira infração, o cliente não tinha conhecimento ou controle sobre o histórico anterior, valor relativamente pequeno. Resolução: Aprovado o depósito com um e-mail educacional ao cliente sobre triagem de transações e recomendação de usar apenas exchanges regulamentadas para compras no futuro. Monitoramento aprimorado aplicado por 60 dias.

Caso 2 - O Evasor de Sanções: Um cliente usando documentos KYC fabricados (identidade comprada) depositou fundos que eventualmente foram rastreados (6 transações anteriores) até um mercado da darknet. O cliente fez numerosos pequenos depósitos ao longo de semanas e depois tentou um grande saque para um endereço com vínculos diretos a uma entidade sancionada. A investigação descobriu: uso de VPN mascarando a localização verdadeira, uso de identidade comprometida, padrão de depósito estruturado (mantendo-se abaixo dos limites de revisão automática), destino com exposição sancionada. Resolução: Conta imediatamente congelada, todos os ativos apreendidos, SAR arquivado, informações do cliente relatadas à aplicação da lei, revisão interna dos procedimentos de verificação para identificar falhas de controle que permitiram documentos falsos.

Caso 3 - O Falso Positivo: Um cliente recebeu um depósito sinalizado como "risco médio - conexão com exchange não regulamentada". A investigação revelou que os fundos vieram de uma exchange descentralizada bem conhecida (Uniswap) através de um serviço agregador. O fornecedor de KYT havia categorizado incorretamente o contrato inteligente do agregador como "exchange não regulamentada". Resolução: Liberado o depósito em 4 horas, submetido feedback ao fornecedor de KYT para corrigir a rotulagem incorreta, implementada lista de permissões para principais agregadores DeFi para prevenir futuros falsos positivos.

Métricas Operacionais e Desafios

Desafios de Volume: Grandes exchanges processam milhões de transações diariamente. Mesmo uma taxa de falso positivo de 0,1% significa milhares de revisões manuais. Benchmarks da indústria sugerem:

- 0,5-2% dos depósitos acionam retenções automatizadas

- 0,05-0,2% escalam para revisão humana

- 0,01% resultam em ações permanentes na conta

Cronogramas de Revisão: A maioria das exchanges visa:

- Alertas de baixo risco: resolução automatizada em segundos

- Alertas de risco médio: revisão por analista em 24 horas

- Alertas de alto risco: revisão sênior em 48 horas

- Investigações complexas: resolução dentro de 5-10 dias úteis

Requisitos de Pessoal: Regra prática da indústria: 1 analista de conformidade por $100-200 milhões de volume de negociação mensal, com estrutura de 3-5 níveis de analistas juniores a investigadores seniores e consultores jurídicos.

OPERACIONALIZAÇÃO DE CONFORMIDADE DENTRO DE CARTEIRAS DE CUSTÓDIA E CUSTÓDIOS

Os provedores de serviços de custódia enfrentam uma complexidade adicional de conformidade além das exchanges. A custódia envolve a salvaguarda dos ativos dos clientes (geralmente com armazenamento a frio segregado), exigindo controles adicionais sobre gerenciamento de chaves, autorização de saques e proteção de ativos do cliente.

Controles Específicos de Custódia

Gerenciamento de Contas Segregadas: Custódios mantêm carteiras separadas para cada cliente institucional, evitando comissões que poderiam complicar a triagem de transações ou criar responsabilidade em caso de problemas de conformidade de um cliente. Isso difere das exchanges que frequentemente usam carteiras quentes omnibus, creditando clientes por meio de lançamentos no livro razão interno.

Autorização de Múltiplas Assinaturas: A custódia institucional tipicamente requer múltiplas partes para autorizar saques:

- Cliente fornece autorização assinada (às vezes exigindo múltiplos funcionários do cliente)

- Conformidade do custodiante revisa e aprova

- Equipe operacional do custodiante executa usando carteira multi-sig

- Todas as etapas são registradas para rastreio de auditoria

Isso cria pontos de verificação de conformidade: mesmo se um cliente solicitar um saque para um endereço de alto risco, a conformidade do custodiante pode bloquear a transação.

KYT Aprimorado para Custodiantes: Custodiantes aplicam KYT de maneira diferente das exchanges:

- Eles podem não controlar a fonte inicial dos fundos depositados (cliente gerencia suas próprias transações de entrada)

- O foco principal é na triagem de saques, garantindo que o custódio não facilite transferências para destinos sancionados ou de alto risco

- Ênfase na aplicação de políticas de transação (regras específicas do cliente sobre destinos aprovados, limites de velocidade, requisitos de notificação)

Recuperação de Desastres e Gerenciamento de Chaves: A conformidade de custódia se estende além de AML para segurança operacional:

- Geração e armazenamento seguro de chaves (HSMs, computação multipartidária, armazenamento a frio)

- Procedimentos de recuperação de desastres garantindo o acesso do cliente

- Requisitos de seguro e fiança

- Prova de reservas regular e atestados

KYC e Onboarding de Custódia

Clientes institucionais de custódia passam por uma devida diligência muito mais extensa do que usuários de exchanges de varejo:

Onboarding Inicial (4-8 semanas típicas):

- Verificação da estrutura corporativa (atos constitutivos, acordos de acionistas, divulgação de propriedade beneficiária)

- Revisão da política de AML/KYC (custodiante avalia o programa de conformidade do próprio cliente)

- Triagem de sanções e notícias negativas na entidade e todos os principais executivos

- Revisão financeira (demonstrações auditadas, prova de negócios legítimos)

- Verificações de referência (contato com provedores de serviços anteriores)

- Documentação legal (acordo de custódia, tabelas de taxas, limitações de responsabilidade, requisitos de seguro)

- Onboarding técnico (cerimônias de geração de chaves, controles de acesso, procedimentos de recuperação)

Monitoramento Contínuo:

- Re-verificação anual de documentos corporativos e de propriedade beneficiária

- Atestados trimestrais do cliente sobre o status de conformidade

- Monitoramento constante de notícias negativas

- Análise de padrões de transação (os saques são consistentes com o propósito declarado do negócio?)

Procedimentos de Verificação de Saques

Antes de executar saques, os custodiantes realizam uma revisão em várias camadas:

Estágio de Pré-Autorização:

- Cliente envia pedido de saque através de portal seguro

- Custodiante verifica autenticidade do pedido (autenticação multifator, verificação de retorno para grandes quantias)

- Sistema verifica status da conta do cliente (quaisquer bloqueios, marcas ou questões abertas?)

- Sistema realiza triagem preliminar de KYT no endereço de destino

Estágio de Revisão de Conformidade:

- Analista revisa resultados de KYT no endereço de destino

- Verifica destino na lista de destinos aprovados do cliente (muitos acordos de custódia restringem saques a endereços pré-aprovados)

- Verifica se o saque é consistente com a atividade declarada do cliente (natureza do negócio, padrões esperados)

- Para transações de alto valor (geralmente >$100.000), pode ser necessária aprovação sênior

- Para os de maior valor (geralmente >$1 milhão), pode ser necessária aprovação executiva

Estágio de Execução:

- Equipe de operações verifica se todas as aprovações estão no lugar

- Processo de autorização multi-sig executa a transação

- Monitoramento em tempo real confirma que a transação é transmitida corretamente

- Confirmação pós-transação ao cliente com rastreamento completo de auditoria

Caso Especial - Retenções de Aplicação da Lei: Se o custodiante receber processo legal (intimação, mandado de apreensão) em relação aos ativos do cliente, ocorre congelamento imediato. O custodiante deve equilibrar:

- Obrigação legal de cumprir solicitações válidas da aplicação da lei

- Obrigação contratual com o cliente

- Potencial responsabilidade se os ativos forem liberados de forma inadequada

- Requisitos de notificação ao cliente (às vezes atrasados pela aplicação da lei)

Trade-offs Específicos à Custódia

Privacidade do Cliente vs. Conformidade da Plataforma: Clientes sofisticados de custódia (fundos de hedge, escritórios familiares) frequentemente valorizam a confidencialidade em relação aos seus ativos e estratégias de negociação. Custodiantes devem equilibrar:

- Coletar informações suficientes para satisfazer suas próprias obrigações de conformidade

- Respeitar a confidencialidade do cliente

- Potencialmente recusar clientes de alto risco, mesmo que financeiramente atraentes

Segurança Operacional vs. Velocidade: Segurança de armazenamento a frio de custódia (chaves offline, distribuição geográfica, autorização multipartidária) cria inerentemente fricção:

- Processamento de saques pode levar horas ou dias vs. segundos para carteiras quentes de exchange

- Isso na verdade auxilia a conformidade (mais tempo para revisar), mas frustra clientes que precisam de acesso rápido

- Alguns custodiantes oferecem "hot wallet como serviço" para clientes que precisam de velocidade, mas com limites de saldo mais baixos e maior monitoramento de transações

Seguro e Responsabilidade: Custodiantes enfrentam expoentes de responsabilidade únicos:

- Se o custodiante facilitar uma transação para um destino sancionado, o custodiante enfrenta ação de execução

- Se o custodiante bloquear inadequadamente transação legítima de cliente, enfrenta reivindicações por violação de contrato

- Se a segurança do custodiante falhar e ativos forem roubados, enfrenta reivindicações de negligência

- Seguro abrangente é caro mas essencial, e subscritores exigem cada vez mais programas de conformidade robustos

Exemplo: Requisitos de Custodiante Qualificado

Em algumas jurisdições (notavelmente nos EUA para RIAs gerenciando >$150 milhões), consultores de investimento devem usar "custodiantes qualificados" para ativos de clientes. Para criptoativos, isso significa:

-

O custodiante pode se um banco, corretora ou empresa fiduciária registrada

-

Deve manter reservas de capital adequadas

-

Deve passar por revisões regulatórias regulares### Exames

-

Deve fornecer extratos de conta diretamente aos clientes

-

Deve ter proteção de ativos do cliente segregada

Esses requisitos limitam significativamente o cenário dos provedores de custódia e impõem custos adicionais de conformidade, mas oferecem proteções mais robustas para os clientes.

OPERAÇÕES DE CONFORMIDADE EM DESK OTC E PROVEDORES DE LIQUIDEZ

Mesas de negociação de criptomoedas over-the-counter (OTC) facilitam grandes transações de criptomoedas fora dos books de ordens públicos, servindo principalmente clientes institucionais, indivíduos de alto patrimônio líquido e outras exchanges. A conformidade do OTC difere significativamente da conformidade com exchanges devido à sofisticação dos clientes, tamanhos das transações e relações diretas com as contrapartes.

Triagem de Clientes e Diligência Aumentada

As mesas OTC implementam KYC em nível institucional que excede os requisitos típicos das exchanges:

Abertura Inicial de Contas com Clientes (2-6 semanas):

- Verificações abrangentes de antecedentes corporativos e pessoais de todos os dirigentes

- Demonstrações financeiras e prova da origem dos fundos (particularmente importante para indivíduos de alto patrimônio)

- Compreensão do modelo de negócios e necessidade legítima de exposição a criptomoedas

- Documentação da tese de investimento (por que estão negociando criptos?)

- Volume esperado e frequência de transações

- Relações bancárias e referências em finanças tradicionais

- Rastreamento de sanções com revisão aumentada (transações OTC frequentemente envolvem montantes de seis dígitos ou mais, onde mesmo uma pequena exposição a sanções representa grande risco)

Classificação de Risco dos Clientes: As mesas OTC categorizam os clientes:

- Nível 1 (Confiança Máxima): Instituições financeiras reguladas, empresas públicas, fundos hedge estabelecidos com fortes programas de compliance

- Nível 2 (Padrão): Escritórios familiares, indivíduos de alto patrimônio estabelecido, fundos nativos em crypto com finanças auditadas

- Nível 3 (Monitoramento Aumentado): Novos clientes, aqueles de jurisdições de maior risco ou aqueles sem documentação extensa

O nível de risco determina preços (Nível 1 obtém as melhores taxas), termos de liquidação (Nível 1 pode conseguir liquidação sem garantias; Nível 3 requer garantias) e intensidade do monitoramento.

Vigilância de Negociações e Conformidade Pré-Negociação

Ao contrário das exchanges, onde os usuários negociam independentemente, as mesas OTC executam negociações em nome dos clientes, criando pontos de verificação de conformidade em cada etapa:

Triagem Pré-Negociação:

- Cliente envia solicitação (por exemplo, "Comprar $5 milhões em USDC por USD")

- A mesa verifica a autorização do cliente (a solicitação é autenticada?)

- A mesa verifica o status da conta do cliente (há qualquer alerta, bloqueio ou problema?)

- A mesa verifica se o cliente possui fundos/ativos necessários

- Para vendas de criptomoedas, a mesa realiza a triagem KYT nos endereços de depósito do cliente para garantir que não há fundos contaminados

Se a triagem KYT identificar uma fonte de fundos de alto risco, a mesa pode:

- Recusar a negociação completamente

- Exigir documentação adicional explicando a origem

- Oferecer um montante reduzido (somente a parte limpa)

- Exigir que o cliente use fundos diferentes

Execução da Negociação:

- A mesa executa a negociação através de várias fontes de liquidez (exchanges, formadores de mercado, outras mesas OTC)

- A liquidação ocorre através de meios estabelecidos (transferência bancária para fiat, transferência blockchain para crypto)

- Triagem KYT pós-negociação nos endereços de destino (se o cliente estiver recebendo crypto, para onde está enviando?)

Monitoramento Pós-Negociação:

- A mesa monitora o uso subsequente pelo cliente da criptomoeda recebida

- Se o cliente enviar imediatamente para um destino de alto risco (mixer, exchange não regulada, endereço sancionado), a mesa pode sinalizar a conta para monitoramento aprimorado ou restringir futuras transações

- Padrões incomuns pós-negociação podem indicar que o cliente é intermediário para um usuário final de alto risco

Controles de Liquidação e Risco de Contraparte

As mesas OTC enfrentam desafios únicos de liquidação:

Escrow e DvP (Entrega Versus Pagamento):

- Para clientes novos ou de nível inferior, a mesa pode exigir liquidação via escrow (terceiros mantêm ativos até que ambas as partes cumpram suas obrigações)

- Swaps atômicos ou DvP baseado em contratos inteligentes eliminam o risco de contraparte, mas adicionam complexidade

- Para clientes de Nível 1, a mesa pode oferecer liquidação sem garantias (com base na confiança), mais rápida, mas exigindo confiança nos clientes

Triagem de Sanções na Liquidação: Na liquidação, as verificações finais KYT ocorrem:

- A mesa verifica se o endereço de destino não foi recentemente sancionado (OFAC atualiza listas regularmente)

- Verifica se não há notícias recentes sobre o cliente ou sua organização

- Verifica se os detalhes da transação correspondem aos termos acordados (montante, prazo, endereços)

Sinais de Alerta Específicos do OTC

Além dos sinais de alerta típicos de exchanges, as mesas OTC observam:

Indicadores de Layering:

- Cliente solicita uma série de negociações que parecem destinadas a ocultar a origem dos fundos (cripto para stablecoin para fiat para cripto diferente)

- Negociações de reversão rápida (comprar e depois vender imediatamente)

- Uso de múltiplos intermediários ou beneficiários

Estruturação:

- Cliente divide uma grande transação em várias menores para evitar limiares de reporte

- Embora menos comum em cripto (não há equivalente direto ao limiar de $10.000 da CTR), clientes podem tentar evitar limites internos da mesa ou escrutínio aumentado

Indicadores de Laranja:

- Cliente parece estar transacionando em nome de um principal não divulgado

- Explicações vagas sobre o propósito da transação

- Descompasso entre o perfil do cliente (e.g., pequeno negócio) e o tamanho da transação (e.g., compra de $10 milhões em cripto)

- Cliente solicita liquidação para endereços de terceiros não previamente divulgados

Risco Geográfico:

- Cliente com endereço comercial legítimo solicita liquidação para endereços associados a jurisdições de alto risco

- Uso de VPNs ou ferramentas de privacidade inconsistentes com a localização declarada do cliente

- Transações roteadas através de múltiplas jurisdições desnecessariamente

Estrutura Operacional da Mesa OTC

Mesas OTC bem-sucedidas mantêm clara separação de deveres:

Front Office (Negociação): Gestão de relacionamento com clientes, cotações de preços, execução de negociações. Focado em atendimento ao cliente e preços competitivos.

Middle Office (Conformidade): Aprovação pré-negociação, triagem KYT, diligência aumentada, monitoramento contínuo. Relata-se independente da negociação, pode vetar negociações por motivos de conformidade.

Back Office (Liquidação): Confirmação de negociações, movimentação de ativos, reconciliação. Ponto de verificação final antes da transferência dos fundos.

Gestão de Risco: Monitoramento geral da exposição, gestão de limites de crédito, avaliação de risco de contraparte. Trabalha em estreita colaboração com a conformidade em situações de alto risco.

Esta separação garante que as decisões de conformidade não sejam influenciadas pela pressão de receita - um controle chave, dado que transações únicas em OTC podem gerar taxas de cinco ou seis dígitos, criando fortes incentivos para ignorar sinais de alerta.

COMO FUNCIONAM AS FERRAMENTAS KYT: EXPLICAÇÃO TÉCNICA

As ferramentas Know-Your-Transaction representam o núcleo tecnológico da conformidade em cripto, traduzindo a transparência do blockchain em inteligência de risco acionável. Compreender como estas ferramentas funcionam ilumina tanto seu poder quanto suas limitações.

Fontes de Dados e Coleta

Os fornecedores de KYT agregam dados de múltiplas fontes para construir inteligência abrangente do blockchain:

Dados On-Chain (Fonte Primária):

- Histórico completo de transações de blockchain para cadeias suportadas (Bitcoin, Ethereum e outras 100+ redes)

- Os fornecedores mantêm nós completos, indexando cada transação, endereço e interação de contratos inteligentes

- Os dados incluem: montantes de transações, marcas de tempo, endereços de remetente/destinatário, taxas de gás, chamadas de contratos inteligentes

- Para Bitcoin: rastreamento de UTXO (output de transação não gasto)

- Para Ethereum: saldos de contas, transferências de tokens ERC-20, interações com protocolos DeFi, movimentos de NFTs

Atribuição de Endereços (Nomeação):

- Bancos de dados proprietários mapeando endereços para entidades do mundo real

- Fontes incluem: divulgações públicas (exchanges publicam endereços de depósito), inteligência da dark web (carteiras conhecidas de ransomware), compartilhamento de dados da aplicação da lei, pesquisas investigativas, respostas a intimações

- A Chainalysis supostamente mantém rótulos para mais de 500 milhões de endereços

- Categorias incluem: exchanges (qual exchange, às vezes qual usuário), mixers/tumblers, mercados darknet, sites de jogos de azar, entidades sancionadas, operadores de ransomware, golpes, protocolos DeFi, pools de mineração

Listas de Sanções:

- Lista Especialmente Designados e Nacionais (SDN) do OFAC com endereços de criptomoedas

- Sanções do Conselho de Segurança da ONU

- Sanções da UE

- Sanções nacionais (Reino Unido, Canadá, Austrália, Japão, etc.)

- Atualizações integradas dentro de horas da publicação oficial

Inteligência de Ameaças:

- Monitoramento de fóruns da dark web, canais do Telegram, mídias sociais para ameaças emergentes

- Rastreamento de novos padrões de golpes, serviços comprometidos, explorações de vulnerabilidades

- Inteligência sobre técnicas de mixagem, padrões de hopping de cadeia, novas ferramentas de privacidade

Relatórios Submetidos por Usuários:

- Exchanges de criptomoedas e outros clientes enviam informações sobre endereços identificados como arriscados

- Cria efeito de rede: mais clientes = melhores dados = melhor serviço para todos

Métodos de Agrupamento e Atribuição

Dados brutos de blockchain mostram endereços pseudônimos, não identidades. As ferramentas KYT utilizam heurísticas para agrupar endereços em entidades e atribuíram-los a atores do mundo real.

Heurística de Propriedade Comum de Entrada: Quando múltiplos endereços servem como entradas para uma única transação de Bitcoin, é provável que sejam controlados pela mesma entidade (já que a entidade precisa das chaves privadas para todas as entradas). Algoritmos de agrupamento reúnem esses endereços em carteiras ou entidades.

Identificação de Endereço de Troco: Transações de Bitcoin frequentemente criam saídas de "troco" (fundos sobrando retornados ao remetente). Identificar endereços de troco permite ligá-los ao cluster do remetente.

Análise de Cadeia de Descasque: Rastreamento de como os fundos se movem através de transações sequenciais, frequentemente vendo padrões repetidos (gastar pequena quantidade, retornar grande troco, repetir) que revelam caminhos de fluxo de fundos.

Análise de Tempo de Co-Gastos: Endereços frequentemente usados juntos em janelas de tempo curtas provavelmente pertencem ao mesmo controlador.

Reutilização de Endereços de Depósito: Quando exchanges reutilizam endereços de depósito para o mesmo cliente, isso cria ligação direta à identidade do cliente.

Padrões de Interação com Contratos Inteligentes: No Ethereum, análise de como os endereços interagem comSkip translation for markdown links.

Content: interagir com protocolos DeFi, seguindo fluxos de fundos através de negociações em DEX, protocolos de empréstimo, pontes entre cadeias.

Cross-Chain Tracking: Seguindo ativos enquanto eles fazem pontes entre blockchains (BTC encapsulado para Ethereum, Ethereum em ponte para Polygon, etc.). Requer correlação de transações em múltiplas cadeias, frequentemente usando dados de protocolos de ponte.

Avaliação de Risco e Geração de Alertas

Ferramentas KYT atribuem pontuações de risco com base em análises multifatoriais:

Pontuação de Exposição Direta:

- O endereço tem relação direta com uma entidade conhecida como ruim

- A gravidade varia: entidade sancionada = crítica, troca não regulamentada = média, serviço de mistura = alta

- A maioria dos fornecedores usa escala de 0-100 ou 0-1000, com limites para ações automáticas

Pontuação de Exposição Indireta:

- Os fundos vieram de uma fonte arriscada a N passos de distância

- O risco diminui com a distância: 1 passo = alto risco, 2 passos = médio, 3+ passos = baixo

- Peso proporcional: 10% dos fundos de uma mixer = pontuação mais baixa do que 90% de uma mixer

Pontuação Comportamental:

- Transação se encaixa em padrões associados a atividades ilícitas

- Exemplos: depósitos estruturados (muitos pequenos em vez de um grande), movimento rápido através de múltiplos endereços, uso de serviço de mistura, camadas através de múltiplas criptomoedas

Reputação da Contraparte:

- O endereço de destino/fonte está associado a uma entidade respeitável?

- Enviar para uma bolsa legítima conhecida = baixo risco

- Enviar para um endereço sem histórico ou criação recente = risco mais alto

Risco Geográfico e de Conformidade:

- A transação envolve endereços associados a jurisdições de alto risco?

- A transação envolve serviços que não possuem licença adequada?

Exemplo de Pontuação Composta: A transação recebe uma pontuação final de risco combinando:

- Exposição direta (40% de peso): Sem contatos diretamente arriscados = 0 pontos

- Exposição indireta (30% de peso): 2 passos de uma mixer = 30 pontos

- Comportamental (20% de peso): Velocidade normal, sem estruturação = 0 pontos

- Contraparte (10% de peso): Destino é uma bolsa estabelecida = 0 pontos

- Pontuação Final: 9/100 = Baixo Risco

Transação diferente:

- Exposição direta (40% de peso): Depósito direto de uma mixer = 90 pontos

- Exposição indireta (30% de peso): N/A quando exposição direta está presente = 0 pontos

- Comportamental (20% de peso): Primeiro depósito desta fonte = 20 pontos

- Contraparte (10% de peso): Endereço desconhecido = 50 pontos

- Pontuação Final: 76/100 = Alto Risco, aciona revisão manual

Limiares de Alerta e Ajuste

Clientes configuram sistemas KYT com limites que correspondem à sua tolerância ao risco:

Configuração Conservadora (Banco Tradicional):

-

80/100 pontuação = auto-bloqueio

- 50-80 = manter para revisão manual

- 30-50 = aprovar mas sinalizar para monitoramento

- <30 = auto-aprovação

Configuração Moderada (Grande Bolsa):

-

90 = auto-bloqueio

- 70-90 = manter para revisão

- 40-70 = aprovar com sinal de monitoramento

- <40 = auto-aprovação

Configuração Agressiva (Plataforma Tolerante ao Risco):

-

95 = bloquear (apenas exposição sancionada direta)

- 85-95 = revisar

- Todo o resto = aprovar

Desafios de Ajuste de Limiares:

- Muito conservador = muitos falsos positivos, atrito com clientes, sobrecarga de analistas

- Muito agressivo = perder riscos genuínos, exposição regulatória

- Tuning ideal requer ajustes contínuos com base nas taxas de falsos positivos, feedbacks de analistas, e mudanças no apetite ao risco

Processamento em Tempo Real vs. em Lote

Triagem em Tempo Real (Depósito/Saque):

- Chamada de API para fornecedor KYT conforme a transação é processada

- Tempo de resposta: tipicamente 1-5 segundos

- Fornece avaliação de risco instantânea antes de creditar depósitos ou executar saques

- Manipula: verificações de exposição direta, análise de clustering imediata, verificações de lista de sanções em tempo real

Análise em Lote/Retrospectiva:

- Revisão periódica (horária, diária) de todos os endereços de clientes

- Acompanhar: mudanças no perfil de risco (contraparte tornou-se sancionada após você transacionar), nova inteligência ligando endereços antigos a atividade ilícita, padrões comportamentais que emergem ao longo do tempo

- Pode acionar: revisões de contas, bandeiras de monitoramento aprimoradas, investigações retroativas

Forças da Tecnologia KYT

Vantagem da Transparência Blockchain: Ao contrário das finanças tradicionais (onde bancos não podem ver contrapartes além do cliente direto), a análise blockchain traça fluxos de fundos através de passos ilimitados, criando uma vigilância de transações sem paralelo.

Velocidade e Escala: Análise automatizada de milhões de transações diárias, impossível com revisão manual.

Efeitos de Rede: Mais usuários enviando inteligência = melhores dados para todos = pontuação de risco mais precisa.

Identificação Proativa de Riscos: Pode identificar ameaças emergentes (novos endereços fraudulentos, novas entidades sancionadas) e escanear retroativamente transações históricas.

Pontos Cegos e Limitações

Desafios com Moedas de Privacidade: Monero usa assinaturas de anel e endereços furtivos, tornando as quantidades de transação e os participantes criptograficamente ocultos. Ferramentas KYT têm visibilidade mínima nos detalhes das transações Monero. Zcash com transações blindadas igualmente obscurece dados. Fornecedores podem rastrear eventos de "blindagem" e "desblindagem" (movendo entre pools transparentes e privados) mas não a atividade dentro do pool blindado.

Evolução dos Serviços de Mistura: À medida que as ferramentas KYT melhoram na identificação de saídas de números-sufixos, misturadores se adaptam: usando cadeias mais longas, padrões mais variados, protocolos descentralizados (CoinJoin, misturadores de contratos inteligentes estilo TornadoCash), mistura entre cadeias. Isso cria um jogo contínuo de gato e rato.

Complicações de Trocas Descentralizadas: Negociações DEX ocorrem através de contratos inteligentes sem intermediários centralizados. Embora estejam on-chain, a complexidade da transação dificulta a atribuição: este endereço é um trader, um provedor de liquidez, um bot de arbitragem, ou o próprio protocolo DEX?

Desafios de Layer 2 e Rollup: Transações em redes Layer 2 (Lightning Network, Arbitrum, Optimism) podem não se estabelecer totalmente on-chain, reduzindo a visibilidade. Lightning Network, em particular, cria canais de pagamento off-chain com apenas transações de abertura/fechamento visíveis na rede principal do Bitcoin.

Taxas de Falsos Positivos: Estimativas do setor sugerem taxas de falsos positivos de 5-15% mesmo com sistemas afinados. Usuários inocentes recebendo fundos de fontes anteriormente contaminadas, transações de boa fé com ferramentas de privacidade legítimas, ou atribuições incorretas em algoritmos de clustering criam ônus de conformidade e frustração do cliente.

Riscos de Falsos Negativos: Atores sofisticados podem evadir a detecção através de: camadas prolongadas (muitos passos intermediários diluem a porcentagem de fundos contaminados), explorando lacunas de atribuição (novos endereços, cadeias não monitoradas), temporização (permitindo um atraso significativo entre a fonte ilícita e o depósito na bolsa), ou usando técnicas de preservação de privacidade que as ferramentas KYT não conseguem penetrar.

Problemas de Precisão de Rotulagem: Rótulos de endereços dependem de pesquisa investigativa, que pode ser incompleta ou incorreta. Endereços podem ser rotulados erroneamente (marcando serviço legítimo como arriscado), ou rótulos podem se tornar obsoletos (transferência de propriedade do endereço, mudanças no modelo de negócios do serviço).

Análise Comparativa de Fornecedores

Chainalysis (Líder de Mercado):

- Pontos Fortes: Maior banco de dados de endereços, relações mais fortes com a aplicação da lei, cobertura de blockchain mais abrangente (200+ ativos)

- Produtos: KYT (monitoramento de transações), Reactor (ferramenta de investigação), Kryptos (recuperação de ativos para aplicação da lei)

- Preços: Licenciamento empresarial tipicamente $100,000-$500,000+ anualmente, dependendo do volume de transações

- Recursos Únicos: Ferramentas de conformidade com a "Regra de Viagem", fluxos de trabalho avançados de investigação, parcerias governamentais

TRM Labs (Foco em Investigações):

- Pontos Fortes: UI de investigação superior, atualizações de atribuição em tempo real, cobertura forte de protocolos DeFi

- Produtos: TRM Chain (monitoramento), TRM Forensics (investigações), TRM Screen (triagem de sanções)

- Preço: Competitivo com Chainalysis, enfoca valor para clientes de porte pequeno/médio

- Recursos Únicos: "Rastreamento entre cadeias" através de pontes e ativos encapsulados, TRM Risk API para desenvolvedores

Elliptic (Especialidade em DeFi e NFT):

- Pontos Fortes: Cobertura profunda de protocolos DeFi, monitoramento de mercado NFT, análise abrangente de risco de contratos inteligentes

- Produtos: Elliptic Navigator (monitoramento), Elliptic Discovery (investigações), Elliptic Lens (triagem de carteiras)

- Preços: Faixa semelhante aos concorrentes

- Recursos Únicos: Pontuação de risco DeFi, rastreamento de proveniência NFT, SDK de "Triagem Instantânea" para desenvolvedores

CipherTrace (Agora Mastercard):

- Pontos Fortes: Integração com finanças tradicionais através da Mastercard, forte inteligência regulatória global

- Produtos: CipherTrace Armada (plataforma abrangendo monitoramento e investigações)

- Recursos Únicos: Integração com as ferramentas mais amplas de crimes financeiros da Mastercard, foco em parcerias com bancos/TradFi

Vendedores Menores/Especializados:

- Merkle Science: Foco na Ásia-Pacífico, forte automação de conformidade

- Coinfirm: Ênfase europeia, foco em conformidade MiCA

- AnChain.AI: Abordagens impulsionadas por IA/ML, foco em DeFi

- Scorechain: Abordagem focada em privacidade, operações compatíveis com GDPR na UE

Arquitetura de Integração

Exchanges e empresas de criptografia integram KYT através de vários padrões:

Integração API (Mais Comum):

- Sistemas de troca chamam API do fornecedor KYT em cada transação

- A solicitação inclui: blockchain, hash de transação ou endereço, quantidade

- A resposta inclui: pontuação de risco, fatores de risco, ação recomendada

- Latência típica: 1-3 segundos

Upload em Lote:

- Exchange fornece lista de endereços para monitorar

- O fornecedor monitora continuamente esses endereços, enviando alertas quando atividade de risco é detectada

- Adequado para monitoramento contínuo vs. triagem em tempo real

Implantação On-Premise:

- Para exchanges muito grandes ou aquelas com requisitos de soberania de dados

- O fornecedor fornece software instalado na infraestrutura da exchange

- A exchange mantém conexões diretas com nós de blockchain

- Reduz latência e compartilhamento de dados, mas aumenta o ônus operacional

Abordagem Híbrida:

- API em tempo real para triagem imediata (depósitos/saques)

- Monitoramento em lote para vigilância contínua

- Ferramentas de investigação on-premise para equipe de conformidade

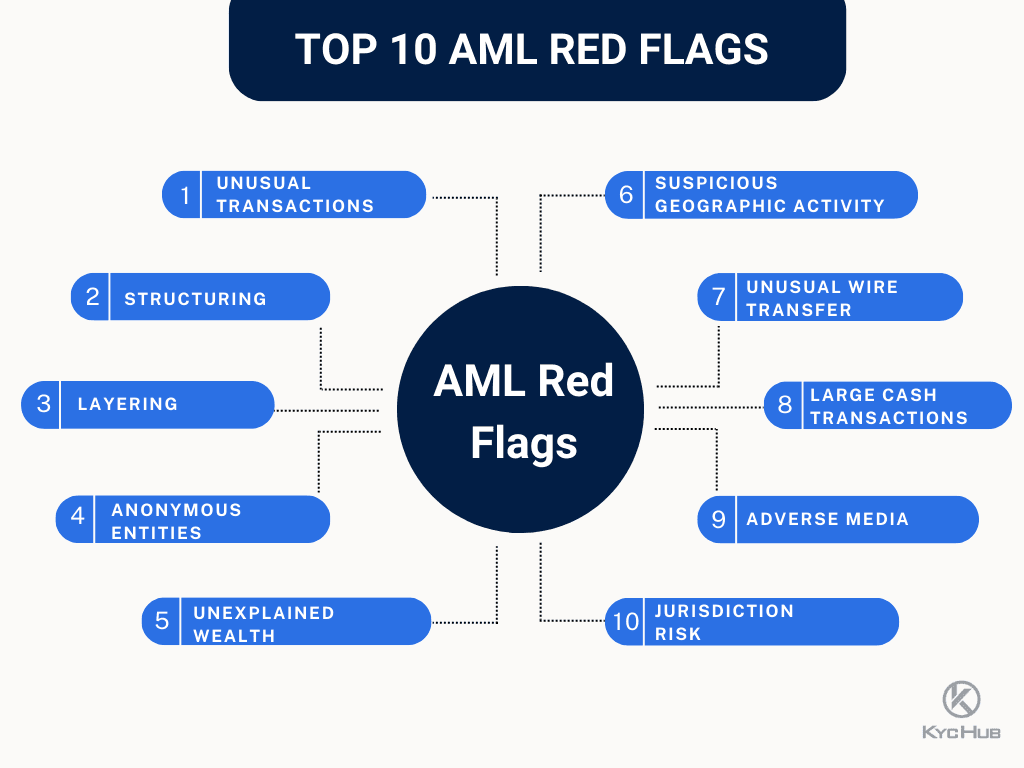

SINAIS VERMELHOS QUE CONGELAM CONTAS: LISTA PRÁTICA E EXEMPLOS

Compreender o que aciona congelamentos de contas ajuda as empresas a implementarem...1. Interação Direta com Endereço Sancionado

Descrição: Transação envolve diretamente um endereço ou entidade sancionada pela OFAC ou outras listas de sanções.

Gravidade: Crítica - normalmente resulta em congelamento imediato e relatório regulatório.

Exemplos:

- Recebimento de fundos de um endereço na lista SDN da OFAC (por exemplo, endereços associados ao Lazarus Group, mercados darknet russos, entidades iranianas)

- Envio de fundos para um endereço sancionado

- Atuar como intermediário em cadeia envolvendo endereços sancionados

Limites: Tolerância zero - qualquer quantia desencadeia ação.

Caso Real: Em 2022, após as sanções ao Tornado Cash, vários usuários tiveram contas congeladas em grandes exchanges após uso histórico do Tornado Cash, mesmo que o uso tivesse ocorrido antes da designação das sanções.

- Serviços de Mistura e Tumbling

Descrição: Uso de mixers de criptomoedas (CoinJoin, Wasabi Wallet, Samourai Whirlpool) ou tumblers projetados para obscurecer o histórico de transações.

Gravidade: Alta a Crítica dependendo da proporção de fundos e histórico do cliente.

Exemplos:

- Depósito de fundos onde >50% passaram recentemente pelo Tornado Cash

- Retirada para endereço conhecido do Wasabi CoinJoin

- Padrão de uso consistente de ferramentas de aprimoramento de privacidade

Limites:

- Plataformas conservadoras: Exposição a mixer >10% aciona revisão

- Plataformas moderadas: Exposição a mixer >25% requer revisão

- Muitas plataformas: Uso direto do mixer (depósito de ou retirada para) = retenção automática

Caso Real: Usuário depositou Bitcoin em uma exchange após passar fundos pelo Wasabi Wallet CoinJoin. A exchange congelou a conta enquanto aguardava explicação. O usuário forneceu documentação mostrando que os fundos foram legitimamente ganhos, mas queria privacidade contra exposição pública do blockchain. A exchange exigiu documentação KYC adicional e prova de fonte de fundos antes de liberar.

- Ligação com Mercado Darknet e Serviços Ilícitos

Descrição: Fundos provenientes de mercado darknet, site de jogos de azar ilegal, exchange não licenciada, ou outros serviços claramente ilícitos.

Gravidade: Crítica - fortes indicadores de lavagem de dinheiro ou atividade criminosa direta.

Exemplos:

- Depósitos rastreados em 2-3 saltos para AlphaBay, Hydra ou mercados semelhantes

- Fundos de endereços associados a pagamentos de ransomware

- Conexões com endereços conhecidos de esquemas fraudulentos (esquemas de "pig butchering", esquemas Ponzi)

Limites:

- Conexão direta (1 salto): Congelamento imediato, independentemente da quantia

- Conexão indireta (2-3 saltos) com proporção significativa (>25%): Revisão necessária

- Conexão distante (4+ saltos) com pequena proporção (<10%): Pode passar com bandeira de monitoramento

Caso Real: Usuário retirou o saldo de sua exchange para uma carteira pessoal e, alguns dias depois, enviou fundos para um mercado darknet. O monitoramento retrospectivo da exchange detectou isso, levando ao encerramento da conta e à apresentação de um SAR, mesmo que a atividade ilícita tenha ocorrido após a saída dos fundos da exchange.

- Padrões de Movimento Rápido e Layering

Descrição: Fundos movendo-se por múltiplos endereços, serviços ou criptomoedas em rápida sucessão, indicando potencial estágio de layering de lavagem de dinheiro.

Gravidade: Média a Alta dependendo da complexidade do padrão e dos valores.

Exemplos:

- Depósito de BTC → conversão imediata para ETH → retirada imediata para serviço diferente

- Fundos que passaram por 10+ endereços em 24 horas antes de depositar

- Padrão de receber muitos depósitos pequenos de diferentes fontes, seguido por um grande saque ("padrão de convergência")

Limites:

- Mais de 5 saltos em 48 horas antes do depósito: Aciona revisão

- Conversão e retirada imediata sem negociação: Bandeira de risco médio

- Padrões estruturados com transações individuais <$10,000 mas agregados >$50,000: Alto risco

Caso Real: Usuário recebeu 15 depósitos de 0,1-0,3 BTC cada em três dias de diferentes endereços e, em seguida, solicitou retirada de todo o saldo. A exchange congelou a conta suspeitando de atividade de dinheiro-mula. A investigação revelou que o usuário era minerador de Bitcoin consolidando pagamentos de pool de mineração - padrão legítimo mas suspeito. Resolvido com documentação da atividade de mineração.

- Depósitos Estruturados ("Smurfing")

Descrição: Quebra de grandes transações em múltiplas menores para evitar limites de relatórios ou acionadores de pontuação de risco.

Gravidade: Média a Alta - indica consciência dos sistemas de monitoramento e potencial tentativa de evasão.

Exemplos:

- 10 depósitos de $900 cada (ficando abaixo do limite de $1,000) em 24 horas

- Padrão de depósitos consistentes próximos ao limite ($9,500 repetidamente quando $10,000 aciona CTR)

- Múltiplas contas controladas pela mesma pessoa dividindo atividade

Limites:

- Sistemas automatizados geralmente sinalizam: 3+ transações dentro de 20% do valor limite em 24 horas

- Sistemas avançados usam análise estatística para detectar estruturação intencional vs. padrões naturais

Caso Real: Família dividindo grande compra de Bitcoin entre contas de três membros da família para que cada um ficasse abaixo do limite KYC avançado. Exchange detectou fonte comum de financiamento (mesma conta bancária) e vinculou contas. Solicitou explicação e consolidou contas sob um usuário principal com adequado KYC.

- Indicadores de Jurisdição de Alto Risco

Descrição: Atividade associada a jurisdições identificadas como de alto risco para lavagem de dinheiro, financiamento do terrorismo, ou evasão de sanções.

Gravidade: Baixa a Alta dependendo da jurisdição, do perfil do cliente, e dos detalhes da transação.

Exemplos:

- Depósitos de endereços associados a serviços iranianos ou norte-coreanos

- Uso de VPN mascarando localização real em país sancionado

- Endereços IP de países da lista negra do FATF

- Transações passando por serviços sediados em jurisdições de alto risco

Limites:

- Países da lista negra do FATF (e.g., Coreia do Norte, Irã): Normalmente bloqueados totalmente

- Países da lista cinza do FATF: Monitoramento avançado, pode exigir documentação adicional

- IP/VPN de localização de alto risco com endereço KYC inconsistente: Investigação necessária

Caso Real: Usuário com documentos KYC dos EUA acessava consistentemente conta através de endereços IP iranianos. Investigação da exchange revelou que o usuário era iraniano-americano residindo temporariamente no Irã. Conta congelada à espera de determinação das implicações das sanções, eventualmente encerrada devido à incapacidade de verificar que o usuário não estava violando restrições da OFAC sobre cidadãos iranianos.

- Ligação com Plataforma Peer-to-Peer

Descrição: Fundos originários de plataformas P2P (LocalBitcoins, Paxful, Binance P2P) onde os controles KYC/AML podem ser mais fracos.

Gravidade: Baixa a Média - frequentemente legítima, mas com maior risco devido a contrapartes desconhecidas.

Exemplos:

- Depósito de endereço conhecido como trader do LocalBitcoins

- Padrão sugerindo que o usuário é vendedor em mercado P2P (muitos transferências recebidas de diferentes fontes)

- Fundos de plataformas P2P não reguladas ou de jurisdição ambígua

Limites:

- Depende muito da plataforma: P2P bem regulado = preocupação mínima, não regulado = risco médio

- Usuários de primeira vez com fonte P2P: Muitas vezes requerem explicação e KYC avançado

- Grandes quantias (>$10,000) de P2P: Revisão padrão

Caso Real: Usuário depositou Bitcoin comprado no LocalBitcoins. Ferramentas KYT rastrearam parte dos fundos para uso anterior de mixer pelo vendedor do LocalBitcoins (desconhecido do usuário). A exchange solicitou que o usuário fornecesse registros de transações no LocalBitcoins mostrando compra legítima e encorajou o uso de exchanges reguladas no futuro. Fundos liberados após a documentação fornecida.

- Uso de Exchange ou Serviço Não Regulamentado

Descrição: Interação com exchanges de criptomoedas ou serviços que carecem de licenciamento/regulação adequada em jurisdições relevantes.

Gravidade: Baixa a Alta dependendo da reputação da plataforma e do ambiente regulatório.

Exemplos:

- Depósitos de exchange operando sem registro na jurisdição do usuário

- Retiradas para plataformas com deficiências de compliance conhecidas

- Fundos transitando por exchanges servindo jurisdições sancionadas

Limites:

- Exchanges com sérias falhas de compliance (binance.com durante período antes de acordo): Alto risco

- Exchanges offshore com mínima regulação: Risco médio

- Exchanges legítimas com presença na jurisdição do usuário: Baixo/nenhum risco

Caso Real: Durante o pico do mercado em alta de 2021, usuário retirou fundos para uma exchange recém-lançada com requisitos KYC mínimos. A exchange original sinalizou o destino como "não regulamentado," mas permitiu a retirada com um aviso ao usuário sobre risco da contraparte. Seis meses depois, a exchange de destino foi hackeada e o usuário perdeu fundos - o aviso da exchange original proporcionou proteção legal em reclamações subsequentes do usuário.

- Anomalias de Velocidade e Volume

Descrição: Padrões de transação inconsistentes com comportamento histórico do usuário ou propósito declarado da conta.

Gravidade: Baixa a Média - frequentemente legítima (condições de mercado, mudanças de vida) mas requer explicação.

Exemplos:

- Conta com volume médio mensal de $1,000 subitamente processa $100,000

- Usuário que declarou "retenção de longo prazo" subitamente fazendo dezenas de negociações diárias

- Conta inativa subitamente ativada com grandes depósitos e retiradas imediatas

Limites:

- Aumento de 10x no volume usual: Aciona revisão automática

- Atividade inconsistente com propósito declarado da conta: Pode requerer nova verificação

- Ativação súbita após >6 meses de inatividade com grandes transações: Monitoramento aprimorado

Caso Real: Conta inativa há muito tempo recebeu depósito de $75,000 em Bitcoin e imediatamente solicitou retirada para carteira externa. A exchange congelou a conta suspeitando de comprometimento. Verificação de usuário confirmou propriedade legítima - usuário tinha esquecido da conta, redescobriu frase semente, e estava consolidando ativos. Conta descongelada após reverificação de identidade.

- Indicadores de Contraparte de Alto Risco

Descrição: Transação com endereços ou entidades conhecidas por terem controles de compliance fracos ou atividade de alto risco.

Gravidade: Baixa a Alta dependendo do perfil de risco da contraparte.

Exemplos:

- Envio de fundos para sites de jogos de azar (especialmente em jurisdições onde ilegal)

- Depósitos de ICOCertainly! Below is the translation formatted according to your instructions, where markdown links are skipped.

projects that failed to conduct proper KYC

- Transações com endereços envolvidos em transferências não solicitadas em massa ("ataques de poeira")

Limiares:

- Jogos de azar regulamentados (jurisdições licenciadas): Tipicamente aceitável

- Jogos de azar não regulamentados ou ilegais: Risco médio a alto

- Projetos conhecidos por serem fraudulentos ou golpes: Bandeira imediata

Exemplos Práticos de Limiares da Indústria

Exchange Institucional Conservadora (Coinbase, Gemini, Kraken):

- Exposição sancionada direta: Congelamento imediato

- Mais de 15% de exposição a mixers/tumblers: Suspensão pendente de revisão

- Mais de 3 saltos de mercados darknet: Revisão necessária

- Padrões estruturais detectados: Escalação automática

- Mais de $25,000 de plataformas P2P: Fonte dos fundos solicitada

Exchange Moderada (Binance.US pós-acordo, Crypto.com):

- Exposição sancionada direta: Congelamento imediato

- Mais de 40% de exposição a mixers: Suspensão pendente de revisão

- Mais de 2 saltos de serviço ilícito claro: Revisão necessária

- Aumento inexplicado de velocidade acima de $50,000: Sinal de monitoramento

- Retirada para destino de alto risco: Aviso, mas permitido (usuário assume o risco)

Plataforma Tolerante ao Risco (Binance.com histórico pré-2023, exchanges menores):

- Apenas exposição sancionada direta: Congelamento

- Exposição a mixers: Geralmente permitida, a menos que seja superior a 80%

- Uso de exchange não regulamentada: Aceito

- Ênfase na responsabilidade do usuário em vez de prevenção pela plataforma

Esses limiares evoluem constantemente com base na pressão regulatória, tendências de fiscalização e apetite de risco institucional.

COMPROMISSOS DE PRIVACIDADE E TÉCNICAS DE MITIGAÇÃO

A tensão entre os requisitos de conformidade e a privacidade do usuário representa, talvez, a questão mais contenciosa na regulamentação de criptomoedas. Esta seção examina abordagens práticas de preservação da privacidade empregadas pelas empresas e suas limitações.

Práticas de Coleta de Dados Mínimos

Abordagem de KYC em Camadas:

Em vez de exigir verificação completa de identidade para todos os usuários, algumas plataformas implementam requisitos graduados:

- Nível 0: Apenas e-mail, navegar mercados, depósitos mínimos ($100-500)

- Nível 1: Identificação básica, depósitos moderados ($5,000-10,000)

- Nível 2: Verificação aprimorada, limites altos ($50,000+)

- Nível 3: Due diligence institucional completo, ilimitado

Isso permite que usuários que precisam de serviços limitados mantenham maior privacidade, enquanto reservam verificação intensiva para atividades de alto valor.

Minimização de Dados:

Colete apenas informações genuinamente necessárias para conformidade, não dados "agradáveis de ter" para marketing:

- Não exija detalhes de emprego, a menos que seja uma exigência regulatória

- Não armazene imagens completas de documentos mais do que o necessário para verificação

- Não colete histórico de navegação, finalidades de transações ou relações com contrapartes além dos dados visíveis no blockchain

- Implemente políticas de retenção de dados (delete após X anos se não houver retenção regulatória)

Armazenamento Segregado:

Separe os dados necessários para conformidade de outros sistemas de negócios:

- Dados de KYC em ambiente controlado separado de bancos de dados de marketing

- Análise de blockchain separada de informações de identificação pessoal (PII)

- Somente funcionários de conformidade com necessidade justificada acessam PII

Experiência de Usuário Pseudônima

Rotação de Endereços:

Gere novos endereços de depósito para cada transação em vez de reutilizar endereços. Isso limita a capacidade de observadores do blockchain de agregar atividades do usuário, embora a exchange internamente vincule todos os endereços à conta do usuário.

Liquidação Interna:

Quando ambos remetente e destinatário usam a mesma exchange, liquide internamente sem transações no blockchain. Isso mantém os detalhes das transações fora do registro público, enquanto mantém conformidade total internamente.

Interfaces de Preservação de Privacidade:

- Não exiba publicamente saldos de usuários, históricos de transações ou atividade de negociação

- Implemente privacidade por padrão no design de UI/UX

- Permita que os usuários optem por perfis públicos em vez de optarem por sair

Divulgação Seletiva e Atestações

Verificação Baseada em Atestações:

Em vez de fornecer documentos completos de identidade, os usuários recebem atestações criptográficas comprovando reivindicações específicas:

- "Usuário tem mais de 18 anos" (sem revelar data de nascimento exata)

- "Usuário não está em lista de sanções" (sem revelar identidade)

- "Usuário reside em jurisdição permitida" (sem revelar endereço exato)

Serviços de verificação de terceiros emitem atestações assinadas que plataformas verificam criptograficamente sem ver a PII subjacente.

Credenciais de KYC Reutilizáveis:

Usuário completa KYC uma vez com verificador confiável, recebe credencial portátil e então apresenta a múltiplos serviços sem repetir o processo completo:

- Padrões: Credenciais Verificáveis W3C, Identificadores Descentralizados (DIDs)

- Controle do usuário: o que divulgar para qual serviço

- Benefícios: Redução da exposição repetida de dados, controle de privacidade do usuário, redução de custos de verificação

Desafios de Implementação:

- Aceitação regulatória limitada (maioria das jurisdições exige verificação direta)

- Dificuldades de revogação de credenciais (como revogar credenciais comprometidas?)

- Necessidade de uma estrutura de confiança (quem são emissores de atestações aceitáveis?)

- Complexidade técnica (software de carteira, gestão de chaves, padrões de credenciais)

Abordagens de Computação Multi-Party

Conceito:

A Computação Segura Multi-Party (SMPC) permite que múltiplas partes calculem conjuntamente funções sobre suas entradas enquanto mantêm as entradas privadas. No contexto de conformidade, isso poderia permitir:

Triagem de Sanções entre Plataformas:

Múltiplas exchanges verificam coletivamente se um endereço é sancionado sem revelar qual exchange pergunta:

- Cada exchange envia consulta criptografada

- Cálculo determina se o endereço aparece na lista de sanções de qualquer exchange

- Apenas o resultado booleano é revelado ("sancionado" ou "não sancionado"), não qual exchange sinalizou ou por quê

Detecção Colaborativa de Fraudes:

Plataformas compartilham indicadores de fraude sem expor detalhes dos clientes:

- Detectar padrões entre plataformas (mesmo fraudador trabalhando em múltiplas exchanges)

- Preservar a privacidade dos dados de clientes individuais

- Melhorar a segurança coletiva

Limitações Atuais:

- Sobrecarga computacional (mais lento que operações em texto claro)

- Implementação complexa que requer experiência especializada

- Implantações limitadas em produção na conformidade de criptos

- Incerteza regulatória (as autoridades aceitarão a conformidade baseada em SMPC?)

Aplicações de Provas de Zero Conhecimento

Conceito Central:

Provas de zero conhecimento permitem que uma parte prove para outra que uma declaração é verdadeira sem revelar qualquer informação além da verdade da declaração.

Aplicações de Conformidade:

KYC Sem Divulgação de Identidade:

- Usuário prova "Eu completei KYC com verificador confiável X" sem revelar identidade ao serviço Y

- Usuário prova "Meus documentos de identidade são válidos e não expirados" sem mostrar documentos

- Usuário prova "Não estou na lista de sanções" sem revelar nacionalidade ou identidade

Conformidade de Transações:

- Usuário prova "Esta transação não envolve endereços sancionados" sem revelar o gráfico completo da transação

- Usuário prova "Meu saldo de conta excede $X" sem revelar saldo exato

- Plataforma prova para regulador "Nós verificamos todos os usuários" sem fornecer lista de usuários

Implementações de Pesquisa:

O Protocolo Aztec desenvolveu tecnologia zk-rollup permitindo transações privadas enquanto mantém a conformidade regulatória através de divulgação seletiva - os usuários podem provar que as transações são legítimas sem revelar detalhes publicamente.

A Rede Dusk implementa "tokens de segurança confidencial" com conformidade embutida: transações são privadas na cadeia, mas incluem provas de zero conhecimento de conformidade regulatória (KYC, status de investidor acreditado, etc.).

A Zcash suporta "divulgação seletiva" onde os usuários podem provar detalhes de transações para partes específicas (auditores, reguladores) sem exposição pública.

Restrições Práticas:

- Complexidade de prova: gerar provas requer computação significativa

- A verificação deve ser confiável: quem verifica se as provas ZK são legítimas?