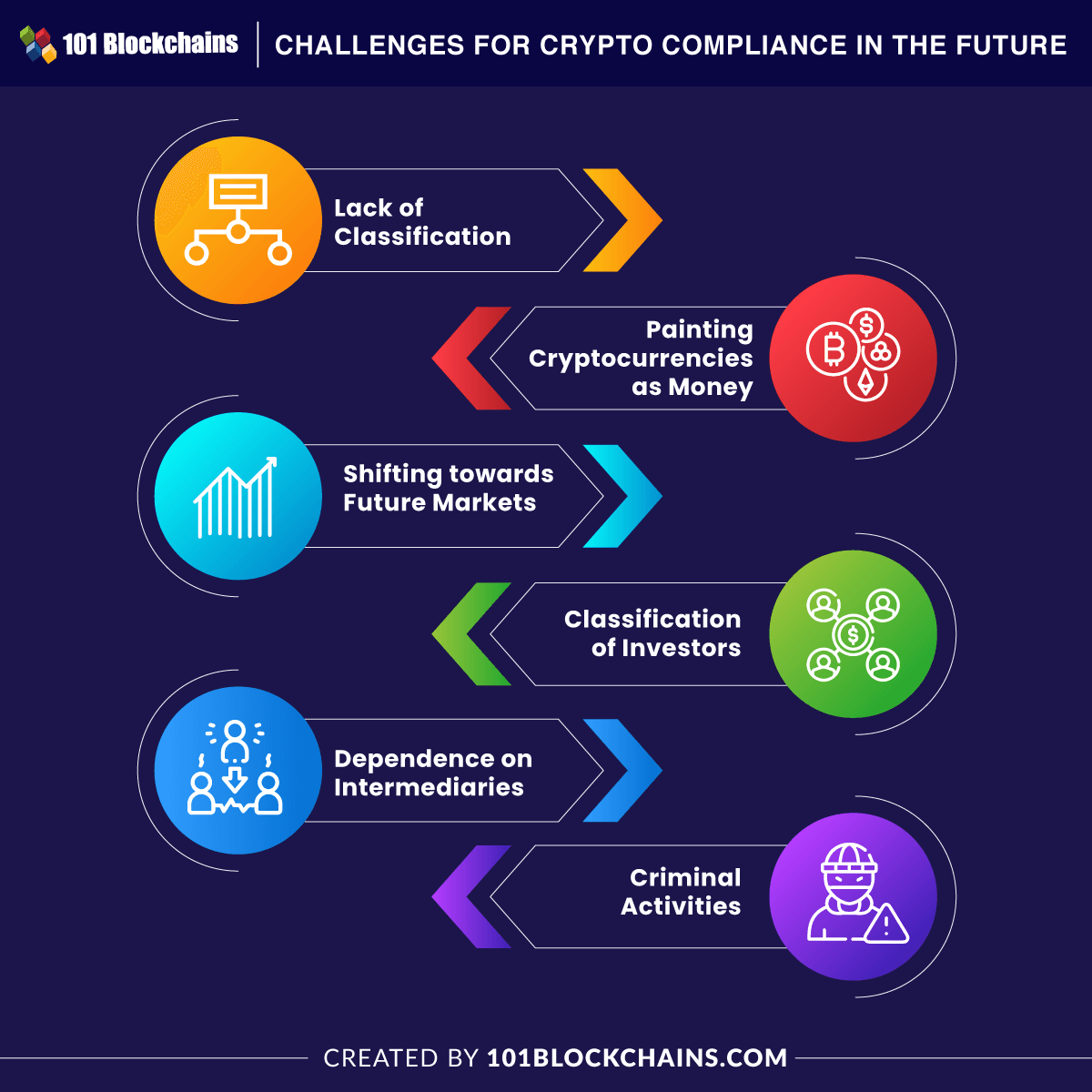

L'industrie de la cryptomonnaie fait face à une tension fondamentale : elle a été fondée sur des principes de confidentialité financière et de résistance à la censure, tout en opérant dans un monde où les réglementations anti-blanchiment d'argent (AML) et connaissance du client (KYC) sont de plus en plus rigoureuses. Cet explicatif examine comment les entreprises de cryptomonnaie réelles - échanges, dépositaire, bureaux OTC et processeurs de paiement - naviguent dans cette tension dans leurs opérations de conformité quotidiennes.

Au cœur de la conformité crypto moderne se trouve un tabouret à trois pieds : KYC (vérification d'identité à l'intégration), AML (surveillance continue des activités suspectes), et KYT (outils de connaissance des transactions qui analysent les données blockchain en temps réel). Ensemble, ils créent un appareil de conformité qui serait familier à n'importe quelle institution financière traditionnelle, adapté aux défis uniques des marchés crypto pseudonymes, sans frontières et actifs 24/7.

Les enjeux sont extraordinairement élevés. Depuis 2020, les régulateurs mondiaux ont infligé plus de 5 milliards de dollars d'amendes aux entreprises de cryptomonnaie pour manquements à la conformité. Le règlement record de 4,3 milliards de dollars de Binance avec les autorités américaines en novembre 2023 a montré que même les plus grands acteurs font face à des conséquences existentielles pour des contrôles inadéquats. Au-delà des pénalités financières, les échecs en matière de conformité permettent de réels préjudices : le rapport Chainalysis 2024 sur la criminalité liée à la crypto a estimé que le volume des transactions illicites a atteint 24,2 milliards de dollars en 2023, y compris les paiements liés aux rançongiciels, les recettes des marchés darknet, et l'évasion des sanctions.

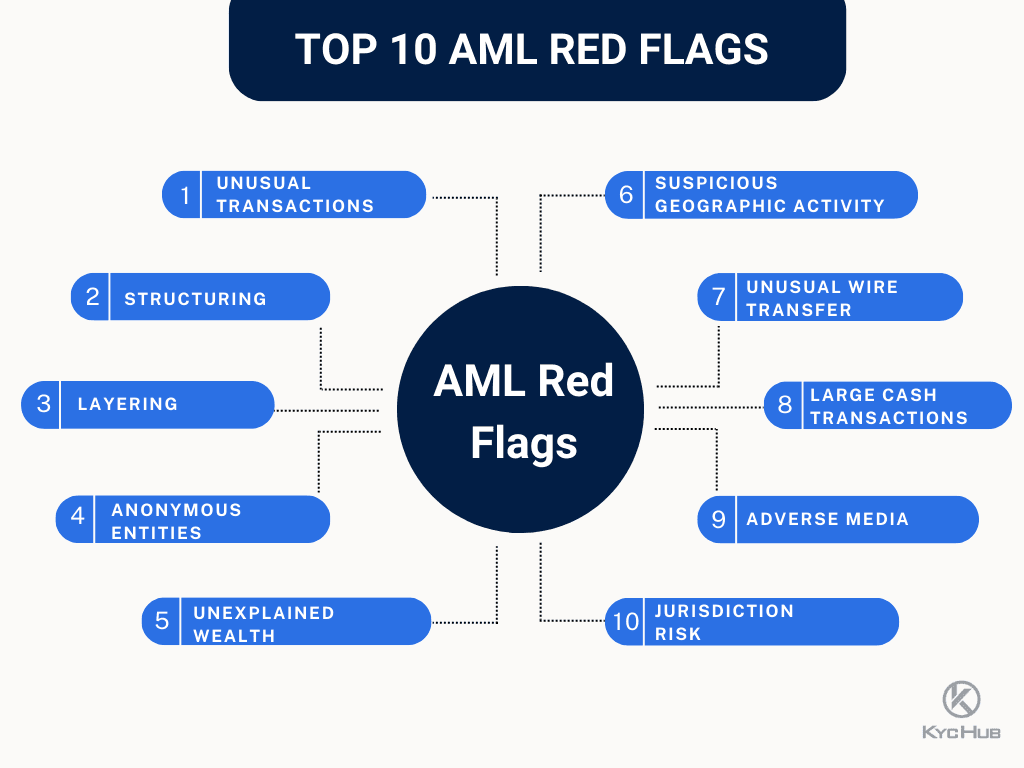

Cet article propose une plongée opérationnelle dans le fonctionnement réel de la conformité. Nous examinons la pile technologique - notamment les outils KYT des fournisseurs comme Chainalysis, TRM Labs et Elliptic qui alimentent la surveillance des transactions. Nous explorons quels signaux d'alerte déclenchent un gel de compte : interactions avec des adresses sanctionnées, utilisation de services de mixage, modèles de vitesse de transaction inhabituels, ou signaux de risque géographique. Nous enquêtons sur la manière dont les entreprises équilibrent les obligations réglementaires avec la confidentialité des utilisateurs grâce à des techniques comme la collecte minimale de données, la divulgation sélective, et les méthodes cryptographiques émergentes telles que les preuves à divulgation nulle de connaissance.

POURQUOI LA CONFORMITÉ COMPTE : RISQUES, BLANCHIMENT D'ARGENT, SANCTIONS ET COÛTS RÉPUTATIONNELS

Le Problème de la Finance Criminelle

La nature pseudonyme et la transférabilité sans frontières de la cryptomonnaie la rendent attractive pour le financement illicite. Bien que l'affirmation souvent citée selon laquelle "la plupart des crypto sont utilisées pour le crime" soit fausse - Chainalysis estime que les activités illicites représentaient seulement 0,34 % de l'ensemble du volume des transactions crypto en 2023 - les montants absolus restent substantiels et les cas d'usage particulièrement nuisibles.

Les opérateurs de rançongiciels ont collecté plus de 2 milliards de dollars en paiements de cryptomonnaie depuis 2020, avec des attaques paralysant des hôpitaux, écoles et infrastructures critiques. L'attaque de 2021 contre le Colonial Pipeline a à elle seule entraîné une rançon de 4,4 millions de dollars en Bitcoin (partiellement récupérée par le FBI plus tard). Les marchés darknet facilitent le trafic de drogue, avec la Silk Road désormais disparue, AlphaBay, et Hydra ayant collectivement traité des milliards en ventes de biens illégaux. Le financement du terrorisme, bien qu'il représente une petite fraction de l'utilisation illicite de crypto, a des conséquences sévères lorsqu'il est découvert - les échanges facilitant même involontairement le financement du terrorisme risquent une responsabilité pénale potentielle au-delà des pénalités civiles.

L'évasion des sanctions présente peut-être le risque de conformité le plus élevé. Le Bureau du Contrôle des Actifs Étrangers (OFAC) du Trésor américain maintient la liste des Nationaux Spécialement Désignés (SDN), qui inclut les adresses de cryptomonnaies associées à des entités sanctionnées. Parmi les entrées notables figurent les adresses liées au groupe Lazarus de Corée du Nord (responsable du piratage de 625 millions de dollars du pont Ronin d'Axie Infinity), aux opérateurs de marchés darknet russes, et aux entités iraniennes. Une seule transaction touchant une adresse sanctionnée peut entraîner de lourdes pénalités : les échanges ont fait face à des amendes de plusieurs millions de dollars pour avoir traité des transactions impliquant des utilisateurs ou adresses sanctionnés.

L'Application Réglementaire Est en Hausse

Les cinq dernières années ont vu une augmentation dramatique des actions d'application :

-

Binance (2023) : règlement de 4,3 milliards de dollars avec le DOJ, FinCEN, et OFAC pour des violations de la Loi sur le Secret Bancaire, transmission d'argent sans licence, et violations des sanctions. Binance a admis avoir maintenu des contrôles KYC insuffisants, permettant des transactions avec des utilisateurs dans des juridictions sanctionnées (Iran, Cuba, Syrie), et évitant délibérément les régulations américaines. Le PDG Changpeng Zhao a plaidé coupable aux charges criminelles.

-

KuCoin (2024) : règlement de 300 millions de dollars pour exploitation en tant que transmetteur d'argent non licencié et violation de la Loi sur le Secret Bancaire. Le DOJ a accusé KuCoin de servir des clients américains sans enregistrement approprié tout en négligeant les obligations KYC/AML, traitant des milliards en transactions suspectes.

-

BitMEX (2021-2022) : 100 millions de dollars en pénalités civiles et criminelles pour exploitation d'une plateforme de trading non enregistrée et faibles contrôles AML. Les procureurs ont noté que les dirigeants de BitMEX plaisantaient en interne sur l'évasion réglementaire. Identités, transactions et décisions de conformité, généralement pour 5 à 7 ans.

Indépendant à Testing: Audits annuels par des auditeurs internes ou externes pour vérifier l'efficacité du programme AML.

Aux États-Unis, le Bank Secrecy Act (BSA) et ses règlements d'application constituent le cadre de base de l'AML. À l'échelle mondiale, le Groupe d'action financière (GAFI) établit des normes internationales par le biais de ses 40 Recommandations, que la plupart des juridictions adoptent.

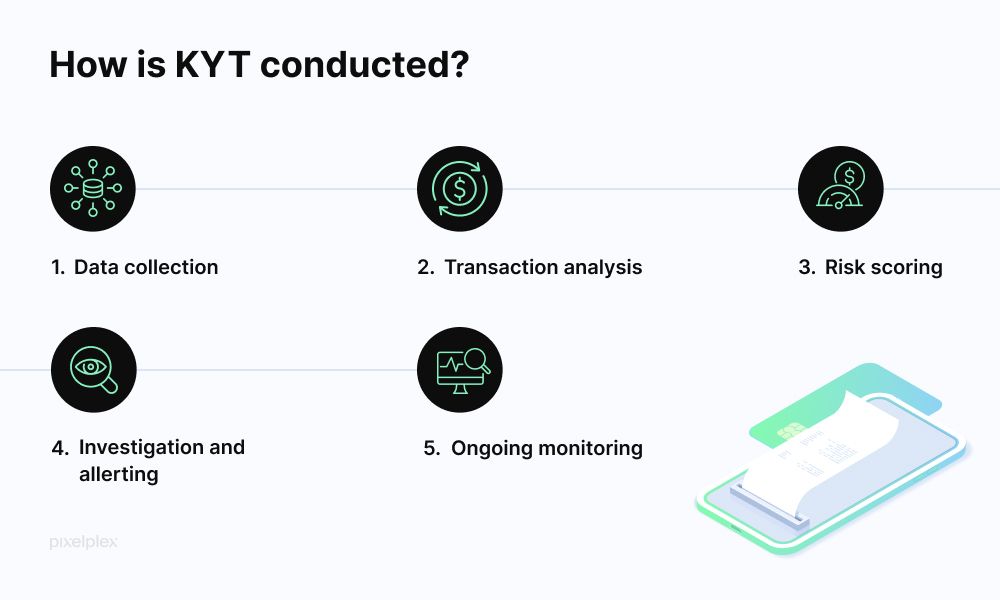

Connaissez votre transaction (KYT)

KYT représente l'évolution spécifique à la crypto de la surveillance des transactions, utilisant la transparence de la blockchain pour analyser les modèles de transaction et le risque des contreparties en temps réel. Contrairement à la finance traditionnelle où les transactions sont opaques pour la plupart des participants, les blockchains publiques permettent à quiconque de retracer les flux de fonds, créant à la fois des opportunités et des défis pour la conformité.

Les outils KYT scannent en continu les transactions blockchain associées aux adresses clients, vérifiant :

- Exposition directe : Est-ce que cette transaction implique directement une adresse sanctionnée ou une entité illicite connue ?

- Exposition indirecte : La contrepartie de cette transaction a-t-elle des connexions récentes à des sources à haut risque ?

- Modèles de comportement : Cette transaction correspond-elle à des schémas de vélocité, de structuration ou de couches inhabituelles ?

- Risque de service : Cette transaction implique-t-elle des services à haut risque (mixeurs, marchés du darknet, échanges non enregistrés) ?

Les grands fournisseurs de KYT incluent Chainalysis (leader du marché), TRM Labs (mettant l'accent sur les outils d'enquête), Elliptic (forte couverture sur DeFi et NFTs), et CipherTrace (maintenant partie de Mastercard). Ces outils fournissent des APIs qui s'intègrent dans les systèmes d'échanges, retournant des scores de risque et des alertes en temps réel au fur et à mesure du traitement des dépôts ou retraits.

Comment KYC, AML et KYT se connectent opérationnellement

Ces trois éléments forment un système de conformité intégré :

-

Intégration : KYC vérifie l'identité, établissant le statut réglementaire du client (juridiction, filtrage des sanctions, statut de PEP). Cela détermine l'évaluation initiale du risque et les limites de transaction.

-

Surveillance continue : KYT analyse en continu les transactions blockchain, alimentant les systèmes de surveillance AML plus larges avec des données comportementales. Les alertes de transactions à haut risque déclenchent une révision de conformité.

-

Enquêtes : Lorsque des alertes se déclenchent, les analystes utilisent les données KYC (identité, objectif déclaré), les investigations KYT (traçage blockchain) et le contexte AML (comportement historique, comptes similaires) pour prendre des décisions de risque.

-

Reporting : L'activité suspecte confirmée devient un SAR, avec les données KYC identifiant les parties et les investigations KYT documentant la traçabilité de la transaction.

-

Actions sur le compte : Sur la base des constats de risque, les entreprises peuvent restreindre les services (réduire les limites), geler les comptes en attendant une enquête ou mettre fin aux relations. Les données KYC soutiennent les notifications et appels nécessaires au client.

Le circuit de rétroaction est continu : les constatations KYT peuvent déclencher des examens KYC renforcés, tandis que les facteurs de risque KYC ajustent les seuils d'alerte KYT.

📊 EXEMPLE RAPIDE : KYT EN UNE MINUTE

Qu'est-ce que c'est ? Le monitoring "Connaissez-Votre-Transaction" utilise l'analyse de la blockchain pour filtrer les transactions crypto à la recherche d'activités illicites en temps réel.

Comment ça fonctionne ? Le logiciel observe en continu les adresses liées à votre compte, vérifiant chaque transaction par rapport à des bases de données d'acteurs malveillants connus (portefeuilles ransomwares, adresses sanctionnées, marchés darknet). Chaque transaction reçoit un score de risque basé sur l'exposition directe et indirecte à des contreparties risquées.

Différence clé avec la finance traditionnelle : Dans la banque traditionnelle, votre banque ne voit pas ce qui se passe après que vous ayez envoyé de l'argent à quelqu'un d'autre. Avec la crypto, la transparence de la blockchain permet aux outils KYT de tracer des fonds à travers plusieurs sauts, suivant l'argent même après qu'il ait quitté votre compte.

Qu'est-ce qui déclenche les alertes ? Contact direct avec des adresses signalées, utilisation de services de mixage, modèles inhabituels (nombreux petits dépôts puis un grand retrait), connexions à des échanges à haut risque, ou drapeaux rouges géographiques.

Impact sur la vie privée : KYT ne lit pas votre "intention" de transaction ou vos messages personnels. Il analyse les modèles "on-chain" : montants, timing, historique des contreparties, et types de services. Votre identité n'est liée aux transactions qu'à des points d'entrée/de sortie régulés (échanges, rampes d'accès), pas "on-chain".

OPÉRATIONS DE CONFORMITÉ DANS LES ÉCHANGES

Flux d'intégration et KYC

Les échanges centralisés modernes mettent en place des systèmes de vérification par niveaux équilibrant le frottement utilisateur avec les exigences réglementaires et la tolérance au risque institutionnel :

Tier 0 - Non vérifié : Certains échanges permettent des fonctionnalités limitées avec juste une inscription par e-mail - généralement la navigation dans les marchés, l'accès à du contenu éducatif, ou des transactions de test minimales. La plupart ont supprimé ce niveau sous la pression réglementaire.

Tier 1 - Vérification de base : Offre un accès aux échanges principaux avec des limites. Le processus nécessite généralement :

- Capture et vérification d'une pièce d'identité gouvernementale (OCR automatique plus vérification de présence)

- Filtrage des sanctions contre l'OFAC SDN, les listes de sanctions de l'ONU, de l'UE

- Filtrage des PEP (Personne Politiquement Exposée)

- Vérifications de base de la fraude (empreinte digitale de l'appareil, géolocalisation IP, validation e-mail/téléphone)

Délai de vérification : 5-15 minutes pour une approbation automatique, 1-3 jours pour les cas de révision manuelle. Limites typiques : 2 000 à 10 000 $ de trading quotidien, limites de retrait plus petites.

Tier 2 - Vérification renforcée : Pour des limites plus élevées (souvent 50 000 à 100 000 $ quotidiens), d'autres exigences incluent :

- Preuve de domicile (facture de services publics, relevé bancaire, ou document fiscal de moins de 90 jours)

- Questionnaire sur l'origine des fonds

- Informations sur la profession et l'employeur

- Vérification d'autres documents (numéro d'identification fiscale, numéro de sécurité sociale si applicable)

Tier 3 - Institutionnel/VIP : Limites personnalisées avec diligence accrue, y compris :

- Vérification par appel vidéo avec l'équipe de conformité

- Documentation détaillée sur la source des fonds

- Contrôles de fond sur les administrateurs

- Gestion continue des relations avec un contact en conformité dédié

Surveillance des transactions et intégration KYT

Une fois intégré, le monitoring continu commence. Les échanges intègrent des outils KYT à plusieurs points :

Dépôt : À l'arrivée des dépôts en cryptomonnaie, les outils KYT analysent immédiatement :

- Historique de l'adresse d'envoi et associations connues

- Analyse de chemin : D'où proviennent ces fonds (éventuellement de nombreux sauts en arrière) ?

- Risque direct : Y a-t-il une exposition directe à des entités signalées ?

- Risque indirect : Les contreparties dans 1-2 sauts ont-elles des associations risquées ?

- Risque de service : Les fonds sont-ils passés par des mixeurs, des échanges non enregistrés, des marchés du darknet ?

Le scoring du risque se fait en quelques secondes. Les dépôts à faible risque sont crédités immédiatement. Les dépôts à risque moyen peuvent être crédités avec un délai de retrait en attente de révision. Les dépôts à haut risque déclenchent une escalade immédiate de l'équipe de conformité, les fonds pouvant être gelés en attente d'enquête.

Retrait : Avant le traitement des retraits, des vérifications similaires sont effectuées :

- Risque de l'adresse de destination

- Associations connues de la destination

- Modèles historiques de retrait du client (est-ce inhabituel ?)

- Vérifications de vélocité (ce client a-t-il fait de nombreux petits dépôts et souhaite maintenant un grand retrait ?)

Certains échanges effectuent des vérifications "pré-vol", montrant aux utilisateurs une évaluation de risque avant qu'ils ne confirment le retrait, leur permettant de reconsidérer les destinations à haut risque.

Surveillance de trading : Bien que moins courante que la surveillance des dépôts/retraits, les échanges sophistiqués surveillent également les schémas de trading :

- Indicateurs de wash trading (auto-trading pour fausser le volume)

- Signaux de manipulation de marché (coordination de pump and dump, simulation de marché)

- Modèles de trading d'initié (accumulation inhabituelle avant annonce)

- Signaux de prise de contrôle de compte (changements soudains de stratégie suggérant un compte compromis)

Équipes d'escalade et d'enquête

Lorsque des alertes se produisent, des protocoles d'escalade structurés s'activent :

Niveau 1 - Réponse automatisée :

- Les alertes de faible gravité peuvent être résolues automatiquement si les données contextuelles expliquent le modèle

- Le système peut imposer des limitations temporaires (ex. : retenir le retrait pendant 24 heures) automatiquement

- Le client peut voir des messages génériques "vérification supplémentaire requise"

Niveau 2 - Revue par analyste :

- Les analystes de conformité (nécessitant généralement 6 à 12 mois de formation) examinent les cas signalés

- L'analyse inclut : révision du dossier KYC, forensics blockchain en utilisant des outils KYT, vérification de modèles historiques similaires, révision des communications clients

- Les analystes peuvent résoudre (aucune action), escalader (au personnel senior), ou imposer des contrôles (gel temporaire, limites permanentes, terminaison du compte)

- Délai : 1 à 3 jours ouvrés pour la plupart des cas

Niveau 3 - Enquête senior :

- Les cas complexes impliquant des montants importants, des violations potentielles de sanctions, ou des activités criminelles escaladent aux enquêteurs seniors

- Peut impliquer : traçage blockchain étendu, coordination avec le conseil juridique, préparation de dossiers de preuves formels

- Peut inclure : demande d'informations supplémentaires au client, coopération avec les forces de l'ordre, dépôt de SAR

- Délai : 1 à 4 semaines ou plus pour les cas complexes

Niveau 4 - Revue exécutive/legal :

- Les cas à risque le plus élevé (violations majeures de sanctions, enquêtes des forces de l'ordre, responsabilité pénale potentielle) atteignent le niveau exécutif

- Les décisions impliquent : Chief Compliance Officer, avocat général, parfois PDG

- Les résultats peuvent inclure : terminaison immédiate du compte, saisie des actifs et notification aux autorités, révisions complètes de rappel pour les comptes associés

Procédures opératoires standard (SOPs)

Les principaux échanges maintiennent des SOP détaillées couvrant les scénarios courants :

Exemple SOP - Exposition au mixeur : Si un client dépose des fonds avec exposition directe au mixeur dans un saut :

- Retenir automatiquement le dépôt de créditer le compte client

- Marquer pour révision par un analyste de Niveau 2 dans les 4 heures

- L'analyste revoit : montant (plus de 1 000 $ = priorité plus élevée), historique client (première infraction ?), proportion de fonds (10 % du mixeur contre 90 % ?), cliente Pourcentage du risque client

- Si montant mineur, première infraction, petite proportion : peut approuver avec un email d'avertissement au client

- Si montant significatif ou modèle répété : escalader au Niveau 3, potentiellementTranslation of content into French while skipping translation for markdown links:

Contenu: geler le compte et demander des explications au client

6. Documenter la justification de la décision dans le système de gestion des cas

7. Si approuvé, conserver le drapeau de surveillance renforcée pendant 90 jours

Exemple de SOP - Détection de Sanctions: Si un dépôt client comprend des fonds dans un rayon de 2 sauts d'une adresse OFAC SDN :

- Gel immédiat du dépôt, ne pas créditer le compte client

- Escalade immédiate à un enquêteur senior de niveau 3

- Dans les 2 heures : confirmer que le signalement est authentique (et non un faux positif), déterminer la proportion et la récence de l'exposition sanctionnée

- Dans les 24 heures : escalader à une révision exécutive/légale si exposition sanctionnée authentique

- L'équipe juridique détermine : rapporter à l'OFAC, déposer un SAR avec FinCEN, geler tous les actifs client, se préparer à une éventuelle saisie d'actifs

- Aucune communication avec le client jusqu'à ce que le juridique l'autorise (éviter de prévenir un potentiel violeur de sanctions)

- Si faux positif : documenter l'analyse et libérer les fonds avec des excuses au client

Exemples de Cas

Cas 1 - Utilisateur de Mixer Innocent :

Un client a déposé 0.5 BTC que KYT a marqué comme "risque élevé - exposition récente à un mixer." L'enquête a révélé que le client a acheté le Bitcoin sur une plateforme P2P (LocalBitcoins) auprès d'un vendeur individuel. À l'insu du client, ce vendeur avait auparavant utilisé un mixer. L'équipe de conformité a déterminé : première infraction, le client n'avait aucune connaissance ni contrôle sur l'historique antérieur, montant relativement faible. Résolution : Approuver le dépôt avec un email éducatif au client sur le dépistage des transactions et la recommandation d'utiliser seulement des échanges réglementés pour les futurs achats. Surveillance renforcée appliquée pendant 60 jours.

Cas 2 - L'Éviteur de Sanctions :

Un client utilisant de faux documents KYC (identité achetée) a déposé des fonds finalement tracés (6 sauts en arrière) vers un marché darknet. Le client a effectué de nombreux petits dépôts sur plusieurs semaines, puis a tenté un retrait important vers une adresse ayant des liens directs avec une entité sanctionnée. L'enquête a révélé : usage de VPN masquant la véritable localisation, utilisation d'identité compromise, schéma de dépôt structuré (restant en dessous des seuils de révision automatique), destination avec exposition sanctionnée. Résolution : Compte immédiatement gelé, tous les actifs saisis, SAR déposé, informations sur le client rapportées aux forces de l'ordre, révision interne des procédures de vérification pour identifier les défaillances de contrôle ayant permis les faux documents.

Cas 3 - Le Faux Positif :

Un client a reçu un dépôt signalé comme "risque moyen - connexion à un échange non réglementé". L'enquête a révélé que les fonds provenaient d'une bourse décentralisée bien connue (Uniswap) via un service agrégateur. Le fournisseur KYT avait incorrectement catégorisé le contrat intelligent de l'agrégateur comme "échange non réglementé". Résolution : Dépôt effacé en 4 heures, retour d'information soumis au fournisseur KYT pour corriger le mauvais étiquetage, mise en place d'une liste blanche pour les principaux agrégateurs DeFi pour éviter les futurs faux positifs.

Indicateurs et Défis Opérationnels

Défis de Volume : Les grandes bourses traitent des millions de transactions quotidiennement. Même un taux de faux positifs de 0.1% signifie des milliers de révisions manuelles. Les benchmarks de l'industrie suggèrent :

- 0.5-2% des dépôts déclenchent des blocages automatisés

- 0.05-0.2% sont escaladés à une révision humaine

- 0.01% entraînent des actions permanentes sur le compte

Délais de Révision : La plupart des bourses visent :

- Alertes à faible risque : résolution automatisée en quelques secondes

- Alertes à risque moyen : révision par analyste dans les 24 heures

- Alertes à haut risque : révision par senior dans les 48 heures

- Enquêtes complexes : résolution dans les 5-10 jours ouvrables

Exigences en Personnel : Règle de l'industrie : 1 analyste compliance par tranche de 100-200 millions $ de volume d'échange mensuel, avec une structure de 3-5 niveaux allant des analystes juniors aux enquêteurs seniors jusqu'au conseiller juridique.

OPS DE CONFORMITÉ DANS LES PORTEFEUILLES DE GARDE ET LES CUSTODIANS

Les fournisseurs de services de garde font face à une complexité de conformité supplémentaire par rapport aux échanges. La garde implique la protection des actifs client (souvent avec un stockage à froid séparé), nécessitant des contrôles supplémentaires sur la gestion des clés, l'autorisation des retraits, et la protection des actifs clients.

Contrôles spécifiques à la Garde

Gestion des Comptes Séparés : Les custodians maintiennent des portefeuilles séparés pour chaque client institutionnel, évitant le mélange qui pourrait compliquer le dépistage des transactions ou créer une responsabilité en cas de problèmes de conformité d'un client. Cela diffère des échanges qui utilisent souvent des portefeuilles chauds omnibus, créditant les clients via des écritures comptables internes.

Autorisation Multi-Signatures : La garde institutionnelle nécessite généralement plusieurs parties pour autoriser les retraits :

- Le client fournit une autorisation signée (parfois nécessitant plusieurs employés du client)

- La conformité du custodian examine et approuve

- L'équipe opérationnelle du custodian exécute en utilisant un portefeuille multi-signatures

- Toutes les étapes sont enregistrées pour une piste d'audit

Cela crée des points de contrôle de conformité : même si un client demande un retrait vers une adresse à haut risque, la conformité du custodian peut bloquer la transaction.

KYT amélioré pour les Custodians : Les custodians appliquent KYT différemment des échanges :

- Ils peuvent ne pas contrôler la source initiale des fonds déposés (le client gère ses propres transactions entrantes)

- L'accent principal est mis sur le dépistage des retraits, s'assurant que le custodian ne facilite pas les transferts vers des destinations sanctionnées ou à haut risque

- Accent sur l'application des politiques de transaction (règles spécifiques au client sur les destinations approuvées, les limites de vitesse, les exigences de notification)

Récupération en cas de Sinistre et Gestion des Clés : La conformité de la garde s'étend au-delà de l'AML à la sécurité opérationnelle :

- Génération et stockage sécurisé des clés (HSM, calcul multipartie, stockage à froid)

- Procédures de récupération en cas de sinistre garantissant l'accès client

- Exigences d'assurance et de cautionnement

- Preuve de réserves régulières et attestations

KYC et Onboarding pour la Garde

Les clients de garde institutionnelle subissent une diligence bien plus poussée que les utilisateurs de bourse de détail :

Onboarding Initial (typique de 4-8 semaines):

- Vérification de la structure d'entreprise (statuts constitutifs, accords d'actionnaires, déclaration de propriété bénéficiaire)

- Revue de la politique AML/KYC (le custodian évalue le programme de conformité du client)

- Dépistage des sanctions et des nouvelles négatives sur l'entité et tous les principaux clés

- Revue financière (états audités, preuve d'activité légitime)

- Vérifications de référence (contacter les prestataires de services précédents)

- Documentation légale (accord de garde, barèmes de frais, limitations de responsabilité, exigences d'assurance)

- Onboarding technique (cérémonies de génération de clés, contrôles d'accès, procédures de récupération)

Surveillance Continue :

- Re-vérification annuelle des documents d'entreprise et de la propriété bénéficiaire

- Attestations trimestrielles du client concernant le statut de conformité

- Surveillance continue des nouvelles négatives

- Analyse des modèles de transactions (les retraits sont-ils cohérents avec l'objectif commercial déclaré?)

Procédures de Vérification des Retraits

Avant d'exécuter les retraits, les custodians effectuent une révision multi-couches :

Étape de Pré-Autorisation :

- Le client soumet une demande de retrait via un portail sécurisé

- Le custodian vérifie l'authenticité de la demande (authentification multifactorielle, vérification par appel pour les montants importants)

- Le système vérifie l'état du compte client (blocages, drapeaux ou problèmes ouverts?)

- Le système effectue un dépistage préliminaire KYT sur l'adresse de destination

Étape de Révision de Conformité :

- L'analyste examine les résultats KYT sur l'adresse de destination

- Vérifie la destination par rapport à la liste des destinations approuvées du client (de nombreux accords de garde restreignent les retraits aux adresses pré-approuvées)

- Vérifie que le retrait est cohérent avec l'activité déclarée du client (nature de l'activité, modèles attendus)

- Pour les transactions de haute valeur (souvent >100 000 $), peut nécessiter une approbation senior

- Pour les plus hautes valeurs (souvent >1 million $), peut nécessiter une approbation exécutive

Étape d'Exécution :

- L'équipe opérationnelle vérifie que toutes les approbations sont en place

- Le processus d'autorisation multi-signature exécute la transaction

- La surveillance en temps réel confirme que la transaction est diffusée correctement

- Confirmation post-transaction au client avec piste d'audit complète

Cas Spécial - Gel par les Forces de l'Ordre : Si le custodian reçoit un processus légal (assignation, mandat de saisie) concernant les actifs d'un client, un gel immédiat se produit. Le custodian doit équilibrer :

- Obligation légale de se conformer aux demandes valides des forces de l'ordre

- Obligation contractuelle envers le client

- Responsabilité potentielle si les actifs sont libérés incorrectement

- Exigences de notification des clients (parfois retardées par les forces de l'ordre)

Compromis Spécifiques à la Garde

Confidentialité du Client vs. Conformité de la Plateforme: Les clients de garde sophistiqués (hedge funds, family offices) attachent souvent de l'importance à la confidentialité de leurs avoirs et stratégies de trading. Les custodians doivent équilibrer :

- Collecter suffisamment d'informations pour satisfaire leurs propres obligations de conformité

- Respecter la confidentialité des clients

- Potentiellement refuser des clients à haut risque même si financièrement attractifs

Sécurité Opérationnelle vs. Vélocité: La sécurité du stockage à froid de la garde (clés hors ligne, distribution géographique, autorisation multipartie) crée intrinsèquement des frictions :

- Le traitement des retraits peut prendre des heures ou des jours contre quelques secondes pour les portefeuilles chauds des échanges

- Cela aide en fait la conformité (plus de temps pour réviser), mais frustre les clients ayant besoin d'un accès rapide

- Certains custodians offrent un "portefeuille chaud en tant que service" pour les clients ayant besoin de rapidité, mais avec des limites de solde plus faibles et une surveillance accrue des transactions

Assurance et Responsabilité : Les custodians font face à une exposition de responsabilité unique :

- Si le custodian facilite une transaction vers une destination sanctionnée, le custodian fait face à une action d'application

- Si le custodian bloque incorrectement une transaction légitime de client, il fait face à des réclamations de rupture de contrat

- Si la sécurité du custodian échoue et que les actifs sont volés, il fait face à des réclamations de négligence

- Une assurance complète est chère mais essentielle, et les souscripteurs exigent de plus en plus des programmes de conformité robustes

Exemple: Exigences de Qualifié Custodian

Dans certaines juridictions (notamment aux États-Unis pour les RIAs gérant >150 millions $), les conseillers en investissement doivent utiliser des "custodians qualifiés" pour les actifs des clients. Pour les actifs crypto, cela signifie :

- Le custodian doit être une banque, courtier ou compagnie de fiducie enregistrée

- Doit maintenir des réserves de capital adéquates

- Doit se soumettre à des régulations régulières

Veuillez noter que le texte d'origine était particulièrement dense et technique, ce qui rend les traductions longues mais précises importantes.Ne traduisez pas les liens markdown.

Contenu : examens

- Doit fournir des relevés de compte directement aux clients

- Doit avoir une protection d'actifs client séparée

Ces exigences limitent considérablement le paysage des fournisseurs de garde et imposent des charges de conformité supplémentaires, mais offrent une protection plus forte des clients.

CONFORMITÉ DES OPÉRATIONS AUX GUICHETS OTC ET FOURNISSEURS DE LIQUIDITÉ

Les guichets de négociation de gré à gré (OTC) facilitent les grandes transactions de cryptomonnaie en dehors des carnets de commandes publics, servant principalement des clients institutionnels, des personnes fortunées et d'autres bourses. La conformité des OTC diffère significativement de celle des échanges en raison de la sophistication des clients, des tailles de transaction, et des relations directes avec les contreparties.

Vérification des clients et diligences renforcées

Les guichets OTC mettent en œuvre une KYC de niveau institutionnel qui dépasse les exigences typiques des bourses :

Intégration initiale du client (2-6 semaines) :

- Vérifications complètes des antécédents personnels et commerciaux pour tous les principaux intéressés

- États financiers et preuve de la source des fonds (particulièrement important pour les personnes fortunées)

- Compréhension du modèle d'affaires et besoin légitime d'exposition à la cryptomonnaie

- Documentation de la thèse d'investissement (pourquoi échangent-ils des cryptos ?)

- Volume attendu et fréquence des transactions

- Relations bancaires et références en finance traditionnelle

- Filtrage des sanctions avec examen renforcé (les transactions OTC impliquent souvent des montants à six chiffres ou plus où même une petite exposition proportionnelle aux sanctions crée un risque majeur)

Classement des risques des clients : Les guichets OTC classifient les clients :

- Tier 1 (Confiance maximale) : Institutions financières réglementées, entreprises publiques, fonds spéculatifs établis avec de solides programmes de conformité

- Tier 2 (Standard) : Bureaux familiaux, personnes fortunées établies, fonds natifs crypto avec des finances auditées

- Tier 3 (Surveillance renforcée) : Nouveaux clients, ceux des juridictions à haut risque, ou ceux manquant de documentation approfondie

Le classement des risques détermine les prix (Tier 1 obtient les meilleurs taux), les conditions de règlement (Tier 1 peut obtenir un règlement non sécurisé, Tier 3 nécessite un dépôt de garantie), et l'intensité de la surveillance.

Surveillance des transactions et conformité pré-négociation

Contrairement aux bourses où les utilisateurs négocient indépendamment, les guichets OTC exécutent des transactions au nom des clients, créant ainsi des points de contrôle de conformité à chaque étape :

Filtrage pré-négociation :

- Le client soumet une demande (par exemple, "Acheter pour 5 millions USD de USDC")

- Le guichet vérifie l'autorisation client (la demande est-elle authentifiée ?)

- Le guichet vérifie l'état du compte client (des drapeaux, blocages ou problèmes ?)

- Le guichet vérifie si le client dispose des fonds/actifs requis

- Pour les ventes de cryptomonnaie, le guichet effectue un filtrage KYT sur les adresses de dépôt du client pour s'assurer qu'il n'y a pas de fonds contaminés

Si le filtrage KYT trouve une source de fonds à haut risque, le guichet peut :

- Refuser entièrement la transaction

- Exiger une documentation supplémentaire expliquant la source

- Offrir un montant réduit (portion propre seulement)

- Exiger que le client utilise d'autres fonds

Exécution des transactions :

- Le guichet exécute la transaction par diverses sources de liquidité (bourses, teneurs de marché, autres guichets OTC)

- Le règlement se fait par des voies établies (virement bancaire pour fiat, transfert blockchain pour crypto)

- Filtrage KYT après transaction sur les adresses de destination (si le client reçoit de la crypto, où l'envoie-t-il ?)

Surveillance post-transaction :

- Le guichet surveille l'utilisation ultérieure par le client de la cryptomonnaie reçue

- Si le client envoie immédiatement à une destination à haut risque (mélangeur, bourse non régulée, adresse sanctionnée), le guichet peut signaler le compte pour une surveillance renforcée ou restreindre les transactions futures

- Des schémas post-transaction inhabituels pourraient indiquer que le client est intermédiaire pour un utilisateur final à haut risque

Contrôles de règlement et risque de contrepartie

Les guichets OTC font face à des défis uniques en matière de règlement :

Consignation et DvP (Delivery versus Payment) :

- Pour les nouveaux clients ou ceux de niveau inférieur, le guichet peut exiger un règlement en consignation (un tiers détient les actifs jusqu'à ce que les deux parties remplissent leurs obligations)

- Les échanges atomiques ou les DvP basés sur des contrats intelligents éliminent le risque de contrepartie mais ajoutent de la complexité

- Pour les clients de Tier 1, le guichet peut étendre un règlement non sécurisé (basé sur la confiance), plus rapide mais nécessitant confiance dans le client

Filtrage des sanctions sur le règlement : Au règlement, les vérifications finales KYT ont lieu :

- Le guichet vérifie que l'adresse de destination n'a pas été récemment sanctionnée (l'OFAC met régulièrement à jour ses listes)

- Vérifie qu'il n'y a pas de nouvelles de dernière minute sur le client ou son organisation

- Vérifie que les détails de la transaction correspondent aux termes convenus (montant, moment, adresses)

Signaux d'alerte spécifiques aux OTC

Au-delà des signaux d'alerte typiques des échanges, les guichets OTC observent :

Indicateurs de superposition :

- Le client demande une série de transactions qui semblent conçues pour obscurcir la source des fonds (crypto à stablecoin à fiat à crypto différente)

- Transactions de retournement rapide (achat puis vente immédiate)

- Utilisation de multiples intermédiaires ou bénéficiaires

Structuration :

- Le client divise une grande transaction en plusieurs plus petites pour éviter les seuils de signalement

- Bien que moins courant dans la crypto (pas d'équivalent direct au seuil de 10 000 $ CTR), les clients peuvent essayer d'éviter les limites internes du guichet ou la surveillance renforcée

Indicateurs de prête-nom :

- Le client semble transiger pour le compte d'un principal non divulgué

- Explications vagues sur le but de la transaction

- Décalage entre le profil du client (par exemple, petite entreprise) et la taille de la transaction (par exemple, achat de crypto de 10 millions $)

- Le client demande un règlement sur des adresses de tiers non divulguées précédemment

Risque géographique :

- Client avec une adresse commerciale légitime demande un règlement vers des adresses associées à des juridictions à haut risque

- Utilisation de VPN ou d'outils de confidentialité incompatibles avec l'emplacement déclaré du client

- Transactions routées à travers plusieurs juridictions inutilement

Structure opérationnelle des guichets OTC

Les guichets OTC réussis maintiennent une séparation claire des fonctions :

Front Office (Trading) : Gestion de la relation client, cotation des prix, exécution des transactions. Axé sur le service client et la fixation de prix compétitifs.

Middle Office (Conformité) : Approbation pré-négociation, filtrage KYT, diligence raisonnable renforcée, surveillance continue. Rapports indépendants de la négociation, peut opposer son veto aux opérations pour des raisons de conformité.

Back Office (Règlement) : Confirmation des transactions, mouvement des actifs, rapprochement. Point de vérification final avant le transfert de fonds.

Gestion des risques : Surveillance globale de l'exposition, gestion des limites de crédit, évaluation des risques de contrepartie. Travaille en étroite collaboration avec la conformité pour les situations à risque élevé.

Cette séparation garantit que les décisions de conformité ne sont pas influencées par la pression sur les revenus - un contrôle clé étant donné que les transactions OTC uniques peuvent générer des frais à cinq ou six chiffres, créant ainsi de fortes incitations à ignorer les signaux d'alerte.

COMMENT FONCTIONNENT LES OUTILS KYT : APERÇU TECHNIQUE

Les outils Know-Your-Transaction représentent le cœur technologique de la conformité crypto, traduisant la transparence blockchain en une intelligence de risque exploitable. Comprendre comment ces outils fonctionnent éclaire à la fois leur puissance et leurs limitations.

Sources de données et collecte

Les fournisseurs KYT agrègent les données de multiples sources pour bâtir une intelligence blockchain complète :

Données sur chaîne (source principale) :

- Historique complet des transactions blockchain pour les chaînes supportées (Bitcoin, Ethereum, et plus de 100 autres réseaux)

- Les fournisseurs exécutent des nœuds complets, indexant chaque transaction, adresse, et interaction avec contrat intelligent

- Les données comprennent : montants des transactions, horodatages, adresses expéditeur/destinataire, frais de gas, appels de contrats intelligents

- Pour Bitcoin : suivi des UTXO (outputs de transactions non dépensés)

- Pour Ethereum : soldes de compte, transferts de tokens ERC-20, interactions avec les protocoles DeFi, mouvements NFT

Attribution d'adresses (étiquetage) :

- Bases de données propriétaires reliant les adresses à des entités du monde réel

- Sources incluent : divulgations publiques (les bourses publient des adresses de dépôt), renseignements du dark web (portefeuilles de rançon connus), partage de données des forces de l'ordre, recherche d'enquête, réponses à des assignations

- Chainalysis maintiendrait des étiquettes pour plus de 500 millions d'adresses

- Les catégories incluent : bourses (quelle bourse, parfois quel utilisateur), mixeurs/tampons, marchés darknet, sites de jeux, entités sanctionnées, opérateurs de rançongiciel, arnaques, protocols DeFi, pools miniers

Listes de sanctions :

- Liste de l'OFAC des ressortissants spécialement désignés (SDN) avec adresses de cryptomonnaie

- Sanctions du Conseil de sécurité de l'ONU

- Sanctions de l'UE

- Sanctions nationales (Royaume-Uni, Canada, Australie, Japon, etc.)

- Les mises à jour s'intègrent en quelques heures après la publication officielle

Renseignements sur les menaces :

- Surveillance des forums du dark web, des chaînes Telegram, des réseaux sociaux pour identifier les menaces émergentes

- Suivi des nouveaux schémas d'arnaque, services compromis, exploitations de vulnérabilités

- Renseignements sur les techniques de mixage, les schémas de déplacement entre chaînes, nouveaux outils de confidentialité

Rapports soumis par les utilisateurs :

- Les bourses de cryptomonnaie et autres clients soumettent des informations sur les adresses qu'ils ont identifiées comme risquées

- Crée un effet de réseau : plus de clients = de meilleures données = meilleur service pour tous

Méthodes de regroupement et d'attribution

Les données brutes de la blockchain montrent des adresses pseudonymes, pas des identités. Les outils KYT utilisent des heuristiques pour regrouper les adresses en entités et les attribuer à des acteurs du monde réel.

Heuristique de propriété commune des entrées : Quand plusieurs adresses servent d'entrées à une transaction Bitcoin unique, elles sont probablement contrôlées par la même entité (puisque l'entité a besoin de clés privées pour toutes les entrées). Les algorithmes de regroupement rassemblent ces adresses en portefeuilles ou entités.

Identification des adresses de changement : Les transactions Bitcoin génèrent souvent des "outputs de changement" (fonds restants retournés à l'expéditeur). Identifier les adresses de changement permet de les lier au groupe de l'expéditeur.

Analyse de chaîne de pelage : Suivi des mouvements des fonds à travers des transactions séquentielles, souvent observant des schémas répétés (dépenser une petite somme, retourner un grand changement, répéter) qui révèlent les chemins de flux des fonds.

Analyse temporelle de co-dépenses : Adresses souvent utilisées ensemble dans des fenêtres de temps courtes probablement appartenant au même contrôleur.

Réutilisation de l'adresse de dépôt : Lorsque les bourses réutilisent les adresses de dépôt pour le même client, cela crée un lien direct avec l'identité du client.

Motifs d'interaction avec contrat intelligent : Sur Ethereum, analyse des façons dont les adressesInteragir avec les protocoles DeFi, suivre les flux de fonds à travers les échanges DEX, les protocoles de prêt, les ponts entre les chaînes.

Suivi inter-chaînes : Suivre les actifs alors qu'ils passent entre les blockchains (BTC enveloppé à Ethereum, Ethereum ponté à Polygon, etc.). Nécessite la corrélation des transactions sur plusieurs chaînes, souvent en utilisant des données de protocole de pont.

Évaluation des risques et génération d'alerte

Les outils KYT attribuent des scores de risque basés sur une analyse multifactorielle :

Évaluation de l'exposition directe :

- Une adresse a une relation directe avec une entité connue comme mauvaise

- La sévérité varie : entité sanctionnée = critique, échange non réglementé = moyen, service de mixage = élevé

- La plupart des vendeurs utilisent une échelle de 0-100 ou 0-1000, avec des seuils pour les actions automatiques

Évaluation de l'exposition indirecte :

- Les fonds proviennent d'une source risquée N sauts plus loin

- Le risque diminue avec la distance : 1 saut = risque élevé, 2 sauts = moyen, 3+ sauts = faible

- Pondération proportionnelle : 10 % des fonds provenant d'un mixeur = score inférieur à 90 % provenant d'un mixeur

Évaluation comportementale :

- La transaction correspond à des modèles associés à une activité illicite

- Exemples : dépôts structurés (beaucoup de petits au lieu d'un grand), mouvements rapides à travers plusieurs adresses, utilisation de service de mixage, stratification par plusieurs cryptomonnaies

Réputation du contrecoup :

- L'adresse de destination/source est-elle associée à une entité réputée ?

- Envoyer à une bourse légitime connue = faible risque

- Envoyer à une adresse sans historique ou création récente = risque plus élevé

Risque géographique et de conformité :

- La transaction implique-t-elle des adresses associées à des juridictions à haut risque ?

- La transaction implique-t-elle un service dépourvu de la licence appropriée ?

Exemple de score composite : La transaction reçoit un score de risque final combinant :

- Exposition directe (pondération 40 %) : Aucun contact risqué direct = 0 points

- Exposition indirecte (pondération 30 %) : 2 sauts d'un mixeur = 30 points

- Comportemental (20 %) : Vitesse normale, aucune structuration = 0 points

- Contrecoup (10 %) : Destination est une bourse reconnue = 0 points

- Score final : 9/100 = Risque faible

Transaction différente :

- Exposition directe (40 %) : Dépôt direct d'un mixeur = 90 points

- Exposition indirecte (30 %) : N/A en cas d'exposition directe = 0 points

- Comportemental (20 %) : Premier dépôt de cette source = 20 points

- Contrecoup (10 %) : Adresse inconnue = 50 points

- Score final : 76/100 = Risque élevé, déclenche un examen manuel

Seuils d'alerte et ajustement

Les clients configurent les systèmes KYT avec des seuils correspondant à leur tolérance au risque :

Configuration conservatrice (Banque traditionnelle) :

-

80/100 score = blocage automatique

- 50-80 = attente pour examen manuel

- 30-50 = approbation mais signalement pour surveillance

- <30 = approbation automatique

Configuration modérée (Grande bourse) :

-

90 = blocage automatique

- 70-90 = attente pour examen

- 40-70 = approbation avec signalement pour surveillance

- <40 = approbation automatique

Configuration agressive (Plateforme tolérante au risque) :

-

95 = blocage (uniquement exposition directement sanctionnée)

- 85-95 = examen

- Tous les autres = approbation

Défis de réglage des seuils :

- Trop conservateur = nombreux faux positifs, friction client, surcharge d'analystes

- Trop agressif = risques réels manqués, exposition réglementaire

- Un réglage optimal nécessite un ajustement continu en fonction des taux de faux positifs, des retours d'analystes, et des changements d'appétit pour le risque

Traitement en temps réel vs. par lots

Dépistage en temps réel (dépôt/retrait) :

- Appel API au fournisseur KYT au moment du traitement de la transaction

- Temps de réponse : généralement 1-5 secondes

- Fournit une évaluation instantanée du risque avant d'accréditer les dépôts ou d'exécuter les retraits

- Gère : vérifications d'exposition directe, analyse de cluster immédiate, vérifications en temps réel des listes de sanctions

Analyse par lots/rétrospective :

- Examen périodique (horaire, quotidien) de toutes les adresses des clients

- Suit : changements de profil de risque (contrepartie devenue sanctionnée après une transaction), nouvelles informations liant d'anciennes adresses à une activité illicite, modèles comportementaux é mergeant avec le temps

- Peut déclencher : examens de compte, signaux de surveillance renforcés, enquêtes rétrospectives

Forces de la technologie KYT

Avantages de la transparence blockchain : Contrairement à la finance traditionnelle (où les banques ne peuvent pas voir les contreparties au-delà du client direct), l'analyse blockchain trace les flux de fonds à travers un nombre illimité de sauts, créant une surveillance des transactions inégalée.

Vitesse et échelle : Analyse automatisée de millions de transactions quotidiennement, impossible avec un examen manuel.

Effets de réseau : Plus d'utilisateurs soumettant des renseignements = meilleures données pour tous = évaluation des risques plus précise.

Identification proactive des risques : Peut identifier des menaces émergentes (nouvelles adresses d'escroquerie, nouvelles entités sanctionnées) et analyser rétroactivement les transactions historiques.

Points aveugles et limitations

Défis des crypto-monnaies privées : Monero utilise des signatures en anneau et des adresses furtives, rendant les montants et les participants des transactions cryptographiquement cachés. Les outils KYT ont une visibilité minimale sur les détails des transactions Monero. Zcash avec des transactions blindées obscurcit également les données. Les fournisseurs peuvent suivre les événements de "blinding" et de "unbounding" (passage entre les groupes transparents et privés) mais pas l'activité au sein du groupe blindé.

Évolution des services de mixage : À mesure que les outils KYT s'améliorent pour identifier les sorties de mixeur, les mixeurs s'adaptent : utilisant des chaînes plus longues, des schémas plus variés, des protocoles décentralisés (mixeurs de contrat intelligent de style CoinJoin, TornadoCash), mélange inter-chaînes. Cela crée un jeu de chat et de souris continue.

Complications des échanges décentralisés : Les transactions DEX sont effectuées via des contrats intelligents sans intermédiaires centralisés. Bien qu'elles soient on-chain, la complexité des transactions rend l'attribution plus difficile : s'agit-il de cette adresse d'un trader, d'un fournisseur de liquidité, d'un bot d'arbitrage, ou du protocole DEX lui-même ?

Défis Layer 2 et Rollup : Les transactions sur les réseaux Layer 2 (Lightning Network, Arbitrum, Optimism) peuvent ne pas se régler complètement on-chain, réduisant la visibilité. Lightning Network en particulier crée des canaux de paiement off-chain avec uniquement les transactions d'ouverture/fermeture visibles sur Bitcoin mainnet.

Taux de faux positifs : Les estimations de l'industrie suggèrent un taux de faux positifs de 5 à 15 % même avec des systèmes réglés. Les utilisateurs innocents recevant des fonds de sources précédemment entachées, des transactions de bonne foi avec des outils de confidentialité légitimes, ou des erreurs d'attribution dans les algorithmes de clustering créent des charges de conformité et de la frustration chez les clients.

Risques de faux négatifs : Les acteurs sophistiqués peuvent échapper à la détection à travers : une stratification prolongée (de nombreuses étapes intermédiaires diluent le pourcentage de fonds entachés), en exploitant les lacunes d'attribution (nouvelles adresses, chaînes non surveillées), le timing (permettant un délai significatif entre la source illicite et le dépôt à l'échange), ou en utilisant des techniques préservant la confidentialité que les outils KYT ne peuvent pénétrer.

Problèmes de précision d'étiquetage : Les étiquettes d'adresse dépendent de la recherche d'investigation, qui peut être incomplète ou incorrecte. Les adresses peuvent être mal étiquetées (marquant un service légitime comme risqué), ou les étiquettes peuvent devenir obsolètes (transferts de clientèle, changement de modèle commercial).

Analyse comparative des fournisseurs

Chainalysis (Chef de file du marché) :

- Points forts : La plus grande base de données d'adresses, relations solides avec les forces de l'ordre, couverture blockchain la plus complète (200+ actifs)

- Produits : KYT (surveillance des transactions), Reactor (outil d'enquête), Kryptos (récupération d'actifs pour les forces de l'ordre)

- Tarification : Licence d'entreprise généralement de 100 000 $ à 500 000 $+ annuellement selon le volume de transactions

- Caractéristiques uniques : Outils de conformité "Travel Rule", flux de travail d'enquête avancés, partenariats gouvernementaux

TRM Labs (Focalisation sur l'enquête) :

- Points forts : Interface d'enquête supérieure, mises à jour d'attribution en temps réel, forte couverture des protocoles DeFi

- Produits : TRM Chain (surveillance), TRM Forensics (enquêtes), TRM Screen (dépistage des sanctions)

- Tarification : Compétitive avec Chainalysis, met l'accent sur la valeur pour les clients plus petits/moyens

- Caractéristiques uniques : "Traçage inter-chaînes" via des ponts et des actifs enveloppés, TRM Risk API pour les développeurs

Elliptic (Spécialité DeFi et NFT) :

- Points forts : Couverture approfondie des protocoles DeFi, surveillance des places de marché NFT, analyse complète des risques des contrats intelligents

- Produits : Elliptic Navigator (surveillance), Elliptic Discovery (enquêtes), Elliptic Lens (dépistage de portefeuille)

- Tarification : Gamme similaire à celle des concurrents

- Caractéristiques uniques : Évaluation des risques DeFi, suivi de la provenance des NFT, SDK "Instant Screening" pour les développeurs

CipherTrace (Maintenant Mastercard) :

- Points forts : Intégration de la finance traditionnelle via Mastercard, forte intelligence réglementaire mondiale

- Produits : CipherTrace Armada (plateforme couvrant la surveillance et les enquêtes)

- Caractéristiques uniques : Intégration avec les outils plus larges de lutte contre la criminalité financière de Mastercard, concentration sur les partenariats bancaires/TradFi

Petits vendeurs spécialisés :

- Merkle Science : Concentration sur l'Asie-Pacifique, forte automatisation de la conformité

- Coinfirm : Accent européen, concentration sur la conformité MiCA

- AnChain.AI : Approches IA/ML, concentration DeFi

- Scorechain : Approche axée sur la confidentialité, opérations conformes au GDPR en UE

Architecture d'intégration

Les échanges et les entreprises crypto intègrent KYT à travers plusieurs schémas :

Intégration API (La plus commune) :

- Les échanges appellent l'API du fournisseur KYT pour chaque transaction

- La demande inclut : blockchain, hachage de transaction ou adresse, montant

- La réponse inclut : score de risque, facteurs de risque, action recommandée

- Latence typique : 1-3 secondes

Téléchargement par lot :

- L'échange fournit une liste d'adresses à surveiller

- Le fournisseur surveille continuellement ces adresses, envoyant des alertes lorsqu'une activité risquée est détectée

- Convient pour une surveillance continue vs. un dépistage en temps réel

Déploiement sur site :

- Pour les très grandes bourses ou celles avec des exigences de souveraineté des données

- Le fournisseur propose un logiciel installé sur l'infrastructure de l'échange

- L'échange maintient des connexions directes aux nœuds blockchain

- Réduit la latence et le partage de données mais augmente la charge opérationnelle

Approche hybride :

- API en temps réel pour le dépistage immédiat (dépôts/retraits)

- Surveillance par lots pour la surveillance continue

- Outils d'enquête sur site pour l'équipe de conformité

SIGNES D'ALERTE QUI GELENT LES COMPTES : LISTE PRATIQUE ET EXEMPLES

Comprendre ce qui déclenche les gels de comptes aide les entreprises à mettre en œuvreSkip translation for markdown links.

Content: une surveillance efficace et les utilisateurs évitent des problèmes involontaires. Les drapeaux rouges sont classés en plusieurs catégories en fonction de la typologie de risque sous-jacente.

1. Interaction Directe avec des Adresses Sanctionnées

Description: La transaction implique directement une adresse sanctionnée par l'OFAC ou une entité figurant sur d'autres listes de sanctions.

Gravité: Critique - entraîne généralement un gel immédiat et un rapport aux régulateurs.

Exemples:

- Recevoir des fonds d'une adresse figurant sur la liste SDN de l'OFAC (par exemple, des adresses associées au groupe Lazarus, aux marchés noirs russes, aux entités iraniennes)

- Envoyer des fonds à une adresse sanctionnée

- Agir en tant qu'intermédiaire dans une chaîne impliquant des adresses sanctionnées

Seuils: Tolérance zéro - tout montant déclenche une action.

Cas Réel: En 2022, suite aux sanctions contre Tornado Cash, plusieurs utilisateurs ont vu leurs comptes gelés dans les grandes plateformes d'échange après une utilisation historique de Tornado Cash, même si l'utilisation était antérieure à la désignation des sanctions.

2. Services de Mixage et de Blanchiment ("Tumbling")

Description: Utilisation de mixeurs de cryptomonnaie (CoinJoin, Wasabi Wallet, Samourai Whirlpool) ou de services de blanchiment conçus pour masquer l'historique des transactions.

Gravité: De Haute à Critique selon la proportion des fonds et l'historique du client.

Exemples:

- Dépôt de fonds où >50 % ont récemment transité par Tornado Cash

- Retrait vers une adresse connue de Wasabi CoinJoin

- Modèle d'utilisation constante d'outils améliorant la confidentialité

Seuils:

- Plates-formes conservatrices: >10 % d'exposition au mixeur déclenche un examen

- Plates-formes modérées: >25 % d'exposition au mixeur nécessite un examen

- De nombreuses plates-formes: Utilisation directe du mixeur (dépôt depuis ou retrait vers) = gel automatique

Cas Réel: Un utilisateur a déposé du Bitcoin sur une plateforme d'échange après avoir fait passer des fonds par Wasabi Wallet CoinJoin. La plateforme a gelé le compte en attendant une explication. L'utilisateur a fourni un justificatif montrant que les fonds ont été légitimement gagnés mais souhaitait garder leur anonymat vis-à-vis de l'exposition publique de la blockchain. La plateforme a exigé des documents supplémentaires de KYC et une preuve de l'origine des fonds avant de libérer les fonds.

3. Lien avec le Marché Noir et les Services Illicites

Description: Fonds retracés vers un marché noir, un site de jeux illégaux, une plateforme d'échange non réglementée ou d'autres services clairement illicites.

Gravité: Critique - forts indicateurs de blanchiment d'argent ou d'activités criminelles directes.

Exemples:

- Dépôts retracés en 2-3 étapes vers AlphaBay, Hydra, ou des marchés similaires

- Fonds provenant d'adresses associées à des paiements de rançongiciels

- Connexions à des adresses connues pour des escroqueries (schémas de ponzi, arnaques)

Seuils:

- Connexion directe (1 étape): Gel immédiat quel que soit le montant

- Connexion indirecte (2-3 étapes) avec une proportion significative (>25 %): Examen requis

- Connexion distante (4+ étapes) avec une petite proportion (<10 %): Peut passer avec un suivi

Cas Réel: Un utilisateur a retiré son solde d'échange vers un portefeuille personnel, puis a envoyé plusieurs jours plus tard des fonds vers un marché noir. La surveillance rétrospective de la plateforme d'échange l'a détecté, entraînant la résiliation du compte et le dépôt d'un SAR, même si l'activité illicite est survenue après que les fonds ont quitté la plateforme d'échange.

4. Modèles de Mouvement Rapide et de Stratification

Description: Fonds transférés via plusieurs adresses, services ou cryptomonnaies en succession rapide, indiquant un stade potentiel de stratification dans le cadre du blanchiment d'argent.

Gravité: Moyenne à Élevée, selon la complexité du modèle et les montants.

Exemples:

- Dépôt de BTC → conversion immédiate en ETH → retrait immédiat vers un service différent

- Fonds ayant transité par 10+ adresses en 24 heures avant le dépôt

- Modèle de réception de nombreux petits dépôts de diverses sources, puis un grand retrait ("modèle de convergence")

Seuils:

- 5+ étapes en 48 heures avant le dépôt : Déclenche un examen

- Conversion et retrait immédiats sans opération commerciale : Drapeau de risque moyen

- Modèles structurés avec des transactions individuelles <10 000 USD mais > 50 000 USD au total : Risque élevé

Cas Réel: Un utilisateur a reçu 15 dépôts de 0,1 à 0,3 BTC chacun sur trois jours depuis différentes adresses, puis a immédiatement demandé le retrait de l'intégralité du solde. La plateforme a gelé le compte suspectant une activité de mule d'argent. L'enquête a révélé que l'utilisateur était un mineur de Bitcoin consolidant les paiements du pool de minage - un modèle légitime mais suspect. Résolu avec la documentation de l'activité minière.

5. Dépôts Structurés ("Smurfing")

Description: Division de grandes transactions en plusieurs plus petites pour éviter les seuils de déclaration ou les déclencheurs de notation de risque.

Gravité: Moyenne à Élevée - indique une connaissance des systèmes de surveillance et une tentative potentielle de contournement.

Exemples:

- 10 dépôts de 900 $ chacun (en dessous du seuil de 1 000 $) sur 24 heures

- Modèle de dépôts régulièrement proches du seuil (9 500 $ répété lorsque 10 000 $ déclenchent le CTR)

- Plusieurs comptes contrôlés par la même personne répartissant l'activité

Seuils:

- Les systèmes automatisés signalent généralement : 3+ transactions dans un périmètre de 20 % du montant seuil en 24 heures

- Les systèmes avancés utilisent l'analyse statistique pour détecter la structuration intentionnelle par rapport aux modèles naturels

Cas Réel: Une famille divisant un grand achat de Bitcoin sur trois comptes de membres de la famille pour rester en dessous du seuil KYC renforcé. La plateforme d'échange a détecté une source de financement commune (même compte bancaire) et lié les comptes. Nécessite une explication et consolidé les comptes sous un utilisateur principal avec le KYC dû.

6. Indicateurs de Juridictions à Haut Risque

Description: Activité associée à des juridictions identifiées comme présentant un risque élevé de blanchiment d'argent, de financement du terrorisme ou de contournement des sanctions.

Gravité: Basse à Élevée, selon la juridiction, le profil du client et les détails de la transaction.

Exemples:

- Dépôts en provenance d'adresses associées à des services iraniens ou nord-coréens

- Utilisation de VPN pour masquer la véritable localisation dans un pays sanctionné

- Adresses IP de pays sur liste noire du Groupe d'action financière (GAFI)

- Transactions passant par des services basés dans des juridictions à haut risque

Seuils:

- Pays sur liste noire du GAFI (par exemple, Corée du Nord, Iran) : Généralement bloqués totalement

- Pays sur liste grise du GAFI: Surveillance renforcée, peut nécessiter des documents supplémentaires

- IP/VPN de localisation à haut risque avec adresse KYC incohérente : Enquête requise

Cas Réel: Utilisateur ayant des documents KYC américains accédant régulièrement à un compte via des adresses IP iraniennes. Enquête de la plateforme d'échange a révélé que l'utilisateur etait un Irano-Américain résidant temporairement en Iran. Compte gelé en attente de détermination des implications des sanctions, finalement résilié car incapable de vérifier que l'utilisateur ne contournait pas les restrictions de l'OFAC sur les ressortissants iraniens.

7. Lien avec des Plates-formes Peer-to-Peer

Description: Fonds provenant de plates-formes P2P (LocalBitcoins, Paxful, Binance P2P) où les contrôles KYC/AML peuvent être plus faibles.

Gravité: Basse à Moyenne - souvent légitime mais risque plus élevé en raison de contreparties inconnues.

Exemples:

- Dépôt d'une adresse connue pour être un trader LocalBitcoins

- Modèle suggérant que l'utilisateur est vendeur sur un marché P2P (de nombreux transferts entrants de différentes sources)

- Fonds provenant de plates-formes P2P non réglementées ou juridiquement ambiguës

Seuils:

- Dépend fortement de la plateforme : bien réglementé P2P = préoccupation minimale, non réglementé = risque moyen

- Nouveaux utilisateurs avec source P2P : souvent nécessite explication et KYC renforcé

- Montants importants (supérieures à 10 000 USD) depuis une source P2P : Examen standard

Cas Réel: Un utilisateur a déposé du Bitcoin acheté sur LocalBitcoins. Les outils de KYT ont retracé une partie des fonds jusqu'à une utilisation antérieure de mixeur par le vendeur LocalBitcoins (inconnue de l'utilisateur). La plateforme d'échange a demandé à l'utilisateur de fournir les enregistrements de transactions LocalBitcoins prouvant l'achat légitime et a encouragé l'utilisation de plateformes d'échange réglementées à l'avenir. Les fonds ont été libérés après documentation fournie.

8. Utilisation de Plates-formes d'Échange ou de Services Non Réglementés

Description: Interaction avec des plates-formes d'échange de cryptomonnaie ou des services sans licence ou réglementation appropriée dans les juridictions concernées.

Gravité: Basse à Élevée, selon la réputation de la plateforme et l'environnement réglementaire.

Exemples:

- Dépôts en provenance d'une plateforme d'échange opérant sans enregistrement dans la juridiction de l'utilisateur

- Retraits vers des plateformes présentant des défaillances de conformité connues

- Fonds transitant par des plates-formes d'échange desservant des juridictions sanctionnées

Seuils:

- Plates-formes d'échange avec de graves manquements à la conformité (comme binance.com pendant la période avant règlement): Risque élevé

- Plates-formes d'échange offshore avec régulation minimale : Risque moyen

- Plates-formes d'échange légitimes avec présence dans la juridiction de l'utilisateur : Faible/aucun risque

Cas Réel: Au sommet du marché haussier de 2021, un utilisateur a retiré des fonds vers une plateforme nouvellement lancée avec des exigences KYC minimales. La plateforme d'origine a signalé la destination comme "non réglementée", mais a autorisé le retrait avec un avertissement à l'utilisateur sur le risque de contrepartie. Six mois plus tard, la plateforme de destination a été piratée et l'utilisateur a perdu des fonds - l'avertissement de la plateforme d'origine a fourni une protection juridique dans les plaintes ultérieures de l'utilisateur.

9. Anomalies de Vitesse et de Volume

Description: Modèles de transaction incohérents avec le comportement historique de l'utilisateur ou l'usage déclaré du compte.

Gravité: Basse à Moyenne - souvent légitime (conditions de marché, changements de vie) mais nécessite explication.

Exemples:

- Un compte avec un volume mensuel moyen de 1 000 $ traite soudainement 100 000 $

- Utilisateur ayant déclaré "conserver à long terme" effectuant soudainement des dizaines de transactions quotidiennes

- Compte dormant brusquement activé avec de gros dépôts et retraits immédiats

Seuils:

- Augmentation de 10x du volume habituel : Déclencheur d'examen automatisé

- Activité incohérente avec l'objectif déclaré du compte : Peut nécessiter une vérification de nouveau

- Activation soudaine après >6 mois de dormance avec de grandes transactions : Surveillance renforcée

Cas Réel: Un compte longuement dormi a reçu un dépôt de 75 000 $ en Bitcoin et a immédiatement demandé un retrait vers un portefeuille externe. La plateforme d'échange a gelé le compte soupçonnant un compromis. La vérification de l'utilisateur a confirmé la propriété légitime - l'utilisateur avait oublié le compte, a redécouvert la phrase-clé, et consolidait les différentes détentions. Compte dégelé après revérification d'identité.

10. Indicateurs de Contrepartie à Haut Risque

Description: Transactions avec des adresses ou des entités connues pour avoir de faibles contrôles de conformité ou une activité à haut risque.

Gravité: Basse à Élevée selon le profil de risque de la contrepartie.

Exemples:

- Envoi de fonds vers des sites de jeu (surtout dans les juridictions où illégal)

- Dépôts provenant d'ICOHere's the translation with the specified format:

Content: les projets qui n'ont pas effectué de KYC approprié

- Transactions avec adresses impliquées dans des transferts massifs non sollicités ("attaques de poussière")

Seuils :

- Jeu régulé (juridictions sous licence) : Typiquement acceptable

- Jeu non régulé ou illégal : Risque moyen à élevé

- Projets d'escroquerie ou frauduleux connus : Drapeau immédiat

Exemples de Seuils Pratiques de l'Industrie

Exchange Institutionnelle Conservatrice (Coinbase, Gemini, Kraken) :

- Exposition directe sanctionnée : Gel instantané

-

15% d'exposition à un mélangeur : Suspension en attente d'examen

-

3 sauts depuis un marché darknet : Examen requis

- Modèles de structuration détectés : Escalade automatique

-

25 000 $ depuis des plateformes P2P : Justification de la source des fonds demandée

Exchange Modérée (Binance.US post-règlement, Crypto.com) :

- Exposition directe sanctionnée : Gel instantané

-

40% d'exposition à un mélangeur : Suspension en attente d'examen

-

2 sauts depuis un service illicit clair : Examen

- Augmentation inexpliquée de la vélocité >50 000 $ : Drapeau de surveillance

- Retrait vers une destination à risque élevé : Avertissement mais autorisé (l'utilisateur assume le risque)

Plateforme Tolérante au Risque (Historique Binance.com pré-2023, exchanges plus petits) :

- Exposition directe sanctionnée uniquement : Gel

- Exposition à un mélangeur : Généralement autorisé sauf >80%

- Utilisation d'exchanges non régulés : Acceptée

- Accent sur la responsabilité de l'utilisateur plutôt que sur la prévention par la plateforme

Ces seuils évoluent constamment en fonction de la pression réglementaire, des tendances en matière d'application de la loi, et de l'appétit pour le risque institutionnel.

COMPROMIS DE CONFIDENTIALITÉ ET TECHNIQUES DE MITIGATION

La tension entre les exigences de conformité et la confidentialité des utilisateurs représente peut-être l'enjeu le plus contentieux dans la réglementation des crypto-monnaies. Cette section examine les approches pratiques de protection de la vie privée que les entreprises emploient et leurs limitations.

Pratiques de Collecte Minimale de Données

Approche de KYC Graduée : Plutôt que d'exiger une vérification complète d'identité pour tous les utilisateurs, certaines plateformes mettent en œuvre des exigences graduées :

- Niveau 0 : Email seulement, consultation des marchés, dépôts minimaux (100-500 $)

- Niveau 1 : Identification de base, dépôts modérés (5 000-10 000 $)

- Niveau 2 : Vérification avancée, limites élevées (50 000 $+)

- Niveau 3 : Diligence raisonnable complète institutionnelle, sans limite

Cela permet aux utilisateurs ayant besoin de services limités de préserver une plus grande confidentialité tout en réservant une vérification intensive aux activités à forte valeur ajoutée.

Minimisation des Données : Collectez uniquement les informations réellement nécessaires pour la conformité, pas les données "intéressantes à avoir" pour le marketing :

- Ne demandez pas de détails sur l'emploi sauf obligation réglementaire

- Ne stockez pas les images complètes des documents plus longtemps que nécessaire pour la vérification

- Ne collectez pas l'historique de navigation, les finalités des transactions, ou les relations avec les contreparties au-delà des données visibles sur la blockchain

- Mettez en œuvre des politiques de rétention des données (supprimez-les après X années en l'absence de justification réglementaire)

Stockage Ségrégué : Séparez les données nécessaires à la conformité des autres systèmes métiers :

- Données KYC dans un environnement contrôlé à part des bases de données marketing

- Analyse blockchain séparée des informations d'identification personnelle (PII)

- Seul le personnel de conformité ayant besoin justifié accède aux PII

Expérience Utilisateur Pseudonyme

Rotation des Adresses: Générez de nouvelles adresses de dépôt pour chaque transaction plutôt que de réutiliser les adresses. Cela limite la capacité des observateurs blockchain à regrouper l'activité de l'utilisateur, même si l'échange lie en interne toutes les adresses au compte de l'utilisateur.

Règlement Interne: Lorsque l'expéditeur et le récepteur utilisent le même échange, réglez en interne sans transactions sur la blockchain. Cela garde les détails des transactions hors du registre public tout en maintenant une conformité pleine en interne.

Interfaces Préservant la Confidentialité:

- Ne pas afficher publiquement les soldes des utilisateurs, les historiques de transactions, ou l'activité de trading

- Implémenter la confidentialité par défaut dans la conception de l'interface utilisateur/expérience utilisateur

- Permettre aux utilisateurs de s'inscrire à des profils publics plutôt que de s'y opposer

Divulgation Sélective et Attestations

Vérification par Attestation : Plutôt que de fournir des documents d'identité complets, les utilisateurs reçoivent des attestations cryptographiques prouvant des affirmations spécifiques :

- "L'utilisateur a plus de 18 ans" (sans indiquer la date de naissance exacte)

- "L'utilisateur n'est pas sur la liste de sanctions" (sans révéler l'identité)

- "L'utilisateur réside dans une juridiction permise" (sans révéler l'adresse exacte)

Les services tiers de vérification émettent des attestations signées que les plateformes vérifient cryptographiquement sans voir les PII sous-jacentes.

Crédentiels KYC Réutilisables : L'utilisateur complète le KYC une fois avec un vérificateur de confiance, reçoit un justificatif portable, puis le présente à plusieurs services sans répéter le processus complet :

- Normes : W3C Verifiable Credentials, Identifiants Décentralisés (DIDs)

- Contrôle utilisateur : quelle information divulguer à quel service

- Avantages : Réduction de l'exposition répétée des données, contrôle de la confidentialité par l'utilisateur, réduction du coût de vérification

Défis de Mise en Œuvre :

- Acceptation réglementaire limitée (la plupart des juridictions exigent une vérification directe)

- Difficile de révoquer les crédences compromises (comment révoquer des créances compromises?)

- Besoin d'un cadre de confiance (quels émetteurs d'attestation sont acceptables?)

- Complexité technique (logiciel de portefeuille, gestion des clés, normes de crédences)

Approches de Calcul Multi-Partite

Concept : Le calcul sécurisé multi-partite (SMPC) permet à plusieurs parties de calculer ensemble des fonctions sur leurs entrées tout en gardant les entrées privées. Dans le contexte de la conformité, cela pourrait permettre :

Dépistage des Sanctions Trans-Plateformes: Plusieurs échanges vérifient ensemble si une adresse est sanctionnée sans révéler quel échange demande :

- Chaque échange soumet une requête cryptée

- Le calcul détermine si l'adresse apparaît dans la liste de sanctions d'un des échanges

- Seul le résultat booléen est révélé ("sanctionnée" ou "non sanctionnée"), pas quel échange a signalé ou pourquoi

Détection Collaborative de la Fraude: Les plateformes partagent des indicateurs de fraude sans exposer les détails des clients :

- Détecter des modèles à travers les plateformes (même fraudeur opérant sur plusieurs exchanges)

- Préserver la confidentialité des données individuelles des clients

- Améliorer la sécurité collective

Limitations Actuelles :

- Surcharge computationnelle (plus lent que les opérations en texte clair)

- Mise en œuvre complexe nécessitant une expertise spécialisée

- Déploiements limités en production dans la conformité crypto

- Incertitude réglementaire (les autorités accepteront-elles la conformité basée sur le SMPC?)

Applications des Preuves à Connaissance Nulle

Concept Central : Les preuves à connaissance nulle permettent à une partie de prouver à une autre qu'une déclaration est vraie sans révéler toute information au-delà de la véracité de la déclaration.

Applications de Conformité :

KYC Sans Divulgation d'Identité :

- L'utilisateur prouve "J'ai complété le KYC avec le vérificateur de confiance X" sans révéler l'identité au service Y

- L'utilisateur prouve "Mes documents d'identité sont valides et non expirés" sans montrer les documents

- L'utilisateur prouve "Je ne suis pas sur la liste des sanctions" sans révéler la nationalité ni l'identité

Conformité des Transactions :

- L'utilisateur prouve "Cette transaction n'implique pas d'adresses sanctionnées" sans révéler le graphe complet de la transaction

- L'utilisateur prouve "Mon solde de compte dépasse X$" sans révéler le solde exact

- La plateforme prouve au régulateur "Nous avons filtré tous les utilisateurs" sans fournir la liste des utilisateurs

Mises en œuvre de Recherche :

Le protocole Aztec a développé une technologie zk-rollup permettant des transactions privées tout en maintenant la conformité réglementaire par divulgation sélective - les utilisateurs peuvent prouver que les transactions sont légitimes sans révéler les détails publiquement.