Début octobre 2025, une publication désormais supprimée sur les réseaux sociaux a créé une onde de choc dans la communauté des cryptomonnaies. Josh Mandell, un ancien trader de Wall Street, a fait une déclaration surprenante : des ordinateurs quantiques étaient déjà utilisés pour siphonner du Bitcoin depuis des portefeuilles longtemps inactifs, notamment ceux appartenant à des propriétaires inactifs ou décédés. Selon Mandell, un « acteur majeur » avait trouvé un moyen d'extraire du Bitcoin directement de ces portefeuilles sans passer par le marché ouvert, laissant les analystes blockchain comme unique moyen de détection.

L'allégation était explosive. Si elle était vraie, elle saperait le fondement même du modèle de sécurité de Bitcoin et remettrait en question le principe selon lequel une fois que des fonds sont sécurisés par une clé privée, seul le détenteur peut y accéder. En quelques heures, la réclamation a suscité un débat intense sur les forums crypto, les réseaux sociaux et les publications de l'industrie. Certains exprimaient leur inquiétude, d'autres leur scepticisme, et beaucoup étaient simplement confus quant à savoir si la menace quantique dont ils avaient entendu parler depuis des années s'était enfin matérialisée.

La réaction des experts Bitcoin et de la communauté des cryptomonnaies au sens large a été rapide et sans équivoque : cela n'arrive pas. Harry Beckwith, fondateur du groupe Hot Pixel, a déclaré carrément qu'il n'y a « littéralement aucune chance que cela se produise actuellement. » Matthew Pines de l'Institut de Politique Bitcoin a qualifié la théorie de « fausse » et a critiqué son manque de preuves. Le consensus parmi les experts techniques était clair - bien que l'informatique quantique pose un risque futur théorique pour Bitcoin, les machines actuelles manquent des comptages de qubits, des capacités de correction d'erreurs, et de la puissance de traitement nécessaires pour les attaques cryptographiques.

Cependant, la revendication virale de Mandell, bien qu'infirmée, a révélé quelque chose d'important : la menace quantique pour Bitcoin est entrée dans la conscience collective, et la ligne entre une préoccupation raisonnée et une panique infondée est devenue dangereusement floue. Avec l'annonce de Google de son puce Willow à 105 qubits en décembre 2024, IBM exposant une feuille de route vers l'informatique quantique à tolérance de fautes d'ici 2029, et le gestionnaire d'actifs BlackRock ajoutant des avertissements concernant l'informatique quantique à ses dépôts ETF Bitcoin en mai 2025, la question n'est plus de savoir si les ordinateurs quantiques poseront un risque à la cryptomonnaie, mais quand, et ce que l'industrie devrait faire à ce sujet.

Cet article se penche sur la véritable relation entre la technologie quantique et le Bitcoin, en séparant le battage médiatique de la réalité. Plutôt que d'échoer des récits simplistes d'ordinateurs quantiques qui « tuent le Bitcoin » ou ne posant aucune menace, nous explorerons le véritable calendrier, les barrières techniques, les enjeux économiques, les débats éthiques, et même les avantages potentiels que l'informatique quantique pourrait apporter à l'écosystème des cryptomonnaies. La vérité, comme d'habitude, se situe quelque part entre la panique et la complaisance.

Informatique Quantique 101 pour Les Lecteurs Crypto

Pour comprendre la menace quantique pour Bitcoin, nous devons d'abord comprendre ce qui rend les ordinateurs quantiques fondamentalement différents des ordinateurs classiques qui ont alimenté la révolution numérique ces 70 dernières années.

La Naissance de l'Informatique Quantique

L'histoire de l'informatique quantique commence non pas avec des ordinateurs, mais avec la lumière. En 1905, Albert Einstein publia ses travaux révolutionnaires sur l'effet photoélectrique, démontrant que la lumière se comporte non seulement comme une onde mais aussi comme des paquets d'énergie discrets appelés photons. Cette découverte a aidé à établir la mécanique quantique comme un nouveau cadre pour comprendre la nature à ses plus petites échelles - un cadre où les particules peuvent exister dans plusieurs états simultanément, où l'observation change la réalité, et où des particules séparées par de vastes distances peuvent rester mystérieusement connectées.

Pendant des décennies, la mécanique quantique est restée principalement un domaine théorique pour les physiciens. Mais en 1994, le mathématicien Peter Shor développa un algorithme qui allait tout changer. L'algorithme de Shor démontra qu'un ordinateur quantique suffisamment puissant pouvait factoriser de grands nombres de manière exponentiellement plus rapide qu'un ordinateur classique - une découverte aux implications profondes pour la cryptographie, puisque une grande partie du chiffrement moderne repose sur la difficulté mathématique de factoriser de grands nombres premiers ou de résoudre des problèmes de logarithmes discrets.

Soudainement, l'informatique quantique est passée d'une curiosité académique à une question de sécurité nationale et d'importance économique. Les gouvernements et les entreprises de technologie ont commencé à investir des ressources pour construire des ordinateurs quantiques pratiques, se précipitant vers un avenir où les protections cryptographiques d'aujourd'hui pourraient devenir obsolètes.

Comment Fonctionnent les Ordinateurs Quantiques

Au cœur de l'informatique quantique se trouve le qubit, ou bit quantique. Contrairement aux bits classiques, qui existent dans un état défini de 0 ou 1, les qubits peuvent exister en superposition - représentant simultanément 0 et 1 jusqu'à leur mesure. Ce n'est pas juste une métaphore ou une approximation ; c'est une fonction fondamentale de la mécanique quantique.

Lorsque vous combinez plusieurs qubits, les possibilités se multiplient exponentiellement. Deux bits classiques peuvent représenter quatre états possibles, mais un à la fois. Deux qubits peuvent représenter simultanément les quatre états par superposition. Ajoutez plus de qubits, et l'espace de calcul explose : 10 qubits peuvent représenter 1024 états à la fois, 50 qubits peuvent représenter plus d'un quadrillion d'états, et 300 qubits pourraient théoriquement représenter plus d'états qu'il y a d'atomes dans l'univers observable.

Ce paralèlisme considérable est complété par deux autres phénomènes quantiques : l'intrication et l'interférence. L'intrication permet aux qubits d'être corrélés de façons qui n'ont pas d'analogie classique - mesurer l'un affecte instantanément les autres, indépendamment de la distance. L'interférence permet aux ordinateurs quantiques d'amplifier les réponses correctes et d'annuler les mauvaises, orientant les calculs vers des solutions.

Ces propriétés permettent aux ordinateurs quantiques de relever certains défis de manières fondamentalement nouvelles. Pour des tâches comme simuler le comportement moléculaire, optimiser des systèmes complexes, ou - surtout - briser certains types de chiffrement, les ordinateurs quantiques pourraient surpasser de loin même les superordinateurs les plus puissants.

L'État Actuel du Matériel Quantique

L'écart entre les promesses théoriques de l'informatique quantique et sa réalité pratique reste cependant énorme. Les mêmes propriétés quantiques qui rendent les qubits puissants les rendent également extraordinairement fragiles. Les qubits sont extrêmement sensibles aux perturbations environnementales - chaleur, rayonnement électromagnétique, vibrations - qui causent des erreurs et détruisent les états quantiques délicats nécessaires aux calculs. Ce phénomène, appelé décohérence, se produit sur des échelles de temps mesurées en microsecondes.

En décembre 2024, Google a dévoilé sa puce quantum Willow, représentant l'état de l'art actuel. Willow présente 105 qubits physiques avec une connectivité moyenne de 3,47 qubits. Cette puce a démontré des améliorations révolutionnaires en correction d'erreurs quantiques, atteignant un taux d'erreur de seulement 0,035 % pour les portes à un qubit. Peut-être plus impressionnant encore, Willow a montré que l'ajout de plus de qubits pouvait en fait réduire les erreurs - une étape cruciale appelée correction d'erreurs « sous seuil », qui avait échappé aux chercheurs pendant près de trois décennies.

Willow a réalisé un calcul en moins de cinq minutes qui prendrait à l'un des superordinateurs les plus rapides d'aujourd'hui environ 10 septillions d'années - un chiffre qui dépasse de loin l'âge de l'univers. Bien que les critiques aient noté que c'était une tâche de référence spécialisée (échantillonnage de circuits aléatoires) plutôt qu'une application pratique, cela a démontré que les ordinateurs quantiques réalisent des exploits de calcul réellement au-delà de l'accès classique.

IBM a exposé une feuille de route encore plus ambitieuse. D'ici 2025, l'entreprise prévoit de livrer le processeur Nighthawk avec 120 qubits capables d'exécuter des circuits avec 5 000 portes. D’ici 2028, IBM vise à connecter plusieurs modules pour créer des systèmes avec plus de 1 000 qubits. L'objectif ultime : IBM Quantum Starling, prévu pour 2029, sera un ordinateur quantique à large échelle tolérant aux fautes, capable de faire fonctionner des circuits comprenant 100 millions de portes quantiques sur 200 qubits logiques.

Ce sont des réalisations remarquables, mais elles soulignent également à quel point nous sommes encore éloignés des machines qui pourraient menacer le Bitcoin. Les systèmes actuels fonctionnent avec environ 100 à 1 000 qubits physiques. Briser la cryptographie de Bitcoin nécessiterait quelque chose de totalement différent en termes d'échelle.

La Cryptographie du Bitcoin et la Menace Quantique

Pour comprendre la vulnérabilité de Bitcoin face aux ordinateurs quantiques, nous devons examiner les bases cryptographiques qui sécurisent le réseau et protègent les fonds des utilisateurs.

Le Double Bouclier : ECDSA et SHA-256

Le Bitcoin utilise deux systèmes cryptographiques principaux, chacun servant différentes fonctions de sécurité. Le premier est l'algorithme de signature numérique à courbe elliptique (ECDSA), en utilisant spécifiquement la courbe secp256k1. ECDSA crée la relation entre la clé privée d'un utilisateur (qu'il doit garder secrète) et sa clé publique (qu'il peut partager en toute sécurité). Lorsque vous dépensez du Bitcoin, vous utilisez votre clé privée pour créer une signature numérique prouvant la possession. Tout le monde peut vérifier cette signature en utilisant votre clé publique, mais dériver la clé privée à partir de la clé publique est considéré comme computationalement infaisable avec des ordinateurs classiques.

La sécurité de l'ECDSA repose sur le problème du logarithme discret sur une courbe elliptique. Étant donné un point de départ sur une courbe elliptique et le résultat de la multiplication de ce point par un nombre secret (la clé privée), trouver ce nombre secret est extraordinairement difficile. Avec 256 bits de sécurité, il y a environ 2^256 clés privées possibles - un nombre si grand qu'essayer de toutes les tester prendrait plus longtemps que l'âge de l'univers, même si tous les ordinateurs classiques de la Terre travaillaient ensemble.

La deuxième couche cryptographique de Bitcoin est SHA-256, une fonction de hachage cryptographique utilisée à la fois dans l'extraction (où functions, and a plethora of other domains related to engineering and technology.

Réunion d'Algorithm de Shor avec la France

French Translation (excluding Markdown links):

Content: Les mineurs rivalisent pour trouver des valeurs de hachage spécifiques) et pour générer des adresses (les clés publiques sont hachées pour créer des adresses plus courtes et plus pratiques). Les fonctions de hachage sont unidirectionnelles : il est facile de calculer le hachage d'une entrée quelconque, mais pratiquement impossible d'inverser le processus et de trouver une entrée qui produit un hachage spécifique.

Voici où les ordinateurs quantiques entrent en jeu. En 1994, Peter Shor a démontré qu'un ordinateur quantique suffisamment puissant exécutant son algorithme pourrait résoudre le problème du logarithme discret - et, par extension, briser la cryptographie à courbe elliptique - en temps polynomial. Au lieu d'avoir besoin de ressources informatiques exponentielles qui prendraient des éternités, l'algorithme de Shor pourrait potentiellement casser une clé ECDSA de 256 bits en quelques heures ou même minutes, avec un matériel quantique adéquat.

Le mécanisme est élégant mais complexe. L'algorithme de Shor transforme le problème du logarithme discret en un problème de recherche de période, que les ordinateurs quantiques peuvent résoudre efficacement en utilisant la transformée de Fourier quantique. En exploitant la superposition et l'interférence, l'algorithme peut simultanément explorer de nombreuses solutions potentielles et extraire la période correcte, ce qui donne ensuite la clé privée.

Ce n'est pas une théorie en l'air - l'algorithme de Shor a été mis en œuvre avec succès sur de petits ordinateurs quantiques pour factoriser des nombres modestes. En 2019, des chercheurs ont utilisé un ordinateur quantique pour factoriser le nombre 35 (5 × 7). Bien que ce soit très facile pour les ordinateurs classiques, cela a démontré que l'algorithme fonctionne en principe. Le défi réside dans le passage à des tailles cryptographiquement pertinentes.

Combien de qubits seraient réellement nécessaires pour casser le chiffrement ECDSA de Bitcoin ? Cette question est au cœur des débats sur les délais, et la réponse est plus nuancée qu'un seul chiffre ne le suggère.

La recherche suggère que pour casser une clé elliptique de 256 bits comme la secp256k1 de Bitcoin en utilisant l'algorithme de Shor, il faudrait environ 2 000 à 3 000 qubits logiques. Une estimation fréquemment citée place l'exigence à environ 2 330 qubits logiques, capables d'exécuter environ 126 milliards de portes quantiques.

Cependant, la distinction cruciale réside entre les qubits logiques et les qubits physiques. Un qubit logique est une unité de calcul corrigée d'erreur - le qubit stable et fiable dont l'algorithme de Shor a besoin. Chaque qubit logique doit être construit à partir de plusieurs qubits physiques travaillant ensemble pour détecter et corriger les erreurs. Les schémas actuels de correction d'erreur pourraient nécessiter de quelques centaines à quelques milliers de qubits physiques pour créer un seul qubit logique, en fonction des taux d'erreur et des codes de correction utilisés.

Lorsqu'on tient compte du surcoût de correction d'erreur, les estimations pour casser l'ECDSA de Bitcoin grimpent considérablement. Diverses études suggèrent qu'entre 13 millions et 317 millions de qubits physiques pourraient être nécessaires, selon l'échéance de l'attaque souhaitée et la qualité du matériel quantique. Pour contextualiser, la puce Willow de Google possède 105 qubits physiques - ce qui signifie que nous aurions besoin de systèmes environ 100 000 à 3 millions de fois plus grands que le matériel de pointe actuel.

Il y a un autre facteur critique : la vitesse. Les adresses Bitcoin avec des fonds en elles n'exposent leurs clés publiques que lorsque les transactions sont diffusées sur le réseau. Dans l'usage moderne de Bitcoin, ces transactions sont généralement confirmées dans un bloc en 10 à 60 minutes. Un attaquant utilisant des ordinateurs quantiques pour extraire des clés privées à partir de clés publiques devrait terminer ce calcul dans ce court laps de temps - avant que la transaction légitime ne soit confirmée et que les fonds ne soient plus accessibles.

Cette contrainte de temps augmente considérablement les exigences matérielles. Pour casser une clé ECDSA en une heure plutôt qu'un jour, il faut multiplier encore les besoins en qubits, potentiellement pour dépasser les 300 millions de qubits physiques pour tout scénario d'attaque réaliste.

Toutes les adresses Bitcoin ne sont pas également exposées au risque quantique. Le niveau de vulnérabilité dépend principalement d'un facteur : si la clé publique a été exposée.

Les plus vulnérables sont les adresses Pay-to-Public-Key (P2PK), le format d'adresse Bitcoin original largement utilisé par Satoshi Nakamoto. Ces adresses contiennent la clé publique directement dans la blockchain, visible par tous. Environ 1,9 million de Bitcoin (environ 9 % de l'offre totale) se trouvent dans les adresses P2PK, y compris environ 1 million de Bitcoin attribués à Satoshi. Ces pièces sont immédiatement vulnérables à quiconque possède un ordinateur quantique suffisamment puissant pour exécuter l'algorithme de Shor.

Ensuite viennent les adresses Pay-to-Public-Key-Hash (P2PKH) où la clé publique a été révélée lors de transactions de dépense. Une fois que vous dépensez depuis une adresse P2PKH, la clé publique devient visible sur la blockchain. La meilleure pratique dicte d'utiliser chaque adresse une seule fois, mais de nombreux utilisateurs réutilisent les adresses, laissant les fonds restants vulnérables si les ordinateurs quantiques deviennent une réalité. L'analyse de l'industrie suggère que jusqu'à 25 % de l'offre circulante de Bitcoin pourrait être à risque en raison de clés publiques exposées - environ 4 millions de Bitcoin valant des dizaines de milliards de dollars.

Les formats d'adresse modernes offrent plus de protection. Les adresses Segregated Witness (SegWit) et Taproot offrent une meilleure résistance quantique non pas grâce à une cryptographie différente, mais grâce à de meilleures pratiques de réutilisation d'adresses et, dans le cas de Taproot, grâce à des chemins de dépense alternatifs. Cependant, même ces adresses finissent par exposer des clés publiques lorsque des fonds sont dépensés.

Les adresses Bitcoin les plus sûres sont celles qui n'ont jamais été utilisées - où la clé publique reste cachée derrière un hachage et aucune transaction ne l'a jamais révélée. Pour ces adresses, un attaquant quantique devrait casser SHA-256, ce qui est considérablement plus résistant à l'attaque quantique qu'ECDSA.

Tandis que l'algorithme de Shor menace ECDSA, un autre algorithme quantique appelé algorithme de Grover affecte les fonctions de hachage comme SHA-256. Contrairement à l'accélération exponentielle de Shor, l'algorithme de Grover offre seulement une accélération quadratique pour la recherche de bases de données non structurées.

En termes pratiques, l'algorithme de Grover réduit effectivement le niveau de sécurité de SHA-256, le passant de 256 bits de sécurité à 128 bits de sécurité. Cela semble dramatique, mais une sécurité de 128 bits reste extraordinairement forte - bien au-delà de ce que n'importe quel ordinateur classique ou quantique à court terme pourrait casser. Attaquer SHA-256 même avec l'algorithme de Grover nécessiterait des ressources computationnelles astronomiques, incluant probablement des milliards de qubits logiques.

Le consensus parmi les cryptographes est que SHA-256 n'est pas la préoccupation immédiate. La véritable vulnérabilité réside dans l'ECDSA et les clés publiques exposées qui rendent les attaques quantiques possibles.

Allégation de vol quantique de Mandell : Dissection de la réclamation

Josh Mandell a affirmé en octobre 2025 une entrée parmi les plus récentes - et peut-être la plus virale - dans une longue histoire de FUD (peur, incertitude et doute) quantique ciblant Bitcoin. Examinons ses allégations spécifiques et les preuves contre elles.

Mandell a allégué que :

- Des portefeuilles Bitcoin anciens et inactifs étaient discrètement vidés en utilisant la technologie de calcul quantique

- Un acteur majeur accumulait du Bitcoin hors du marché en accédant aux clés privées des portefeuilles dont les propriétaires étaient peu susceptibles de remarquer ou de réagir

- Les portefeuilles ciblés étaient des comptes dormants depuis longtemps, souvent présumés abandonnés ou liés à des propriétaires décédés

- Les pièces étaient extraites sans créer de perturbations de marché ou de larges ordres de vente

- Seule l'analyse forensique de la blockchain pouvait révéler des modèles de mouvement suspects

- La technologie quantique avait atteint un point où elle pouvait déjouer les défenses cryptographiques de Bitcoin d'une manière que l'informatique classique ne pouvait pas

Essentiellement, Mandell n'a offert aucune preuve tangible pour ces affirmations. Sa position était que le scénario était techniquement possible et pourrait déjà se dérouler, mais cela restait non vérifié et spéculatif.

L'affirmation de Mandell a résonné car elle a touché à plusieurs préoccupations réelles au sein de la communauté Bitcoin. Tout d'abord, le timing a coïncidé avec des progrès légitimes dans l'informatique quantique. Google venait d'annoncer sa puce Willow, et IBM publiait sa feuille de route vers le calcul quantique tolérant aux fautes d'ici 2029. La menace quantique semblait soudainement plus concrète et imminente qu'elle ne l'avait été les années précédentes.

Ensuite, la mystique de Bitcoin autour des "pièces perdues" crée une ouverture narrative pour de telles revendications. Entre 2,3 et 3,7 millions de Bitcoin sont estimés être définitivement perdus en raison de clés privées oubliées, de propriétaires décédés sans planification successorale adéquate, ou de portefeuilles créés dans les premiers jours de Bitcoin et abandonnés par la suite. Cela représente entre 11 et 18 % de l'offre fixe de 21 millions de Bitcoin - des centaines de milliards de dollars en valeur, inactifs et potentiellement vulnérables.

L'idée que quelqu'un avec une technologie quantique avancée pourrait récupérer ces pièces perdues avant leurs propriétaires légitimes (s'ils existent encore) est plausible pour ceux qui ne sont pas familiers avec les exigences techniques. Elle joue également dans les récits sur des acteurs étatiques secrets, des entreprises bien financées, ou des entités occultes ayant accès à une technologie classifiée bien au-delà de ce qui est connu publiquement.

Les experts ont rapidement identifié de nombreux problèmes avec l'affirmation de Mandell. Le problème le plus fondamental est la capacité du matériel. Comme nous l'avons établi, casser l'encryption ECDSA de Bitcoin nécessiterait entre 13 millions et 300 millions de qubits physiques, selon diverses variables. Les systèmes actuels ont entre 100 et 1 000 qubits - un écart de cinq à six ordres de grandeur.

La puce Willow de Google, aussi impressionnante soit-elle, fonctionne avec 105 qubits physiques. Même si nous supposons des progrès extraordinaires en matière de qualité de qubit et de correction d'erreur, le saut vers des millions de qubits représente non pas une avancée incrémentale, mais une percée transformationnelle qui révolutionnerait non seulement l'informatique quantique, mais aussi la fabrication, les systèmes de refroidissement, les systèmes de contrôle et une pléthore d'autres domaines liés à l'ingénierie et à la technologie.``` Format result as follows:

Skip translation for markdown links.

Content: l'électronique et la recherche en physique fondamentale. La possibilité qu'une telle avancée se produise en secret, sans aucune indication publique, met à rude épreuve la crédibilité.

Il y a aussi le problème de la correction d'erreur. Les ordinateurs quantiques actuels ont des taux d'erreur qui rendent les calculs prolongés impossibles sans une correction d'erreur sophistiquée. L'achèvement de Google avec Willow a été de démontrer la correction d'erreur « en deçà du seuil » pour la première fois - montrant que les erreurs peuvent diminuer à mesure que vous ajoutez plus de qubits. Mais les taux d'erreur logique atteints (environ 0,14 % par cycle) restent des ordres de grandeur au-dessus des 0,0001 % ou mieux jugés nécessaires pour exécuter de grands algorithmes quantiques comme celui de Shor.

Les experts de l'industrie notent que la transition des démonstrations en laboratoire de correction d'erreurs quantiques à des machines tolérantes aux pannes capables d'exécuter l'algorithme de Shor à des échelles cryptographiquement pertinentes demeure un défi monumental en ingénierie, nécessitant probablement au moins une autre décennie de développement intensif.

Les Preuves sur la Blockchain (ou leur Absence)

Peut-être ce qui réfute le plus l'affirmation de Mandell, c'est l'absence de preuves à l'appui sur la blockchain elle-même. La transparence du Bitcoin signifie que toutes les transactions sont publiquement visibles et étroitement surveillées par des entreprises d'analyse de la blockchain, des chercheurs académiques, et des individus curieux ayant les compétences techniques pour analyser les schémas de mouvement.

Si des ordinateurs quantiques vidaient systématiquement des portefeuilles dormants, nous devrions voir des signatures spécifiques :

- Des mouvements soudains et simultanés de plusieurs anciennes adresses P2PK qui étaient inactives depuis des années

- Des fonds se déplaçant en schémas coordonnés suggérant un seul acteur avec un accès privilégié à plusieurs portefeuilles

- Une anomalie statistique dans le taux de portefeuilles "réveillés" qui ne peut pas être expliquée par des facteurs normaux

Ce que les analystes de la blockchain observent réellement est assez différent. Les vieux portefeuilles deviennent parfois actifs à nouveau, mais ces mouvements s'alignent sur des schémas attendus : règlements successoraux après la mort des propriétaires, détenteurs à long terme décidant enfin de vendre, utilisateurs récupérant d'anciens portefeuilles matériels, ou utilisateurs soucieux de la sécurité migrant des fonds vers de nouveaux types d'adresses.

Il est important de noter que ces réactivations impliquent généralement des portefeuilles avec des historiques connus et des explications plausibles. Il n'y a aucune vague de mouvements mystérieux et coordonnés depuis les adresses les plus anciennes et les plus vulnérables qui indiquerait un vol alimenté par des quanta.

La firme d'analyse de la blockchain Chainalysis et d'autres ont examiné les schémas de mouvement des premières adresses Bitcoin et n'ont trouvé aucune preuve d'activité anormale qui suggérerait des attaques quantiques. Les pièces dormantes restent dormantes.

Le Problème de la Logique Économique

Il existe également un argument économique contre le vol quantique actuel. Si un acteur étatique ou une organisation bien financée avait réussi à développer des ordinateurs quantiques capables de briser la cryptographie du Bitcoin, déploieraient-ils réellement cette capacité de manière à ce qu'elle puisse être détectée ?

Une telle technologie serait l'un des secrets les plus précieux au monde, avec des applications bien au-delà de la cryptomonnaie. Elle pourrait briser les communications gouvernementales, compromettre les systèmes militaires, saper l'infrastructure financière et rendre des trillions de dollars de données cryptées vulnérables. L'utiliser pour voler des Bitcoins - et risquer une détection qui alerterait le monde de cette capacité - n'a guère de sens stratégique.

Un acteur rationnel avec des capacités quantiques attendrait plus probablement, accumulant autant d'intelligence et d'avantages économiques que possible sous le radar et ne révélant la technologie que lorsque absolument nécessaire ou lorsque cela avancerait un objectif stratégique plus large. Voler des Bitcoins de portefeuilles dormants, bien que potentiellement rentable, risquerait d'exposer la capacité quantique pour des gains relativement modestes par rapport au plein potentiel de la technologie.

Dimensions Économiques et Éthiques : Le Problème du Bitcoin Perdu

Bien que l'affirmation spécifique de Mandell concernant le vol quantique actuel manque de preuves, son allégation soulève des questions profondes sur l'avenir du Bitcoin dans un monde post-quantique. Que se passe-t-il si - ou quand - les ordinateurs quantiques deviennent suffisamment puissants pour récupérer des Bitcoins "perdus"? Les implications économiques et éthiques méritent une sérieuse considération.

L'Ampleur du Bitcoin Perdu

Les estimations actuelles suggèrent qu'entre 2,3 millions et 3,7 millions de Bitcoin sont définitivement perdus. Cela inclut :

- Des pièces dans des portefeuilles où les clés privées ont été perdues ou jamais correctement sauvegardées

- Bitcoin envoyé à des portefeuilles d'individus décédés dont les héritiers n'ont pas accès

- Des pièces dans les premières adresses P2PK des premières années du Bitcoin, lorsque la cryptomonnaie avait peu de valeur et que les pratiques de sécurité étaient laxistes

- Bitcoin dans des adresses qui n'ont montré aucune activité pendant plus de dix ans, suggérant un abandon

Le Bitcoin perdu le plus célèbre appartient à Satoshi Nakamoto. On estime que le créateur du Bitcoin a miné environ 1 million de Bitcoin lors de la première année du réseau, tous stockés dans les premières adresses P2PK. Satoshi n'a jamais déplacé aucune de ces pièces, et l'identité du créateur reste inconnue. Que Satoshi ait toujours accès à ces portefeuilles, ait choisi de les verrouiller définitivement ou ait perdu les clés reste l'un des plus grands mystères du Bitcoin.

Puis il y a le piratage de Mt. Gox. En 2014, la plus grande bourse de Bitcoin de l'époque s'est effondrée après avoir perdu environ 850 000 Bitcoin dans un vol. Bien que certaines pièces aient été récupérées, un portefeuille associé au piratage détient encore près de 80 000 Bitcoin - environ 0,4 % de l'offre totale de Bitcoin - restant dormant sur la blockchain.

Ces pièces perdues sont devenues, en effet, des forces déflationnistes. Elles réduisent l'offre circulante pratique du Bitcoin, rendant chaque pièce restante légèrement plus précieuse. De nombreux bitcoiners considèrent cela comme une caractéristique plutôt qu'un bogue - une conséquence naturelle d'un véritable système décentralisé où aucune autorité ne peut récupérer des fonds perdus.

Le Scénario de Récupération Quantique

Imaginons maintenant que les ordinateurs quantiques progressent au point où ils peuvent casser efficacement le chiffrement ECDSA. Soudainement, ces millions de Bitcoins perdus deviennent accessibles - non pas à leurs propriétaires d'origine (qui n'ont pas les clés privées) mais à quiconque a la capacité quantique de dériver des clés privées à partir des clés publiques exposées.

Cela crée une situation sans précédent. Le Bitcoin que les marchés ont essentiellement écrit comme définitivement perdu pourrait revenir en circulation. L'impact sur le prix serait sévère. Même la possibilité d'une telle récupération pourrait déclencher une vente panique à mesure que les investisseurs tentent de devancer la vague hypothétique d'offre.

En mai 2025, BlackRock a ajouté des avertissements explicites sur l'informatique quantique à son dossier iShares Bitcoin Trust (IBIT), l'un des ETF Bitcoin les plus populaires. Le dossier a averti que les avancées en informatique quantique pourraient menacer la sécurité cryptographique du Bitcoin et saper l'intégrité du réseau lui-même. Cela représente un moment significatif - les institutions financières traditionnelles considèrent désormais le risque quantique suffisamment important pour le divulguer aux investisseurs.

Les perturbations économiques ne se limiteraient pas à la volatilité des prix. La proposition de valeur du Bitcoin dépend fortement de sa rareté et de sa sécurité perçues. Si des millions de pièces auparavant inaccessibles deviennent soudainement accessibles par des attaquants quantiques, cela soulève des questions sur la sécurité de tout Bitcoin. La confiance dans le réseau pourrait s'éroder rapidement, créant potentiellement une cascade de pression de vente allant au-delà de l'impact immédiat des pièces récupérées elles-mêmes.

Les Dilemmes Éthiques

Le scénario de récupération quantique crée des questions éthiques épineuses sans réponses claires. Si les ordinateurs quantiques peuvent accéder à des Bitcoins perdus, que devrait-il advenir de ces pièces?

Un camp, dirigé par des voix influentes comme le développeur de Bitcoin Jameson Lopp, soutient que ces pièces devraient être brûlées - délibérément détruites pour empêcher quiconque de les revendiquer. Lopp soutient que permettre à des adversaires quantiques de revendiquer des fonds qui appartiennent légitimement à d'autres utilisateurs représente un échec à protéger les droits de propriété. Dans un essai de février 2025, Lopp a écrit : "Si tout l'écosystème Bitcoin se contente de rester sans rien faire et permet à des adversaires quantiques de revendiquer des fonds qui appartiennent légitimement à d'autres utilisateurs, est-ce vraiment 'gagner' dans la protection des droits de propriété? Cela me semble plus être de l'apathie."

De ce point de vue, brûler les pièces vulnérables est le moindre mal. Cela empêche des gains mal acquis, protège la rareté du Bitcoin et démontre l'engagement du réseau pour la sécurité plutôt que pour la commodité à court terme. Le contre-argument est que brûler des pièces représente une forme de confiscation - punir des utilisateurs dont le seul "crime" était d'adopter le Bitcoin tôt, avant que les meilleures pratiques résistant aux quanta n'existent.

Un autre camp suggère d'essayer de retourner les Bitcoins récupérés à leurs propriétaires légitimes. Cela semble noble mais crée d'énormes problèmes pratiques. Comment prouver la propriété d'un

Bitcoin quand la caractéristique définissante d'un Bitcoin perdu est que les clés privées ne sont plus là? Les règlements successoraux font déjà face à des défis légaux lorsque la cryptomonnaie est impliquée. Imaginez maintenant essayer de juger des revendications de propriété pour des pièces qui n'ont pas bougé depuis une décennie, où le propriétaire d'origine pourrait être décédé, inconnu ou impossible à vérifier.

Tout système de récupération nécessiterait nécessairement des tiers de confiance pour vérifier les revendications - des bourses, des agences gouvernementales, ou de nouvelles institutions. Cela va à l'encontre de l'éthique de Bitcoin de l'absence de confiance et de la résistance à la censure. Cela créerait également une pression intense pour la fraude, alors que des acteurs malveillants se feraient passer pour des propriétaires légitimes ou fabriqueraient de fausses revendications sur des adresses Bitcoin précieuses.

Une troisième option est de redistribuer les pièces récupérées. Certains ont proposé d'utiliser les bitcoins récupérés pour financer le développement du réseau, récompenser les mineurs, ou même distribuer équitablement parmi tous les détenteurs actuels de Bitcoin. Cela transforme les pièces perdues en une sorte d'actif communautaire. Cependant, cela revient à changer le contrat social de Bitcoin après coup - en modifiant les règles pour des pièces qui étaient sécurisées sous un ensemble différent d'hypothèses.

Peut-être que la question éthique la plus tranchée concerne le million de Bitcoins de Satoshi. Si ces pièces pouvaient être

### La Réponse Institutionnelle

La décision de BlackRock d'ajouter des avertissements quantiques à son dossier d'ETF Bitcoin signifie que la finance institutionnelle prend ces questions au sérieux. Le dossier indique explicitement que les avancées en informatique quantique pourraient "menacer la sécurité du réseau" et potentiellement entraîner des "pertes significatives" pour les investisseurs.

Cela reflète une tendance plus large d'adoption institutionnelle apportant un examen accru des risques que la communauté crypto aurait pu auparavant ignorer ou minimiser. Les fonds de pension, les dotations et les conseillers financiers envisageant une exposition au Bitcoin veulent une clarté sur les risques extrêmes, y compris l'informatique quantique. Le fait que le risque quantique apparaisse maintenant dans les documents de divulgation des produits financiers réglementés le transforme d'une préoccupation théorique à une considération d'investissement quantifiable.

D'autres grandes institutions sont en observation. Si les capacités quantiques progressent plus rapidement que prévu, nous pourrions voir le capital institutionnel fuir les marchés de la cryptomonnaie à moins que des stratégies claires d'atténuation existent. Cela crée une pression sur les développeurs de Bitcoin et la communauté plus large pour mettre en œuvre des solutions résistantes aux quantiques avant que la menace ne se matérialise, plutôt que d'attendre une crise.

## Feuille de Route de Sécurité : Comment Bitcoin Peut Évoluer

> La bonne nouvelle est que la vulnérabilité de Bitcoin au quantique n'est ni surprenante ni non traitée. Les cryptographes connaissent l'algorithme de Shor depuis 1994, et la communauté de développement Bitcoin discute de la résistance quantique depuis des années. De nombreuses pistes de recherche et stratégies pratiques existent pour renforcer Bitcoin contre les attaques quantiques.

### Pratiques Actuelles pour les Utilisateurs

Même avant tout changement au niveau du protocole, les utilisateurs individuels de Bitcoin peuvent prendre des mesures pour minimiser leur exposition quantique. La pratique la plus importante est d'éviter la réutilisation des adresses. Lorsque vous dépensez à partir d'une adresse Bitcoin, la clé publique devient visible sur la blockchain. La meilleure pratique consiste à traiter chaque adresse comme à usage unique - après avoir dépensé à partir de celle-ci, déplacer les fonds restants vers une nouvelle adresse, s'assurant que l'ancienne clé publique n'est plus associée à des pièces non dépensées.

Les logiciels de portefeuille modernes ont de plus en plus adopté cette pratique automatiquement. Les portefeuilles matériels et les portefeuilles de nœuds complets génèrent généralement de nouvelles adresses de changement pour chaque transaction, mettant en œuvre des adresses à usage unique sans nécessiter des utilisateurs de comprendre la logique de sécurité sous-jacente. Les utilisateurs avec d'anciens logiciels de portefeuille ou ceux qui gèrent manuellement des adresses devraient auditer leurs pratiques et passer à des habitudes plus sûres quantiques.

Une autre mesure de protection consiste à migrer des fonds vers des formats d'adresse plus modernes. Les adresses Segregated Witness (SegWit) et surtout Taproot offrent une résistance marginalement meilleure quantique grâce à une hygiène améliorée des adresses et, dans le cas de Taproot, des chemins de script alternatifs qui pourraient permettre des signatures résistantes aux quantiques dans de futures bifurcations souples. Bien que ces formats utilisent la même cryptographie elliptique sous-jacente, ils reflètent une philosophie de conception plus consciente des quantiques.

Pour les détenteurs à long terme, le conseil est simple : utiliser de nouvelles adresses pour chaque transaction de réception, ne jamais réutiliser d'adresses après une dépense et conserver des fonds dans des adresses dont les clés publiques n'ont jamais été exposées. Cela n'élimine pas entièrement le risque quantique mais réduit considérablement la surface d'attaque.

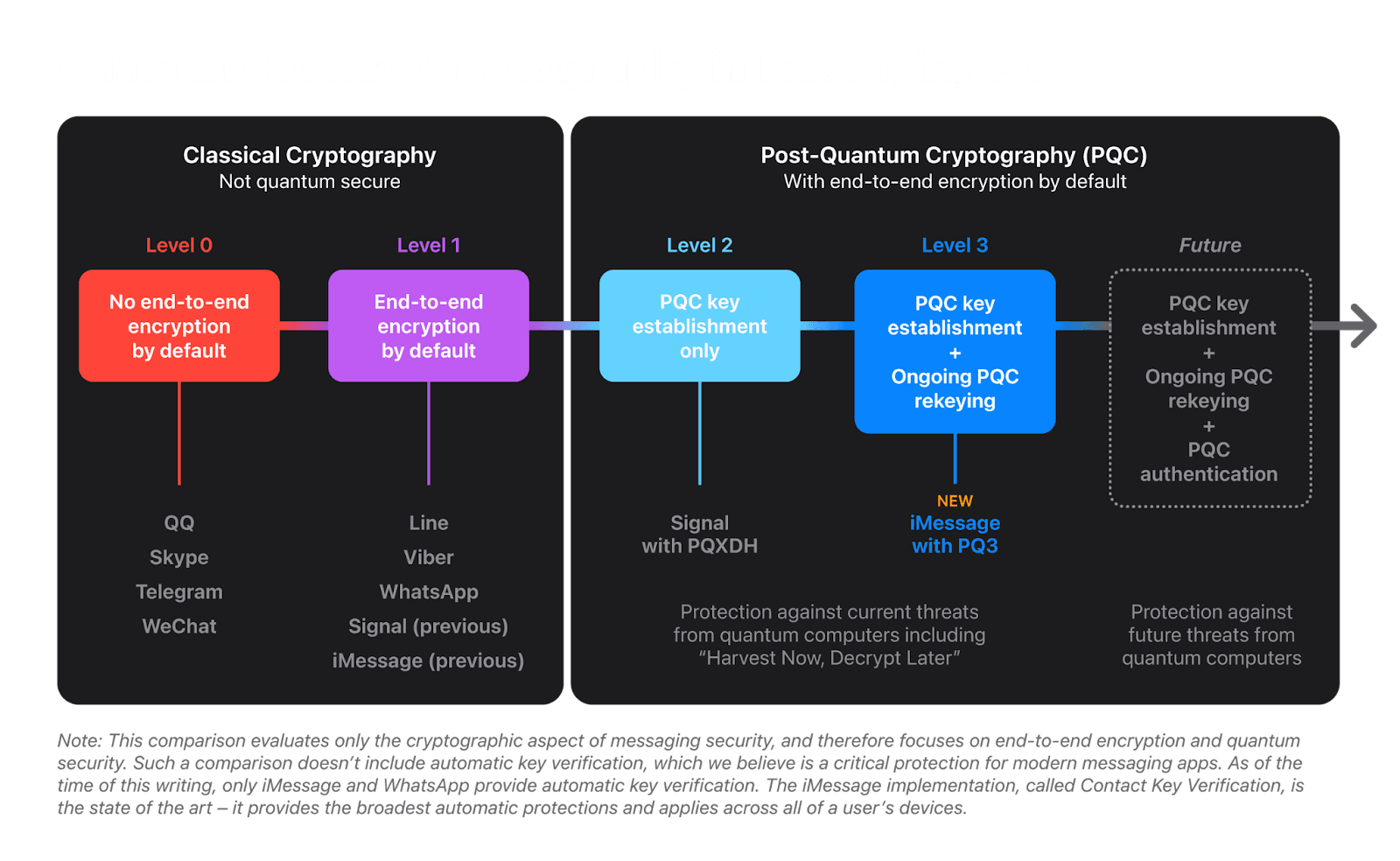

### Normes de Cryptographie Post-Quantique

La communauté cryptographique plus large travaille à des alternatives résistantes aux quantiques depuis plus d'une décennie. En 2016, l'Institut National des Standards et de la Technologie (NIST) des États-Unis a lancé un projet pour standardiser la cryptographie post-quantique (PQC) - des algorithmes cryptographiques considérés comme sûrs contre les ordinateurs classiques et quantiques.

Après des années d'analyse et de compétition, le NIST a annoncé son premier ensemble de normes PQC en 2024. Les algorithmes sélectionnés incluent :

- CRYSTALS-Kyber pour l'encapsulation de clé (remplaçant des systèmes comme RSA pour l'échange sécurisé de clés)

- CRYSTALS-Dilithium, FALCON, et SPHINCS+ pour les signatures numériques (remplaçant des systèmes comme les signatures ECDSA et RSA)

Ces algorithmes s'appuient sur différents problèmes mathématiques que la cryptographie actuelle. Les schémas basés sur les lattices comme Dilithium reposent sur la difficulté de trouver des vecteurs courts dans des lattices de haute dimension. Les schémas basés sur le hachage comme SPHINCS+ sont construits sur la sécurité des fonctions de hachage cryptographiques, qui sont déjà considérées comme relativement résistantes aux quantiques. La cryptographie multivariée utilise des systèmes d'équations quadratiques sur des champs finis.

L'idée cruciale est que bien que l'algorithme de Shor résolve efficacement les problèmes de logarithme discret et de factorisation, il n'offre pas d'avantages similaires contre ces nouvelles structures mathématiques. Autant que les connaissances actuelles s'étendent, les ordinateurs quantiques n'offrent pas de raccourci pratique pour casser une cryptographie bien implémentée basée sur les lattices ou les hachages.

### Recherche Spécifique au Bitcoin : QRAMP

Début 2025, le développeur Bitcoin Agustin Cruz a proposé un cadre radical appelé QRAMP (Quantum-Resistant Asset Mapping Protocol). QRAMP représente l'une des approches les plus complètes au problème quantique de Bitcoin, bien qu'il reste controversé et loin du consensus.

QRAMP propose une période de migration obligatoire où tous les fonds dans des adresses vulnérables au quantique doivent être transférés vers des adresses résistantes quantiques avant une date limite de hauteur de bloc spécifique. Après cette date limite, les transactions provenant des anciennes adresses ECDSA seraient rejetées par le réseau, brûlant effectivement toutes les pièces qui n'ont pas été migrées.

Le protocole fonctionnerait à travers plusieurs mécanismes :

- Identifier les adresses vulnérables : QRAMP scannerait les adresses Bitcoin avec des clés publiques exposées, en particulier les anciens formats P2PK

- Brûler et remplacer : Les utilisateurs envoient des pièces des adresses vulnérables à une adresse spéciale de "brûlage quantique", les retirant définitivement de la circulation

- Sécurité post-quantique : En retour, des montants équivalents de Bitcoin sécurisés par une cryptographie résistante quantique (comme des signatures basées sur les hachages ou les lattices) seraient émis

- Vérification basée sur les preuves : Seuls les brûlages vérifiés résultent en nouvelles pièces résistantes quantiques, maintenant un strict ratio 1:1 pour éviter l'inflation

QRAMP vise également à permettre une fonctionnalité Bitcoin cross-chain. Plutôt que de s'appuyer sur des dépositaires (comme les solutions de Bitcoin enveloppé), QRAMP utiliserait des attestations cryptographiques - des preuves mathématiques dérivées de la blockchain Bitcoin que d'autres réseaux peuvent vérifier. Cela permettrait aux soldes de Bitcoin d'être reflétés sur d'autres blockchains sans réellement déplacer le Bitcoin sous-jacent, maintenant à la fois la sécurité et le plafond d'approvisionnement de 21 millions de Bitcoin.

La proposition a suscité un débat intense. Les partisans soutiennent que cela offre un chemin clair et systématique vers une résistance quantique avec des délais sans ambiguïté qui forcent une migration en temps opportun plutôt qu'une complaisance dangereuse. Les critiques soutiennent que les brûlures obligatoires représentent une forme de confiscation, punissant les premiers adoptants et potentiellement détruisant des millions de Bitcoin, y compris les pièces de Satoshi.

Les préoccupations de calendrier sont également significatives. QRAMP nécessiterait un hard fork - un changement de protocole non rétrocompatible nécessitant l'accord des mineurs, des opérateurs de nœuds et de la communauté plus large. L'histoire de Bitcoin montre que les hard forks controversés sont difficiles à réaliser et risquent de scinder la chaîne. La mise en œuvre de QRAMP nécessiterait de convaincre l'écosystème que les menaces quantiques sont suffisamment imminentes pour justifier une telle action drastique tout en étant suffisamment précoce pour que les utilisateurs aient le temps de migrer.

En octobre 2025, QRAMP reste une proposition de projet sans numéro de BIP (Proposition d'Amélioration du Bitcoin) formel et sans consensus communautaire pour aller de l'avant.

### Approches Alternatives

Toutes les propositions résistantes aux quantiques ne sont pas aussi radicales que QRAMP. D'autres chercheurs explorent des stratégies de migration progressive qui introduiraient des schémas de signature résistants aux quantiques aux côtés de l'ECDSA existant, permettant aux utilisateurs de passer progressivement au fil du temps.

Adam Back, PDG de Blockstream et cryptographe respecté, a suggéré d'incorporer la cryptographie résistante quantique dans le système actuel d'adresses et de scripts de Bitcoin. Une approche consisterait à utiliser des signatures Schnorr (déjà mises en œuvre dans Taproot) combinées avec des tapleafs SLH-DSA (SPHINCS+). Cela permettrait aux utilisateurs de déplacer progressivement des fonds vers des adresses sûres quantiques sans nécessiter un hard fork controversé ou brûler des pièces vulnérables.

L'avantage de la migration progressive est sa flexibilité. Les utilisateurs qui sont confiants dans la sécurité de leurs adresses pourraient continuer à utiliser des portefeuilles existants tandis que des utilisateurs plus prudents migreraient vers des formats résistants aux quantiques. À mesure que les capacités quantiques progressent, la pression sociale et les forces du marché encourageraient naturellement la migration sans exiger d'application du protocole.

L'inconvénient est que la migration volontaire pourrait se faire trop lentement. Si les ordinateurs quantiques progressent plus rapidement que prévu, les pièces vulnérables pourraient être attaquées avant que les utilisateurs ne migrent, contrecarrant l'objectif. Il y a aussi le problème des portefeuilles perdus ou abandonnés - des pièces dont les propriétaires n'ont plus accès resteraient perpétuellement vulnérables.

D'autres directions de recherche incluent :

- Des schémas de multi-signature sûrs quantiques qui combinent plusieurs algorithmes post-quantiques, fournissant une sécurité redondante même si un algorithme est cassé.

- Des systèmes hybrides qui utilisent à la fois des signatures classiques ECDSA et résistantes aux quantiques, exigeant que les attaquants cassent les deux.

- Des preuves à connaissance zéro qui pourraient permettre une vérification résistante quantique sans exposer des clés publiques.

La communauté Ethereum a étudié la cryptographie post-quantique à travers l'abstraction de compte et les STARKs (Arguments de Connaissance Transparents Scalables), qui utilisent des fonctions de hachage et sont intrinsèquement résistants quantiques. Certaines de ces innovations pourraient éventuellement...Content: informer de l'approche du Bitcoin.

### Le Défi des Signatures Résistantes aux Ordinateurs Quantiques

Un des défis de la cryptographie post-quantique est que les signatures sont généralement beaucoup plus grandes que les signatures ECDSA. Une signature CRYSTALS-Dilithium peut atteindre 2 à 3 kilo-octets, contre 64 à 71 octets pour une signature ECDSA. Cela a des implications sur l'efficacité de la blockchain, les coûts de transaction et l'évolutivité.

Les signatures basées sur des hachages comme SPHINCS+ sont encore plus grandes - potentiellement des dizaines de kilo-octets par signature. Bien que ces tailles ne soient pas prohibitives, elles représentent une augmentation significative des données qui doivent être stockées et transmises par chaque nœud du réseau. Dans une blockchain où l'efficacité et l'évolutivité sont déjà des préoccupations, ajouter des signatures plus grandes pourrait exacerber les défis existants.

Diverses optimisations sont en cours de recherche pour minimiser la taille des signatures tout en maintenant la sécurité. Certains schémas utilisent des arbres de Merkle pour amortir la taille des signatures sur plusieurs transactions. D'autres explorent des signatures par seuil où plusieurs parties signent collaborativement, réduisant le surcoût par transaction.

La communauté Bitcoin devra équilibrer la sécurité, l'efficacité et la compatibilité avec l'existant lors du choix final des algorithmes post-quantiques à mettre en œuvre.

## Au-delà des Menaces : Les Opportunités Quantiques pour la Crypto

> Les discussions sur l'informatique quantique et les cryptomonnaies se concentrent majoritairement sur les menaces - le danger imminent des ordinateurs quantiques brisant la cryptographie. Mais ce cadrage manque un aspect crucial de l'histoire. L'informatique quantique n'est pas seulement une arme pointée vers la technologie blockchain; c'est également un outil qui pourrait améliorer, renforcer et faire progresser l'ensemble de l'écosystème des cryptomonnaies de manière inattendue.

### Cryptographie Améliorée par le Quantique

La course aux armements entre attaquants quantiques et défenseurs quantiques produira finalement une cryptographie plus forte que tout ce qui est possible avec le calcul classique. La distribution de clés quantiques (QKD) permet déjà des canaux de communication prouvablement sécurisés, protégés par les lois de la physique plutôt que par des hypothèses computationnelles. Bien que la mise en œuvre de la QKD dans les systèmes de blockchain décentralisés présente des défis techniques importants, la recherche continue pour adapter les protocoles de communication quantique aux applications de cryptomonnaies.

La cryptographie post-quantique développée en réponse aux menaces quantiques créera la base pour une nouvelle génération de systèmes cryptographiques. Ces algorithmes ne sont pas seulement résistants au quantique; beaucoup offrent des propriétés de sécurité supplémentaires comme le secret persistant, des clés plus petites pour des niveaux de sécurité équivalents et une résistance aux attaques par canal auxiliaire qui affectent certaines implémentations actuelles.

La cryptographie basée sur le réseau, en particulier, permet des capacités nouvelles et puissantes comme le cryptage homomorphe complet - la capacité à effectuer des calculs arbitraires sur des données cryptées sans les déchiffrer. Bien qu'il soit computationallement coûteux aujourd'hui, les ordinateurs quantiques pourraient éventuellement rendre le cryptage homomorphe pratique à grande échelle, permettant des contrats intelligents préservant la vie privée et des transactions confidentielles sans sacrifier l'auditabilité.

### Solutions d'Amélioration de l'Évolutivité

Les ordinateurs quantiques excellent dans certains problèmes d'optimisation qui limitent actuellement l'évolutivité de la blockchain. La recherche de route dans les réseaux de canaux de paiement comme le Lightning Network de Bitcoin implique de chercher dans un vaste espace de chemins possibles pour trouver des routes optimales pour les paiements. Les algorithmes quantiques pourraient potentiellement trouver de meilleures routes plus rapidement, améliorant les taux de succès des paiements et réduisant les exigences en capital pour les canaux.

Les systèmes de preuve à divulgation nulle de connaissance (zero-knowledge), qui permettent des solutions de confidentialité et d'évolutivité comme les ZK-Rollups, nécessitent des calculs cryptographiques extensifs. Les ordinateurs quantiques pourraient accélérer la génération de preuves tout en maintenant la sécurité, permettant des applications de confidentialité plus sophistiquées sans la surcharge computationnelle qui limite actuellement leur adoption.

Même le minage pourrait éventuellement bénéficier de l'informatique quantique. Bien que les ordinateurs quantiques utilisant l'algorithme de Grover pourraient théoriquement chercher des solutions de preuve de travail plus efficacement que les mineurs classiques, la même technologie serait disponible pour tous les participants, créant un nouvel équilibre plutôt qu'un vecteur d'attaque. Certains chercheurs ont proposé des mécanismes de consensus sécurisés par le quantique qui exploitent les propriétés quantiques pour la tolérance aux fautes byzantines.

### Contrats Intelligents Sécurisés par le Quantique

La combinaison de l'informatique quantique et des cryptomonnaies pourrait permettre de nouvelles classes de contrats intelligents et d'applications décentralisées. La génération de nombres aléatoires quantiques fournit un véritable hasard imprévisible - crucial pour les applications de jeu, les protocoles cryptographiques et l'élection de leaders justes dans les mécanismes de consensus. L'aléatoire basé sur la blockchain actuelle doit s'appuyer sur des protocoles compliqués pour empêcher la manipulation; l'aléatoire quantique serait prouvablement équitable.

La détection et la communication quantiques pourraient permettre de nouveaux types de systèmes oracle - les ponts entre les contrats intelligents et les données du monde réel. Les capteurs quantiques peuvent mesurer des phénomènes physiques avec une précision sans précédent, créant potentiellement des flux de données plus fiables pour les applications de finance décentralisée qui dépendent de données de prix précises, de données météorologiques ou de vérification des chaînes d'approvisionnement.

Les protocoles cryptographiques post-quantiques pourraient permettre des calculs multipartites plus sophistiqués, permettant à plusieurs parties de calculer conjointement des fonctions sur leurs données privées sans révéler ces données entre elles. Cela ouvre des possibilités pour des produits financiers décentralisés, des enchères préservant la confidentialité et des systèmes de vote confidentiels qui sont actuellement impraticables.

### Collaboration Académique et Industrielle

La menace quantique a catalysé une collaboration sans précédent entre la communauté des cryptomonnaies et la recherche mainstream en informatique. L'effort de normalisation de la cryptographie post-quantique du NIST a inclus l'apport de chercheurs en blockchain et d'entreprises de cryptomonnaies. Les conférences académiques comportent de plus en plus de sessions sur la conception de blockchain sécurisée contre le quantique.

Cette collaboration bénéficie aux deux parties. Le déploiement réel de la cryptomonnaie fournit des terrains d'essai pour les algorithmes post-quantiques dans des conditions adversariales avec une valeur économique réelle en jeu. Pendant ce temps, les systèmes de blockchain bénéficient de recherches cryptographiques de pointe qui pourraient autrement prendre des années avant d'être intégrées aux systèmes de production.

Les grandes entreprises technologiques, y compris Google, IBM, Microsoft et Amazon, investissent des milliards dans la recherche en informatique quantique tout en développant simultanément une cryptographie sécurisée contre le quantique et en consultant des projets de blockchain. Cela crée une rare alignment des intérêts où les mêmes entreprises faisant avancer les capacités quantiques contribuent également à défendre contre les menaces quantiques.

### Repenser le Narratif

Peut-être plus important encore, considérer l'informatique quantique uniquement comme une menace rate l'occasion de remanier le modèle de sécurité des cryptomonnaies pour le meilleur. Chaque transition cryptographique - de DES à AES, de SHA-1 à SHA-256, de RSA aux courbes elliptiques - a finalement renforcé les systèmes en forçant des migrations vers de meilleurs algorithmes.

L'adoption éventuelle par Bitcoin de la cryptographie post-quantique créera une opportunité pour aborder d'autres limitations du protocole simultanément. Une mise à niveau coordonnée pourrait mettre en œuvre non seulement la résistance quantique, mais aussi l'agrégation de signatures, de meilleures fonctionnalités de confidentialité, des capacités de script améliorées et des améliorations de l'efficacité qui ont longtemps été désirées mais difficiles à déployer par des fourches logicielles isolées.

La transition quantique pourrait également résoudre les débats en cours sur le conservatisme rigide de Bitcoin versus l'évolution pragmatique. Lorsque les ordinateurs quantiques menaceront manifestement l'ECDSA, même les membres les plus conservateurs de la communauté reconnaîtront la nécessité de changements substantiels du protocole. Cela crée une couverture politique pour des mises à niveau qui pourraient être souhaitables pour d'autres raisons mais manquent de consensus dans des circonstances normales.

## Prévisions d'Experts et Points de Vue Divergents

> Le calendrier de l'informatique quantique reste l'un des aspects les plus litigieux du débat sur la sécurité de Bitcoin, avec des opinions d'experts allant de "à des décennies" à "possiblement dans les 10 ans". Comprendre ces perspectives divergentes fournit un contexte crucial pour évaluer à quel point Bitcoin a besoin de mises à niveau résistantes aux quanta de manière urgente.

### Les Optimistes : Des Décennies de Sécurité

Adam Back, PDG de Blockstream et cryptographe très respecté, représente le point de vue conservateur sur les calendriers quantiques. Back a constamment soutenu que de l'{ordinateurs quantiques capables de menacer Bitcoin restent à des décennies, pas à des années. Dans une interview de juin 2025, Back a reconnu que l'informatique quantique pourrait éventuellement devenir pertinente mais a souligné que le calendrier s'étend sur "des décennies, pas des années" et que des mesures proactives mais graduelles offrent une protection adéquate.

La perspective de Back est informée par une compréhension profonde des exigences théoriques et des défis d'ingénierie pratiques. Il note que les ordinateurs quantiques doivent non seulement atteindre le nombre de qubits brut nécessaire pour l'algorithme de Shor, mais aussi maintenir des taux d'erreur suffisamment bas pour un calcul tolérant aux fautes tout au long de la période de calcul prolongée. Les systèmes actuels sont à des ordres de grandeur de répondre simultanément à ces exigences.

Michael Saylor, président exécutif de Strategy (anciennement MicroStrategy) et l'un des plus éminents défenseurs institutionnels de Bitcoin, a été encore plus méprisant envers les menaces quantiques à court terme. Dans de multiples interviews tout au long de 2025, Saylor a qualifié les préoccupations quantiques de "principalement du marketing de la part de ceux qui veulent vous vendre le prochain jeton yo-yo quantique."

L'argument de Saylor repose sur l'alignement institutionnel. Il souligne que les grandes entreprises technologiques comme Google et Microsoft ont plus à perdre qu'à gagner des ordinateurs quantiques capables de casser le cryptage. Ces entreprises dépendent des mêmes systèmes cryptographiques qui sécurisent Bitcoin. Si les ordinateurs quantiques menacent l'ECDSA et RSA, ils menacent les services cloud, les emails, le commerce électronique et toute autre communication chiffrée sur l'internet.

"Google et MicrosoftSkip translation for markdown links.

**Contenu :** ils ne vont pas vous vendre un ordinateur qui casse la cryptographie moderne car cela détruirait Google et Microsoft - et le gouvernement américain et le système bancaire", a déclaré Saylor dans une interview sur CNBC en juin 2025. Selon lui, lorsque les menaces quantiques se matérialiseront, Bitcoin améliorera sa cryptographie comme tout autre système logiciel majeur, sans perturbation catastrophique.

Saylor soutient également que les jetons résistants aux quantiques commercialisés comme des "tueurs de Bitcoin" sont principalement des projets opportunistes capitalisant sur la peur plutôt que d'offrir de véritables solutions. De son point de vue, les menaces quantiques pour Bitcoin ne sont pas immédiates, et lorsqu'elles se manifesteront, la communauté de développement robuste de Bitcoin et les fortes incitations à maintenir la sécurité permettront des réponses efficaces.

### Les Pragmatistes : Commencez à vous préparer maintenant

Tous les experts ne partagent pas cette vision sereine. Jameson Lopp, directeur technique chez Casa et un chercheur en sécurité Bitcoin renommé, occupe une position intermédiaire. Dans son essai de février 2025 "Contre la récupération quantique de Bitcoin", Lopp soutient que bien que les ordinateurs quantiques ne soient pas une crise immédiate, la communauté Bitcoin dispose de moins d'une décennie pour mettre en œuvre des plans de contingence.

L'inquiétude de Lopp se concentre moins sur le calendrier quantique précis et plus sur le gouvernement lent de Bitcoin et la difficulté d'atteindre un consensus sur des changements controversés. Même si les ordinateurs quantiques capables de casser l'ECDSA n'arrivent pas avant 2035, Bitcoin doit commencer à mettre en œuvre des changements maintenant parce que :

- Parvenir à un consensus sur les schémas résistants aux quantiques nécessite des années de débat et de tests

- Les utilisateurs ont besoin de temps pour migrer leurs fonds vers de nouveaux types d'adresses

- Les portefeuilles perdus ou abandonnés représentent un risque systémique s'ils restent vulnérables

- Attendre que les ordinateurs quantiques soient manifestement menaçants pour l'ECDSA pourrait être trop tard

Lopp préconise de brûler les pièces dans les adresses vulnérables plutôt que d'essayer de les récupérer - une position qui a généré une controverse significative. Il soutient que cette approche protège le mieux les droits de propriété en empêchant les adversaires quantiques de revendiquer des fonds tout en abordant le problème des pièces perdues de manière décisive.

L'avertissement dans le dossier IBIT de BlackRock en mai 2025 représente une autre voix pragmatique. En incluant l'informatique quantique comme un facteur de risque matériel dans un produit financier réglementé, BlackRock signale que les investisseurs institutionnels devraient considérer les menaces quantiques dans leur évaluation des risques, même si le calendrier reste incertain. Cela reflète un principe de précaution : les conséquences potentielles sont suffisamment graves pour que l'attente de certitude puisse être imprudente.

### Les Inquiets : Plus tôt que nous le pensons

Certains chercheurs et organisations estiment que les menaces quantiques pourraient se matérialiser plus rapidement que les estimations consensuelles ne le suggèrent. Des experts du NIST ont déclaré que les ordinateurs quantiques capables de casser les normes cryptographiques actuelles pourraient apparaître dans 10 à 20 ans, certaines prévisions privées suggérant que cela pourrait arriver encore plus tôt.

En 2025, des chercheurs du Projet Eleven ont lancé un défi quantique offrant un Bitcoin à quiconque peut casser la cryptographie à courbe elliptique en utilisant un ordinateur quantique. Leur évaluation est qu'environ 2 000 qubits logiques (corrigés d'erreurs) pourraient suffire pour casser une clé ECC de 256 bits - ce qu'ils estiment réalisable au cours de la prochaine décennie.

Le chercheur de Google Craig Gidney a publié des travaux en mai 2025 suggérant que RSA-2048 pourrait être factorisé avec moins d'un million de qubits en moins d'une semaine - une diminution de 20 fois par rapport aux estimations précédentes. Bien que RSA et ECC ne soient pas identiques, les améliorations algorithmiques démontrées pour un problème s'appliquent souvent à l'autre. Si les algorithmes quantiques continuent de s'améliorer tout en augmentant en capacité matérielle, le calendrier pourrait se compresser de manière significative.

La feuille de route concrète d'IBM pour l'informatique quantique tolérante aux pannes d'ici 2029 avec 200 qubits logiques représente un autre point de données suggérant que les menaces quantiques pourraient émerger au début des années 2030 plutôt que dans les années 2040 ou 2050. IBM Quantum Starling, prévu pour 2029, n'aura pas suffisamment de qubits logiques pour menacer immédiatement Bitcoin. Mais si IBM réussit à démontrer l'informatique quantique tolérante aux pannes à cette échelle, le passage aux 2 000+ qubits logiques nécessaires pour la cryptanalyse pourrait se produire relativement rapidement - peut-être dans un autre délai de 5 à 10 ans.

Au CES 2025, le PDG de Nvidia, Jensen Huang, a déclaré qu'une percée majeure en informatique quantique pourrait se produire dans 15 à 30 ans, avec une estimation réaliste de 20 ans. Cela place les menaces quantiques pour la cryptographie quelque part entre 2040 et 2055 - une période qui semble confortable mais pourrait arriver plus rapidement si l'estimation de Huang s'avère conservatrice.

### Interprétations de la Divergence

Pourquoi les opinions des experts divergent-elles autant ? Plusieurs facteurs contribuent à l'incertitude :

**Définir le Seuil de Menace** : Différents experts utilisent différents critères pour déterminer quand les ordinateurs quantiques deviennent "menaçants". Certains se concentrent sur la démonstration de l'algorithme de Shor sur tout problème cryptographiquement pertinent. D'autres exigent que les ordinateurs quantiques capables de casser l'implémentation ECDSA spécifique de Bitcoin dans la fenêtre temporelle étroite des transactions non confirmées. Cela représente des niveaux de capacité très différents.

**Développements Secrets vs. Publics** : Les efforts publics en informatique quantique des entreprises comme IBM, Google, et les institutions académiques sont transparents, permettant une évaluation détaillée. Mais les programmes gouvernementaux classifiés dans des agences comme la NSA, le GCHQ, ou leur équivalent chinois et russe opèrent en secret. Certains experts soupçonnent que des programmes classifiés pourraient être en avance de plusieurs années sur les capacités publiquement connues, bien que les preuves de cela restent spéculatives.

**Inconnues Algorithmiques** : Les estimations actuelles supposent l'algorithme de Shor et les schémas actuels de correction d'erreurs. Une percée dans les algorithmes quantiques qui réduit encore les besoins en qubits pourrait accélérer radicalement les calendriers. Inversement, des barrières fondamentales à l'échelle des ordinateurs quantiques pourraient émerger, repoussant les calendriers à plus tard.

**Ingénierie vs. Théorie** : La théorie de l'informatique scientifique et l'ingénierie pratique divergent souvent. Théoriquement, nous savons comment construire des ordinateurs quantiques avec des millions de qubits. Concevoir des systèmes qui fonctionnent réellement à cette échelle - en maintenant la cohérence, en implémentant la correction d'erreurs, et en s'intégrant avec les systèmes de contrôle classiques - présente des défis qui pourraient être beaucoup plus difficiles ou plus faciles que ce que les extrapolations actuelles suggèrent.

L'interprétation prudente est que les menaces quantiques pour Bitcoin ne sont pas immédiates mais aussi pas réellement éloignées. Un calendrier réaliste suggère la fin des années 2020 au milieu des années 2030 comme la période où les ordinateurs quantiques pourraient commencer à poser des menaces crédibles pour la cryptographie à courbe elliptique, avec une incertitude significative dans les deux sens.

## La Voie à Suivre : Se Préparer pour un Bitcoin Post-Quantique

> Alors que l'informatique quantique avance et que les calendriers se compressent, la communauté des cryptomonnaies fait face à des décisions cruciales sur le moment et la manière de mettre en œuvre des mises à niveau résistantes aux quantiques. Le chemin à suivre nécessite une préparation technique, un consensus communautaire, et une surveillance vigilante des progrès tant de l'informatique quantique que de l'activité on-chain.

### Signaux à Surveiller

Plusieurs indicateurs signaleraient que les menaces quantiques passent du théorique au pratique :

**Grands Mouvements depuis des Adresses Vulnérables** : Le signe d'avertissement le plus clair serait des mouvements soudains et coordonnés depuis de multiples anciennes adresses P2PK, notamment celles dormantes depuis de nombreuses années. Bien que les réactivations individuelles aient des explications innocentes, un schéma de mouvements simultanés depuis des adresses sans relation antérieure suggérerait qu'un attaquant quantique cible systématiquement les pièces vulnérables.

**Extraction de Clés en Temps Réel** : Si les fonds bougent d'une adresse immédiatement après que sa clé publique est révélée lors de la diffusion des transactions - plus rapidement que les temps de confirmation de la blockchain - cela indiquerait qu'un attaquant peut extraire les clés privées en temps réel. Cela représente le scénario cauchemardesque pour la sécurité de Bitcoin et exigerait des changements de protocole d'urgence immédiats.

**Étapes Importantes en Informatique Quantique** : Les annonces d'ordinateurs quantiques atteignant certains seuils de capacité devraient déclencher une inquiétude accrue :

- Les ordinateurs quantiques démontrant 1 000+ qubits logiques avec des taux d'erreur faibles

- Mise en œuvre réussie de l'algorithme de Shor sur des problèmes approchant des échelles cryptographiques

- Démonstrations de systèmes quantiques maintenant la cohérence à travers des calculs nécessitant des milliards de portes

**Avancées Académiques** : Des articles démontrant des réductions significatives des besoins en qubits pour casser l'ECDSA, des améliorations de la correction d'erreurs quantiques, ou des algorithmes novateurs qui accélèrent la cryptanalyse mériteraient une attention. La littérature sur l'informatique quantique doit être surveillée pour des résultats qui compressent les calendriers.

### Préparations Techniques

La communauté de développement de Bitcoin devrait continuer plusieurs efforts préparatoires même avant que les menaces quantiques ne deviennent immédiates :

**Normalisation et Tests** : Sélectionner les algorithmes post-quantiques que Bitcoin devrait adopter nécessite une analyse approfondie, des tests et un examen de la communauté. Les algorithmes standardisés du NIST offrent un point de départ, mais les exigences spécifiques de Bitcoin - décentralisation, auditabilité open-source, contraintes de taille de signature, et efficacité computationnelle pour les opérateurs de nœuds - pourraient favoriser des choix différents de ceux des applications cryptographiques traditionnelles.

**Infrastructure de Portefeuille** : Les logiciels de portefeuille doivent implémenter le support pour les schémas de signature résistants aux quantiques avant qu'ils ne soient requis au niveau du protocole. Cela permet aux premiers adoptants de commencer à utiliser des adresses sécurisées quantiquement volontairement, créant un modèle pour une migration obligatoire éventuelle. Les fabricants de portefeuilles matériels doivent mettre à jour le firmware pour prendre en charge les nouveaux algorithmes.

**Conception du Format de Transaction** : Les transactions résistantes aux quantiques exigeront probablement des structures de données différentes des transactions actuelles de Bitcoin. Concevoir ces formats en tenant compte de l'efficacité, de la vie privée et des futures mises à niveau possibles empêchera la dette technique. Les opcodes de script pour la vérification des signatures post-quantiques doivent être soigneusement conçus.```

**Testing on Testnets**: Avant de déployer des changements résistants aux quanta sur le mainnet de Bitcoin, des tests approfondis sur les testnets et les réseaux signet vérifieront que les implémentations fonctionnent correctement, que les nœuds peuvent valider efficacement les nouveaux types de transactions et qu'aucune interaction inattendue avec les règles de protocole existantes ne crée de vulnérabilités.

### Construire un consensus communautaire

Peut-être que l'aspect le plus difficile de la transition quantique de Bitcoin sera de parvenir à un consensus sur des questions controversées :

**Hard Fork vs. Soft Fork**: Certains changements résistants aux quanta pourraient être exécutables via des soft forks (mises à jour rétrocompatibles), tandis que d'autres pourraient nécessiter des hard forks (changements non rétrocompatibles). La communauté Bitcoin a historiquement préféré les soft forks pour maintenir la cohésion du réseau, mais la résistance quantique pourrait nécessiter des changements plus perturbateurs.

**Migration obligatoire vs. volontaire**: Bitcoin devrait-il imposer des délais pour migrer vers des adresses résistantes aux quanta (comme le propose QRAMP), ou la migration devrait-elle être volontaire et progressive ? La migration obligatoire offre une sécurité claire mais risque de brûler des coins perdus et fait face à une opposition politique. La migration volontaire est plus douce mais pourrait laisser le réseau vulnérable si l'adoption est trop lente.

**Que faire des coins perdus**: Le débat sur la nécessité de brûler, récupérer ou redistribuer les coins dans des adresses vulnérables aux quanta manque de consensus. Cette question touche aux problèmes fondamentaux des droits de propriété, de la philosophie du Bitcoin et de la gestion pratique des risques. La résoudre nécessitera de vastes discussions communautaires et probablement des compromis.

**Calendrier d'action**: Quand Bitcoin devrait-il implémenter des mises à niveau résistantes aux quanta ? Agir trop tôt risque d'adopter des algorithmes immatures ou de gaspiller des ressources développeurs sur des solutions prématurées. Agir trop tard risque d'attaques catastrophiques. Trouver le moment optimal nécessite une évaluation continue des risques et la flexibilité pour accélérer les plans si l'informatique quantique progresse plus rapidement que prévu.

### Implications plus larges pour l'industrie

Les défis quantiques de Bitcoin s'étendent à l'ensemble de l'écosystème des cryptomonnaies. Ethereum, avec sa gouvernance plus flexible et sa recherche active dans l'abstraction de comptes et les STARKs, pourrait implémenter la résistance quantique plus tôt que Bitcoin. Cela pourrait créer des dynamiques intéressantes où Ethereum se présente comme quantique-sûr tandis que Bitcoin fait face à des vulnérabilités persistantes.

Les stablecoins, qui dépendent souvent de configurations multi-signatures et de contrats intelligents, sont confrontés à des vulnérabilités quantiques dans leurs blockchains sous-jacentes. Les émetteurs de Tether et USDC doivent prendre en compte les risques quantiques pour les réseaux sur lesquels ils fonctionnent, ce qui pourrait générer une demande pour une infrastructure de blockchain résistante aux quanta.

Les monnaies numériques de banque centrale (MNBC) en cours de développement par des gouvernements du monde entier intègrent la cryptographie post-quantique dès le départ, en tirant les leçons des défis auxquels sont confrontées les cryptomonnaies existantes. Ce qui donne aux MNBC un avantage potentiel en termes de sécurité sur les systèmes blockchain hérités, que les gouvernements pourraient exploiter dans des arguments en faveur de l'adoption des MNBC plutôt que des cryptomonnaies décentralisées.

Les monnaies axées sur la confidentialité comme Monero et Zcash font face à des défis quantiques uniques. Les signatures en anneau et les adresses invisibles de Monero pourraient être compromises par des ordinateurs quantiques, tandis que les zkSNARKs de Zcash pourraient avoir besoin d'être remplacés par des STARKs ou d'autres systèmes de preuves à divulgation nulle de connaissance résistants aux quanta. Le secteur des cryptomonnaies axées sur la confidentialité doit évoluer en parallèle des menaces quantiques.

### Le rôle de l'éducation

Un aspect souvent négligé de la préparation quantique est l'éducation. La communauté Bitcoin, les utilisateurs de cryptomonnaies, et le grand public ont besoin d'une meilleure compréhension de l'informatique quantique - ce qu'elle est, ce qu'elle n'est pas, quelles menaces sont réelles, et quel calendrier est réaliste.

La désinformation et la FUD, illustrées par des affirmations comme celles de Mandell, se propagent parce que de nombreux utilisateurs de cryptomonnaies manquent du bagage technique pour évaluer de façon critique les affirmations quantiques. Les efforts éducatifs pourraient inclure :

- Des explications claires et accessibles sur les bases de l'informatique quantique

- Des mises à jour régulières sur les progrès de l'informatique quantique provenant de sources crédibles

- Des conseils pour les utilisateurs sur les pratiques sûres quantiques qu'ils peuvent adopter maintenant

- Des communications transparentes de la part des développeurs de Bitcoin sur les plans et les échéanciers

Une communauté bien informée prendra de meilleures décisions concernant la résistance quantique, résistant à la fois à une panique infondée et à une complaisance dangereuse.

## Pensées finales

> La relation entre l'informatique quantique et Bitcoin est plus nuancée que ne le suggèrent les voix alarmistes ou désinvoltes. Les ordinateurs quantiques ne "tueront pas Bitcoin du jour au lendemain", comme le prétendent certains titres de presse avec emphase. Mais l'informatique quantique n'est pas non plus un bruit de fond inoffensif que Bitcoin peut ignorer en toute sécurité.

L'allégation d'octobre 2025 de Josh Mandell selon laquelle les ordinateurs quantiques volent déjà du Bitcoin était fausse - manquante de preuves, improbable étant donné les capacités matérielles actuelles, et contredite par les données de la blockchain. Cependant, la diffusion virale de cette affirmation révèle une véritable anxiété concernant les menaces quantiques que la communauté crypto doit aborder avec des faits, de la préparation et une action raisonnée.

La réalité technique est que casser le chiffrement ECDSA de Bitcoin nécessite des ordinateurs quantiques bien plus puissants que tout ce qui existe actuellement. Nous aurions besoin de systèmes avec des millions de qubits physiques, une correction d'erreur tolérante aux fautes, et la capacité d'exécuter des milliards de portes quantiques - des capacités qui restent à au moins une décennie des estimations de la plupart des experts, voire plus longtemps.

Mais l'informatique quantique progresse. La puce Willow de Google a démontré une correction d'erreur sous le seuil. La feuille de route d'IBM pour atteindre 200 qubits logiques d'ici 2029 est concrète et financée. La recherche académique continue d'améliorer les algorithmes quantiques et de réduire les besoins en qubits. La fenêtre entre "les ordinateurs quantiques ne peuvent pas menacer Bitcoin" et "les ordinateurs quantiques attaquent activement Bitcoin" pourrait être étonnamment étroite.

La vulnérabilité de Bitcoin est réelle mais gérable. La communauté des cryptomonnaies connaît l'algorithme de Shor depuis 1994. La recherche en cryptographie post-quantique a produit des alternatives viables telles que des signatures basées sur des réseaux et des hachages qui pourraient remplacer l'ECDSA. Des projets comme QRAMP proposent des chemins de migration systématiques, bien qu'ils restent controversés.