La industria de criptomonedas enfrenta una tensión fundamental: fue fundada sobre principios de privacidad financiera y resistencia a la censura, pero opera en un mundo de regulaciones contra el lavado de dinero (AML) y conoce a tu cliente (KYC) cada vez más estrictas. Este explicador examina cómo las verdaderas empresas de criptomonedas - casas de cambio, custodios, mesas de OTC, y procesadores de pago - navegan esta tensión en sus operaciones diarias de cumplimiento.

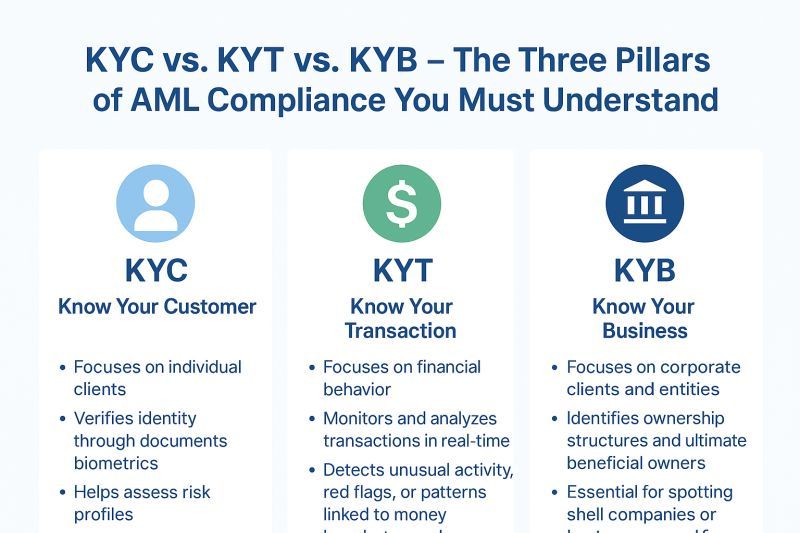

En el corazón del cumplimento moderno de criptomonedas se encuentra un trípode: KYC (verificación de identidad en la incorporación), AML (monitoreo continuo de actividad sospechosa), y KYT (Know-Your-Transaction, herramientas que analizan datos de blockchain en tiempo real). Juntos, crean un aparato de cumplimiento que sería familiar para cualquier institución financiera tradicional, adaptado a los desafíos únicos de mercados criptográficos seudónimos, sin fronteras, y 24/7.

Las apuestas son extraordinariamente altas. Desde 2020, los reguladores globales han impuesto más de $5 mil millones en multas a empresas de criptomonedas por fallas de cumplimiento. El acuerdo récord de Binance por $4.3 mil millones con las autoridades de EE.UU. en noviembre de 2023 mostró que incluso los jugadores más grandes enfrentan consecuencias existenciales por controles inadecuados. Más allá de las penas financieras, las fallas de cumplimiento habilitan daños genuinos: el Informe sobre Crimen Cripto de Chainalysis de 2024 estimó $24.2 mil millones en volumen de transacciones ilícitas en criptomonedas en 2023, incluidas pagos de ransomware, ganancias de mercados de la darknet, y evasión de sanciones.

Este artículo proporciona un análisis operacional profundo de cómo funciona realmente el cumplimiento. Examinamos la pila tecnológica - particularmente las herramientas KYT de proveedores como Chainalysis, TRM Labs, y Elliptic que impulsan el monitoreo de transacciones. Exploramos qué señales de alerta desencadenan congelaciones de cuenta: interacciones con direcciones sancionadas, uso de servicios de mezcla, patrones inusuales de velocidad de transacción, o señales de riesgo geográfico. Investigamos cómo las empresas equilibran las obligaciones regulatorias con la privacidad del usuario a través de técnicas como la recopilación mínima de datos, la divulgación selectiva, y métodos criptográficos emergentes como las pruebas de conocimiento cero.

POR QUÉ EL CUMPLIMIENTO IMPORTA: RIESGOS, LAVADO DE DINERO, SANCIONES, Y COSTOS REPUTACIONALES

El problema de la financiación criminal

La naturaleza seudónima y transferibilidad sin fronteras de las criptomonedas la hacen atractiva para la financiación ilícita. Aunque la afirmación citada con frecuencia de que "la mayoría de las criptomonedas se usan para el crimen" es falsa - Chainalysis estima que la actividad ilícita representó solo el 0.34% de todo el volumen de transacciones criptográficas en 2023 - las cantidades absolutas de dinero siguen siendo sustanciales y los casos de uso particularmente dañinos.

Los operadores de ransomware han obtenido más de $2 mil millones en pagos de criptomonedas desde 2020, con ataques que paralizan hospitales, escuelas, e infraestructura crítica. El ataque al Colonial Pipeline de 2021 resultó por sí solo en un rescate de $4.4 millones en Bitcoin (luego recuperado parcialmente por el FBI). Los mercados de la darknet facilitan el tráfico de drogas, con Silk Road, AlphaBay, y Hydra manejando colectivamente miles de millones en ventas de bienes ilegales. La financiación del terrorismo, aunque representa una porción minúscula del uso ilícito de criptomonedas, acarrea consecuencias severas cuando se descubre - los intercambios que facilitan incluso la financiación involuntaria del terrorismo enfrentan responsabilidad penal potencial más allá de las sanciones civiles.

La evasión de sanciones presenta quizás el riesgo de cumplimiento más alto. La Oficina de Control de Bienes Extranjeros (OFAC) del Tesoro de EE.UU. mantiene la lista de Nacionales Especialmente Designados (SDN), que incluye direcciones de criptomonedas asociadas con entidades sancionadas. Entradas notables incluyen direcciones vinculadas al Grupo Lazarus de Corea del Norte (responsable del hackeo de $625 millones de Axie Infinity Ronin Bridge), operadores de mercados de la darknet rusos, y entidades iraníes. Una sola transacción que toque una dirección sancionada puede desencadenar severas sanciones: los intercambios han enfrentado multas de varios millones de dólares por procesar transacciones que involucran usuarios o direcciones sancionadas.

La aplicación regulatoria está aumentando

Los últimos cinco años han visto un aumento drástico en las acciones de cumplimiento:

-

Binance (2023): acuerdo por $4.3 mil millones con el DOJ, FinCEN, y OFAC por violaciones de la Ley de secreto bancario, transmisión de dinero sin licencia, y violaciones de sanciones. Binance admitió mantener controles KYC insuficientes, permitiendo transacciones con usuarios en jurisdicciones sancionadas (Irán, Cuba, Siria), y evadiendo deliberadamente regulaciones de EE.UU. El CEO Changpeng Zhao se declaró culpable de cargos criminales.

-

KuCoin (2024): acuerdo de $300 millones por operar como un transmisor de dinero sin licencia y violar la Ley de Secreto Bancario. El DOJ argumentó que KuCoin sirvió a clientes de EE.UU. sin el registro adecuado mientras descuidaba sus obligaciones de KYC/AML, procesando miles de millones en transacciones sospechosas.

-

BitMEX (2021-2022): $100 millones en multas civiles y penales por operar una plataforma de negociación no registrada y controles AML débiles. Los fiscales notaron que los ejecutivos de BitMEX bromeaban internamente sobre la evasión regulatoria.

-

Bittrex (2022-2023): $53 millones en multas combinadas de OFAC y FinCEN por violaciones de sanciones y fallas de la BSA, incluyendo el procesamiento de transacciones para usuarios en jurisdicciones sancionadas.

Estas acciones de cumplimiento comparten temas comunes: incorporación KYC inadecuada permitiendo usuarios sancionados, monitoreo de transacciones insuficiente que omitió señales de alerta obvias, y culturas corporativas que priorizaron el crecimiento sobre el cumplimiento. El mensaje para la industria es claro: las fallas de cumplimiento conllevan consecuencias existenciales.

Riesgos reputacionales y operativos

Más allá de las sanciones legales, las fallas de cumplimiento crean un daño reputacional severo. Tras las acciones de cumplimiento, las casas de cambio rutinariamente ven:

- Terminaciones de relaciones bancarias, ya que las instituciones financieras aversas al riesgo cortan lazos

- Eliminación de rampas de acceso fiat, ya que los procesadores de pago rechazan el servicio

- Éxodo de usuarios hacia competidores con mejores credenciales de cumplimiento

- Restricciones regulatorias que limitan la expansión a nuevos mercados

- Mayor carga de diligencia debida de los socios restantes

La carga operativa de la remediación también aumenta los costos. Después del cumplimiento, las empresas a menudo deben implementar un monitoreo ordenado por el tribunal (supervisión de cumplimiento externo, típicamente de 3-5 años), realizar revisiones retrospectivas (examinando potencialmente miles de cuentas históricas), y aumentar significativamente la dotación de personal de cumplimiento: se informaron más de 500 contrataciones de personal de cumplimiento por parte de Binance tras su acuerdo.

Por qué Cumplimiento ≠ Vigilancia

Un concepto erróneo común equivale el cumplimiento a la vigilancia masiva. En realidad, el cumplimiento moderno de criptomonedas se centra en enfoques basados en el riesgo, destinando recursos a actividades genuinamente sospechosas en lugar de monitorear a cada usuario por igual. Los programas de cumplimiento efectivos:

- Utilizan umbrales de transacciones para enfocar el monitoreo en actividades de alto valor y alto riesgo

- Implementan KYC escalonado basado en límites de cuenta y tipos de actividad

- Aplican aprendizaje automático para reducir falsos positivos y la carga analítica

- Respetan principios de minimización de datos, recolectando solo la información requerida

- Ofrecen procesos de apelación transparentes para acciones de cuentas erróneas

El objetivo son controles proporcionados que aborden riesgos genuinos de financiación ilícita mientras preservan la privacidad para la gran mayoría de los usuarios legítimos.

BÁSICOS: KYC, AML, KYT - DEFINICIONES Y CÓMO SE CONECTAN OPERATIVAMENTE

Conoce a tu cliente (KYC)

KYC se refiere a los procedimientos de verificación de identidad realizados cuando un cliente abre una cuenta. Para las casas de cambio y custodios de criptomonedas, KYC típicamente implica:

KYC Básico (Nivel 1):

- Nombre legal completo

- Fecha de nacimiento

- Dirección residencial

- Correo electrónico y número de teléfono

- Documento de identidad con fotografía emitido por el gobierno (pasaporte, licencia de conducir, tarjeta de ID nacional)

- Verificación de selfie (para prevenir fraudes de identidad/documentos robados)

KYC Mejorado (Nivel 2):

- Prueba de dirección (factura de servicios públicos, estado de cuenta bancario)

- Documentación de fuente de fondos

- Información de ocupación y empleador

- Volúmenes y patrones de transacción esperados

- Para empresas: registro corporativo, divulgación de beneficiario propietario

KYC Institucional (Nivel 3):

- Estructura corporativa completa con gráficos de propiedad

- Estados financieros auditados

- Documentación de política AML

- Licencias regulatorias donde sea aplicable

- Verificaciones de antecedentes de los principales responsables

El proceso de KYC utiliza proveedores de verificación de identidad como Jumio, Onfido, o Persona, que aprovechan la verificación de documentos, coincidencia biométrica, y verificaciones de bases de datos contra listas de vigilancia. La verificación generalmente se completa en minutos para casos sencillos pero puede requerir revisión manual para casos límites (documentos dañados, tipos de ID raros, discrepancias de nombres).

Anti-Lavado de Dinero (AML)

AML abarca el marco más amplio de leyes, regulaciones, y procedimientos diseñados para prevenir, detectar, e informar el lavado de dinero. Los componentes clave incluyen:

Evaluación de Riesgos: Las empresas deben realizar evaluaciones de riesgo a nivel empresarial identificando sus vulnerabilidades específicas de lavado de dinero basadas en tipos de clientes, geografías atendidas, productos ofrecidos, y volúmenes de transacción.

Diligencia debida del Cliente (CDD): Más allá del KYC inicial, la diligencia continuada involucra revisiones periódicas de la información del cliente, monitoreo de cambios en comportamiento o perfil de riesgo, y escrutinio aumentado para clientes de alto riesgo.

Monitoreo de Transacciones: Sistemas automatizados escanean todas las transacciones contra modelos basados en reglas y análisis de comportamiento para detectar patrones sospechosos indicativos de lavado de dinero.

Informes de Actividad Sospechosa (SAR): Cuando se identifica una actividad sospechosa, las empresas deben presentar reportes SAR a las unidades de inteligencia financiera (FinCEN en los EE.UU., FCA en el Reino Unido, etc.). Estos reportes detallan la conducta sospechosa, las partes involucradas, y detalles de la transacción.

Mantenimiento de Registros: Las regulaciones requieren mantener registros detallados de clientes. Traducción (omitida para los enlaces de markdown):

identidades, transacciones y decisiones de cumplimiento, típicamente durante 5-7 años.

Pruebas Independientes: Auditorías anuales realizadas por auditores internos o externos verifican la efectividad del programa AML.

En EE.UU., la Ley de Secreto Bancario (BSA) y sus regulaciones de implementación forman el núcleo del marco AML. A nivel mundial, el Grupo de Acción Financiera (GAFI) establece estándares internacionales a través de sus 40 Recomendaciones, que la mayoría de las jurisdicciones adoptan.

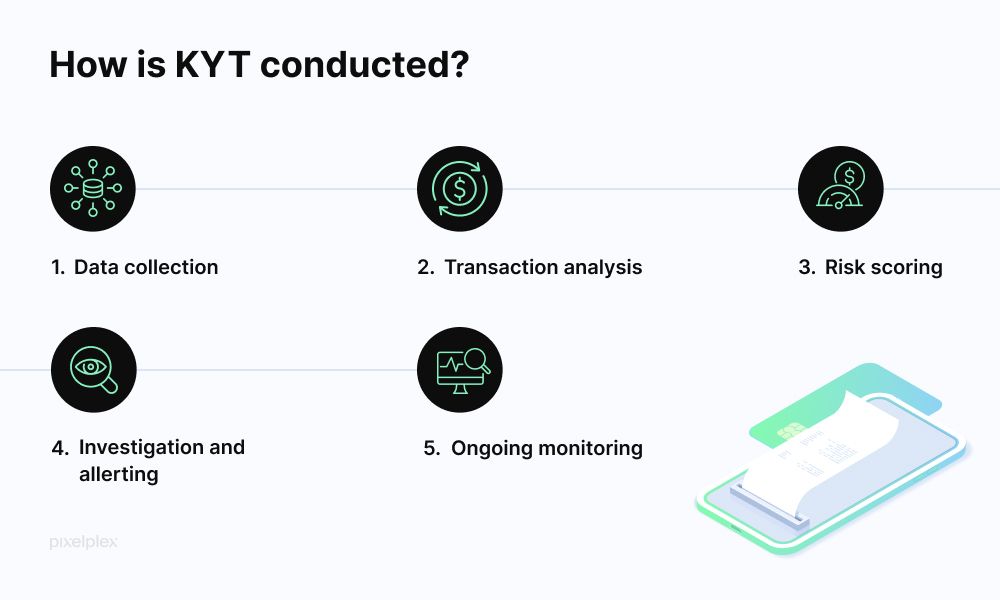

Conozca su Transacción (KYT)

KYT representa la evolución específica del criptomercado en el monitoreo de transacciones, aprovechando la transparencia del blockchain para analizar patrones de transacciones y el riesgo de contrapartes en tiempo real. A diferencia de las finanzas tradicionales, donde las transacciones son opacas para la mayoría de los participantes, los blockchains públicos permiten a cualquiera rastrear los flujos de fondos, creando tanto oportunidades como desafíos para el cumplimiento.

Las herramientas KYT escanean continuamente las transacciones de blockchain asociadas con direcciones de clientes, verificando:

- Exposición directa: ¿Esta transacción involucra directamente una dirección sancionada o una entidad ilícita conocida?

- Exposición indirecta: ¿La contraparte de esta transacción tiene conexiones recientes con fuentes de alto riesgo?

- Patrones de comportamiento: ¿Esta transacción se ajusta a patrones inusuales de velocidad, estructuración o capas?

- Riesgo del servicio: ¿Esta transacción involucra servicios de alto riesgo (mezcladores, mercados de la darknet, intercambios no registrados)?

Los principales proveedores de KYT incluyen Chainalysis (líder del mercado), TRM Labs (enfocándose en herramientas de investigación), Elliptic (fuerte en cobertura DeFi y NFT), y CipherTrace (ahora parte de Mastercard). Estas herramientas proporcionan APIs que se integran en los sistemas de intercambios, devolviendo puntuaciones de riesgo y alertas en tiempo real a medida que se procesan depósitos o retiros.

Cómo se Conectan Operativamente KYC, AML y KYT

Estos tres elementos forman un sistema de cumplimiento integrado:

-

Incorporación: KYC verifica la identidad, estableciendo el estado regulatorio del cliente (jurisdicción, comprobación de sanciones, estado PEP). Esto determina la puntuación inicial de riesgo y los límites de transacción.

-

Monitoreo Continuo: KYT analiza continuamente las transacciones de blockchain, alimentando datos de comportamiento en sistemas más amplios de monitoreo AML. Las alertas de transacciones de alto riesgo desencadenan una revisión de cumplimiento.

-

Investigaciones: Cuando se activan alertas, los analistas usan datos de KYC (identidad, propósito declarado), forense KYT (rastreo de blockchain), y contexto AML (comportamiento histórico, cuentas similares) para tomar decisiones de riesgo.

-

Reporte: La actividad sospechosa confirmada se convierte en un SAR, con los datos de KYC identificando las partes y forense KYT documentando el rastro de la transacción.

-

Acciones de Cuenta: Basado en hallazgos de riesgo, las compañías pueden restringir servicios (límites más bajos), congelar cuentas pendientes de investigación, o terminar relaciones. Los datos de KYC apoyan las notificaciones y apelaciones requeridas para el cliente.

El ciclo de retroalimentación es continuo: los hallazgos KYT pueden desencadenar revisiones KYC mejoradas, mientras que los factores de riesgo KYC ajustan los umbrales de alerta KYT.

📊 EJEMPLO RÁPIDO: KYT EN UN MINUTO

¿Qué es? El monitoreo Conozca su Transacción utiliza análisis de blockchain para examinar transacciones de criptomonedas en busca de actividad ilícita en tiempo real.

¿Cómo funciona? El software observa continuamente las direcciones vinculadas a su cuenta, verificando cada transacción contra bases de datos de actores conocidos (carteras de ransomware, direcciones sancionadas, mercados de la darknet). Cada transacción recibe una puntuación de riesgo basada en la exposición directa e indirecta a contrapartes riesgosas.

Diferencia clave con las finanzas tradicionales: En la banca tradicional, su banco no puede ver qué sucede después de que envía dinero a otra persona. Con las criptomonedas, la transparencia del blockchain permite a las herramientas KYT rastrear fondos a través de múltiples saltos, siguiendo el dinero incluso después de que sale de su cuenta.

¿Qué desencadena alertas? Contacto directo con direcciones marcadas, uso de servicios de mezcla, patrones inusuales (muchos depósitos pequeños seguidos de un gran retiro), conexiones con intercambios de alto riesgo, o banderas rojas geográficas.

Impacto en la privacidad: KYT no lee su "propósito" de transacción o mensajes personales. Analiza patrones en la cadena: cantidades, tiempo, historial de contrapartes y tipos de servicios. Su identidad solo se vincula a transacciones en puntos de entrada/salida regulados (intercambios, rampas de entrada), no en la cadena.

OPERACIONES DE CUMPLIMIENTO DENTRO DE LOS INTERCAMBIOS

Flujos de Incorporación y KYC

Los intercambios centralizados modernos implementan sistemas de verificación por niveles que equilibran la fricción del usuario con los requisitos regulatorios y la tolerancia al riesgo institucional:

Nivel 0 - No Verificado: Algunos intercambios permiten funcionalidad limitada con solo registro por correo electrónico - típicamente navegación por mercados, acceso a contenido educativo, o transacciones mínimas de prueba. La mayoría ha eliminado este nivel bajo presión regulatoria.

Nivel 1 - Verificación Básica: Proporciona acceso a operaciones comerciales básicas con límites. El proceso típicamente requiere:

- Captura y verificación de identificación gubernamental (OCR automatizado más verificación de vitalidad)

- Comprobación de sanciones contra listas de sanciones OFAC SDN, ONU, UE

- Control de PEP (Persona Expuesta Políticamente)

- Chequeos básicos de fraude (huella digital del dispositivo, geolocalización IP, validación de correo electrónico/teléfono)

Tiempo de verificación: 5-15 minutos para la aprobación automática, 1-3 días para casos de revisión manual. Límites típicos: $2,000-$10,000 de operaciones diarias, límites de retiro menores.

Nivel 2 - Verificación Mejorada: Para límites más altos (a menudo $50,000-$100,000 diarios), se requieren requisitos adicionales, que incluyen:

- Comprobante de dirección (factura de servicios públicos, estado de cuenta bancaria, o documento fiscal dentro de 90 días)

- Cuestionario de fuente de riqueza

- Información de ocupación y empleador

- Verificación adicional de documentos (ID fiscal, número de seguro social donde corresponda)

Nivel 3 - Institucional/VIP: Límites personalizados con una debida diligencia mejorada que incluye:

- Verificación por videollamada con el equipo de cumplimiento

- Documentación detallada de fuente de fondos

- Verificaciones de antecedentes en directores

- Administración de relaciones continuas con contacto de cumplimiento dedicado

Monitoreo de Transacciones e Integración KYT

Una vez incorporados, comienza el monitoreo continuo. Los intercambios integran herramientas KYT en múltiples puntos:

Monitoreo de Depósitos: Cuando llegan depósitos de criptomonedas, las herramientas KYT analizan inmediatamente:

- Historial de direcciones remitentes y asociaciones conocidas

- Análisis de la trayectoria: ¿De dónde se originaron estos fondos (potencialmente muchos saltos atrás)?

- Riesgo directo: ¿Alguna exposición directa a entidades marcadas?

- Riesgo indirecto: ¿Contrapartes dentro de 1-2 saltos tienen asociaciones riesgosas?

- Riesgo del servicio: ¿Pasaron los fondos por mezcladores, intercambios no registrados, mercados de la darknet?

La puntuación de riesgo se realiza en segundos. Los depósitos de bajo riesgo acreditan de inmediato. Los depósitos de riesgo medio pueden acreditar con un retardo en el retiro pendiente de revisión. Los depósitos de alto riesgo desencadenan una escalación inmediata del equipo de cumplimiento, con fondos potencialmente congelados pendientes de investigación.

Monitoreo de Retiros: Antes de procesar retiros, se realizan verificaciones similares:

- Riesgo de la dirección de destino

- Asociaciones conocidas del destino

- Patrones históricos de retiro del cliente (¿esto es inusual?)

- Chequeos de velocidad (¿ha pasado este cliente por muchos depósitos pequeños y ahora quiere un gran retiro?)

Algunos intercambios realizan "verificaciones previas al vuelo", mostrando a los usuarios una evaluación de riesgo antes de confirmar el retiro, permitiéndoles reconsiderar destinos de alto riesgo.

Monitoreo de Operaciones Comerciales: Aunque menos común que el monitoreo de depósitos/retiros, los intercambios sofisticados también monitorean patrones comerciales:

- Indicadores de comercio ficticio (auto-negociación para simular volumen)

- Señales de manipulación del mercado (coordinación de "pump and dump", manipulación de precios)

- Patrones de comercio con información privilegiada (acumulación inusual previa a un anuncio)

- Señales de toma de cuentas (cambios de estrategia repentinos que sugieren una cuenta comprometida)

Equipos de Escalación e Investigaciones

Cuando se activan alertas, se activan protocolos de escalación estructurada:

Nivel 1 - Respuesta Automatizada:

- Las alertas de baja gravedad pueden resolverse automáticamente si los datos contextuales explican el patrón

- El sistema puede imponer límites temporales (por ejemplo, retener un retiro por 24 horas) automáticamente

- El cliente puede ver mensajes genéricos de "verificación adicional requerida"

Nivel 2 - Revisión del Analista:

- Los analistas de cumplimiento (generalmente con 6-12 meses de capacitación) revisan casos marcados

- El análisis incluye: revisión de archivos KYC, forense de blockchain utilizando herramientas KYT, verificación de patrones históricos similares, revisión de comunicaciones con el cliente

- Los analistas pueden aprobar (sin acción), escalar (a personal sénior), o imponer controles (congelación temporal, límites permanentes, terminación de cuenta)

- Cronograma: 1-3 días hábiles para la mayoría de los casos

Nivel 3 - Investigación Sénior:

- Los casos complejos que involucran cantidades significativas, posibles violaciones de sanciones o actividad criminal se escalan a investigadores sénior

- Puede involucrar: rastreo extenso del blockchain, coordinación con asesoría legal, preparación de paquetes formales de evidencia

- Puede incluir: solicitud de información adicional de los clientes, cooperación con la ley, presentación de SARs

- Cronograma: 1-4 semanas o más para casos complejos

Nivel 4 - Revisión Ejecutiva/Legal:

- Los casos de mayor riesgo (violaciones importantes de sanciones, consultas de la ley, posible responsabilidad penal) llegan al nivel ejecutivo

- Las decisiones involucran: Director de Cumplimiento, Asesor General, a veces CEO

- Los resultados pueden incluir: terminación inmediata de cuenta, incautación de activos y reporte a autoridades, revisiones retrospectivas completas para cuentas relacionadas

Procedimientos Operativos Estándar (SOPs)

Los intercambios líderes mantienen SOPs detallados que cubren escenarios comunes:

Ejemplo de SOP - Exposición a Mezcladores: Si un cliente deposita fondos con exposición directa a mezcladores dentro de 1 salto:

- Retener automáticamente el depósito antes de acreditar a la cuenta del cliente

- Marcar para revisión de analista de Nivel 2 dentro de 4 horas

- El analista revisa: monto (más de $1,000 = mayor prioridad), historial del cliente (¿primera ofensa?), proporción de fondos (¿10% de mezclador vs. 90%?), nivel de riesgo del cliente

- Si el monto es menor, primera ofensa, pequeña proporción: puede aprobar con correo de advertencia al cliente

- Si se trata de una cantidad significativa o patrón repetido: escalar a Nivel 3, potencialmenteContenido: congelar cuenta y solicitar explicación al cliente

- Documentar el razonamiento de la decisión en el sistema de gestión de casos

- Si se aprueba, mantener la bandera de monitoreo mejorado durante 90 días

SOP Ejemplo - Detección de Sanciones: Si el depósito del cliente incluye cualquier fondo dentro de 2 saltos de una dirección OFAC SDN:

- Congelar inmediatamente el depósito, no acreditar la cuenta del cliente

- Escalada instantánea al investigador senior de Nivel 3

- Dentro de 2 horas: confirmar que la amenaza es genuina (no un falso positivo), determinar proporción y recencia de la exposición sancionada

- Dentro de 24 horas: escalar a revisión ejecutiva/legal si la exposición a sanciones es genuina

- El equipo legal determina: informar a OFAC, presentar SAR ante FinCEN, congelar todos los activos del cliente, prepararse para una posible incautación de activos

- Sin comunicación con el cliente hasta que legal autorice (evitar alertar a posibles violadores de sanciones)

- Si es un falso positivo: documentar el análisis y liberar fondos con disculpas al cliente

Ejemplos de Casos

Caso 1 - El Usuario Mixer Inocente:

Un cliente depositó 0.5 BTC que KYT etiquetó como "alto riesgo - exposición reciente a mixer." La investigación reveló que el cliente compró el Bitcoin en una plataforma P2P (LocalBitcoins) a un vendedor individual. Sin saberlo el cliente, ese vendedor había utilizado previamente un mixer. El equipo de cumplimiento determinó: primera ofensa, el cliente no tenía conocimiento ni control sobre el historial previo, cantidad relativamente pequeña. Resolución: Aprobó el depósito con un correo educativo al cliente sobre el cribado de transacciones y recomendación de usar solo intercambios regulados para compras en el futuro. Monitoreo mejorado aplicado por 60 días.

Caso 2 - El Evador de Sanciones:

Un cliente usando documentos de KYC fabricados (identidad comprada) depositó fondos eventualmente rastreados (6 saltos atrás) a un mercado darknet. El cliente hizo numerosos depósitos pequeños durante semanas, luego intentó un gran retiro a una dirección con vínculos directos a una entidad sancionada. La investigación encontró: uso de VPN enmascarando la ubicación real, uso de identidad comprometida, patrón de depósito estructurado (manteniéndose por debajo de los umbrales de revisión automática), destino con exposición sancionada. Resolución: Cuenta inmediatamente congelada, todos los activos incautados, SAR presentado, información del cliente reportada a las autoridades, revisión interna de procedimientos de verificación para identificar falla de control que permitió documentos falsos.

Caso 3 - El Falso Positivo:

Un cliente recibió un depósito etiquetado como "riesgo medio - conexión a intercambio no regulado." La investigación reveló que los fondos provenían de un intercambio descentralizado conocido (Uniswap) a través de un servicio agregador. El proveedor KYT había categorizado incorrectamente el contrato inteligente del agregador como "intercambio no regulado." Resolución: Depósito liberado en 4 horas, se envió retroalimentación al proveedor KYT para corregir la etiquetación incorrecta, se implementó lista blanca para los principales agregadores DeFi para evitar futuros falsos positivos.

Métricas Operativas y Desafíos

Desafíos de Volumen: Grandes intercambios procesan millones de transacciones diariamente. Incluso una tasa de falsos positivos del 0.1% significa miles de revisiones manuales. Los estándares de la industria sugieren:

- 0.5-2% de los depósitos activan retenciones automáticas

- 0.05-0.2% escalan a revisión humana

- 0.01% resultan en acciones permanentes de cuenta

Cronogramas de Revisión: La mayoría de los intercambios apuntan a:

- Alertas de bajo riesgo: resolución automatizada en segundos

- Alertas de riesgo medio: revisión de analista en 24 horas

- Alertas de alto riesgo: revisión senior dentro de 48 horas

- Investigaciones complejas: resolución en 5-10 días hábiles

Requisitos de Personal: Regla de oro de la industria: 1 analista de cumplimiento por cada $100-200 millones en volumen de negociación mensual, con estructura de 3-5 niveles desde analistas junior hasta investigadores senior y asesores legales.

CUMPLIMIENTO DE OPERACIONES DENTRO DE CARTERAS DE CUSTODIA Y CUSTODIOS

Los proveedores de servicios de custodia enfrentan una complejidad de cumplimiento adicional más allá de los intercambios. La custodia implica salvaguardar activos del cliente (a menudo con almacenamiento en frío segregado), lo que requiere controles adicionales alrededor de la gestión de claves, autorización de retiros y protección de activos del cliente.

Controles Específicos de Custodia

Gestión de Cuentas Segregadas: Los custodios mantienen carteras separadas para cada cliente institucional, evitando la mezcla que podría complicar el cribado de transacciones o crear responsabilidad en caso de problemas de cumplimiento de un cliente. Esto difiere de los intercambios que a menudo utilizan carteras calientes omnibus, acreditando a los clientes a través de entradas en el libro mayor interno.

Autorización Multi-Firma: La custodia institucional típicamente requiere varios partidos para autorizar retiros:

- El cliente proporciona autorización firmada (a veces requiriendo múltiples empleados del cliente)

- El cumplimiento del custodio revisa y aprueba

- El equipo operativo del custodio ejecuta usando una cartera multi-firma

- Todos los pasos se registran para la auditoría

Esto crea puntos de control de cumplimiento: incluso si un cliente solicita un retiro a una dirección de alto riesgo, el cumplimiento del custodio puede bloquear la transacción.

KYT Mejorado para Custodios: Los custodios aplican KYT de manera diferente que los intercambios:

- Pueden no controlar la fuente inicial de los fondos depositados (el cliente gestiona sus propias transacciones entrantes)

- El enfoque principal es el cribado de retiros, asegurando que el custodio no facilite transferencias a destinos sancionados o de alto riesgo

- Énfasis en la aplicación de políticas de transacción (reglas específicas del cliente sobre destinos aprobados, límites de velocidad, requisitos de notificación)

Recuperación ante Desastres y Gestión de Claves: El cumplimiento de la custodia se extiende más allá del AML hacia la seguridad operativa:

- Generación y almacenamiento seguro de claves (HSMs, computación multipartita, almacenamiento en frío)

- Procedimientos de recuperación ante desastres asegurando el acceso del cliente

- Requisitos de seguro y fianza

- Pruebas regulares de reservas y atestaciones

KYC de Custodia y Onboarding

Los clientes de custodia institucional pasan por una debida diligencia mucho más extensa que los usuarios minoristas de intercambio:

Onboarding Inicial (4-8 semanas típicas):

- Verificación de estructura corporativa (actas de constitución, acuerdos de accionistas, divulgación de beneficiarios)

- Revisión de políticas AML/KYC (el custodio evalúa el propio programa de cumplimiento del cliente)

- Cribado de sanciones y noticias negativas sobre la entidad y todos los principales

- Revisión financiera (estados auditados, prueba de negocio legítimo)

- Verificaciones de referencia (contactar proveedores de servicios anteriores)

- Documentación legal (acuerdo de custodia, tablas de tarifas, limitaciones de responsabilidad, requisitos de seguro)

- Onboarding técnico (ceremonias de generación de claves, controles de acceso, procedimientos de recuperación)

Monitoreo Continuo:

- Re-verificación anual de documentos corporativos y propiedad beneficiaria

- Atestaciones trimestrales del cliente sobre el estado de cumplimiento

- Monitoreo continuo de noticias negativas

- Análisis de patrones de transacción (¿son los retiros consistentes con el propósito de negocio declarado?)

Procedimientos de Verificación de Retiros

Antes de ejecutar retiros, los custodios realizan una revisión de múltiples capas:

Etapa de Pre-Autorización:

- El cliente presenta una solicitud de retiro a través del portal seguro

- El custodio verifica la autenticidad de la solicitud (autenticación multifactor, verificación por devolución de llamada para grandes cantidades)

- El sistema verifica el estado de la cuenta del cliente (¿alguna retención, bandera o problemas abiertos?)

- El sistema realiza un cribado preliminar KYT en la dirección de destino

Etapa de Revisión de Cumplimiento:

- El analista revisa los resultados KYT en la dirección de destino

- Comprueba el destino contra la lista de destinos aprobados del cliente (muchos acuerdos de custodia restringen los retiros a direcciones pre-aprobadas)

- Verifica que el retiro sea consistente con la actividad declarada del cliente (naturaleza del negocio, patrones esperados)

- Para transacciones de alto valor (a menudo >$100,000), puede requerir aprobación senior

- Para las de mayor valor (a menudo >$1 millón), puede requerir aprobación ejecutiva

Etapa de Ejecución:

- El equipo de operaciones verifica que todas las aprobaciones estén en su lugar

- El proceso de autorización multi-firma ejecuta la transacción

- Monitoreo en tiempo real confirma que la transacción se transmite correctamente

- Confirmación post-transacción al cliente con un registro completo de auditoría

Caso Especial - Retenciones de Aplicación de la Ley: Si el custodio recibe un proceso legal (subpoena, orden de incautación) sobre los activos del cliente, ocurre un congelamiento inmediato. El custodio debe equilibrar:

- Obligación legal de cumplir con solicitudes legales válidas de las fuerzas de aplicación de la ley

- Obligación contractual al cliente

- Potencial responsabilidad si los activos son liberados inapropiadamente

- Requisitos de notificación al cliente (a veces retrasada por aplicación de la ley)

Compromisos Específicos de la Custodia

Privacidad del Cliente vs. Cumplimiento de la Plataforma: Los clientes sofisticados de custodia (fondos de cobertura, oficinas familiares) a menudo valoran la confidencialidad respecto a sus participaciones y estrategias de comercio. Los custodios deben equilibrar:

- Recopilar suficiente información para cumplir con sus propias obligaciones de cumplimiento

- Respetar la confidencialidad del cliente

- Potencialmente rechazar clientes de alto riesgo, incluso si son financieramente atractivos

Seguridad Operativa vs. Velocidad: La seguridad de almacenamiento en frío de custodia (claves fuera de línea, distribución geográfica, autorización multipartita) inherentemente crea fricción:

- El procesamiento de retiros puede tardar horas o días frente a segundos para carteras calientes de intercambio

- Esto en realidad ayuda al cumplimiento (más tiempo para revisar), pero frustra a los clientes que necesitan acceso rápido

- Algunos custodios ofrecen "cartera caliente como servicio" para clientes que necesitan velocidad, pero con límites de saldo más bajos y mayor monitoreo de transacciones

Seguro y Responsabilidad: Los custodios enfrentan exposición única a la responsabilidad:

- Si el custodio facilita la transacción a un destino sancionado, el custodio enfrenta acciones de cumplimiento

- Si el custodio bloquea inapropiadamente una transacción legítima del cliente, enfrenta reclamaciones por incumplimiento de contrato

- Si la seguridad del custodio falla y los activos son robados, enfrenta reclamaciones de negligencia

- Un seguro integral es caro pero esencial, y los aseguradores cada vez más requieren programas de cumplimiento robustos

Ejemplo: Requisitos de Custodio Calificado

En algunas jurisdicciones (notablemente EE.UU. para RIAs que gestionan >$150 millones), los asesores de inversión deben usar "custodios calificados" para los activos del cliente. Para activos cripto, esto significa:

- El custodio debe ser un banco, corredor de bolsa, o compañía de confianza registrada

- Debe mantener reservas de capital adecuadas

- Debe someterse a un

(Note: The source content may have been truncated. If there are any additional sections that require translation, feel free to provide them.)### Traducción

Contenido: exámenes

- Deben proporcionar estados de cuenta directamente a los clientes

- Deben tener protección de activos de clientes segregada

Estos requisitos limitan significativamente el panorama de proveedores de custodia e imponen un mayor costo en cumplimiento, pero ofrecen protecciones más fuertes para los clientes.

OPERACIONES DE CUMPLIMIENTO EN MESAS OTC Y PROVEEDORES DE LIQUIDEZ

Las mesas de negociación extrabursátil (OTC) facilitan grandes transacciones de criptomonedas fuera de los libros de órdenes públicos, sirviendo principalmente a clientes institucionales, individuos de alto poder adquisitivo y otros intercambios. El cumplimiento OTC se diferencia significativamente del cumplimiento en intercambios debido a la sofisticación de los clientes, los tamaños de las transacciones y las relaciones directas con las contrapartes.

Evaluación de Clientes y Diligencia Debida Reforzada

Las mesas OTC implementan un KYC de nivel institucional que excede los requisitos típicos de los intercambios:

Incorporación Inicial de Clientes (2-6 semanas):

- Controles completos de antecedentes corporativos y personales en todos los principales

- Estados financieros y comprobante de fuente de fondos (particularmente importante para individuos de alto patrimonio)

- Entendimiento del modelo de negocio y la necesidad legítima de exposición a criptomonedas

- Documentación de la tesis de inversión (¿por qué están operando con criptomonedas?)

- Volumen esperado y frecuencia de transacciones

- Relaciones bancarias y referencias de finanzas tradicionales

- Revisión de sanciones con análisis mejorado (las transacciones OTC a menudo involucran cantidades de seis cifras o más, donde incluso una exposición proporcional pequeña a sanciones crea un gran riesgo)

Categorización de Riesgo del Cliente: Las mesas OTC clasifican a los clientes:

- Nivel 1 (Máxima Confianza): Instituciones financieras reguladas, empresas públicas, fondos de cobertura establecidos con programas de cumplimiento sólidos

- Nivel 2 (Estándar): Oficinas familiares, individuos de alto patrimonio establecidos, fondos cripto-nativos con finanzas auditadas

- Nivel 3 (Monitoreo Mejorado): Clientes más nuevos, aquellos de jurisdicciones de mayor riesgo o aquellos que carecen de documentación extensa

El nivel de riesgo determina el precio (el Nivel 1 obtiene las mejores tasas), los términos de liquidación (el Nivel 1 puede obtener liquidación no garantizada, el Nivel 3 requiere fideicomiso), y la intensidad del monitoreo.

Vigilancia del Comercio y Cumplimiento Previo a la Operación

A diferencia de los intercambios donde los usuarios comercian de forma independiente, las mesas OTC ejecutan operaciones en nombre de los clientes, creando puntos de control de cumplimiento en cada etapa:

Triage Previo a la Operación:

- El cliente envía la solicitud (por ejemplo, "Comprar $5 millones USDC por USD")

- La mesa verifica la autorización del cliente (¿está autenticada la solicitud?)

- La mesa verifica el estado de la cuenta del cliente (¿alguna bandera, retención o problema?)

- La mesa verifica que el cliente tenga los fondos/activos requeridos

- Para ventas de criptomonedas, la mesa realiza una revisión KYT en las direcciones de depósito del cliente para asegurar que no haya fondos contaminados

Si la revisión KYT encuentra una fuente de fondos de alto riesgo, la mesa puede:

- Rechazar la operación por completo

- Requerir documentación adicional explicando la fuente

- Ofrecer un monto reducido (solo la porción limpia)

- Requerir que el cliente use fondos diferentes

Ejecución de la Operación:

- La mesa ejecuta la operación a través de varias fuentes de liquidez (intercambios, creadores de mercado, otras mesas OTC)

- La liquidación se realiza a través de vías establecidas (transferencia bancaria para fiat, transferencia blockchain para cripto)

- Monitoreo KYT posterior a la operación en direcciones de destino (si el cliente recibe cripto, ¿a dónde lo envían?)

Monitoreo Posterior a la Operación:

- La mesa monitorea el uso posterior que el cliente hace de la criptomoneda recibida

- Si el cliente la envía inmediatamente a un destino de alto riesgo (mezclador, intercambio no regulado, dirección sancionada), la mesa puede marcar la cuenta para un monitoreo mejorado o restringir futuras transacciones

- Los patrones post-operación inusuales podrían indicar que el cliente es intermediario para un usuario final de mayor riesgo

Controles de Liquidación y Riesgo de Contrapartida

Las mesas OTC enfrentan desafíos únicos de liquidación:

Fideicomiso y DvP (Entrega contra Pago):

- Para nuevos clientes o de niveles más bajos, la mesa puede requerir liquidación en fideicomiso (un tercero retiene los activos hasta que ambas partes cumplan con las obligaciones)

- Swaps atómicos o DvP basado en contratos inteligentes eliminan el riesgo de contraparte pero añaden complejidad

- Para clientes de Nivel 1, la mesa puede extender liquidación no garantizada (basada en la confianza), más rápida pero requiere confianza en el cliente

Control de Sanciones en la Liquidación: En la liquidación, se realizan verificaciones KYT finales:

- La mesa verifica que la dirección de destino no haya sido recientemente sancionada (OFAC actualiza las listas regularmente)

- Verifica que no haya noticias de última hora sobre el cliente o su organización

- Verifica que los detalles de la transacción coincidan con los términos acordados (monto, momento, direcciones)

Alertas Específicas de OTC

Además de las alertas típicas de intercambio, las mesas OTC vigilan:

Indicadores de Estratificación:

- El cliente solicita una serie de operaciones que parecen diseñadas para oscurecer la fuente de fondos (cripto a stablecoin a fiat a cripto diferente)

- Operaciones de reversión rápida (comprar y luego vender inmediatamente)

- Uso de múltiples intermediarios o beneficiarios

Estructuración:

- El cliente divide una gran transacción en varias más pequeñas para evitar umbrales de reporte

- Aunque menos común en cripto (no hay equivalente directo al umbral CTR de $10,000), los clientes pueden intentar evitar los límites internos de la mesa o el escrutinio mejorado

Indicadores de Hombre de Paja:

- El cliente parece estar operando en nombre de un principal no revelado

- Explicaciones vagas sobre el propósito de la transacción

- Desajuste entre el perfil del cliente (por ejemplo, pequeña empresa) y el tamaño de la transacción (por ejemplo, $10 millones en cripto)

- El cliente solicita liquidación a direcciones de terceros no previamente reveladas

Riesgo Geográfico:

- Cliente con dirección de negocio legítima solicita liquidación a direcciones asociadas con jurisdicciones de alto riesgo

- Uso de VPNs o herramientas de privacidad inconsistentes con la ubicación declarada del cliente

- Transacciones enrutadas innecesariamente a través de múltiples jurisdicciones

Estructura Operativa de la Mesa OTC

Las mesas OTC exitosas mantienen una separación clara de funciones:

Oficina de Análisis Técnico (Trading): Gestión de relaciones con clientes, cotizaciones de precios, ejecución de operaciones. Enfocada en el servicio al cliente y precios competitivos.

Oficina Intermedia (Cumplimiento): Aprobación previa a la operación, revisión KYT, diligencia debida reforzada, monitoreo continuo. Informa de manera independiente a trading, puede vetar operaciones por motivos de cumplimiento.

Oficina de Liquidación (Settlement): Confirmación de operaciones, movimiento de activos, reconciliación. Punto de verificación final antes de la transferencia de fondos.

Gestión de Riesgos: Monitoreo del riesgo total, gestión de límites de crédito, evaluación del riesgo de contrapartida. Trabaja estrechamente con cumplimiento en situaciones de alto riesgo.

Esta separación asegura que las decisiones de cumplimiento no estén influenciadas por la presión de ingresos, un control clave dado que operaciones OTC individuales pueden generar tarifas de cinco o seis cifras, creando fuertes incentivos para pasar por alto alertas.

CÓMO FUNCIONAN LAS HERRAMIENTAS KYT: RECORRIDO TÉCNICO

Las herramientas de Conozca Su Transacción representan el núcleo tecnológico del cumplimiento en cripto, traduciendo la transparencia del blockchain en inteligencia de riesgo accionable. Comprender cómo funcionan estas herramientas ilumina tanto su poder como sus limitaciones.

Fuentes de Datos y Recopilación

Los proveedores de KYT agregan datos de múltiples fuentes para construir inteligencia blockchain completa:

Datos en Cadena (Fuente Primaria):

- Historial completo de transacciones de blockchain para cadenas soportadas (Bitcoin, Ethereum, y más de 100 otras redes)

- Los proveedores ejecutan nodos completos, indexando cada transacción, dirección e interacción con contratos inteligentes

- Los datos incluyen: montos de transacciones, marcas de tiempo, direcciones de remitente/destinatario, tarifas de gas, llamadas a contratos inteligentes

- Para Bitcoin: Seguimiento UTXO (salida de transacción no gastada)

- Para Ethereum: Saldos de cuentas, transferencias de tokens ERC-20, interacciones con protocolos DeFi, movimientos de NFT

Atribución de Direcciones (Etiquetado):

- Bases de datos propietarias que asignan direcciones a entidades del mundo real

- Fuentes incluyen: divulgaciones públicas (los intercambios publican direcciones de depósito), inteligencia de la dark web (carteras de ransomware conocidas), intercambio de datos con la ley, investigación investigativa, respuestas a citaciones

- Chainalysis supuestamente mantiene etiquetas para más de 500 millones de direcciones

- Las categorías incluyen: intercambios (qué intercambio, a veces qué usuario), mezcladores, mercados darknet, sitios de apuestas, entidades sancionadas, operadores de ransomware, estafas, protocolos DeFi, pools de minería

Listas de Sanciones:

- Lista de Nacionales Especialmente Designados de OFAC con direcciones de criptomonedas

- Sanciones del Consejo de Seguridad de la ONU

- Sanciones de la UE

- Sanciones nacionales (Reino Unido, Canadá, Australia, Japón, etc.)

- Las actualizaciones se integran en horas tras su publicación oficial

Inteligencia de Amenazas:

- Monitoreo de foros de la darknet, canales de Telegram, redes sociales en busca de amenazas emergentes

- Seguimiento de nuevos patrones de estafa, servicios comprometidos, explotación de vulnerabilidades

- Inteligencia sobre técnicas de mezcla, patrones de cambio de cadena, nuevas herramientas de privacidad

Reportes Enviados por Usuarios:

- Los intercambios de cripto y otros clientes envían información sobre direcciones que han identificado como riesgosas

- Crea un efecto de red: más clientes = mejores datos = mejor servicio para todos

Métodos de Agrupamiento y Atribución

Los datos crudos del blockchain muestran direcciones pseudónimas, no identidades. Las herramientas KYT utilizan heurísticas para agrupar direcciones en entidades y atribuirlas a actores del mundo real.

Heurística de Propiedad de Entrada Común: Cuando múltiples direcciones sirven como entradas para una sola transacción de Bitcoin, es probable que estén controladas por la misma entidad (ya que la entidad necesita claves privadas para todas las entradas). Los algoritmos de agrupamiento agrupan estas direcciones en carteras o entidades.

Identificación de Direcciones de Cambio: Las transacciones de Bitcoin a menudo crean salidas de "cambio" (fondos sobrantes devueltos al remitente). Identificar las direcciones de cambio permite vincularlas al clúster del remitente.

Análisis de Cadenas "Peel"

Seguimiento de cómo se mueven los fondos a través de transacciones secuenciales, a menudo observando patrones repetidos (gastar una cantidad pequeña, devolver cambio grande, repetir) que revelan rutas de flujo de fondos.

Análisis de Timing de Co-Gasto: Direcciones usadas frecuentemente juntas en ventanas de tiempo cortas probablemente pertenecen al mismo controlador.

Reutilización de Direcciones de Depósito: Cuando los intercambios reutilizan direcciones de depósito para el mismo cliente, esto crea un enlace directo a la identidad del cliente.

Patrones de Interacción con Contratos Inteligentes: En Ethereum, analizando cómo las direcciones interactúan con contratos inteligentes para identificar patrones de actividad y posibles asociaciones.

Espero que esta traducción sea útil para ti. Si necesitas más información o ajustes adicionales, házmelo saber.interactuar con protocolos DeFi, siguiendo los flujos de fondos a través de intercambios DEX, protocolos de préstamo, puentes entre cadenas.

Seguimiento de Cadenas Cruzadas:

Sigue los activos mientras se trasladan entre blockchains (BTC envuelto a Ethereum, Ethereum trasladado a Polygon, etc.). Requiere correlacionar transacciones en múltiples cadenas, a menudo utilizando datos de protocolos de puente.

Evaluación de Riesgos y Generación de Alertas

Las herramientas KYT asignan puntuaciones de riesgo basadas en un análisis multifactorial:

Puntuación de Exposición Directa:

- La dirección tiene una relación directa con una entidad conocida como mala

- La severidad varía: entidad sancionada = crítica, intercambio no regulado = media, servicio de mezcla = alta

- La mayoría de los proveedores utilizan una escala de 0-100 o 0-1000, con umbrales para acciones automáticas

Puntuación de Exposición Indirecta:

- Los fondos provienen de una fuente arriesgada a N saltos de distancia

- El riesgo disminuye con la distancia: 1 salto = alto riesgo, 2 saltos = medio, 3+ saltos = bajo

- Ponderación proporcional: 10% de fondos de mezclador = menor puntuación que 90% de fondos de mezclador

Puntuación de Comportamiento:

- La transacción se ajusta a patrones asociados con actividad ilícita

- Ejemplos: depósitos estructurados (muchos pequeños en lugar de uno grande), movimiento rápido a través de múltiples direcciones, uso de servicios de mezcla, estratificación a través de múltiples criptomonedas

Reputación de Contraparte:

- ¿Está la dirección de destino/fuente asociada con una entidad de buena reputación?

- Enviar a un intercambio legítimo conocido = bajo riesgo

- Enviar a una dirección sin historia o creación reciente = mayor riesgo

Riesgo Geográfico y de Cumplimiento:

- ¿La transacción involucra direcciones asociadas con jurisdicciones de alto riesgo?

- ¿La transacción involucra un servicio que carece de la licencia adecuada?

Ejemplo de Puntuación Compuesta: La transacción recibe una puntuación de riesgo final combinando:

- Exposición directa (40% de peso): Sin contactos de riesgo directo = 0 puntos

- Exposición indirecta (30% de peso): 2 saltos de mezclador = 30 puntos

- Comportamiento (20% de peso): Velocidad normal, sin estructuración = 0 puntos

- Contraparte (10% de peso): Destino es un intercambio establecido = 0 puntos

- Puntuación Final: 9/100 = Bajo Riesgo

Otra transacción diferente:

- Exposición directa (40% de peso): Depósito directo de mezclador = 90 puntos

- Exposición indirecta (30% de peso): N/A cuando hay exposición directa = 0 puntos

- Comportamiento (20% de peso): Primer depósito de esta fuente = 20 puntos

- Contraparte (10% de peso): Dirección desconocida = 50 puntos

- Puntuación Final: 76/100 = Alto Riesgo, desencadena revisión manual

Umbrales de Alerta y Ajuste

Los clientes configuran los sistemas KYT con umbrales que coincidan con su tolerancia al riesgo:

Configuración Conservadora (Banco Tradicional):

-

80/100 puntuación = bloqueo automático

- 50-80 = retener para revisión manual

- 30-50 = aprobar pero marcar para monitoreo

- <30 = aprobar automáticamente

Configuración Moderada (Intercambio Importante):

-

90 = bloqueo automático

- 70-90 = retener para revisión

- 40-70 = aprobar con bandera de monitoreo

- <40 = aprobar automáticamente

Configuración Agresiva (Plataforma Tolerante al Riesgo):

-

95 = bloqueo (sólo exposición directa sancionada)

- 85-95 = revisión

- Todo lo demás = aprobación

Desafíos en Ajuste de Umbrales:

- Demasiado conservador = excesivos falsos positivos, fricción con el cliente, abrumamiento del analista

- Demasiado agresivo = pérdida de riesgos genuinos, exposición regulatoria

- El ajuste óptimo requiere ajustes continuos basados en tasas de falsos positivos, retroalimentación de analistas y cambios en el apetito por el riesgo

Procesamiento en Tiempo Real vs. en Lote

Revisión en Tiempo Real (Depósito/Retiro):

- Llamada API al proveedor KYT mientras la transacción se procesa

- Tiempo de respuesta: 1-5 segundos típicamente

- Proporciona evaluación de riesgo instantánea antes de acreditar depósitos o ejecutar retiros

- Maneja: verificaciones de exposición directa, análisis de agrupación inmediata, verificaciones de lista de sanciones en tiempo real

Análisis en Lote/Retrospectivo:

- Revisión periódica (cada hora, diariamente) de todas las direcciones de clientes

- Rastrea: cambios en el perfil de riesgo (contraparte se convierte en sancionada después de que usted transaccionó), nueva inteligencia vincula direcciones antiguas con actividad ilícita, patrones de comportamiento que emergen con el tiempo

- Puede desencadenar: revisiones de cuenta, banderas de monitoreo mejorado, investigaciones retrospectivas

Fortalezas de la Tecnología KYT

Ventaja de Transparencia Blockchain: A diferencia de las finanzas tradicionales (donde los bancos no pueden ver a las contrapartes más allá del cliente directo), el análisis blockchain rastrea los flujos de fondos a través de saltos ilimitados, creando una supervisión de transacciones sin precedentes.

Velocidad y Escala: Análisis automatizado de millones de transacciones diarias, imposible con revisión manual.

Efectos de Red: Más usuarios proporcionando inteligencia = mejor datos para todos = puntuación de riesgo más precisa.

Identificación Proactiva de Riesgos: Puede identificar amenazas emergentes (nuevas direcciones de estafa, entidades recién sancionadas) y escanear transacciones históricas de forma retroactiva.

Puntos Ciegos y Limitaciones

Desafíos de Monedas de Privacidad: Monero usa firmas de anillo y direcciones secretas, haciendo que los montos y participantes de las transacciones estén criptográficamente ocultos. Las herramientas KYT tienen visibilidad mínima en detalles de transacciones de Monero. Zcash con transacciones protegidas también oscurece datos. Los proveedores pueden rastrear eventos de "protección" y "desprotección" (movimiento entre fondos transparentes y privados) pero no actividad dentro del fondo protegido.

Evolución de Servicios de Mezcla: A medida que las herramientas KYT mejoran en la identificación de salidas de mezcladores, los mezcladores se adaptan: usando cadenas más largas, patrones más variados, protocolos descentralizados (mezc...Here is the translation of the provided content into Spanish, following your instructions:

Contenido: monitoreo efectivo y los usuarios evitan problemas inadvertidos. Las señales de alerta se agrupan en varias categorías según la tipología de riesgo subyacente.

1. Interacción Directa con Direcciones Sancionadas

Descripción: La transacción involucra directamente una dirección sancionada por la OFAC o una entidad en otras listas de sanciones.

Gravedad: Crítica - generalmente resulta en congelamiento inmediato e informes regulatorios.

Ejemplos:

- Recibir fondos de una dirección en la lista SDN de la OFAC (por ejemplo, direcciones asociadas con el Grupo Lazarus, mercados oscuros rusos, entidades iraníes)

- Enviar fondos a una dirección sancionada

- Actuar como intermediario en una cadena que involucra direcciones sancionadas

Umbrales: Tolerancia cero - cualquier cantidad desencadena acción.

Caso Real: En 2022, tras las sanciones a Tornado Cash, varios usuarios tuvieron cuentas congeladas en grandes intercambios después del uso histórico de Tornado Cash, incluso si el uso era anterior a la designación de sanciones.

2. Servicios de Mezclado y Revolvedoras

Descripción: Uso de mezcladores de criptomonedas (CoinJoin, Wasabi Wallet, Samourai Whirlpool) o revolvedoras diseñadas para oscurecer el historial de transacciones.

Gravedad: Alta a Crítica dependiendo de la proporción de fondos y el historial del cliente.

Ejemplos:

- Depositar fondos donde más del 50% recientemente pasó por Tornado Cash

- Retiro a una dirección de CoinJoin de Wasabi conocida

- Patrón de utilizar consistentemente herramientas que mejoran la privacidad

Umbrales:

- Plataformas conservadoras: >10% de exposición a mezcladores desencadena revisión

- Plataformas moderadas: >25% de exposición a mezcladores requiere revisión

- Muchas plataformas: Uso directo de mezcladores (depositar desde o retirar a) = retención automática

Caso Real: Usuario depositó Bitcoin en un intercambio después de pasar fondos por Wasabi Wallet CoinJoin. El intercambio congeló la cuenta en espera de una explicación. El usuario proporcionó documentación que mostraba que los fondos se ganaron legítimamente, pero quería privacidad frente a la exposición pública del blockchain. El intercambio requirió documentación KYC adicional y prueba de la fuente de fondos antes de liberar.

3. Vinculación con Mercado de Darknet y Servicios Ilícitos

Descripción: Fondos rastreados a un mercado en la darknet, sitio de apuestas ilegales, intercambio no licenciado u otros servicios claramente ilícitos.

Gravedad: Crítica - fuertes indicios de lavado de dinero o actividad criminal directa.

Ejemplos:

- Depósitos rastreados en 2-3 conexiones a AlphaBay, Hydra o mercados similares

- Fondos de direcciones asociadas con pagos de ransomware

- Conexiones a direcciones conocidas de estafas (esquemas de engorde de cerdos, esquemas Ponzi)

Umbrales:

- Conexión directa (1 salto): Congelamiento inmediato sin importar la cantidad

- Conexión indirecta (2-3 saltos) con proporción significativa (>25%): Se requiere revisión

- Conexión lejana (4+ saltos) con proporción pequeña (<10%): Puede pasar con bandera de monitoreo

Caso Real: Usuario retiró el saldo de su intercambio a una billetera personal, luego, varios días después, envió fondos a un mercado de darknet. El monitoreo retrospectivo del intercambio detectó esto, llevando a la terminación de la cuenta y la presentación de un SAR, incluso aunque la actividad ilícita ocurrió después de que los fondos salieran del intercambio.

4. Patrones de Movimiento Rápido y Estratificación

Descripción: Fondos moviéndose a través de múltiples direcciones, servicios o criptomonedas en rápida sucesión, indicando posible etapa de estratificación de lavado de dinero.

Gravedad: Media a Alta dependiendo de la complejidad del patrón y las cantidades.

Ejemplos:

- Depósito de BTC → conversión inmediata a ETH → retiro inmediato a otro servicio

- Fondos que rebotaron en más de 10 direcciones en 24 horas antes de depositar

- Patrón de recibir muchos pequeños depósitos de diferentes fuentes, luego un gran retiro ("patrón de convergencia")

Umbrales:

- 5+ saltos en 48 horas antes del depósito: Desencadena revisión

- Conversión y retiro inmediato sin negociación: Bandera de riesgo medio

- Patrones estructurados con transacciones individuales de <$10,000 pero >$50,000 en total: Alto riesgo

Caso Real: Usuario recibió 15 depósitos de 0.1-0.3 BTC cada uno durante tres días desde diferentes direcciones, luego solicitó inmediatamente el retiro del saldo completo. El intercambio congeló la cuenta sospechando actividad de mula de dinero. La investigación reveló que el usuario era un minero de Bitcoin consolidando pagos de un pool de minería - patrón legítimo pero sospechoso. Resuelto con documentación de la actividad de minería.

5. Depósitos Estructurados ("Smurfing")

Descripción: Dividir grandes transacciones en múltiples más pequeñas para evitar umbrales de informes o desencadenantes de puntuación de riesgo.

Gravedad: Media a Alta - indica conocimiento de los sistemas de monitoreo e intento potencial de evasión.

Ejemplos:

- 10 depósitos de $900 cada uno (manteniéndose por debajo del umbral de $1,000) en 24 horas

- Patrón de depósitos casi en el umbral ($9,500 repetidamente cuando $10,000 desencadena CTR)

- Múltiples cuentas controladas por la misma persona dividiendo la actividad

Umbrales:

- Los sistemas automatizados típicamente marcan: 3+ transacciones dentro del 20% del monto umbral en 24 horas

- Los sistemas avanzados utilizan análisis estadístico para detectar estructuración intencional vs. patrones naturales

Caso Real: Familia dividió una gran compra de Bitcoin en cuentas de tres miembros de la familia para mantenerse cada uno por debajo del umbral de KYC mejorado. El intercambio detectó la fuente de fondos común (la misma cuenta bancaria) y vinculó las cuentas. Se requirió explicación y consolidación de las cuentas bajo un usuario principal con el KYC adecuado.

6. Indicadores de Jurisdicción de Alto Riesgo

Descripción: Actividad asociada con jurisdicciones identificadas como de alto riesgo para el lavado de dinero, financiación del terrorismo o evasión de sanciones.

Gravedad: Baja a Alta dependiendo de la jurisdicción, perfil del cliente y detalles de la transacción.

Ejemplos:

- Depósitos de direcciones asociadas con servicios iraníes o norcoreanos

- Uso de VPN para enmascarar la ubicación real en un país sancionado

- Direcciones IP de países en la lista negra del Grupo de Acción Financiera (GAFI)

- Transacciones enrutadas a través de servicios con sede en jurisdicciones de alto riesgo

Umbrales:

- Países en la lista negra del GAFI (por ejemplo, Corea del Norte, Irán): Generalmente bloqueados por completo

- Países en la lista gris del GAFI: Monitoreo mejorado, puede requerirse documentación adicional

- IP/VPN de ubicación de alto riesgo con dirección KYC inconsistente: Se requiere investigación

Caso Real: Usuario con documentos KYC de EE.UU. accedió consistentemente a la cuenta a través de direcciones IP iraníes. La investigación del intercambio reveló que el usuario era iraní-americano residiendo temporalmente en Irán. Cuenta congelada en espera de determinación de implicaciones de sanciones, finalmente terminada debido a la incapacidad de verificar que el usuario no estaba violando restricciones de la OFAC sobre nacionales iraníes.

7. Vinculación con Plataforma Peer-to-Peer

Descripción: Fondos originados de plataformas P2P (LocalBitcoins, Paxful, Binance P2P) donde los controles KYC/AML pueden ser más débiles.

Gravedad: Baja a Media - a menudo legítima, pero con mayor riesgo debido a contrapartes desconocidas.

Ejemplos:

- Depósito de una dirección conocida por ser comerciante de LocalBitcoins

- Patrón que sugiere que el usuario es vendedor en un mercado P2P (muchas transferencias entrantes de diferentes fuentes)

- Fondos de plataformas P2P no reguladas o jurisdiccionalmente ambiguas

Umbrales:

- Depende en gran medida de la plataforma: P2P bien regulado = mínima preocupación, no regulado = riesgo medio

- Usuarios primerizos con fuente P2P: A menudo se requiere explicación y KYC mejorado

- Grandes cantidades (>$10,000) de P2P: Revisión estándar

Caso Real: Usuario depositó Bitcoin comprado en LocalBitcoins. Las herramientas KYT rastrearon una parte de los fondos a un uso anterior de mezclador por parte del vendedor de LocalBitcoins (desconocido para el usuario). El intercambio solicitó al usuario proporcionar registros de transacciones de LocalBitcoins que mostraran la compra legítima y alentó a usar intercambios regulados en el futuro. Fondos liberados después de proporcionar documentación.

8. Uso de Intercambio o Servicio No Regulados

Descripción: Interacción con intercambios de criptomonedas o servicios que carecen de licencia/registro adecuados en jurisdicciones relevantes.

Gravedad: Baja a Alta dependiendo de la reputación de la plataforma y el entorno regulatorio.

Ejemplos:

- Depósitos de un intercambio que opera sin registro en la jurisdicción del usuario

- Retiros a plataformas con conocidas deficiencias de cumplimiento

- Fondos transitando por intercambios que sirven a jurisdicciones sancionadas

Umbrales:

- Intercambios con fallas graves de cumplimiento (binance.com durante el período pre-acuerdo): Alto riesgo

- Intercambios offshore con regulación mínima: Riesgo medio

- Intercambios legítimos con presencia en la jurisdicción del usuario: Bajo/sin riesgo

Caso Real: Durante el pico del mercado alcista de 2021, el usuario retiró fondos a un nuevo intercambio con requisitos mínimos de KYC. El intercambio original marcó el destino como "no regulado", pero permitió el retiro con una advertencia al usuario sobre el riesgo de la contraparte. Seis meses después, el intercambio de destino fue pirateado y el usuario perdió fondos - la advertencia del intercambio original proporcionó protección legal en quejas posteriores de usuarios.

9. Anomalías en Velocidad y Volumen

Descripción: Patrones de transacciones inconsistentes con el comportamiento histórico del usuario o el propósito declarado de la cuenta.

Gravedad: Baja a Media - a menudo legítima (condiciones de mercado, cambios de vida) pero requiere explicación.

Ejemplos:

- Cuenta con un promedio de volumen mensual de $1,000 procesa repentinamente $100,000

- Usuario que declaró "tenencia a largo plazo" realizando súbitamente docenas de operaciones diarias

- Cuenta inactiva súbitamente activada con grandes depósitos y retiros inmediatos

Umbrales:

- Aumento de 10x en el volumen habitual: Desencadena revisión automatizada

- Actividad inconsistente con el propósito declarado de la cuenta: Puede requerir reverificación

- Activación súbita después de >6 meses de inactividad con grandes transacciones: Monitoreo mejorado

Caso Real: Cuenta larga inactiva recibió depósito de Bitcoin por $75,000 y solicitó inmediatamente retiro a billetera externa. El intercambio congeló la cuenta sospechando compromiso. La verificación del usuario confirmó propiedad legítima - el usuario había olvidado la cuenta, redescubierto la frase semilla, y estaba consolidando tenencias. Cuenta descongelada después de reverificación de identidad.

10. Indicadores de Parte Contraria de Alto Riesgo

Descripción: Transacciones con direcciones o entidades conocidas por tener controles de cumplimiento deficientes o actividad de alto riesgo.

Gravedad: Baja a Alta dependiendo del perfil de riesgo de la contraparte.

Ejemplos:

- Enviar fondos a sitios de apuestas (especialmente en jurisdicciones donde ilegal)

- Depósitos de ICO

Por favor, házmelo saber si necesitas más ayuda.Traducción:

Contenido: proyectos que no realizaron un KYC adecuado

- Transacciones con direcciones involucradas en transferencias masivas no solicitadas ("ataques de polvo")

Umbrales:

- Juegos de azar regulados (jurisdicciones con licencia): Generalmente aceptable

- Juegos de azar no regulados o ilegales: Riesgo medio a alto

- Proyectos conocidos por estafas o fraudes: Bandera inmediata

Ejemplos Prácticos de Umbrales de la Industria

Intercambio Institucional Conservador (Coinbase, Gemini, Kraken):

- Exposición directa a sanciones: Congelación instantánea

-

15% de exposición a mezcladores: Retención pendiente de revisión

-

3 saltos desde mercado darknet: Requiere revisión

- Detección de patrones de estructuración: Escalamiento automático

-

$25,000 desde plataformas P2P: Se solicita origen de fondos

Intercambio Moderado (Binance.US después del acuerdo, Crypto.com):

- Exposición directa a sanciones: Congelación instantánea

-

40% de exposición a mezcladores: Retención pendiente de revisión

-

2 saltos desde servicio ilícito claro: Revisión

-

$50,000 de incremento inexplicado de velocidad: Bandera de monitoreo

- Retiro a destino de alto riesgo: Advertencia pero permitido (el usuario asume el riesgo)

Plataforma Tolerante al Riesgo (Binance.com histórico antes de 2023, intercambios más pequeños):

- Solo exposición directa a sanciones: Congelación

- Exposición a mezcladores: Generalmente permitida a menos que supere el 80%

- Uso de intercambios no regulados: Aceptado

- Énfasis en la responsabilidad del usuario sobre la prevención de la plataforma

Estos umbrales evolucionan constantemente según la presión regulatoria, las tendencias de aplicación y el apetito de riesgo institucional.

INTERCAMBIOS DE PRIVACIDAD Y TÉCNICAS DE MITIGACIÓN

La tensión entre los requisitos de cumplimiento y la privacidad del usuario representa quizá el problema más contencioso en la regulación de criptomonedas. Esta sección examina enfoques prácticos de preservación de la privacidad que las empresas emplean y sus limitaciones.

Prácticas de Recolección Mínima de Datos

Enfoque de KYC en Capas: En lugar de requerir la verificación completa de identidad para todos los usuarios, algunas plataformas implementan requisitos graduados:

- Nivel 0: Solo correo electrónico, navegar por mercados, depósitos mínimos ($100-500)

- Nivel 1: Identificación básica, depósitos moderados ($5,000-10,000)

- Nivel 2: Verificación mejorada, límites altos ($50,000+)

- Nivel 3: Diligencia debida completa institucional, sin límite

Esto permite que los usuarios que necesitan servicios limitados mantengan una mayor privacidad mientras se reserva la verificación intensiva para actividades de alto valor.

Minimización de Datos: Recolectar solo la información genuinamente requerida para el cumplimiento, no datos de marketing "agradables de tener":

- No requerir detalles de empleo a menos que sea un requisito regulatorio

- No almacenar imágenes completas de documentos más tiempo del necesario para la verificación

- No recopilar historial de navegación, propósitos de transacción, o relaciones con contrapartes más allá de los datos visibles en la cadena de bloques

- Implementar políticas de retención de datos (eliminar después de X años si no hay retención regulatoria)

Almacenamiento Segregado: Separar datos necesarios para el cumplimiento de otros sistemas comerciales:

- Datos de KYC en un entorno con control de acceso separado de las bases de datos de marketing

- Análisis de la cadena de bloques separado de la información de identificación personal (PII)

- Solo el personal de cumplimiento con necesidad justificada accede a PII

Experiencia de Usuario Pseudónima

Rotación de Direcciones: Generar nuevas direcciones de depósito para cada transacción en lugar de reutilizar direcciones. Esto limita la capacidad de los observadores de la cadena de bloques para agregar la actividad del usuario, aunque internamente el intercambio vincula todas las direcciones a la cuenta del usuario.

Liquidación Interna: Cuando tanto el remitente como el receptor usan el mismo intercambio, liquidar internamente sin transacciones en la cadena de bloques. Esto mantiene los detalles de la transacción fuera del registro público mientras se mantiene el cumplimiento completo internamente.

Interfaces de Preservación de la Privacidad:

- No mostrar públicamente saldos de usuarios, historiales de transacciones o actividad comercial

- Implementar la privacidad por defecto en el diseño de la interfaz de usuario/experiencia de usuario

- Permitir que los usuarios opten por tener perfiles públicos en lugar de optar en contra

Divulgación Selectiva y Atestaciones

Verificación Basada en Atestaciones: En lugar de proporcionar documentos de identidad completos, los usuarios reciben atestaciones criptográficas probando ciertas afirmaciones:

- "El usuario tiene más de 18 años" (sin revelar la fecha exacta de nacimiento)

- "El usuario no está en la lista de sanciones" (sin revelar identidad)

- "El usuario reside en una jurisdicción permitida" (sin revelar la dirección exacta)

Servicios de verificación de terceros emiten atestaciones firmadas que las plataformas verifican criptográficamente sin ver la PII subyacente.

Credenciales de KYC Reutilizables: El usuario completa KYC una vez con un verificador de confianza, recibe una credencial portátil y luego la presenta a múltiples servicios sin repetir el proceso completo:

- Estándares: Credenciales verificables de W3C, Identificadores Descentralizados (DIDs)

- El usuario controla: qué información divulgar a qué servicio

- Beneficios: Reducción de la exposición repetida a datos, control de privacidad del usuario, reducción de costos de verificación

Desafíos de Implementación:

- Aceptación regulatoria limitada (la mayoría de las jurisdicciones requieren verificación directa)

- Dificultades de revocación de credenciales (¿cómo revocar credenciales comprometidas?)

- Se necesita un marco de confianza (¿quiénes son emisores de atestaciones aceptables?)

- Complejidad técnica (software de billetera, gestión de claves, estándares de credenciales)

Enfoques de Computación Multi-Partido

Concepto: La Computación Multi-Partido Segura (SMPC) permite que múltiples partes calculen conjuntamente funciones sobre sus entradas mientras mantienen las entradas privadas. En el contexto del cumplimiento, esto podría permitir:

Detección de Sanciones Cruzada: Múltiples intercambios verifican colectivamente si una dirección está sancionada sin revelar qué intercambio pregunta:

- Cada intercambio envía una consulta cifrada

- La computación determina si la dirección aparece en la lista de sanciones de algún intercambio

- Solo se revela el resultado booleano ("sancionado" o "no sancionado"), no qué intercambio marcó o por qué

Detección Colaborativa de Fraudes: Las plataformas comparten indicadores de fraude sin exponer detalles del cliente:

- Detectar patrones en múltiples plataformas (el mismo defraudador trabaja en varios intercambios)

- Preservar la privacidad de los datos individuales del cliente

- Mejorar la seguridad colectiva

Limitaciones Actuales:

- Sobrecarga computacional (más lento que las operaciones en texto claro)

- Implementación compleja que requiere experiencia especializada

- Implementaciones limitadas en producción en cumplimiento cripto

- Incertidumbre regulatoria (¿aceptarán las autoridades el cumplimiento basado en SMPC?)

Aplicaciones de Pruebas de Conocimiento Cero

Concepto Central: Las pruebas de conocimiento cero permiten que una parte demuestre a otra que una afirmación es cierta sin revelar ninguna información más allá de la veracidad de la afirmación.

Aplicaciones de Cumplimiento:

KYC Sin Divulgación de Identidad:

- El usuario demuestra "Completé KYC con el verificador de confianza X" sin revelar identidad al servicio Y

- El usuario demuestra "Mis documentos de identidad son válidos y no están vencidos" sin mostrar documentos

- El usuario demuestra "No estoy en la lista de sanciones" sin revelar nacionalidad o identidad

Cumplimiento de Transacciones:

- El usuario demuestra "Esta transacción no involucra direcciones sancionadas" sin revelar el gráfico completo de transacciones

- El usuario demuestra "Mi saldo de cuenta supera $X" sin revelar el saldo exacto

- La plataforma demuestra al regulador "Revisamos a todos los usuarios" sin proporcionar la lista de usuarios

Implementaciones de Investigación:

El Protocolo Aztec desarrolló tecnología de zk-rollup que permite transacciones privadas mientras mantiene el cumplimiento regulatorio a través de divulgación selectiva - los usuarios pueden demostrar que las transacciones son legítimas sin revelar detalles públicamente.

La Red Dusk implementa "tokens de seguridad confidenciales" con cumplimiento incorporado: las transacciones son privadas en la cadena, pero incluyen pruebas de conocimiento cero de cumplimiento regulatorio (KYC, estado de inversor acreditado, etc.).

Zcash apoya "divulgación selectiva" donde los usuarios pueden demostrar detalles de transacciones a partes específicas (auditores, reguladores) sin exposición pública.

Restricciones Prácticas:

- Complejidad de la prueba: la generación de pruebas requiere un cálculo significativo

- La verificación debe ser confiable: ¿quién verifica que las pruebas de ZK sean legítimas?

- Escepticismo regulatorio: las autoridades quieren la capacidad de investigar, no solo prueba matemática

- Preparación limitada para la producción: la mayoría de los sistemas de cumplimiento de ZK están en fase de investigación

- Riesgos de gestión de claves: si las claves de prueba de ZK son comprometidas, la seguridad del sistema falla

Riesgos de Monedas de Privacidad y Mitigación

Las monedas de privacidad como Monero, Zcash (protegido) y Dash presentan desafíos únicos de cumplimiento y respuestas de plataforma:

Listado Completo: Muchos intercambios regulados ya no apoyan monedas de privacidad:

- Coinbase nunca listó Monero o Zcash protegido

- Kraken, Bittrex eliminaron monedas de privacidad bajo presión regulatoria

- Los intercambios australianos requieren eliminar monedas de privacidad

Soporte Solo Transparente: Algunos intercambios apoyan monedas de privacidad, pero solo transacciones transparentes:

- Zcash: solo depósitos/retiros transparentes (t-addr) permitidos, no protegidos (z-addr)

- Prohibición de oscurecimiento y desoscurecimiento dentro de la plataforma

- Tratar exposición de transacciones protegidas similar a exposición a mezcladores