Na początku października 2025 roku teraz usunięty post na mediach społecznościowych wywołał poruszenie w społeczności kryptowalutowej. Josh Mandell, były handlarz z Wall Street, złożył zaskakujące oświadczenie: komputery kwantowe były już wykorzystywane do wyciągania Bitcoinów z długo uśpionych portfeli, szczególnie tych należących do nieaktywnych lub zmarłych właścicieli. Według Mandella, "duży gracz" znalazł sposób na bezpośrednie wyciąganie Bitcoinów z tych portfeli, omijając otwarty rynek, pozostawiając analityków blockchain jako jedyny sposób wykrycia.

Oskarżenie było wybuchowe. Gdyby to była prawda, podważyłoby to samą podstawę modelu bezpieczeństwa Bitcoinów i rzuciłoby wyzwanie zasadzie, że gdy fundusze są zabezpieczone kluczem prywatnym, tylko ich posiadacz ma do nich dostęp. W ciągu kilku godzin oszczerstwo wywołało intensywną debatę na forach kryptowalutowych, mediach społecznościowych i w publikacjach branżowych. Niektórzy wyrazili alarm, inni skepticism, a wielu po prostu zamieszanie, czy zagrożenie kwantowe, o którym słyszeli przez lata, w końcu się zrealizowało.

Reakcja ekspertów ds. Bitcoina i szerszej społeczności kryptowalutowej była szybka i jednoznaczna: to się nie dzieje. Harry Beckwith, założyciel Hot Pixel Group, stwierdził wszem i wobec, że "dosłownie nie ma szans, by to obecnie miało miejsce." Matthew Pines z Bitcoin Policy Institute określił teorie jako "fałsz" i skrytykował jej brak dowodów. Konsensus wśród ekspertów technicznych był jasny - choć obliczenia kwantowe stanowią teoretyczne przyszłe zagrożenie dla Bitcoinów, obecne maszyny nie mają wystarczającej liczby kubitów, zdolności korekcji błędów ani mocy obliczeniowej potrzebnej do ataków kryptograficznych.

Mimo że wiralowe oświadczenie Mandella zostało obalone, ujawniło coś ważnego: zagrożenie kwantowe dla Bitcoinów weszło do powszechnej świadomości, a granica między uzasadnionym niepokojem a bezpodstawną paniką stała się niebezpiecznie zamazana. Z ogłoszeniem Google o swoim 105-kubitowym chipie Willow w grudniu 2024 roku, IBM otwierającym mapę drogową do obliczeń kwantowych odpornych na błędy do 2029 r. i przedstawiającym ostrzeżenia o obliczeniach kwantowych w swoich zgłoszeniach ETF Bitcoin w maju 2025 roku, pytanie nie brzmi już, czy komputery kwantowe stwarzają zagrożenie dla kryptowalut - ale kiedy i co przemysł powinien w tej kwestii zrobić.

Artykuł bada rzeczywisty związek między technologią kwantową a Bitcoinem, oddzielając sensacje od rzeczywistości. Zamiast powtarzać uproszczone narracje o komputerach kwantowych "zabijających Bitcoina" lub nie stanowiących żadnego zagrożenia, przeanalizujemy rzeczywiste terminy, bariery techniczne, stawki ekonomiczne, debaty etyczne, a nawet potencjalne korzyści, które obliczenia kwantowe mogą przynieść ekosystemowi kryptowalut. Prawda, jak zwykle, leży gdzieś pomiędzy paniką a samozadowoleniem.

Podstawy obliczeń kwantowych dla czytelników kryptowalut

Aby zrozumieć zagrożenie kwantowe dla Bitcoinów, musimy najpierw zrozumieć, co sprawia, że komputery kwantowe są fundamentalnie odmienne od klasycznych komputerów, które napędzały rewolucję cyfrową przez ostatnie 70 lat.

Początki obliczeń kwantowych

Historia obliczeń kwantowych zaczyna się nie od komputerów, ale od światła. W 1905 roku Albert Einstein opublikował swoje przełomowe prace na temat efektu fotoelektrycznego, demonstrując, że światło zachowuje się nie tylko jako fala, ale także jako dyskretne pakiety energii zwane fotonami. To odkrycie pomogło ustanowić mechanikę kwantową jako nową ramę zrozumienia natury na najmniejszych skalach - ramę, w której cząstki mogą istnieć w wielu stanach jednocześnie, gdzie obserwacja zmienia rzeczywistość, oraz gdzie cząstki oddzielone ogromnymi dystansami mogą pozostać tajemniczo połączone.

Przez dekady mechanika kwantowa pozostawała przede wszystkim teoretycznym obszarem dla fizyków. Ale w 1994 roku matematyk Peter Shor opracował algorytm, który zmienił wszystko. Algorytm Shora wykazał, że wystarczająco potężny komputer kwantowy mógłby faktoryzować duże liczby wykładniczo szybciej niż jakikolwiek klasyczny komputer - odkrycie mające głębokie implikacje dla kryptografii, ponieważ wiele nowoczesnych szyfrów opiera się na matematycznej trudności rozkładania dużych liczb pierwszych na czynniki lub rozwiązywania problemów logarytmu dyskretnego.

Nagle obliczenia kwantowe przekształciły się z naukowej ciekawostki w kwestię znaczenia narodowego i gospodarczego. Rządy i firmy technologiczne zaczęły inwestować zasoby w budowanie praktycznych komputerów kwantowych, ścigając się ku przyszłości, w której obecne zabezpieczenia kryptograficzne mogłyby stać się przestarzałe.

Jak działają komputery kwantowe

W sercu obliczeń kwantowych znajduje się qubit, czyli kwantowy bit. W przeciwieństwie do klasycznych bitów, które istnieją w określonym stanie 0 lub 1, qubity mogą istnieć w superpozycji - jednocześnie reprezentując zarówno 0, jak i 1, dopóki nie zostaną zmierzone. To nie jest tylko metafora czy przybliżenie; to fundamentalna cecha mechaniki kwantowej.

Kiedy łączysz wiele qubitów, możliwości mnożą się wykładniczo. Dwa klasyczne bity mogą reprezentować cztery możliwe stany, ale tylko jeden na raz. Dwa qubity mogą reprezentować wszystkie cztery stany jednocześnie dzięki superpozycji. Dodaj więcej qubitów, a przestrzeń obliczeniowa eksploduje: 10 qubitów może reprezentować 1,024 stany na raz, 50 qubitów może reprezentować ponad kwadrylion stanów, a 300 qubitów mogłoby teoretycznie reprezentować więcej stanów niż jest atomów w obserwowalnym wszechświecie.

Ta ogromna równoległość jest uzupełniana przez dwa inne zjawiska kwantowe: splątanie i interferencję. Splątanie pozwala qubitom być skorelowanymi w sposób, który nie ma klasycznego analogu - pomiar jednego natychmiast wpływa na inne, niezależnie od odległości. Interferencja pozwala komputerom kwantowym wzmacniać prawidłowe odpowiedzi i eliminować błędne, kierując obliczenia w stronę rozwiązań.

Te właściwości pozwalają komputerom kwantowym podejmować się pewnych zadań w zupełnie nowy sposób. Dla zadań takich jak symulowanie zachowania molekularnego, optymalizacja złożonych systemów czy - co najważniejsze - łamanie niektórych typów szyfrów, komputery kwantowe mogą znacznie przewyższać nawet najpotężniejsze superkomputery.

Aktualny stan sprzętu kwantowego

Pozostaje jednak ogromna przepaść między teoretycznym potencjałem obliczeń kwantowych a praktyczną rzeczywistością. Te same właściwości kwantowe, które sprawiają, że qubity są potężne, również czynią je niezwykle kruchymi. Qubity są bardzo wrażliwe na zakłócenia środowiskowe - ciepło, promieniowanie elektromagnetyczne, drgania - wszystko to powoduje błędy i niszczy delikatne stany kwantowe potrzebne do obliczeń. Zjawisko to, zwane dekoherencją, występuje w czasie mierzonym w mikrosekundach.

W grudniu 2024 roku Google zaprezentowało swój chip kwantowy Willow, reprezentujący obecny stan technologii. Willow posiada 105 fizycznych qubitów ze średnią łącznością 3.47 qubitów. Chip ten wykazał przełomowe usprawnienia w korekcji błędów kwantowych, osiągając stopę błędów zaledwie 0.035% dla jednobitowych bramek. Co może być najbardziej imponujące, Willow pokazał, że dodanie kolejnych qubitów może faktycznie zmniejszać błędy - to kluczowy kamień milowy zwany korekcją błędów "poniżej progu", który unikał badaczy przez prawie trzy dekady.

Willow wykonał naliczenie w mniej niż pięć minut, co zajęłoby jednemu z najszybszych dzisiejszych superkomputerów około 10 sekstylionów lat - liczba ta znacznie przekracza wiek wszechświata. Choć krytycy zauważyli, że był to wyspecjalizowany test benchmarkowy (losowe próbkowanie obwodowe) raczej niż praktyczna aplikacja, to pokazało, że komputery kwantowe osiągają obliczeniowe wyczyny naprawdę poza zasięgiem klasyki.

IBM przedstawił jeszcze bardziej ambitną mapę drogową. Do roku 2025 firma planuje dostarczenie procesora Nighthawk ze 120 qubitami zdolnymi do uruchamiania obwodów z 5,000 bramkami. Do 2028 roku IBM zamierza połączyć wiele modułów, aby zrealizować systemy z ponad 1,000 qubitami. Ostatecznym celem: IBM Quantum Starling, planowany na 2029 rok, będzie dużą skalą, odpornym komputerem kwantowym zdolnym do uruchamiania obwodów obejmujących 100 milionów kwantowych bram na 200 logicznych qubitach.

To są niezwykłe osiągnięcia, ale także pokazują, jak daleko jesteśmy od maszyn, które mogłyby zagrozić Bitcoinowi. Obecne systemy działają z około 100 do 1,000 fizycznych qubitów. Złamanie kryptografii Bitcoinów wymagałoby zupełnie innej skali.

Kryptografia Bitcoin i zagrożenie kwantowe

Aby zrozumieć wrażliwość Bitcoinów na komputery kwantowe, musimy zbadać kryptograficzne fundamenty, które zabezpieczają sieć i utrzymują środki użytkowników w bezpieczeństwie.

Podwójna tarcza: ECDSA i SHA-256

Bitcoin wykorzystuje dwa główne systemy kryptograficzne, z których każdy pełni inne funkcje zabezpieczające. Pierwszym z nich jest Elliptic Curve Digital Signature Algorithm (ECDSA), szczególnie używająca krzywej secp256k1. ECDSA tworzy związek między kluczem prywatnym użytkownika (który musi być utrzymywany w tajemnicy) a kluczem publicznym (który można bezpiecznie udostępniać). Kiedy wydajesz Bitcoin, używasz swojego klucza prywatnego, aby stworzyć podpis cyfrowy dowodzący posiadanie. Każdy może zweryfikować ten podpis za pomocą klucza publicznego, ale wyprowadzanie klucza prywatnego z klucza publicznego jest uważane za niemożliwe do wykonania w praktyce z klasycznymi komputerami.

Bezpieczeństwo ECDSA opiera się na problemie logarytmu dyskretnego na krzywych eliptycznych. Biorąc punkt początkowy na krzywej eliptycznej i wynik mnożenia tego punktu przez tajną liczbę (klucz prywatny), znalezienie tej tajnej liczby jest nadzwyczaj trudne. Przy 256 bitach bezpieczeństwa, istnieje około 2^256 możliwych kluczy prywatnych - liczba tak duża, że sprawdzenie ich wszystkich zajęłoby dłużej niż wiek wszechświata, nawet jeśli wszystkie klasyczne komputery na Ziemi pracowałyby razem.

Drugą kryptograficzną warstwą Bitcoinów jest SHA-256, funkcja skrótu kryptograficznego używana zarówno w wydobyciu (wydobycie Bitcoinów), jak w różnorodnych innych zastosowaniach. Wydobycie Bitcoinów wymaga sprawdzania losowych wartości hash w celu znalezienia takiej, która spełnia określone kryteria, co jest wysoce obciążeniem dla komputerów.

(miners compete to find specific hash values) and in generating addresses (public keys are hashed to create shorter, more convenient addresses). Hash functions are one-way: it's easy to compute the hash of any input, but virtually impossible to reverse the process and find an input that produces a specific hash.

### Shor's Algorithm: The Quantum Sword

Here's where quantum computers enter the picture. In 1994, Peter Shor demonstrated that a sufficiently powerful quantum computer running his algorithm could solve the discrete logarithm problem - and by extension, break elliptic curve cryptography - in polynomial time. Instead of needing exponential computational resources that would take eons, Shor's algorithm could potentially crack a 256-bit ECDSA key in hours or even minutes, given adequate quantum hardware.

The mechanism is elegant but complex. Shor's algorithm transforms the discrete logarithm problem into a period-finding problem, which quantum computers can solve efficiently using the quantum Fourier transform. By exploiting superposition and interference, the algorithm can simultaneously explore many potential solutions and extract the correct period, which then yields the private key.

This isn't theoretical handwaving - Shor's algorithm has been successfully implemented on small quantum computers to factor modest numbers. In 2019, researchers used a quantum computer to factor the number 35 (5 × 7). While this is trivially easy for classical computers, it demonstrated that the algorithm works in principle. The challenge lies in scaling up to cryptographically relevant sizes.

### The Qubit Threshold Problem

How many qubits would actually be needed to break Bitcoin's ECDSA encryption? This question sits at the heart of timeline debates, and the answer is more nuanced than a single number suggests.

Research suggests that breaking a 256-bit elliptic curve key like Bitcoin's secp256k1 using Shor's algorithm would require approximately 2,000 to 3,000 logical qubits. One frequently cited estimate places the requirement at around 2,330 logical qubits, capable of performing roughly 126 billion quantum gates.

However, the crucial distinction lies between logical qubits and physical qubits. A logical qubit is an error-corrected computational unit - the stable, reliable qubit that Shor's algorithm requires. Each logical qubit must be constructed from many physical qubits working together to detect and correct errors. Current error correction schemes might require anywhere from hundreds to thousands of physical qubits to create a single logical qubit, depending on the error rates and the correction codes used.

When accounting for error correction overhead, estimates for breaking Bitcoin's ECDSA climb dramatically. Various studies suggest anywhere from 13 million to 317 million physical qubits might be necessary, depending on the desired attack timeframe and the quality of the quantum hardware. For context, Google's Willow chip has 105 physical qubits - meaning we would need systems roughly 100,000 to 3 million times larger than current cutting-edge hardware.

There's another critical factor: speed. Bitcoin addresses with funds in them only expose their public keys when transactions are broadcast to the network. In modern Bitcoin usage, those transactions typically get confirmed into a block within 10 to 60 minutes. An attacker using quantum computers to extract private keys from public keys would need to complete this computation within that narrow window - before the legitimate transaction gets confirmed and the funds are no longer accessible.

This time constraint dramatically increases the hardware requirements. To crack an ECDSA key within one hour rather than one day multiplies the qubit requirements further, potentially pushing the number well above 300 million physical qubits for any realistic attack scenario.

### Which Wallets Are Most Vulnerable?

Not all Bitcoin addresses face equal quantum risk. The level of vulnerability depends primarily on one factor: whether the public key has been exposed.

The most vulnerable are Pay-to-Public-Key (P2PK) addresses, the original Bitcoin address format that Satoshi Nakamoto used extensively. These addresses contain the public key directly in the blockchain, visible to anyone. Approximately 1.9 million Bitcoin (about 9 percent of the total supply) sit in P2PK addresses, including an estimated 1 million Bitcoin attributed to Satoshi. These coins are immediately vulnerable to anyone with a quantum computer powerful enough to run Shor's algorithm.

Next are Pay-to-Public-Key-Hash (P2PKH) addresses where the public key has been revealed through spending transactions. Once you spend from a P2PKH address, the public key becomes visible on the blockchain. Best practice dictates using each address only once, but many users reuse addresses, leaving remaining funds vulnerable if quantum computers materialize. Industry analysis suggests as much as 25 percent of Bitcoin's circulating supply could be at risk due to exposed public keys - roughly 4 million Bitcoin worth tens of billions of dollars.

Modern address formats offer more protection. Segregated Witness (SegWit) and Taproot addresses provide better quantum resistance not through different cryptography, but through improved address reuse practices and, in Taproot's case, through alternative spending paths. However, even these addresses eventually expose public keys when funds are spent.

The safest Bitcoin addresses are those that have never been used - where the public key remains hidden behind a hash and no transaction has ever revealed it. For these addresses, a quantum attacker would need to break SHA-256, which is considerably more resistant to quantum attack than ECDSA.

### SHA-256 and Grover's Algorithm

While Shor's algorithm threatens ECDSA, a different quantum algorithm called Grover's algorithm affects hash functions like SHA-256. Unlike Shor's exponential speedup, Grover's algorithm provides only a quadratic speedup for searching unstructured databases.

In practical terms, Grover's algorithm effectively halves the security level of SHA-256, reducing it from 256-bit security to 128-bit security. This sounds dramatic, but 128-bit security remains extraordinarily strong - far beyond what any classical or near-term quantum computer could break. Attacking SHA-256 even with Grover's algorithm would require astronomical computational resources, likely including billions of logical qubits.

The consensus among cryptographers is that SHA-256 is not the immediate concern. The real vulnerability lies in ECDSA and the exposed public keys that make quantum attacks feasible.

## Mandell's Quantum Theft Allegation: Dissecting the Claim

> Josh Mandell's October 2025 claim represented the latest - and perhaps most viral - entry in a long history of quantum FUD (fear, uncertainty, and doubt) targeting Bitcoin. Let's examine his specific allegations and the evidence against them.

### The Allegation in Detail

According to multiple reports, Mandell alleged that:

- Old, inactive Bitcoin wallets were being quietly drained using quantum computing technology

- A major actor was accumulating Bitcoin off-market by accessing private keys of wallets whose owners were unlikely to notice or respond

- The targeted wallets were long-dormant accounts, often assumed abandoned or tied to deceased owners

- Coins were being extracted without creating market disruptions or large sell orders

- Only blockchain forensic analysis could reveal suspicious movement patterns

- Quantum technology had reached a point where it could crack Bitcoin's cryptographic defenses in ways classical computing cannot

Crucially, Mandell offered no hard evidence for these claims. His position was that the scenario was technically possible and might already be unfolding, but this remained unverified and speculative.

### Why the Claim Resonated

Mandell's allegation gained traction because it tapped into several real concerns within the Bitcoin community. First, the timing coincided with legitimate advances in quantum computing. Google had just announced its Willow chip, and IBM was publicizing its roadmap to fault-tolerant quantum computing by 2029. The quantum threat suddenly felt more concrete and imminent than it had in previous years.

Second, Bitcoin's mystique around "lost coins" creates a narrative opening for such claims. Between 2.3 million and 3.7 million Bitcoin are estimated to be permanently lost due to forgotten private keys, deceased owners without proper estate planning, or wallets created in Bitcoin's early days and subsequently abandoned. That represents anywhere from 11 to 18 percent of Bitcoin's fixed 21 million supply - hundreds of billions of dollars in value, sitting dormant and potentially vulnerable.

The idea that someone with advanced quantum technology could recover these lost coins before their rightful owners (if they still exist) carries a certain plausibility to those unfamiliar with the technical requirements. It also plays into narratives about secretive state actors, well-funded corporations, or shadowy entities with access to classified technology far beyond what's publicly known.

### The Technical Rebuttals

Experts quickly identified numerous problems with Mandell's claim. The most fundamental issue is hardware capability. As we've established, breaking Bitcoin's ECDSA encryption would require anywhere from 13 million to 300 million physical qubits, depending on various factors. Current systems have around 100 to 1,000 qubits - a gap of five to six orders of magnitude.

Google's Willow chip, impressive as it is, operates at 105 physical qubits. Even if we assume extraordinary progress in qubit quality and error correction, the jump to millions of qubits represents not an incremental advance but a transformational breakthrough that would revolutionize not just quantum computing but manufacturing, cooling systems, control

Translated Content

elektronika i podstawowe badania w fizyce. Takie przełomowe osiągnięcie, które odbywa się w tajemnicy, bez żadnych publicznych wskazań, nadwyręża wiarygodność.

Jest także problem korekcji błędów. Obecne komputery kwantowe mają wskaźniki błędów, które uniemożliwiają przeprowadzanie dłuższych obliczeń bez zaawansowanej korekcji błędów. Osiągnięciem Google z Willow było po raz pierwszy zademonstrowanie korekcji błędów "poniżej progu" - pokazano, że błędy mogą maleć, gdy dodajesz więcej kubitów. Jednak osiągnięte wskaźniki błędów logicznych (około 0,14 procent na cykl) wciąż pozostają rzędy wielkości powyżej 0,0001 procent lub lepiej, co jest uznawane za niezbędne do uruchamiania algorytmów kwantowych na dużą skalę, takich jak algorytm Shora.

Eksperci branżowi zauważają, że przejście od pokazów laboratoryjnych korekcji błędów kwantowych do maszyn odpornych na błędy, zdolnych do uruchamiania algorytmu Shora na kryptograficznie istotnych skalach, pozostaje monumentalnym wyzwaniem inżynieryjnym, prawdopodobnie wymagającym co najmniej kolejnej dekady intensywnego rozwoju.

Dowody Blockchain (lub ich Brak)

Być może najbardzie j obciążający dla twierdzeń Mandella jest brak wspierających dowodów na samym blockchainie. Przezroczystość Bitcoina oznacza, że wszystkie transakcje są publicznie widoczne i szeroko monitorowane przez firmy analityczne blockchain, badaczy akademickich i ciekawskich osób posiadających umiejętności techniczne do analizy wzorców ruchu.

Gdyby komputery kwantowe systematycznie opróżniały uśpione portfele, powinniśmy zobaczyć konkretne sygnatury:

- Nagły, jednoczesny ruch z wielu starych adresów P2PK, które były nieaktywne przez lata

- Przenoszenie funduszy w skoordynowane wzorce sugerujące jednego działającego z uprzywilejowanym dostępem do wielu portfeli

- Anomalia statystyczna w tempie "przebudowywania się" portfeli, której nie można wytłumaczyć normalnymi czynnikami

To, co rzeczywiście obserwują analitycy blockchain, jest zupełnie inne. Stare portfele czasami stają się znów aktywne, ale te ruchy są zgodne z oczekiwanymi wzorcami: rozliczeniami majątkowymi po śmierci właścicieli, decyzją długoterminowych posiadaczy o sprzedaży, użytkownikami odzyskującymi stare portfele sprzętowe lub użytkownikami dbającymi o bezpieczeństwo, którzy przenoszą fundusze do nowych typów adresów.

Ważne jest, że te reaktywacje zazwyczaj dotyczą portfeli z znaną historią i wiarygodnymi wyjaśnieniami. Nie ma fali tajemniczych, skoordynowanych ruchów ze najstarszych, najbardziej narażonych adresów, które wskazywałyby na kradzież z użyciem technologii kwantowej.

Firma analityczna Chainalysis i inni badali wzorce ruchów z wczesnych adresów Bitcoin i nie znaleźli dowodów na anomalne działania, które sugerowałyby ataki kwantowe. Uśpione monety pozostają uśpione.

Problem Logiki Ekonomicznej

Jest też argument ekonomiczny przeciwko obecnej kradzieży kwantowej. Gdyby aktor państwowy lub dobrze finansowana organizacja skutecznie opracowała komputery kwantowe zdolne do łamania kryptografii Bitcoin, czy naprawdę wdrożyliby tę zdolność w sposób, który mógłby zostać wykryty?

Taka technologia byłaby jednym z najcenniejszych sekretów na świecie, z zastosowaniami znacznie przekraczającymi kryptowaluty. Mogłaby złamać komunikację rządową, skompromitować systemy wojskowe, podważyć infrastrukturę finansową i uczynić biliony dolarów zaszyfrowanych danych podatnymi na ataki. Wykorzystanie jej do kradzieży Bitcoin - i ryzykowanie wykrycia, które zaalarmuje świat o tej zdolności - nie ma wielkiego sensu strategicznego.

Racjonalny aktor z możliwością kwantową prawdopodobnie poczekałby, zebrałby tak dużo informacji i przewagi ekonomicznej, jak to tylko możliwe, działając pod radarem i ujawniłby tę technologię tylko wtedy, gdy byłoby to absolutnie konieczne lub gdyby takie działanie wspierało większy cel strategiczny. Kradzież Bitcoin z uśpionych portfeli, choć potencjalnie dochodowa, naraziłaby na niebezpieczeństwo ujawnienie zdolności kwantowej w zamian za stosunkowo niewielkie zyski w porównaniu do pełnego potencjału technologii.

Wymiary Ekonomiczne i Etyczne: Problem Utraconego Bitcoina

Chociaż konkretnemu twierdzeniu Mandella o obecnej kradzieży kwantowej brakuje dowodów, jego oskarżenie podnosi głębokie pytania o przyszłość Bitcoina w świecie postkwantowym. Co się stanie, jeśli - lub gdy - komputery kwantowe staną się wystarczająco potężne, aby odzyskać "utracony" Bitcoin? Konsekwencje ekonomiczne i etyczne zasługują na poważne rozważenie.

Skala Utraconego Bitcoina

Obecne szacunki sugerują, że między 2,3 miliona a 3,7 miliona Bitcoinów zostało trwale utraconych. Obejmuje to:

- Monety w portfelach, w których klucze prywatne zostały zgubione lub nigdy nie były odpowiednio zbackupowane

- Bitcoin wysłany do portfeli zmarłych osób, do których spadkobiercy nie mają dostępu

- Monety na wczesnych adresach P2PK z pierwszych lat Bitcoina, kiedy kryptowaluta miała niewielką wartość, a praktyki bezpieczeństwa były często niedoskonałe

- Bitcoin na adresach, które nie wykazują aktywności przez ponad dekadę, co sugeruje porzucenie

Najbardziej znany potencjalnie utracony Bitcoin należy do Satoshi Nakamoto. Uważa się, że twórca Bitcoin wykopał około 1 miliona Bitcoinów w pierwszym roku istnienia sieci, wszystkie przechowywane na wczesnych adresach P2PK. Satoshi nigdy nie przeniósł żadnej z tych monet, a tożsamość twórcy pozostaje nieznana. Czy Satoshi nadal ma dostęp do tych portfeli, zdecydował się na trwałe ich zablokowanie, czy zgubił klucze, pozostaje jedną z największych tajemnic Bitcoina.

Jest też hack Mt. Gox. W 2014 roku wtedy największa giełda Bitcoin upadła po utracie około 850 000 Bitcoinów na skutek kradzieży. Chociaż niektóre monety zostały odzyskane, jeden z portfeli powiązanych z tym włamaniem nadal przechowuje niemal 80 000 Bitcoinów - około 0,4 procent całkowitej podaży Bitcoin - które nieaktywnie leżą na blockchainie.

Te utracone monety stały się w efekcie siłami deflacyjnymi. Zmniejszają praktyczną podaż krążącego Bitcoina, czyniąc każdą pozostałą monetę nieco bardziej wartościową. Wielu zwolenników Bitcoina postrzega to jako cechę, a nie wadę - naturalną konsekwencję naprawdę zdecentralizowanego systemu, w którym żadna władza nie może odzyskać utraconych środków.

Scenariusz Odzyskiwania z Wykorzystaniem Technologii Kwantowej

Teraz wyobraźmy sobie, że komputery kwantowe posuwają się do punktu, w którym mogą efektywnie złamać szyfrowanie ECDSA. Nagle te miliony utraconych Bitcoinów stają się dostępne - nie dla ich pierwotnych właścicieli (którzy nie mają kluczy prywatnych), ale dla tych, którzy mają możliwość kwantową, aby wyprowadzić klucze prywatne z ujawnionych kluczy publicznych.

Stwarza to sytuację bez precedensu. Bitcoin, który rynki zasadniczo spisały na straty jako trwale utracony, mógłby ponownie pojawić się w obiegu. Wpływ na cenę byłby poważny. Nawet możliwość takiego odzyskiwania mogłaby wywołać paniczną sprzedaż, gdy inwestorzy próbują wyprzedzić hipotetyczny napływ podaży.

W maju 2025 roku, BlackRock dodał wyraźne ostrzeżenia dotyczące komputerów kwantowych do swojego zgłoszenia trustu iShares Bitcoin (IBIT), jednego z najpopularniejszych ETF-ów Bitcoin. Dokument ostrzegał, że postępy w dziedzinie komputerów kwantowych mogą zagrozić kryptograficznemu bezpieczeństwu Bitcoina i podważyć integralność samej sieci. To stanowi ważny moment - tradycyjne instytucje finansowe teraz postrzegają ryzyko kwantowe jako na tyle istotne, aby ujawnić je inwestorom.

Ekonomiczny wstrząs nie ograniczałby się do zmienności cen. Wartość Bitcoina w dużej mierze opiera się na jego postrzeganej rzadkości i bezpieczeństwie. Jeśli miliony wcześniej niedostępnych monet nagle staną się dostępne dla atakujących kwantowych, nasuwa to pytania o to, czy jakikolwiek Bitcoin jest naprawdę bezpieczny. Zaufanie do sieci mogłoby się szybko erodować, potencjalnie wywołując lawinowy nacisk na sprzedaż, który wykraczałby poza bezpośredni wpływ samych odzyskanych monet.

Dylematy Etyczne

Scenariusz odzyskiwania kwantowego stwarza trudne pytania etyczne bez jasnych odpowiedzi. Jeśli komputery kwantowe mogą uzyskać dostęp do utraconego Bitcoina, co powinno się stać z tymi monetami?

Jedno z obozów, prowadzone przez prominentne postacie jak deweloper Bitcoina Jameson Lopp, argumentuje, że te monety powinny zostać spalone - celowo zniszczone, aby uniemożliwić komukolwiek ich posiadanie. Lopp twierdzi, że pozwolenie przeciwnikom kwantowym na przywłaszczenie sobie środków, które słusznie należą się innym użytkownikom, reprezentuje porażkę w ochronie praw własności. W lutym 2025 roku w eseju Lopp napisał: "Jeśli cały ekosystem Bitcoina po prostu stoi z założonymi rękami i pozwala przeciwnikom kwantowym przywłaszczać sobie fundusze, które słusznie należą się innym użytkownikom, czy to naprawdę jest 'wygrana' w kategorii 'ochrony praw własności'? Dla mnie to bardziej przypomina apatię."

Z tej perspektywy, spalenie narażonych monet jest mniejszym złem. Uniemożliwia niezasłużone zyski, chroni rzadkość Bitcoina i demonstruje zaangażowanie sieci w bezpieczeństwo ponad krótkoterminową wygodę. Kontrargumentem jest to, że spalenie monet jest formą konfiskaty - karaniem użytkowników, których jedynym "przestępstwem" było wcześnie przyjęcie Bitcoina, zanim istniały praktyki odporne na kwanty.

Inny obóz sugeruje próbę zwrócenia odzyskanych Bitcoinów ich prawdziwym właścicielom. Brzmi to szlachetnie, ale stwarza ogromne problemy praktyczne. Jak dowieść własności Bitcoina, gdy definiującą cechą bycia utraconym jest brak posiadania kluczy prywatnych? Rozliczenia spadkowe już teraz napotykają prawne wyzwania, gdy zaangażowana jest kryptowaluta. Teraz wyobraź sobie próbę rozstrzygnięcia roszczeń do monet, które nie zostały ruszone przez dekadę, gdzie pierwotny właściciel może być zmarły, nieznany lub niemożliwy do zweryfikowania.

Każdy system odzyskiwania musiałby nieuchronnie obejmować zaufane strony trzecie do weryfikacji roszczeń - giełdy, agencje rządowe lub nowo utworzone instytucje. To jest sprzeczne z etosem Bitcoina dotyczącym braku zaufania i odporności na cenzurę. Tworzyłoby to także intensywną presję dla oszustw, gdy źli aktorzy podszywają się pod prawowitych właścicieli lub fabrykują fałszywe roszczenia do wartościowych adresów Bitcoin.

Trzecia opcja to redystrybucja odzyskanych monet. Niektórzy proponowali użycie odzyskanych Bitcoinów do finansowania rozwoju sieci, nagradzania górników lub nawet równomiernego ich podziału między wszystkich obecnych posiadaczy Bitcoina. To przekształca utracone monety w rodzaj dobra wspólnego. Jednakże, to oznacza zmianę umowy społecznej Bitcoina po fakcie - zmianę zasad dla monet, które były zabezpieczone pod innym zestawem założeń.

Być może najbardziej dramatyczne pytanie etyczne dotyczy miliona Bitcoinów Satoshiego. Certainly! Below is the translation from English to Polish, with markdown links unaltered:

Zawartość: odzyskane za pomocą komputerów kwantowych, czyż nie powinny być? Anonimowość Satoshiego oznacza, że nie możemy zapytać twórcy o jego życzenia. Wielu członków społeczności uważa te monety za święte - stały element mitologii Bitcoina, który powinien pozostać nietknięty bez względu na możliwości techniczne. Inni twierdzą, że pozostawienie tak ogromnej podaży, aby była narażona na atak kwantowy, stanowi systemowe ryzyko dla sieci.

Odpowiedź instytucji

Decyzja BlackRocka o dodaniu ostrzeżeń kwantowych do zgłoszenia ETF Bitcoina sygnalizuje, że finansowy sektor instytucjonalny traktuje te pytania poważnie. W zgłoszeniu wyraźnie stwierdza się, że postępy w dziedzinie komputerów kwantowych mogą „zagrozić bezpieczeństwu sieci” i potencjalnie prowadzić do „znaczących strat” dla inwestorów.

To odzwierciedla szerszy wzorzec adopcji instytucjonalnej, która przynosi zwiększoną kontrolę nad ryzykiem, które społeczność kryptograficzna mogła wcześniej zlekceważyć lub zbagatelizować. Fundusze emerytalne, fundacje oraz doradcy finansowi, rozważający ekspozycję na Bitcoina, chcą jasności co do ryzyk końcowych, w tym komputerów kwantowych. Fakt, że zagrożenie kwantowe teraz pojawia się w dokumentach ujawniających dla regulowanych produktów finansowych, przekształca je z teoretycznego zaniepokojenia w kwantyfikowalne rozważania inwestycyjne.

Inne główne instytucje obserwują. Jeśli możliwości komputerów kwantowych rozwijają się szybciej niż oczekiwano, możemy zobaczyć, jak kapitał instytucjonalny opuszcza rynki kryptowalut, jeśli nie istnieją jasne strategie łagodzenia. To tworzy presję na deweloperów Bitcoina i szerszą społeczność, aby wdrożyć rozwiązania odporne na kwanty, zanim zagrożenie się zmaterializuje, zamiast czekać na kryzys.

Plan bezpieczeństwa: Jak Bitcoin może się rozwijać

Dobrą wiadomością jest to, że podatność Bitcoina na kwanty nie jest ani zaskakująca, ani nieadekwatnie rozwiązana. Kryptografowie znają algorytm Shora od 1994 roku, a społeczność deweloperów Bitcoina dyskutuje o odporności na kwanty od lat. Istnieje wiele kierunków badań i praktycznych strategii wzmacniania Bitcoina przeciwko atakom kwantowym.

Aktualne najlepsze praktyki dla użytkowników

Jeszcze przed jakimikolwiek zmianami na poziomie protokołu, indywidualni użytkownicy Bitcoina mogą podjąć kroki w celu zminimalizowania swojej ekspozycji kwantowej. Najważniejszą praktyką jest unikanie ponownego użycia adresów. Kiedy wydajesz z adresu Bitcoina, klucz publiczny staje się widoczny na blockchainie. Najlepszą praktyką jest traktowanie każdego adresu jako jednorazowego - po wydaniu z niego, przenieś wszelkie pozostałe środki na nowy adres, zapewniając, że stary klucz publiczny nie jest już kojarzony z niewydanymi monetami.

Nowoczesne oprogramowanie portfeli automatycznie przyjmuje tę praktykę coraz częściej. Portfele sprzętowe i portfele pełnodęźwą generują zazwyczaj nowe adresy zmiany dla każdej transakcji, wdrażając jednorazowe adresy, nie wymagając od użytkowników zrozumienia podległej logiki bezpieczeństwa. Użytkownicy z starszym oprogramowaniem portfeli lub ci, którzy ręcznie zarządzają adresami, powinni przeprowadzić audyt swoich praktyk i zaktualizować do bezpieczniejszych kwantowo nawyków.

Innym krokiem ochronnym jest przeniesienie środków na nowocześniejsze formaty adresów. Segregated Witness (SegWit) i szczególnie adresy Taproot zapewniają nieznacznie lepszą odporność na kwanty dzięki poprawionej higienie adresów oraz, w przypadku Taproot, alternatywnym ścieżkom skryptu, które mogą umożliwić podpisy odporne na kwanty w przyszłych miękkich forkach. Chociaż te formaty używają tego samego podłoża kryptografii eliptycznych krzywych, odzwierciedlają bardziej świadomą projektową filozofię kwantów.

Dla długoterminowych posiadaczy, zalecenie jest proste: używaj nowych adresów dla każdej transakcji odbiorczej, nigdy nie używaj ponownie adresów po wydaniu, i przechowuj środki w adresach, których klucze publiczne nigdy nie były ujawnione. To nie eliminuje całkowicie ryzyka kwantowego, ale znacznie zmniejsza powierzchnię ataku.

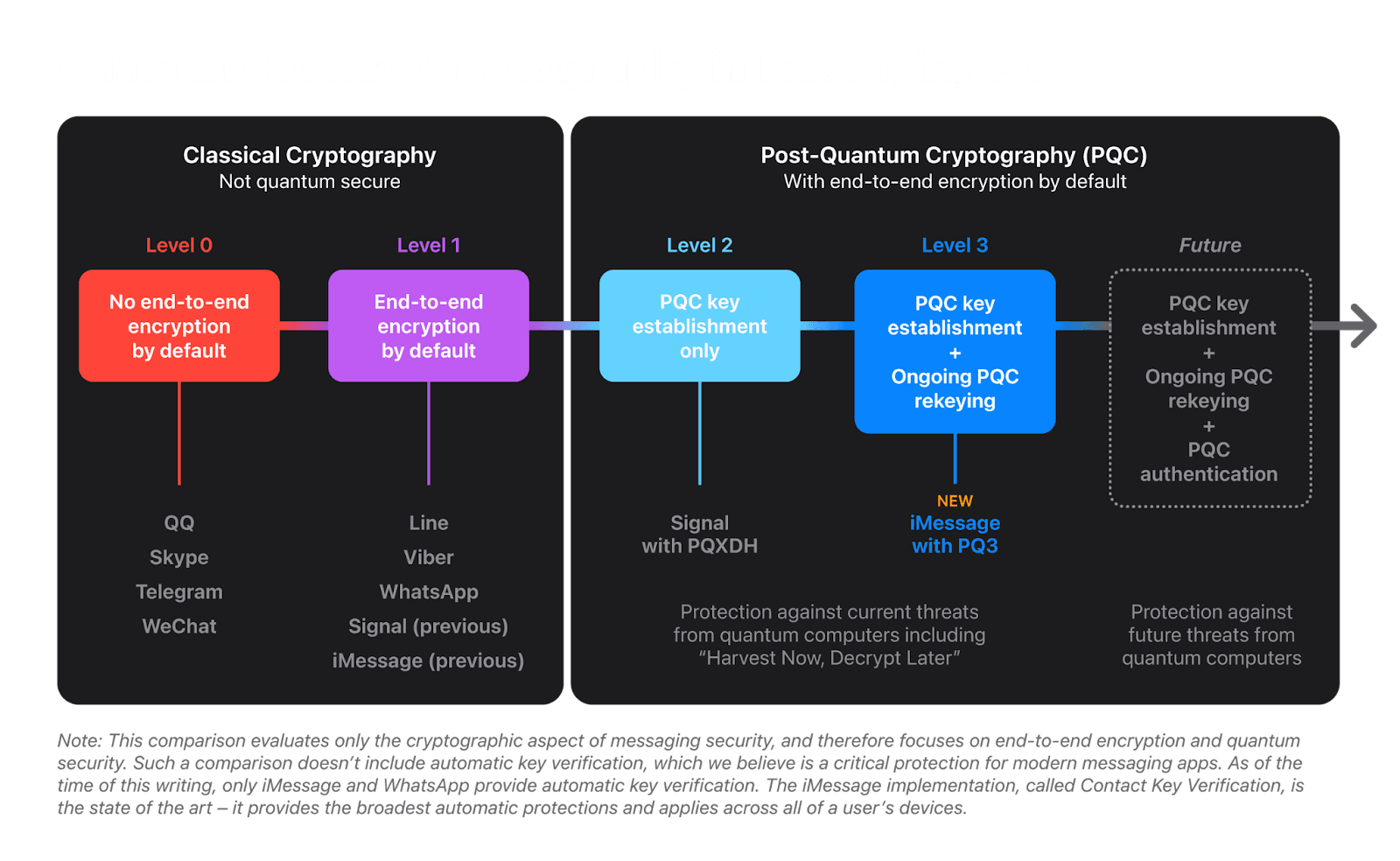

Standardy kryptografii postkwantowej

Szersza społeczność kryptograficzna pracuje nad odpornościami na kwanty od ponad dekady. W 2016 roku amerykański Narodowy Instytut Standaryzacji i Technologii (NIST) uruchomił projekt standaryzacji kryptografii postkwantowej (PQC) - algorytmów kryptograficznych, które uważa się za bezpieczne zarówno przeciwko komputerom klasycznym, jak i kwantowym.

Po latach analizy i konkurencji, NIST ogłosił swój pierwszy zestaw standardów PQC w 2024 roku. Wybrane algorytmy obejmują:

- CRYSTALS-Kyber dla enkapsulacji kluczy (zastępując systemy takie jak RSA do bezpiecznej wymiany kluczy)

- CRYSTALS-Dilithium, FALCON i SPHINCS+ dla podpisów cyfrowych (zastępując systemy takie jak podpisy ECDSA i RSA)

Te algorytmy opierają się na różnych problemach matematycznych niż obecna kryptografia. Systemy oparte na kratach, takie jak Dilithium, bazują na trudności znajdowania krótkich wektorów w kratach wysokowyDimensionalnych. Systemy oparte na haszach, takie jak SPHINCS+, są oparte na bezpieczeństwie kryptograficznych funkcji haszujących, które są już uznawane za stosunkowo odporne na kwanty. Kryptografia wielowariantowa używa systemów równań kwadratowych nad skończonymi polami.

Kluczowym spostrzeżeniem jest to, że chociaż algorytm Shora efektywnie rozwiązuje problemy dyskretnego logarytmu i faktoryzacji, nie zapewnia on podobnych korzyści w stosunku do nowych struktur matematycznych. W zakresie dzisiejszej wiedzy, komputery kwantowe nie oferują praktycznego skrótu do przełamania poprawnie zaimplementowanej kryptografii opartej na kratach lub haszach.

Badania specyficzne dla Bitcoina: QRAMP

Na początku 2025 roku deweloper Bitcoina, Agustin Cruz, zaproponował radykalny framework nazwany QRAMP (Quantum-Resistant Asset Mapping Protocol). QRAMP reprezentuje jedno z najbardziej kompleksowych podejść do problemu kwantowego Bitcoina, choć jest kontrowersyjne i dalekie od konsensusu.

QRAMP proponuje obowiązkowy okres migracji, w którym wszystkie środki w legacyjnych adresach podatnych na kwanty muszą zostać przeniesione na adresy odporne na kwanty do określonego bloku. Po osiągnięciu tego bloku, transakcje ze starych adresów ECDSA byłyby odrzucane przez sieć, skutecznie spalając monety, które nie zostały przeniesione.

Protokół działałby poprzez kilka mechanizmów:

- Identyfikacja podatnych adresów: QRAMP skanowałby adresy Bitcoina z widocznymi kluczami publicznymi, szczególnie starsze formaty P2PK

- Spalanie i zastępowanie: Użytkownicy wysyłają monety z podatnych adresów na określony adres "spalenia kwantowego", trwale usuwając je z obiegu

- Bezpieczeństwo postkwantowe: W zamian wydawane byłyby ekwiwalentne ilości Bitcoina zabezpieczone kryptografią odporną na kwanty (taką jak podpisy oparte na haszach lub kratach)

- Weryfikacja oparta na dowodach: Tylko zweryfikowane spalenia prowadzą do nowych monet odpornych na kwanty, utrzymując ścisłą proporcję 1:1, aby zapobiec inflacji

QRAMP także ma na celu umożliwienie funkcji międzyłańcucha dla Bitcoina. Zamiast polegać na powiernikach (jak rozwiązania z Bitcoinem obwarowanym), QRAMP używałby kryptograficznych poświadczeń - matematycznych dowodów wyprowadzonych z blockchaina Bitcoina, które inne sieci mogą zweryfikować. To pozwoliłoby, aby salda Bitcoina były odzwierciedlane na innych blockchainach bez faktycznego przemieszczania podstawowego Bitcoina, zachowując zarówno bezpieczeństwo, jak i limit dostaw Bitcoina na poziomie 21 milionów.

Propozycja wywołała intensywną debatę. Zwolennicy twierdzą, że zapewnia ona wyraźną, systematyczną ścieżkę do odporności kwantowej z niejednoznacznymi terminami, które wymuszają terminowe migracje, zamiast niebezpiecznego samozadowolenia. Krytycy twierdzą, że obowiązkowe spalenia stanowią formę konfiskaty, karzącą wczesnych adoptonów i potencjalnie niszczącą miliony Bitcoinów, w tym monety Satoshiego.

Obawy dotyczące terminów są także znaczące. QRAMP wymagałby twardego forka - zmiany protokołu, niekompatybilnej z wstecznością, wymagającej konsensusu od górników, operatorów węzłów i szerszej społeczności. Historia Bitcoina pokazuje, że kontrowersyjne twarde forki są trudne do osiągnięcia i mogą prowadzić do rozdzielenia łańcucha. Wdrożenie QRAMP wymagałoby przekonania ekosystemu, że zagrożenia kwantowe są na tyle bliskie, aby uzasadnić takie drastyczne działania, jednocześnie będąc na tyle wcześnie, aby użytkownicy mieli czas na migrację.

Stan na październik 2025 roku, QRAMP pozostaje propozycją roboczą bez formalnego numeru BIP (Bitcoin Improvement Proposal) i brakuje mu konsensusu społeczności, aby iść naprzód.

Alternatywne podejścia

Nie wszystkie propozycje odporności na kwanty są tak radykalne jak QRAMP. Inni badacze badają strategie stopniowej migracji, które wprowadzać będą schematy podpisów odporne na kwanty w istniejących ECDSA, pozwalając użytkownikom na dobrowolne uaktualnianie z czasem.

Adam Back, CEO Blockstream i szanowany kryptograf, zasugerował włączenie kryptografii odpornej na kwanty w istniejący system adresów i skryptów Bitcoina. Jednym z podejść byłoby użycie podpisów Schnorra (już zaimplementowanych w Taproot) połączonych z tapleafami SLH-DSA (SPHINCS+). To umożliwiłoby użytkownikom stopniowe przenoszenie środków na adresy odporne na kwanty bez konieczności wykonywania kontrowersyjnego twardego forka lub spalania podatnych monet.

Zaleta stopniowej migracji to elastyczność. Użytkownicy, którzy mają pewność co do bezpieczeństwa swoich adresów, mogą nadal korzystać z istniejących portfeli, podczas gdy bardziej ostrożni użytkownicy przenoszą się do formatów odpornych na kwanty. W miarę jak zdolności kwantowe się rozwijają, presja społeczna i siły rynkowe naturalnie zachęcałyby do migracji, bez wymagania egzekwowania protokołu.

Niekorzyść polega na tym, że dobrowolna migracja może zachodzić zbyt wolno. Jeśli komputery kwantowe rozwijają się szybciej niż się spodziewano, podatne monety mogą być zaatakowane, zanim użytkownicy migrują, co niweczy cel. Istnieje także problem utraconych lub porzuconych portfeli - monety, do których właściciele nie mają już dostępu, pozostają wiecznie podatne.

Inne kierunki badań obejmują:

- Schematy multisygnatur, odporne na kwanty, które łączą wiele algorytmów postkwantowych, zapewniając redundantną ochronę, nawet jeśli jeden z algorytmów zostanie złamany

- Hybrydowe systemy, które używają zarówno klasycznych podpisów ECDSA, jak i podpisów odpornych na kwanty, wymagając od atakujących złamania obu

- Dowody zerowej wiedzy, które mogłyby umożliwić odporność na kwanty weryfikację, bez ujawniania kluczy publicznych

Społeczność Ethereum bada postkwantową kryptografię poprzez abstrakcję kont i STARKS (Skalowalne Przejrzyste Argumenty Wiedzy), które używają funkcji hashowych i są z natury odporne na kwanty. Niektóre z tych innowacji mogą ostatecznie...inform Bitcoin's approach

Wyzwanie Odporności na Podpisy Kwantowe

Jednym z wyzwań kryptografii postkwantowej jest to, że podpisy są zazwyczaj dużo większe niż te w ECDSA. Podpis CRYSTALS-Dilithium może mieć 2-3 kilobajty, w porównaniu do 64-71 bajtów dla podpisu ECDSA. Ma to wpływ na wydajność blockchaina, koszty transakcji i skalowalność.

Podpisy oparte na hashach, takie jak SPHINCS+, są jeszcze większe - potencjalnie dziesiątki kilobajtów na podpis. Chociaż te rozmiary nie są przeszkodą, stanowią znaczący wzrost danych, które muszą być przechowywane i transmitowane przez każdy węzeł w sieci. W blockchainie, w którym wydajność i skalowalność są już problemem, dodanie większych podpisów mogłoby zaostrzyć istniejące wyzwania.

Różne optymalizacje są badane w celu minimalizacji rozmiarów podpisów przy zachowaniu bezpieczeństwa. Niektóre schematy używają drzew Merkle’a do amortyzacji rozmiaru podpisu w wielu transakcjach. Inne badają podpisy progowe, gdzie wiele stron dokonuje współpracy, zmniejszając narzut na transakcję.

Społeczność Bitcoina będzie musiała zrównoważyć bezpieczeństwo, wydajność i kompatybilność wsteczną przy ostatecznym wyborze algorytmów postkwantowych do wdrożenia.

Poza Zagrożeniami: Kwantowe Możliwości dla Kryptografii

Dyskusje o komputerach kwantowych i kryptowalutach skupiają się przytłaczająco na zagrożeniach - wiszącej nad nami groźbie złamania kryptografii przez komputery kwantowe. Ale takie podejście pomija kluczowy aspekt historii. Komputery kwantowe nie są tylko narzędziem skierowanym przeciwko technologii blockchain; są także narzędziem, które może wzmacniać, rozwijać i przyspieszać cały ekosystem kryptowalut w niespodziewany sposób.

Kwantowo Wzbogacona Kryptografia

Wyścig zbrojeń między kwantowymi atakującymi a obrońcami kwantowymi ostatecznie przyniesie kryptografię silniejszą niż wszystko, co możliwe przy użyciu klasycznych obliczeń. Kwantowa dystrybucja kluczy (QKD) już umożliwia dowodowo bezpieczne kanały komunikacyjne, chronione nie przez założenia obliczeniowe, ale prawa fizyki. Chociaż implementacja QKD w zdecentralizowanych systemach blockchain stawia przed nami znaczące wyzwania techniczne, badania trwają nad adaptacją protokołów komunikacji kwantowej dla aplikacji kryptowalutowych.

Kryptografia postkwantowa rozwinięta w odpowiedzi na zagrożenia kwantowe stworzy fundament dla nowej generacji systemów kryptograficznych. Te algorytmy nie są tylko odporne na kwanty, ale wiele z nich oferuje dodatkowe właściwości zabezpieczeń, takie jak tajność przekazu, mniejsze klucze dla równoważnych poziomów bezpieczeństwa i odporność na ataki bocznymi kanałami, które dręczą niektóre bieżące implementacje.

Kryptografia oparta na kratach, w szczególności, umożliwia potężne nowe możliwości, takie jak w pełni homomorficzne szyfrowanie - możliwość wykonywania dowolnych obliczeń na zaszyfrowanych danych bez ich odszyfrowywania. Choć dziś obliczeniowo kosztowne, komputery kwantowe mogą w końcu uczynić homomorficzne szyfrowanie praktycznym na dużą skalę, umożliwiając prywatne inteligentne kontrakty i poufne transakcje bez poświęcania audytowalności.

Poprawione Rozwiązania Skalowalności

Komputery kwantowe doskonale radzą sobie z pewnymi problemami optymalizacyjnymi, które obecnie ograniczają skalowalność blockchain. Znajdowanie tras w sieciach kanałów płatności, takich jak Sieć Błyskawica Bitcoina, polega na przeszukiwaniu ogromnej przestrzeni możliwych ścieżek w celu znalezienia optymalnych tras dla płatności. Algorytmy kwantowe mogłyby potencjalnie szybciej znajdować lepsze trasy, poprawiając skuteczność płatności i zmniejszając wymagania kapitałowe kanałów.

Systemy dowodów zerowej wiedzy, które umożliwiają rozwiązania dotyczące prywatności i skalowalności, takie jak ZK-Rollups, wymagają rozległych obliczeń kryptograficznych. Komputery kwantowe mogłyby przyspieszyć generację dowodów przy zachowaniu bezpieczeństwa, umożliwiając bardziej zaawansowane aplikacje zachowujące prywatność bez narzutu obliczeniowego, który obecnie ogranicza ich powszechne przyjęcie.

Nawet działania górnicze mogłyby w końcu skorzystać z obliczeń kwantowych. Chociaż komputery kwantowe używające algorytmu Grovera mogłyby teoretycznie bardziej efektywnie przeszukiwać rozwiązania proof-of-work niż klasyczni górnicy, ta sama technologia byłaby dostępna dla wszystkich uczestników, tworząc nową równowagę zamiast wektora ataku. Niektórzy badaczy sugerowali mechanizmy konsensusu zabezpieczone kwantowo wykorzystujące właściwości kwantowe dla odporności na błędy bizantyjskie.

Kwantowo Zabezpieczone Inteligentne Kontrakty

Połączenie komputerów kwantowych i kryptowalut może umożliwić całkowicie nowe klasy inteligentnych kontraktów oraz zdecentralizowanych aplikacji. Kwantowa generacja liczb losowych dostarcza prawdziwie nieprzewidywalnej losowości - kluczowej dla aplikacji hazardowych, protokołów kryptograficznych i sprawiedliwego wyboru lidera w mechanizmach konsensusu. Obecna losowość oparta na blockchainie musi polegać na skomplikowanych protokołach, aby zapobiec manipulacjom; losowość kwantowa byłaby dowodowo uczciwa.

Kwantomikrosensoryka i komunikacja kwantowa mogłyby umożliwić nowe typy systemów oracle - mosty pomiędzy inteligentnymi kontraktami a danymi z rzeczywistego świata. Kwantsensory mogą mierzyć zjawiska fizyczne z bezprecedensową precyzją, potencjalnie tworząc bardziej wiarygodne źródła danych dla aplikacji w zdecentralizowanych finansach, którzy zależą od dokładnych wykresów cen, danych pogodowych lub weryfikacji łańcucha dostaw.

Postkwantowe protokoły kryptograficzne mogłyby umożliwić bardziej zaawansowane obliczenia wielostronne, pozwalając wielu stronom na wspólne obliczanie funkcji na ich prywatnych danych bez ujawniania tych danych sobie nawzajem. Otwiera to możliwości dla zdecentralizowanych produktów finansowych, przetargów zachowujących prywatność i systemów głosowania konfidentialnego, które obecnie są niepraktyczne.

Współpraca Naukowo-Przemysłowa

Zagrożenie kwantowe zainicjowało bezprecedensową współpracę pomiędzy społecznością kryptowalut a głównym nurtem badań informatycznych. Wysiłki standaryzacyjne w dziedzinie kryptografii postkwantowej prowadzone przez NIST obejmowały wkład od badaczy blockchaina i firm kryptowalutowych. Konferencje naukowe coraz częściej zawierają sesje na temat projektowania bezpiecznych blockchainów kwantowych.

Ta współpraca przynosi korzyści obu stronom. Rzeczywiste wdrożenie kryptowalut dostarcza poligonów doświadczalnych dla algorytmów postkwantowych w warunkach adwersaryjnych z rzeczywistą wartością ekonomiczną zagrożoną. Tymczasem systemy blockchain korzystają z najbardziej zaawansowanych badań kryptograficznych, które w przeciwnym razie mogłyby potrzebować lat, aby dostać się do systemów produkcyjnych.

Duże firmy technologiczne, w tym Google, IBM, Microsoft i Amazon, inwestują miliardy w badania nad komputerami kwantowymi, jednocześnie opracowując bezpieczną kryptografię kwantową i konsultując się z projektami blockchainowymi. Tworzy to rzadkie zbieżność interesów, w których te same firmy rozwijające zdolności kwantowe jednocześnie przyczyniają się do obrony przed zagrożeniami kwantowymi.

Przeformułowanie Narracji

Być może najważniejsze, postrzeganie komputerów kwantowych wyłącznie jako zagrożenie pomija okazję do przekształcenia modelu bezpieczeństwa kryptowalut na lepsze. Każda tranzycja kryptograficzna - od DES do AES, od SHA-1 do SHA-256, od RSA do krzywych eliptycznych - ostatecznie wzmocniła systemy, zmuszając do migracji do lepszych algorytmów.

Ostateczna adopcja kryptografii postkwantowej przez Bitcoina stworzy okazję do rozwiązania innych ograniczeń protokołu jednocześnie. Skordynowana aktualizacja mogłaby wdrożyć nie tylko odporność kwantową, ale również agregację podpisów, lepsze funkcje prywatności, udoskonalone możliwości skryptowe i ulepszenia wydajności, które były od dawna pożądane, ale trudne do wdrożenia za pomocą izolowanych miękkich rozwidleń.

Przejście do technologii kwantowej mogłoby także rozwiązać trwające debaty na temat sztywnego konserwatyzmu Bitcoina vs pragmatyczną ewolucję. Kiedy komputery kwantowe rzeczywiście zagrożą ECDSA, nawet najbardziej konserwatywni członkowie społeczności zdadzą sobie sprawę z potrzeby znaczących zmian w protokole. Tworzy to polityczną osłonę dla aktualizacji, które mogą być pożądane z innych powodów, ale nie mają konsensusu w normalnych okolicznościach.

Eksperckie Prognozy i Różnorodne Perspektywy

Harmonogram postępu komputerów kwantowych pozostaje jednym z najbardziej spornych aspektów debaty na temat bezpieczeństwa Bitcoina, z opiniami ekspertów sięgającymi od "odległych o dekady" po "możliwe w ciągu 10 lat". Zrozumienie tych różnorodnych perspektyw dostarcza kluczowego kontekstu do oceny, jak pilnie Bitcoin potrzebuje aktualizacji odpornych na kwanty.

Optymiści: Dekady Bezpieczeństwa

Adam Back, CEO Blockstream i wysoce szanowany kryptograf, reprezentuje konserwatywny pogląd na harmonogramy kwantowe. Back konsekwentnie twierdził, że komputery kwantowe zdolne do zagrażania Bitcoinowi są oddalone o dekady, a nie lata. W wywiadzie z czerwca 2025 roku Back przyznał, że komputery kwantowe mogą w końcu stać się istotne, ale podkreślił, że harmonogram obejmuje "dekady, a nie lata" i że proaktywne, ale stopniowe środki zapewniają odpowiednią ochronę.

Perspektywa Backa jest informowana przez głęboką wiedzę zarówno o teoretycznych wymaganiach, jak i praktycznych wyzwaniach inżynieryjnych. Zauważa, że komputery kwantowe muszą nie tylko osiągnąć surową liczbę kubitów niezbędną dla algorytmu Shora, ale także utrzymać niskie wskaźniki błędów dla obliczeń odpornych na błędy przez cały rozszerzony okres obliczeń. Obecne systemy są o rzędy wielkości od spełnienia tych wymagań jednocześnie.

Michael Saylor, przewodniczący wykonawczy Strategy (dawniej MicroStrategy) i jeden z najbardziej znakomitych instytucjonalnych orędowników Bitcoina, był jeszcze bardziej lekceważący w kwestii krótkoterminowych zagrożeń kwantowych. W wielu wywiadach w 2025 roku Saylor określał obawy dotyczące kwantów jako "głównie marketing od ludzi, którzy chcą sprzedać ci następną kwantową yo-yo token".

Argument Saylora opiera się na zgodności instytucjonalnej. Wskazuje on, że takie firmy technologiczne jak Google i Microsoft mają więcej do stracenia niż zyskać z komputerów kwantowych, które mogą złamać szyfrowanie. Te firmy polegają na tych samych systemach kryptograficznych, które zabezpieczają Bitcoina. Jeśli komputery kwantowe zagrażają ECDSA i RSA, zagrażają usługom w chmurze, e-mailom, e-commerce i każdej innej zaszyfrowanej komunikacji w internecie.Format result as follows:

Content: nie sprzedadzą ci komputera, który łamie współczesną kryptografię, bo zniszczyłoby to Google i Microsoft - oraz rząd USA i system bankowy" - powiedział Saylor w wywiadzie dla CNBC w czerwcu 2025 roku. Według niego, gdy zagrożenia kwantowe się zmaterializują, Bitcoin zaktualizuje swoją kryptografię tak samo jak każdy inny główny system programowy, bez katastrofalnych zakłóceń.

Saylor argumentuje również, że tokeny odporne na kwanty, reklamowane jako "zabójcy Bitcoina", to w większości oportunistyczne projekty korzystające z lęku, zamiast oferować prawdziwe rozwiązania. Z jego perspektywy zagrożenia kwantowe dla Bitcoina nie są natychmiastowe, a kiedy się pojawią, silna społeczność deweloperów Bitcoina i silne bodźce do utrzymania bezpieczeństwa umożliwią skuteczne reakcje.

### Pragmatyści: Zacznij przygotowania teraz

Nie wszyscy eksperci podzielają ten optymistyczny pogląd. Jameson Lopp, dyrektor ds. technologii w Casa i prominentny badacz bezpieczeństwa Bitcoina, zajmuje środkowe stanowisko. W swoim eseju z lutego 2025 roku "Przeciwko pozwalaniu na odzyskiwanie Bitcoina przez kwanty" Lopp twierdzi, że choć komputery kwantowe nie stanowią natychmiastowego kryzysu, społeczność Bitcoina ma mniej niż dekadę na wdrożenie planów kontyngencyjnych.

Concern Lopp'a koncentruje się mniej na dokładnej osi czasu kwantowego, a bardziej na wolnym zarządzaniu Bitcoinem i trudności z osiągnięciem konsensusu w kontrowersyjnych zmianach. Nawet jeśli komputery kwantowe zdolne do łamania ECDSA nie pojawią się do 2035 roku, Bitcoin musi zacząć wdrażać zmiany teraz, ponieważ:

- Osiągnięcie konsensusu na temat schematów odpornych na kwanty wymaga lat debaty i testów

- Użytkownicy potrzebują czasu na migrację środków na nowe typy adresów

- Utracone lub porzucone portfele stanowią systemowe ryzyko, jeśli pozostaną podatne

- Czekanie, aż komputery kwantowe będą jednoznacznie zagrażać ECDSA, może być zbyt późne

Lopp opowiada się za spalaniem monet na podatnych adresach zamiast próby ich odzysk formania - pozycja, która wygenerowała duże kontrowersje. Twierdzi, że takie podejście najlepiej chroni prawa własności, zapobiegając roszczeniu funduszy przez przeciwników kwantowych, jednocześnie zdecydowanie rozwiązując problem utraconych monet.

Ostrzeżenie BlackRock z maja 2025 roku w zgłoszeniu IBIT stanowi inny pragmatyczny głos. Umieszczenie komputerów kwantowych jako istotnego czynnika ryzyka w regulowanym produkcie finansowym sygnalizuje, że inwestorzy instytucjonalni powinni uwzględniać zagrożenia kwantowe jako część swojej oceny ryzyka, nawet jeśli oś czasu pozostaje niepewna. To odzwierciedla zasadę ostrożności: potencjalne konsekwencje są na tyle poważne, że czekanie na pewność może być nierozsądne.

### Zaniepokojeni: Szybciej niż myślimy

Niektórzy badacze i organizacje uważają, że zagrożenia kwantowe mogą zmaterializować się szybciej, niż sugerują szacunkowe oceny konsensusu. Eksperci NIST stwierdzili, że komputery kwantowe zdolne do łamania obecnych standardów kryptograficznych mogą pojawić się w ciągu 10 do 20 lat, przy czym niektóre prywatne prognozy sugerują, że może to nastąpić jeszcze szybciej.

W 2025 roku badacze z Projektu Eleven uruchomili wyzwanie kwantowe, oferując jeden Bitcoin każdemu, kto złamie kryptografię krzywych eliptycznych przy użyciu komputera kwantowego. Ich ocena jest taka, że około 2000 logicznych (z korekcją błędów) kubitów wystarczy do złamania klucza ECC 256-bitowego - coś, co według nich jest osiągalne w ciągu następnej dekady.

Badacz Google Craig Gidney opublikował pracę w maju 2025 roku sugerując, że RSA-2048 można faktoryzować z mniej niż 1 milionem kubitów w mniej niż tydzień - 20-krotny spadek w stosunku do wcześniejszych szacunków. Chociaż RSA i ECC nie są identyczne, ulepszenia algorytmiczne wykazane dla jednego problemu często stosują się do drugiego. Jeśli algorytmy kwantowe nadal będą się poprawiać, podczas gdy sprzęt będzie się zwiększać, oś czasu może się znacząco skompresować.

Konkretna mapa drogowa IBM do obliczeń kwantowych odporne na awarie do 2029 roku z 200 logicznymi kubitami stanowi kolejny punkt danych sugerujący, że zagrożenia kwantowe mogą zmaterializować się na początku lat 30. XXI wieku, a nie w latach 40. czy 50. IBM Quantum Starling, zaplanowany na 2029 rok, nie będzie miał wystarczającej liczby logicznych kubitów, aby natychmiast zagrozić Bitcoinowi. Ale jeśli IBM z powodzeniem zademonstruje obliczenia kwantowe odporne na błędy na taką skalę, skalowanie do ponad 2000 logicznych kubitów potrzebnych do kryptanalizy może nastąpić stosunkowo szybko - być może w ciągu kolejnych 5-10 lat.

Podczas CES 2025, dyrektor generalny Nvidia Jensen Huang stwierdził, że znaczący przełom w obliczeniach kwantowych prawdopodobnie nastąpi w ciągu 15 do 30 lat, z 20-letnim okresem jako najbardziej realistyczną oceną. To umiejscawia zagrożenia kwantowe dla kryptografii gdzieś między 2040 a 2055 - ramy czasowe, które wydają się komfortowe, ale mogą nadejść szybciej, jeśli ocena Huanga okaże się konserwatywna.

### Interpretacja rozbieżności

Dlaczego opinie ekspertów różnią się tak bardzo? Na niepewność wpływa kilka czynników:

**Definiowanie progu zagrożenia**: Różni eksperci używają różnych miar, kiedy komputery kwantowe stają się "zagrażające". Niektórzy skupiają się na pokazaniu algorytmu Shora na dowolnym problemie kryptograficznie istotnym. Inni wymagają komputerów kwantowych, które potrafią złamać konkretną implementację ECDSA Bitcoina w wąskim oknie czasowym dla niepotwierdzonych transakcji. To reprezentuje zupełnie różne poziomy możliwości.

**Tajemniczy vs. rozwój publiczny**: Publiczne wysiłki związane z obliczeniami kwantowymi przez firmy takie jak IBM, Google i instytucje akademickie są przejrzyste, co pozwala na szczegółową ocenę. Ale sklasyfikowane programy rządowe w agencjach takich jak NSA, GCHQ lub ich chińskie i rosyjskie odpowiedniki działają w tajemnicy. Niektórzy eksperci podejrzewają, że sklasyfikowane programy mogą być lata przed publicznie znanymi możliwościami, choć dowody na to pozostają spekulacyjne.

**Nieznane algorytmiczne**: Obecne szacunki zakładają algorytm Shora i istniejące schematy korekcji błędów. Przełom w algorytmach kwantowych, który dodatkowo zmniejsza wymagania względem kubitów, mógłby dramatycznie przyspieszyć terminy. Z drugiej strony, mogłyby pojawić się fundamentalne bariery w skalowaniu komputerów kwantowych, które przesunęłyby terminy wstecz.

**Inżynieria vs. teoria**: Teoria informatyki i praktyczna inżynieria często się różnią. Teoretycznie rozumiemy, jak budować komputery kwantowe z milionami kubitów. Inżyniering systemów faktycznie działających na taką skalę - utrzymujących koherencję, wdrażających korekcję błędów i integrujących z klasycznymi systemami kontroli - stanowi wyzwania, które mogą okazać się znacznie trudniejsze lub łatwiejsze, niż sugerują obecne ekstrapolacje.

Ostrożna interpretacja jest taka, że zagrożenia kwantowe dla Bitcoina nie są natychmiastowe, ale także nie są bezpiecznie odległe. Realistyczny harmonogram sugeruje późne lata 20. do połowy lat 30. XX wieku jako okres, w którym komputery kwantowe mogą zacząć stanowić wiarygodne zagrożenie dla kryptografii krzywych eliptycznych, z znaczną niepewnością w obu kierunkach.

## Droga naprzód: Przygotowywanie się na post-kwantowy Bitcoin

> W miarę jak komputery kwantowe rozwijają się, a terminy się kompresują, społeczność kryptowalutowa stoi przed kluczowymi decyzjami co do tego, kiedy i jak wdrożyć ulepszenia odporne na kwanty. Ścieżka naprzód wymaga technicznych przygotowań, konsensusu społeczności i czujnego monitorowania zarówno postępów w obliczeniach kwantowych, jak i aktywności na łańcuchu.

### Sygnały do obserwowania

Kilka wskaźników sygnalizowałoby, że zagrożenia kwantowe przechodzą z teoretycznych na praktyczne:

**Duże ruchy z podatnych adresów**: Najczytelniejszym ostrzeżeniem byłby nagły, skoordynowany ruch z wielu starych adresów P2PK, szczególnie tych drzemiących przez wiele lat. Chociaż pojedyncze reaktywacje mają niewinne wyjaśnienia, wzorzec jednoczesnych ruchów z adresów bez wcześniejszego związku sugerowałby, że atakujący kwantowo systematycznie celuje w podatne monety.

**Ekstrakcja klucza w czasie rzeczywistym**: Jeśli fundusze ruszą się z adresu natychmiast po ujawnieniu jego klucza publicznego podczas nadawania transakcji - szybciej niż czasy potwierdzeń blockchaina - będzie to oznaczało, że atakujący mogą wyodrębnić klucze prywatne w czasie rzeczywistym. To stanowi scenariusz koszmarny dla bezpieczeństwa Bitcoina i wymagałoby natychmiastowych zmian awaryjnych w protokole.

**Kamienie milowe obliczeń kwantowych**: Ogłoszenia dotyczące osiągnięcia przez komputery kwantowe pewnych progów możliwości powinny wywołać wzmożoną ostrożność:

- Komputery kwantowe demonstrujące ponad 1000 logicznych kubitów z niskimi stopami błędów

- Sukces w implementacji algorytmu Shora na problemach zbliżających się do skali kryptograficznej

- Pokazy systemów kwantowych utrzymujących koherencję podczas obliczeń wymagających miliardów bramek

**Przełomy naukowe**: Artykuły demonstrujące znaczne zmniejszenie wymagań kubitów do łamania ECDSA, ulepszenia w kwantowej korekcji błędów lub nowe algorytmy przyspieszające kryptonalizę, wszystkie zasługują na uwagę. Literatura dotycząca obliczeń kwantowych powinna być monitorowana w poszukiwaniu wyników kompresujących terminy.

### Przygotowania techniczne

Społeczność deweloperów Bitcoina powinna kontynuować kilka działań przygotowawczych jeszcze przed faktycznymi zagrożeniami kwantowymi:

**Standaryzacja i testowanie**: Wybór, które algorytmy post-kwantowe powinien przyjąć Bitcoin, wymaga rozbudowanej analizy, testów i przeglądu społeczności. Zestandaryzowane algorytmy NIST stanowią punkt wyjścia, ale specyficzne wymagania Bitcoina - decentralizacja, możliwość audytu typu open-source, ograniczenia rozmiaru podpisu i efektywność obliczeniowa dla operatorów węzłów - mogą faworyzować inne wybory niż tradycyjne zastosowania kryptografi

```**Testing on Testnets**: Zanim jakiekolwiek zmiany odporne na kwantowe zagrożenie zostaną wprowadzone do głównej sieci Bitcoina, obszernie przetestowane zostaną na testnetach i sieciach signet, aby potwierdzić poprawność implementacji, skuteczność walidacji nowych typów transakcji przez węzły oraz upewnić się, że nie istnieją nieoczekiwane interakcje z istniejącymi zasadami protokołu, które mogłyby stworzyć luki w zabezpieczeniach.

### Budowanie Konsensusu Społeczności

Być może najtrudniejszym aspektem przejścia Bitcoina na odporność kwantową będzie osiągnięcie konsensusu w kontrowersyjnych kwestiach:

**Hard Fork vs. Soft Fork**: Niektóre zmiany odporne na kwantowe zagrożenie mogą być wdrożone poprzez soft forki (aktualizacje wstecznie kompatybilne), podczas gdy inne mogą wymagać hard forków (zmiany niekompatybilne wstecznie). Historia preferencji społeczności Bitcoina wskazuje na soft forki dla utrzymania spójności sieci, ale odporność kwantowa może wymagać bardziej zakłócających zmian.

**Migracja Obowiązkowa vs. Dobrowolna**: Czy Bitcoin powinien narzucać terminy migracji do adresów odpornych na kwantowe zagrożenie (tak jak proponuje QRAMP), czy migracja powinna być dobrowolna i stopniowa? Obowiązkowa migracja zapewnia klarowne zabezpieczenie, ale ryzykuje utratę zapomnianych monet i może spotkać się z opozycją polityczną. Migracja dobrowolna jest łagodniejsza, ale może pozostawić sieć podatną na zagrożenia, jeśli adopcja postępuje zbyt wolno.

**Co Robić z Utraconymi Monetami**: Debata nad tym, czy spalić, odzyskać, czy redystrybuować monety w adresach podatnych na zagrożenie kwantowe, nie ma konsensusu. Ta kwestia dotyka fundamentalnych problemów dotyczących praw własności, filozofii Bitcoina i praktycznego zarządzania ryzykiem. Jej rozwiązanie wymaga szerokiej dyskusji w społeczności i prawdopodobnego kompromisu.

**Harmonogram Działań**: Kiedy Bitcoin powinien wdrożyć aktualizacje odporne na zagrożenie kwantowe? Działanie zbyt wcześnie ryzykuje przyjęcie niedojrzałych algorytmów lub marnowanie zasobów deweloperów na przedwczesne rozwiązania. Działanie zbyt późno ryzykuje katastroficzne ataki. Znalezienie optymalnego czasu wymaga ciągłej oceny ryzyka i elastyczności w przyspieszaniu planów, jeśli postępy w dziedzinie obliczeń kwantowych przewyższają oczekiwania.

### Szerokie Implikacje dla Przemysłu

Problemy Bitcoina związane z zagrożeniami kwantowymi rozciągają się na cały ekosystem kryptowalutowy. Ethereum, z bardziej elastycznym zarządzaniem i aktywnym badaniem abstrakcji konta i STARKs, może wdrożyć odporność kwantową wcześniej niż Bitcoin. Może to stworzyć interesującą dynamikę, gdzie Ethereum prezentuje się jako bezpieczne przed kwantowym zagrożeniem, podczas gdy Bitcoin napotyka na wciąż istniejące podatności.

Stablecoiny, które często polegają na ustawieniach multisignature i inteligentnych kontraktach, napotykają na zagrożenia kwantowe w swoich bazowych blockchainach. Emitenci Tether i USDC muszą rozważyć kwantowe ryzyko dla sieci, na których operują, co może zwiększyć popyt na infrastrukturę blockchain odporną na kwantowe zagrożenia.

Cyfrowe waluty banków centralnych (CBDC) rozwijane przez rządy na całym świecie wprowadzają kryptografię odporną na zagrożenia kwantowe od samego początku, ucząc się na wyzwaniach stojących przed istniejącymi kryptowalutami. Daje to CBDC potencjalną przewagę bezpieczeństwa nad starszymi systemami blockchain, którą rządy mogą wykorzystać w argumentach na rzecz przyjmowania CBDC nad zdecentralizowanymi kryptowalutami.

Monety prywatności, takie jak Monero i Zcash, napotykają na unikalne wyzwania związane z zagrożeniami kwantowymi. Podpisy ringowe i adresy ukryte Monero mogłyby zostać złamane przez komputery kwantowe, podczas gdy zkSNARKs Zcash mogą wymagać zastąpienia STARKs lub innych odporonych na zagrożenie kwantowe systemów dowodów zerowej wiedzy. Sektor kryptowalut zachowujących prywatność musi ewoluować wraz z zagrożeniami kwantowymi.

### Rola Edukacji

Jednym z często pomijanych aspektów przygotowania na kwantowe zagrożenie jest edukacja. Społeczność Bitcoina, użytkownicy kryptowalut i ogół społeczeństwa potrzebują lepszego zrozumienia obliczeń kwantowych - czym są, czym nie są, jakie zagrożenia są realne i jaki jest realistyczny harmonogram ich rozwoju.

Dezinformacje i FUD, jak te lansowane przez Mandella, rozprzestrzeniają się, ponieważ wielu użytkowników kryptowalut brak wystarczającego zaplecza technicznego do krytycznego oceny twierdzeń dotyczących obliczeń kwantowych. Wysiłki edukacyjne mogłyby obejmować:

- Jasne, przystępne objaśnienia podstaw obliczeń kwantowych

- Regularne aktualizacje na temat postępów w tej dziedzinie z wiarygodnych źródeł

- Wytyczne dla użytkowników dotyczące praktyk mogących zapewnić bezpieczeństwo przed zagrożeniami kwantowymi

- Przejrzystą komunikację deweloperów Bitcoina dotyczącą planów i harmonogramów

Dobrze poinformowana społeczność podejmie lepsze decyzje dotyczące odporności na zagrożenia kwantowe, opierając się zarówno nieuzasadnionej panice, jak i niebezpiecznej beztrosce.

## Ostateczne przemyślenia

> Związek między obliczeniami kwantowymi a Bitcoinem jest bardziej złożony niż sugerują to alarmiści lub lekceważące głosy. Komputery kwantowe nie "zabiją Bitcoina z dnia na dzień", jak niektóre sensacyjne nagłówki próbują to przedstawiać. Ale też obliczenia kwantowe nie są nieszkodliwym szumem tła, który Bitcoin może bezpiecznie ignorować.

Październikowe zarzuty Josha Mandella z 2025 roku, jakoby komputery kwantowe już kradły Bitcoina, były fałszywe - brakowało dowodów, były nieprawdopodobne biorąc pod uwagę obecne możliwości sprzętowe i były sprzeczne z danymi blockchain. Jednak wirusowe rozpowszechnienie tego twierdzenia ujawnia prawdziwe obawy o zagrożenia kwantowe, które społeczność kryptowalut musi rozwiązać za pomocą faktów, przygotowań i rozważnych działań.

Rzeczywistość techniczna jest taka, że złamanie szyfrowania ECDSA Bitcoina wymaga komputerów kwantowych znacznie potężniejszych niż którekolwiek z obecnie istniejących. Potrzebowalibyśmy systemów z milionami fizycznych kubitów, tolerancyjną na błędy korekcją błędów i zdolnością do wykonywania miliardów bramek kwantowych - możliwości, które pozostają według większości ekspertów co najmniej dekadę poza zasięgiem, a być może nawet dłużej.

Jednak obliczenia kwantowe postępują. Chip Google'a Willow zademonstrował korekcję błędów poniżej progu. Plan działania IBM na 200 logicznych kubitów do 2029 roku jest konkretny i finansowany. Badania akademickie nadal ulepszają algorytmy kwantowe i zmniejszają wymagania dotyczące kubitów. Okno czasowe między "komputery kwantowe nie stanowią zagrożenia dla Bitcoina" a "komputery kwantowe aktywnie atakują Bitcoina" może być zaskakująco wąskie.

Podatność Bitcoina jest realna, ale zarządzalna. Społeczność kryptowalutowa zna algorytm Shora od 1994 roku. Badania nad post-kwantową kryptografią przyniosły realne alternatywy, takie jak podpisy oparte na sieci i haszach, które mogłyby zastąpić ECDSA. Projekty takie jak QRAMP proponują systematyczne ścieżki migracyjne, choć pozostają kontrowersyjne.

Wymiary ekonomiczne i etyczne dodają złożoności poza czysto techniczne zagadnienia. Miliony Bitcoinów znajdują się w potencjalnie podatnych na zagrożenia kwantowe adresach, w tym legendarna skrytka milion monet Satoshiego. Co się stanie, jeśli te monety staną się dostępne, stawia pytania, na które nie ma prostych odpowiedzi - pytania o prawa własności, bezpieczeństwo sieci, stabilność rynków i fundamentalne wartości Bitcoina.

Jednak istnieje miejsce na optymizm. Ta sama rewolucja kwantowa, która zagraża obecnej kryptografii, umożliwi także wzmocnienie bezpieczeństwa, bardziej zaawansowane protokoły i możliwości niemożliwe do osiągnięcia w przypadku klasycznych obliczeń. Post-kwantowa kryptografia reprezentuje nie tylko obronę przed atakami kwantowymi, ale także ewolucję w kierunku bardziej wytrzymałego bezpieczeństwa ogółem.

Przemysł kryptowalutowy ma okno czasowe, aby się przygotować, dostosować, a nawet skorzystać z przejścia kwantowego - ale tylko jeśli działa z odpowiednią pilnością. Prawdziwym wyzwaniem nie jest kwant kontra Bitcoin, lecz to, czy ekosystem kryptowalutowy może ewoluować szybciej niż technologia, która została zaprojektowana, aby go złamać.

To wymaga kilku rzeczy: ciągłego monitorowania postępów w obliczeniach kwantowych; ciągłych badań nad protokołami odpornymi na zagrożenia kwantowe; edukacji w celu zwalczania dezinformacji; budowania konsensusu społeczności w trudnych kwestiach dotyczących harmonogramów migracji i utraconych monet; oraz mądrości, aby odróżniać rzeczywiste zagrożenia wymagające działania od hype'u, którego celem są inne agendy.

Bitcoin przetrwał wiele kryzysów od momentu, gdy Satoshi wykopał blok genezowy w 2009 roku. Przetrwał ataki na giełdy, regulacyjne represje, wojny o skalowalność i niezliczone przypowiednie jego rychłego upadku. Wyzwanie związane z zagrożeniem kwantowym różni się tym, że reprezentuje fundamentalne zagrożenie dla kryptograficznych fundamentów Bitcoina - nie zewnętrzny atak czy spór o zarządzanie, ale transformację w tym, co jest możliwe do obliczenia.

Jednak historia Bitcoina również pokazuje zdumiewającą zdolność adaptacji. Sieć wdrożyła znaczące ulepszenia, takie jak SegWit i Taproot, pomimo konserwatywnej kultury Bitcoina. Kiedy zagrożenia są oczywiste a rozwiązania gotowe, społeczność konsekwentnie staje na wysokości zadania. Nie ma powodu, aby uważać, że przejście kwantowe będzie inne, pod warunkiem, że przygotowania rozpoczną się zanim kryzys zmusi do prowadzenia desperackich działań.

Era kwantowa nadejdzie - nie dziś, nie jutro, ale szybciej niż wielu zakłada. Kiedy to nastąpi, Bitcoin będzie musiał ewoluować. Kryptowaluta, która się pojawi, będzie bardziej bezpieczna, bardziej zaawansowana i lepiej przetestowana niż dzisiejszy Bitcoin. Zagrożenie kwantowe, odpowiednio zarządzane, staje się szansą na wzmocnienie fundamentów Bitcoina na kolejną dekadę wzrostu i adopcji.

Wybór, przed którym stoi społeczność Bitcoina, nie polega na tym, czy przygotować się na obliczenia kwantowe, ale jak szybko i jak kompleksowo działać. Gdzieś pomiędzy paniką tych, którzy widzą natychmiastowe zagrożenia w każdym ogłoszeniu kwantowym, a beztroską tych, którzy lekceważą zagrożenia kwantowe jako odległą przyszłość, leży droga naprzód - oparta na dowodach, prowadzona przez ekspertów i napędzana ostateczną imperatywą Bitcoina: zabezpieczeniem najtwardszego pieniądza, jaki kiedykolwiek stworzyła ludzkość, bez względu na to, jakie paradygmaty obliczeniowe przyniesie przyszłość.