Die Kryptowährungsbranche steht vor einem grundlegenden Spannungsfeld: Sie wurde auf den Prinzipien finanzieller Privatsphäre und Zensurresistenz gegründet, operiert jedoch in einer Welt zunehmend strenger Anti-Geldwäsche (AML) und Know-Your-Customer (KYC) Vorschriften. Diese Erläuterung untersucht, wie echte Kryptowährungsunternehmen - Börsen, Verwahrer, OTC-Schalter und Zahlungsabwickler - dieses Spannungsfeld in ihrem Tagesgeschäft meistern.

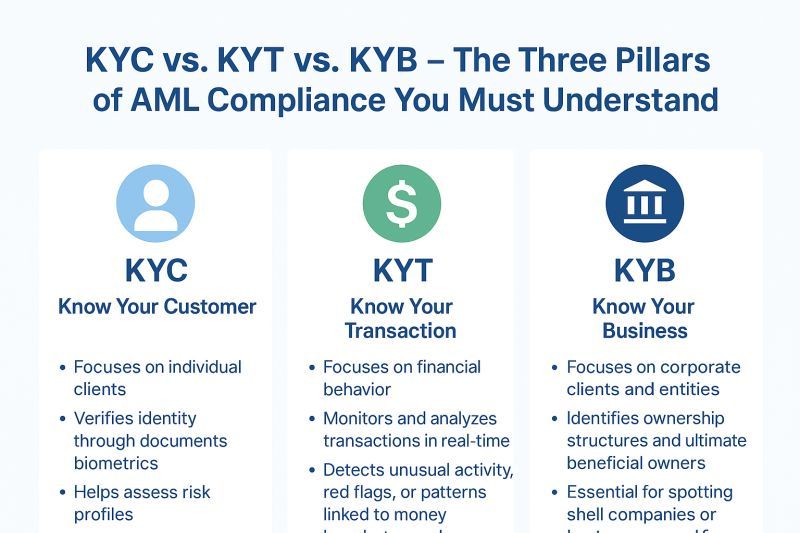

Im Mittelpunkt der modernen Krypto-Compliance steht ein dreibeiniger Hocker: KYC (Identitätsprüfung bei der Anmeldung), AML (fortlaufende Überwachung verdächtiger Aktivitäten) und KYT (Know-Your-Transaction-Tools, die Blockchain-Daten in Echtzeit analysieren). Zusammen bilden sie ein Compliance-Apparat, das jedem traditionellen Finanzinstitut vertraut wäre, angepasst an die einzigartigen Herausforderungen von pseudonymen, grenzüberschreitenden, 24/7-Kryptomärkten.

Die Einsätze sind außerordentlich hoch. Seit 2020 haben globale Regulierungsbehörden über 5 Milliarden Dollar an Geldstrafen gegen Kryptowährungsunternehmen wegen Compliance-Verstößen verhängt. Binances Rekord-Vergleich von 4,3 Milliarden Dollar mit den US-Behörden im November 2023 zeigte, dass selbst die größten Akteure existenzielle Konsequenzen für unzureichende Kontrollen zu tragen haben. Über finanzielle Strafen hinaus ermöglichen Compliance-Verletzungen echte Schäden: Der Crypto Crime Report 2024 von Chainalysis schätzte 24,2 Milliarden Dollar an illegalem Transaktionsvolumen in der Kryptowährung im Jahr 2023, einschließlich Lösegeldzahlungen, Einnahmen von Darknet-Märkten und Sanktionenumgehung.

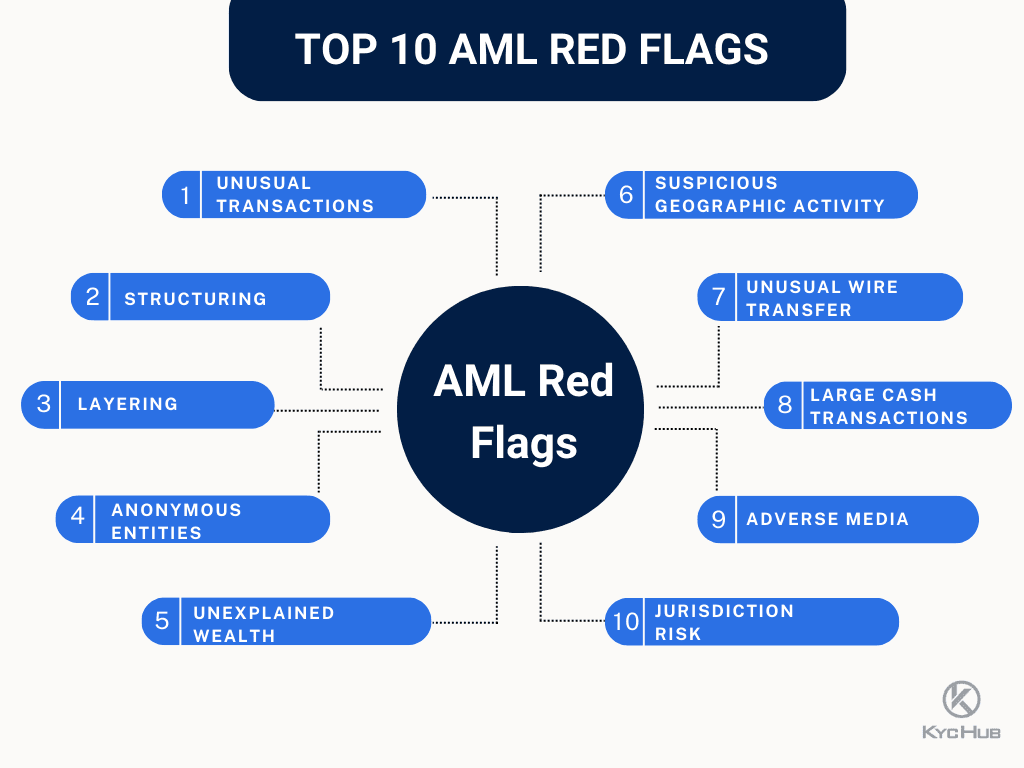

Dieser Artikel bietet einen operativen Deep-Dive, wie Compliance tatsächlich funktioniert. Wir überprüfen den Technologie-Stack - insbesondere KYT-Tools von Anbietern wie Chainalysis, TRM Labs und Elliptic, die die Transaktionsüberwachung antreiben. Wir erforschen, welche Warnsignale Kontosperrungen auslösen: Interaktionen mit sanktionierten Adressen, Nutzung von Mischdiensten, ungewöhnliche Transaktionsgeschwindigkeitsmuster oder geografische Risikosignale. Wir untersuchen, wie Unternehmen ihre regulatorischen Verpflichtungen mit dem Datenschutz der Benutzer durch Techniken wie minimale Datenerfassung, selektive Offenlegung und aufkommende kryptografische Methoden wie Zero-Knowledge-Beweise ausbalancieren.

WARUM COMPLIANCE WICHTIG IST: RISIKEN, GELDWÄSCHE, SANKTIONEN UND REPUTATIONSSCHÄDEN

Das Problem der kriminellen Finanzen

Die pseudonyme Natur und grenzüberschreitende Übertragbarkeit von Kryptowährungen macht sie attraktiv für illegale Finanzen. Während die oft zitierte Behauptung, dass "die meisten Krypto für Verbrechen verwendet wird", falsch ist - Chainalysis schätzt, dass illegale Aktivitäten nur 0,34% des gesamten Krypto-Transaktionsvolumens im Jahr 2023 ausmachten - bleiben die absoluten Dollar-Beträge und die Anwendungsfälle besonders schädlich.

Ransomware-Operatoren haben seit 2020 Kryptowährungszahlungen in Höhe von über 2 Milliarden Dollar erzielt, wobei Angriffe Krankenhäuser, Schulen und kritische Infrastruktur lahmgelegt haben. Der Angriff auf die Colonial Pipeline im Jahr 2021 allein führte zu 4,4 Millionen Dollar Bitcoin-Lösegeld (später teilweise vom FBI wiedererlangt). Darknet-Märkte erleichtern den Drogenhandel, wobei die inzwischen aufgelösten Silk Road, AlphaBay und Hydra zusammen Milliarden in illegalen Warenverkäufen abwickelten. Terrorismusfinanzierung, obwohl sie nur einen winzigen Bruchteil der illegalen Krypto-Nutzung ausmacht, hat schwerwiegende Konsequenzen, wenn sie entdeckt wird - Börsen, die auch nur unbeabsichtigte Terrorismusfinanzierung ermöglichen, stehen vor potenzieller strafrechtlicher Verantwortung zusätzlich zu zivilrechtlichen Strafen.

Die Umgehung von Sanktionen stellt vielleicht das risikohafteste Compliance-Risiko dar. Das U.S. Treasury’s Office of Foreign Assets Control (OFAC) führt die Liste der speziell designierten Nationals (SDN), die Kryptoadressen umfasst, die mit sanktionierten Entitäten in Verbindung stehen. Zu den bemerkenswerten Einträgen gehören Adressen, die mit Nordkoreas Lazarus-Gruppe (verantwortlich für den 625 Millionen Dollar schweren Axie Infinity Ronin Bridge-Hack), russischen Darknet-Marktbetreibern und iranischen Entitäten verbunden sind. Eine einzige Transaktion mit einer sanktionierten Adresse kann zu schweren Strafen führen: Börsen haben Multi-Millionen-Dollar-Strafen für die Abwicklung von Transaktionen mit sanktionierten Nutzern oder Adressen erhalten.

Die Eskalation der behördlichen Durchsetzung

Die letzten fünf Jahre haben einen dramatischen Anstieg der Durchsetzungsaktionen gesehen:

-

Binance (2023): 4,3 Milliarden Dollar Vergleich mit DOJ, FinCEN und OFAC wegen Verstößen gegen das Bank Security Act, unerlaubte Geldübertragung und Sanktionsverstöße. Binance gab zu, unzureichende KYC-Kontrollen gehabt zu haben, Transaktionen mit Nutzern in sanktionierten Jurisdiktionen (Iran, Kuba, Syrien) erlaubt zu haben und absichtlich US-Vorschriften umgangen zu haben. CEO Changpeng Zhao bekannte sich zu strafrechtlichen Anklagen schuldig.

-

KuCoin (2024): 300 Millionen Dollar Vergleich für Betrieb als unerlaubter Geldüberträger und Verstoß gegen das Bank Security Act. DOJ erhob Anklage, dass KuCoin US-Kunden ohne ordnungsgemäße Registrierung bedient hat, während KYC/AML-Verpflichtungen vernachlässigt und Milliarden in verdächtigen Transaktionen abgewickelt wurden.

-

BitMEX (2021-2022): 100 Millionen Dollar in zivil- und strafrechtlichen Strafen für den Betrieb einer nicht registrierten Handelsplattform und schwache AML-Kontrollen. Staatsanwälte bemerkten, dass BitMEX-Führungskräfte intern über die Umgehung von Vorschriften scherzten.

-

Bittrex (2022-2023): 53 Millionen Dollar in kombinierten Strafen durch OFAC und FinCEN für Sanktionsverletzungen und BSA-Verstöße, einschließlich der Abwicklung von Transaktionen für Nutzer in sanktionierten Jurisdiktionen.

Diese Durchsetzungsmaßnahmen haben gemeinsame Themen: unzureichendes KYC-Onboarding, das sanktionierten Nutzern erlaubt, unzureichende Transaktionsüberwachung, die offensichtliche Warnsignale verpasste, und Unternehmenskulturen, die Wachstum über Compliance priorisierten. Die Botschaft an die Branche ist klar: Compliance-Verstöße tragen existenzielle Konsequenzen.

Reputations- und Betriebsrisiken

Über rechtliche Strafen hinaus verursachen Compliance-Verstöße schwere Reputationsschäden. Nach Durchsetzungsmaßnahmen sehen Börsen routinemäßig:

- Beendigung von Bankbeziehungen, da risikoscheue Finanzinstitute die Verbindungen abbrechen

- Delisting von Fiat-On-Ramps, da Zahlungsabwickler den Dienst verweigern

- Kundenabwanderung zu Wettbewerbern mit besserem Compliance-Record

- Regulierungsbeschränkungen, die die Expansion in neue Märkte einschränken

- Erhöhte Due-Diligence-Belastung durch verbleibende Partner

Die betriebliche Belastung durch die Wiedergutmachung eskaliert auch die Kosten. Nach der Durchsetzung müssen Unternehmen oft gerichtlich angeordnete Überwachungen implementieren (externe Compliance-Überwachung, in der Regel 3-5 Jahre), Rückblicke auf Basisrevisionen durchführen (potenziell Tausende historischer Konten prüfen) und erhebliche Erhöhungen des Compliance-Personals einstellen - Binance hat Berichten zufolge nach seinem Vergleich über 500 Compliance-Mitarbeiter eingestellt.

Warum Compliance ≠ Überwachung ist

Ein häufiges Missverständnis setzt Compliance mit Massenüberwachung gleich. In Wirklichkeit konzentriert sich die moderne Krypto-Compliance auf risikobasierte Ansätze, die Ressourcen auf wirklich verdächtige Aktivitäten richten und nicht jeden Nutzer gleichermaßen überwachen. Effektive Compliance-Programme:

- Verwenden Transaktionsschwellen, um die Überwachung auf wertvolle, risikoreiche Aktivitäten zu konzentrieren

- Implementieren gestufte KYC je nach Kontingrenzen und Aktivitätstypen

- Setzen maschinelles Lernen ein, um falsch-positive Meldungen und die Analystenbelastung zu reduzieren

- Respektieren Prinzipien der Datenminimierung, sammeln nur erforderliche Informationen

- Bieten transparente Berufungsverfahren für falsche Kontoaktionen an

Das Ziel sind verhältnismäßige Kontrollen, die echte Risiken illegaler Finanzen adressieren und gleichzeitig die Privatsphäre für die große Mehrheit legitimer Nutzer wahren.

GRUNDLAGEN: KYC, AML, KYT - DEFINITIONEN UND WIE SIE BETRIEBLICH VERBUNDEN SIND

Know Your Customer (KYC)

KYC bezieht sich auf Identitätsprüfungsverfahren, die durchgeführt werden, wenn ein Kunde ein Konto eröffnet. Für Kryptowährungsbörsen und -verwahrer beinhaltet KYC typischerweise:

Basis-KYC (Tier 1):

- Vollständiger gesetzlicher Name

- Geburtsdatum

- Wohnadresse

- E-Mail und Telefonnummer

- Regierungsausgestellter Lichtbildausweis (Reisepass, Führerschein, Personalausweis)

- Selfie-Verifizierung (um Identitätsbetrug/gestohlene Dokumente zu verhindern)

Erweitertes KYC (Tier 2):

- Nachweis der Adresse (Stromrechnung, Kontoauszug)

- Dokumentation der Mittelherkunft

- Angaben zu Beruf und Arbeitgeber

- Erwartete Transaktionsvolumen und Muster

- Für Unternehmen: Unternehmensregistrierung, Offenlegung der wirtschaftlichen Eigentümer

Institutionelles KYC (Tier 3):

- Komplette Unternehmensstruktur mit Eigentumsdiagrammen

- Geprüfte Finanzabschlüsse

- Dokumentation der AML-Richtlinien

- Regulierungs-Lizenzen, wo zutreffend

- Hintergrundprüfungen der Hauptverantwortlichen

Der KYC-Prozess verwendet Identitätsprüfungsanbieter wie Jumio, Onfido oder Persona, die Dokumentenverifizierung, biometrisches Matching und Datenbankabfragen gegen Beobachtungslisten einsetzen. Die Verifizierung wird typischerweise innerhalb von Minuten für einfache Fälle abgeschlossen, kann jedoch eine manuelle Überprüfung für Grenzfälle (beschädigte Dokumente, seltene ID-Typen, Namensfehler) erfordern.

Anti-Money Laundering (AML)

AML umfasst den umfassenderen Rahmen von Gesetzen, Vorschriften und Verfahren, die darauf abzielen, Geldwäsche zu verhindern, zu erkennen und zu melden. Wesentliche Komponenten sind:

Risikobewertung: Unternehmen müssen unternehmensweite Risikobewertungen durchführen, um ihre spezifischen Schwachstellen bei der Geldwäsche aufgrund von Kundentypen, bedienten Geografien, angebotenen Produkten und Transaktionsvolumen zu identifizieren.

Kundenüberprüfung (CDD): Über das initiale KYC hinaus beinhaltet die laufende Due Diligence periodische Überprüfungen der Kundendaten, das Monitoring von Verhaltensänderungen oder Risikoprofilen sowie eine verstärkte Prüfung für risikoreiche Kunden.

Transaktionsüberwachung: Automatisierte Systeme scannen alle Transaktionen gegen regelbasierte und Verhaltensanalysemodelle, um verdächtige Muster zu entdecken, die auf Geldwäsche hinweisen.

Verdachtsmeldungen (SAR): Bei Erkennung verdächtiger Aktivität müssen Unternehmen SARs bei den Finanznachrichtendiensten einreichen (z.B. FinCEN in den USA, FCA im Vereinigten Königreich). Diese Berichte enthalten das verdächtige Verhalten, die beteiligten Parteien und Transaktionsdetails.

Aufzeichnungspflichten: Vorschriften verlangen die Führung detaillierter Aufzeichnungen über Kunden. Identitäten, Transaktionen und Compliance-Entscheidungen, typischerweise für 5-7 Jahre.

Unabhängige Tests: Jährliche Prüfungen durch interne oder externe Prüfer überprüfen die Wirksamkeit des AML-Programms.

In den USA bilden der Bank Secrecy Act (BSA) und seine Durchführungsbestimmungen das Kernstück des AML-Rahmens. Weltweit setzt die Financial Action Task Force (FATF) internationale Standards durch ihre 40 Empfehlungen, die von den meisten Rechtsordnungen übernommen werden.

Know Your Transaction (KYT)

KYT stellt die krypto-spezifische Weiterentwicklung der Transaktionsüberwachung dar und nutzt die Transparenz der Blockchain, um Transaktionsmuster und Gegenparteirisiken in Echtzeit zu analysieren. Im Gegensatz zur traditionellen Finanzwelt, in der Transaktionen für die meisten Teilnehmer undurchsichtig sind, ermöglichen öffentliche Blockchains jedem, den Geldfluss zu verfolgen, was sowohl Chancen als auch Herausforderungen für die Compliance schafft.

KYT-Tools scannen kontinuierlich Blockchain-Transaktionen, die mit Kundenadressen verbunden sind, und überprüfen:

- Direkte Exposition: Bezieht sich diese Transaktion direkt auf eine sanktionierte Adresse oder eine bekannte illegale Einheit?

- Indirekte Exposition: Hat der Gegenpart dieser Transaktion kürzlich Verbindungen zu Hochrisikoquellen?

- Verhaltensmuster: Entspricht diese Transaktion ungewöhnlichen Geschwindigkeits-, Strukturierungs- oder Schichtmustern?

- Dienstleistungsrisiko: Bezieht diese Transaktion Hochrisikodienstleistungen (Mixer, Darknet-Märkte, nicht registrierte Börsen) ein?

Zu den wichtigsten KYT-Anbietern gehören Chainalysis (Marktführer), TRM Labs (mit Fokus auf Untersuchungswerkzeuge), Elliptic (stark in DeFi- und NFT-Abdeckung) und CipherTrace (jetzt Teil von Mastercard). Diese Tools bieten APIs, die in Börsensysteme integriert werden, und geben Echtzeit-Risikoscores und Warnungen bei Einzahlungen oder Abhebungen aus.

Wie KYC, AML und KYT Operativ Zusammenarbeiten

Diese drei Elemente bilden ein integriertes Compliance-System:

-

Onboarding: KYC überprüft die Identität und stellt den regulatorischen Status des Kunden fest (Rechtsgebiet, Sanktionsüberprüfung, PEP-Status). Dies bestimmt die anfängliche Risikobewertung und Transaktionslimits.

-

Laufende Überwachung: KYT analysiert kontinuierlich Blockchain-Transaktionen und liefert Verhaltensdaten in breitere AML-Überwachungssysteme. Warnungen zu Hochrisikotransaktionen lösen eine Compliance-Prüfung aus.

-

Untersuchungen: Wenn Warnungen ausgelöst werden, nutzen Analysten KYC-Daten (Identität, erklärter Zweck), KYT-Forensik (Blockchain-Verfolgung) und AML-Kontext (historisches Verhalten, ähnliche Konten), um Risikobescheidungen zu treffen.

-

Berichterstattung: Bestätigte verdächtige Aktivitäten werden zu einem SAR, wobei KYC-Daten die beteiligten Parteien identifizieren und KYT-Forensik den Transaktionspfad dokumentiert.

-

Kontoaktionen: Basierend auf den Risikoergebnissen können Unternehmen Dienstleistungen einschränken (niedrigere Limits), Konten während einer Untersuchung einfrieren oder Beziehungen beenden. KYC-Daten unterstützen erforderliche Kundenbenachrichtigungen und Einsprüche.

Der Feedback-Zyklus ist kontinuierlich: KYT-Ergebnisse können erweiterte KYC-Überprüfungen auslösen, während KYC-Risikofaktoren die KYT-Warnschwellen anpassen.

📊 SCHNELLES BEISPIEL: KYT IN EINER MINUTE

Was ist es? Know-Your-Transaction-Monitoring nutzt Blockchain-Analysen, um Krypto-Transaktionen in Echtzeit auf illegale Aktivitäten zu überprüfen.

Wie funktioniert es? Software überwacht kontinuierlich Adressen, die mit Ihrem Konto verknüpft sind, und überprüft jede Transaktion gegen Datenbanken bekannter schlechter Akteure (Ransomware-Wallets, sanktionierte Adressen, Darknet-Märkte). Jede Transaktion erhält einen Risikoscore basierend auf direkter und indirekter Exposition zu riskanten Gegenparteien.

Wesentlicher Unterschied zur traditionellen Finanzwelt: In traditionellen Banken kann Ihre Bank nicht sehen, was nach Ihrer Geldsendung an jemand anderen passiert. Im Krypto-Bereich ermöglicht die Blockchain-Transparenz KYT-Tools, Gelder über mehrere Zwischenschritte zu verfolgen und dem Geld zu folgen, selbst nachdem es Ihr Konto verlassen hat.

Was löst Warnungen aus? Direkter Kontakt mit markierten Adressen, Nutzung von Mischdiensten, ungewöhnliche Muster (viele kleine Einzahlungen, dann eine große Abhebung), Verbindungen zu Hochrisikobörsen oder geografische Warnsignale.

Datenschutzauswirkung: KYT liest nicht den „Zweck“ Ihrer Transaktion oder persönliche Nachrichten. Es analysiert On-Chain-Muster: Beträge, Zeitpunkte, Gegenpartei-Historie und Dienstleistungsarten. Ihre Identität ist nur an Transaktionen bei regulierten Ein-/Ausgängen (Börsen, On-Ramps) gebunden, nicht On-Chain.

COMPLIANCE-OPS INNERHALB VON BÖRSEN

Onboarding- und KYC-Abläufe

Moderne zentralisierte Börsen implementieren gestufte Verifikationssysteme, die Benutzerfriktion mit regulatorischen Anforderungen und institutioneller Risikotoleranz ausbalancieren:

Tier 0 - Unverifiziert: Einige Börsen ermöglichen eingeschränkte Funktionalitäten mit nur einer E-Mail-Registrierung - typischerweise das Durchsuchen von Märkten, Zugang zu Bildungsinhalten oder minimale Testtransaktionen. Die meisten haben diese Stufe unter regulativem Druck vollständig eliminiert.

Tier 1 - Grundlegende Verifizierung: Bietet Zugang zum Kernhandel mit Limits. Der Prozess erfordert typischerweise:

- Erfassung und Verifizierung des amtlichen Ausweises (automatisierte OCR plus Lebendigkeitskontrolle)

- Sanktionsüberprüfung gegen OFAC SDN, UN, EU-Sanktionslisten

- PEP (Politisch exponierte Person) Screening

- Grundlegende Betrugsüberprüfungen (Geräte-Fingerabdruck, IP-Geolokalisierung, E-Mail-/Telefonvalidierung)

Verifizierung Timing: 5-15 Minuten für automatische Genehmigung, 1-3 Tage für manuelle Prüfungsfälle. Typische Limits: $2,000-$10,000 täglicher Handel, kleinere Abhebungslimits.

Tier 2 - Erweiterte Verifizierung: Für höhere Limits (häufig $50,000-$100,000 täglich) sind zusätzliche Anforderungen zu erfüllen:

- Adressnachweis (Versorgungsrechnung, Kontoauszug oder Steuerdokument innerhalb von 90 Tagen)

- Fragenbogen zur Herkunft des Vermögens

- Informationen über Beruf und Arbeitgeber

- Zusätzliche Dokumentenverifizierung (Steuer-ID, Sozialversicherungsnummer, wo zutreffend)

Tier 3 - Institutionell/VIP: Benutzerdefinierte Limits mit verstärkter Due Diligence einschließlich:

- Videoanruf-Verifizierung mit dem Compliance-Team

- Detaillierte Quellenfundokumentation

- Hintergrundüberprüfungen der Führungskräfte

- Laufendes Beziehungsmanagement mit dediziertem Compliance-Kontakt

Transaktionsüberwachung und KYT-Integration

Sobald das Onboarding abgeschlossen ist, beginnt die kontinuierliche Überwachung. Börsen integrieren KYT-Tools an mehreren Punkten:

Deposit-Screening: Wenn Kryptowährungseinlagen eingehen, analysieren KYT-Tools sofort:

- Sendung-Adressenverlauf und bekannte Assoziationen

- Pfadanalyse: Woher stammen die Mittel (möglicherweise viele Schritte zurück)?

- Direktes Risiko: Besteht eine direkte Exposition gegenüber markierten Einheiten?

- Indirektes Risiko: Haben Gegenparteien innerhalb von 1-2 Schritten riskante Verbindungen?

- Dienstleistungsrisiko: Wurden Mittel über Mixer, nicht registrierte Börsen, Darknet-Märkte geleitet?

Die Risikobewertung erfolgt in Sekunden. Einlagen mit niedrigem Risiko werden sofort gutgeschrieben. Einlagen mit mittlerem Risiko können gutgeschrieben werden, aber mit einem verzögerten Abhebungsstopp ausgestellt, bis eine Überprüfung erfolgt. Hochrisikoeinlagen lösen eine sofortige Eskalation des Compliance-Teams aus, wobei die Mittel möglicherweise eingefroren werden, bis die Untersuchung abgeschlossen ist.

Abhebungs-Screening: Vor der Bearbeitung von Abhebungen werden ähnliche Überprüfungen durchgeführt:

- Zieladressenrisiko

- Bekannte Assoziationen der Zieladresse

- Historische Abhebungsmuster des Kunden (ist dies ungewöhnlich?)

- Geschwindigkeitsüberprüfungen (hat dieser Kunde viele kleine Einzahlungen getätigt und möchte jetzt eine große Auszahlung vornehmen?)

Einige Börsen führen „Pre-Flight“-Checks durch, um den Benutzern eine Risikoanalyse zu zeigen, bevor sie die Auszahlung bestätigen, was ihnen die Möglichkeit gibt, riskante Ziele zu überdenken.

Handelsüberwachung: Während weniger verbreitet als Einzahlungs-/Abhebungs-Screening, überwachen auch fortschrittliche Börsen Handelsmuster:

- Wash-Trading-Indikatoren (Selbst-Handel zum Vortäuschen von Volumen)

- Marktmanipulationssignale (Pump-and-Dump-Koordination, Spoofing)

- Insiderhandel-Muster (ungewöhnliche Anhäufung vor Ankündigungen)

- Kontoübernahme-Signale (plötzliche Strategieänderungen, die auf ein kompromittiertes Konto hindeuten)

Eskalations- und Untersuchungsteams

Wenn Alarme ausgelöst werden, werden strukturierte Eskalationsprotokolle aktiviert:

Stufe 1 - Automatisierte Reaktion:

- Alarme mit niedrigerer Schwere können automatisch gelöst werden, wenn kontextuelle Daten das Muster erklären

- Das System kann vorübergehend Limits verhängen (z. B. Auszahlung für 24 Stunden aufhalten) automatisch

- Kunden können allgemeine „zusätzliche Verifizierung erforderlich“ Nachrichten sehen

Stufe 2 - Analystenüberprüfung:

- Compliance-Analysten (normalerweise mit 6-12 Monaten Training) überprüfen markierte Fälle

- Die Analyse umfasst: KYC-Aktenüberprüfung, Blockchain-Forensik mit KYT-Tools, Überprüfung ähnlicher historischer Muster, Kundenkommunikationen

- Analysten können freigeben (keine Aktion), eskalieren (an leitendes Personal) oder Kontrollen verhängen (vorübergehendes Einfrieren, permanente Limits, Kontoschließung)

- Zeitrahmen: 1-3 Werktage für die meisten Fälle

Stufe 3 - Seniorenuntersuchung:

- Komplexe Fälle mit erheblichen Beträgen, möglichen Sanktionsverstößen oder kriminellen Aktivitäten werden an leitende Ermittler eskaliert

- Mögliche Maßnahmen: umfangreiche Blockchain-Verfolgung, Zusammenarbeit mit Rechtsberatung, Vorbereitung formeller Beweispakete

- Mögliche Maßnahmen: Kundenansprache zur Bereitstellung zusätzlicher Informationen, Zusammenarbeit mit Strafverfolgungsbehörden, Einreichung von SARs

- Zeitrahmen: 1-4 Wochen oder länger für komplexe Fälle

Stufe 4 - Vorstandsbewertung/Anwaltliche Überprüfung:

- Höchstrisikofälle (große Sanktionsverstöße, Anfragen von Strafverfolgungsbehörden, potenzielle strafrechtliche Haftung) erreichen das Managementebene

- Entscheide betreffen: Chief Compliance Officer, General Counsel, manchmal CEO

- Ergebnisse können umfassen: sofortige Kontoschließung, Vermögenskonfiszierung und Meldung an Behörden, umfassende Rückblickprüfungen für verwandte Konten

Standardarbeitsanweisungen (SOPs)

Führende Börsen unterhalten detaillierte SOPs, die häufige Szenarien abdecken:

SOP-Beispiel - Mixer-Exposition: Wenn ein Kunde Gelder mit direkter Mixer-Exposition innerhalb von 1 Hop einzahlt:

- Automatisches Einfrieren der Einzahlung, um den Eintrag auf dem Kundenkonto zu verhindern

- Markierung zur Stufe 2-Analystenüberprüfung innerhalb von 4 Stunden

- Analyst prüft: Betrag (über $1,000 = höhere Priorität), Kundengeschichte (erstes Vergehen?), Anteil der Gelder (10% aus Mixer vs. 90%?), Kundenrisikostufe

- Wenn geringer Betrag, erstes Vergehen, kleiner Anteil: kann mit Warn-E-Mail an den Kunden genehmigt werden

- Wenn erheblicher Betrag oder wiederholtes Muster: Als Level 3 eskalieren, potenziellSkip translation for markdown links.

Content: Konto einfrieren und Kunden um Erklärung bitten

6. Entscheidungsbegründung im Fallmanagementsystem dokumentieren

7. Bei Genehmigung für 90 Tage den Status „Erhöhte Überwachung“ beibehalten

SOP-Beispiel - Sanktions-Screening-Treffer: Wenn eine Kundeneinzahlung Gelder innerhalb von zwei Verbindungen zu einer OFAC SDN-Adresse enthält:

- Sofortiges Einfrieren der Einzahlung, dem Kundenkonto kein Guthaben gutschreiben

- Sofortige Eskalation an einen leitenden Ermittler der Stufe 3

- Innerhalb von 2 Stunden: Bestätigen, dass der Treffer authentisch ist (kein falsches Positiv), Verhältnis und Neuheit der sanktionierten Exposition bestimmen

- Innerhalb von 24 Stunden: Bei authentischer Sanktionsaussetzung zur Überprüfung durch Führungskraft/Recht eskalieren

- Das Juristenteam entscheidet: Meldung an OFAC, SAR bei FinCEN einreichen, alle Kundenvermögenswerte einfrieren, Vorbereitung auf mögliche Vermögensbeschlagnahme

- Keine Kundenkommunikation, bis die Rechtsabteilung klarstellt (Vermeidung des Warnens eines möglichen Sanktionsverletzers)

- Im Falle eines falschen Positivs: Analyse dokumentieren und Gelder mit Entschuldigung an den Kunden freigeben

Fallbeispiele

Fall 1 - Der unschuldige Mixer-Nutzer: Ein Kunde zahlte 0,5 BTC ein, die von KYT als "hohes Risiko - kürzliche Mixer-Exposition" gekennzeichnet wurden. Die Untersuchung ergab, dass der Kunde die Bitcoin auf einer P2P-Plattform (LocalBitcoins) von einem privaten Verkäufer gekauft hatte. Ohne Wissen des Kunden hatte dieser Verkäufer zuvor einen Mixer benutzt. Das Compliance-Team stellte fest: erster Verstoß, der Kunde hatte keine Kenntnis oder Kontrolle über die vorherige Geschichte, relativ geringe Summe. Lösung: Die Einzahlung mit einer Bildungs-E-Mail an den Kunden über Transaktions-Screening genehmigt und empfohlen, nur regulierte Börsen für zukünftige Käufe zu nutzen. Erhöhte Überwachung für 60 Tage angewendet.

Fall 2 - Der Sanktionsumgeher: Ein Kunde, der gefälschte KYC-Dokumente (gekaufte Identität) verwendete, zahlte Gelder ein, die schließlich (6 Verbindungen zurück) zu einem Darknet-Markt zurückverfolgt wurden. Der Kunde tätigte zahlreiche kleine Einzahlungen über Wochen und versuchte dann eine große Auszahlung an eine Adresse mit direkten Verbindungen zu einer sanktionierten Entität. Die Untersuchung ergab: Verwendung eines VPN zur Verschleierung des wahren Standorts, Verwendung einer kompromittierten Identität, strukturierte Einzahlungsmuster (Unterbleiben der automatischen Prüfgrenzen), Ziel mit sanktionierter Exposition. Lösung: Konto sofort eingefroren, alle Vermögenswerte beschlagnahmt, SAR eingereicht, Kundeninformationen an die Strafverfolgungsbehörden gemeldet, interne Überprüfung der Verifizierungsverfahren zur Erkennung von Kontrollfehlern, die gefälschte Dokumente ermöglichten.

Fall 3 - Das falsche Positive: Ein Kunde erhielt eine Einzahlung, die als "mittleres Risiko - Verbindung zu nicht regulierter Börse" gekennzeichnet war. Die Untersuchung ergab, dass die Gelder von einer bekannten dezentralen Börse (Uniswap) über einen Aggregator-Service stammten. Der KYT-Anbieter hatte den Aggregator-Smart-Contract fälschlicherweise als "nicht regulierte Börse" kategorisiert. Lösung: Einzahlung innerhalb von 4 Stunden freigegeben, Feedback an KYT-Anbieter zur Korrektur der Fehlmarkierung gesendet, Whitelist für große DeFi-Aggregatoren umgesetzt, um zukünftige falsche Positive zu verhindern.

Betriebsmetriken und Herausforderungen

Volumenherausforderungen: Große Börsen verarbeiten täglich Millionen von Transaktionen. Selbst eine Fehlerrate von 0,1% bedeutet Tausende von manuellen Überprüfungen. Branchenbenchmarks schlagen vor:

- 0,5-2% der Einzahlungen führen zu automatischen Sperrungen

- 0,05-0,2% eskalieren zu menschlicher Überprüfung

- 0,01% führen zu dauerhaften Kontoaktionen

Überprüfungszeitleisten: Die meisten Börsen streben an:

- Niedrigrisiko-Warnungen: automatisierte Lösung in Sekunden

- Mittlerisiko-Warnungen: Analystenüberprüfung innerhalb von 24 Stunden

- Hochrisiko-Warnungen: leitende Überprüfung innerhalb von 48 Stunden

- Komplexe Untersuchungen: Lösung innerhalb von 5-10 Geschäftstagen

Personalbedarf: Branchenstandardregel: 1 Compliance-Analyst pro $100-200 Millionen monatliches Handelsvolumen, mit einer Struktur von 3-5 Ebenen von Junior-Analysten bis hin zu leitenden Ermittlern und Juristen.

COMPLIANCE-OPS IN CUSTODIAL WALLETS & CUSTODIANS

Anbieter von Verwahrungsdiensten stehen vor zusätzlichen Compliance-Komplexitäten gegenüber Börsen. Die Verwahrung beinhaltet die Sicherung von Kundenvermögen (oft mit getrennten Cold Storage), was zusätzliche Kontrollen bzgl. Schlüsselmanagement, Abhebungsautorisierung und Kundenvermögensschutz erfordert.

Verwahrungsspezifische Kontrollen

Segregiertes Kontenmanagement: Verwahrer halten separate Wallets für jeden institutionellen Kunden, um Vermischung zu verhindern, die das Transaktions-Screening komplizieren oder Haftung im Fall von Compliance-Problemen eines Kunden schaffen könnte. Dies unterscheidet sich von Börsen, die oft Omnibus-Hot-Wallets nutzen und Kunden durch interne Ledger-Einträge gutschreiben.

Multi-Signatur-Autorisierung: Institutionelle Verwahrung erfordert typischerweise mehrere Parteien zur Autorisierung von Abhebungen:

- Der Kunde stellt eine unterschriebene Autorisierung bereit (manchmal sind mehrere Kundenmitarbeiter erforderlich)

- Compliance des Verwahrers überprüft und genehmigt

- Operatives Team des Verwahrers führt mit Multi-Sig-Wallet aus

- Alle Schritte werden für die Revisionsspur protokolliert

Dies schafft Compliance-Checkpoints: Selbst wenn ein Kunde eine Abhebung an eine Hochrisiko-Adresse anfordert, kann die Compliance des Verwahrers die Transaktion blockieren.

Erweitertes KYT für Verwahrer: Verwahrer wenden KYT anders an als Börsen:

- Sie kontrollieren möglicherweise nicht die ursprüngliche Quelle der eingezahlten Gelder (der Kunde verwaltet seine eigenen eingehenden Transaktionen)

- Der primäre Fokus liegt auf der Überprüfung von Abhebungen, um sicherzustellen, dass der Verwahrer keine Überweisungen an sanktionierte oder Hochrisiko-Ziele erleichtert

- Betonung auf der Durchsetzung von Transaktionsrichtlinien (kundenindividuelle Regeln über genehmigte Ziele, Geschwindigkeitsgrenzen, Benachrichtigungsanforderungen)

Katastrophenmanagement und Schlüsselmanagement: Die Compliance von Verwahrung erstreckt sich über AML hinaus auf die Betriebssicherheit:

- Sicheres Schlüsselerzeugung und -speicherung (HSMs, Multi-Parteien-Rechnung, Cold Storage)

- Katastrophenwiederherstellungsverfahren, die den Zugang der Kunden sicherstellen

- Versicherungs- und Bonding-Anforderungen

- Regelmäßige Proof-of-Reserve und Atteste

Verwahrungs-KYC und Onboarding

Institutionelle Verwahrungskunden durchlaufen eine weitaus umfangreichere Due-Diligence als Einzelhandelsbörsennutzer:

Erstinformationsbeschaffung (typischerweise 4-8 Wochen):

- Überprüfung der Unternehmensstruktur (Gründungsurkunden, Aktionärsvereinbarungen, Offenlegung des wirtschaftlichen Eigentums)

- Überprüfung der AML/KYC-Richtlinien (Verwahrer bewertet das eigene Compliance-Programm des Kunden)

- Sanktions- und Negativ-Nachrichtenprüfung für das Unternehmen und alle wichtigen Verantwortlichen

- Finanzüberprüfung (geprüfte Abschlüsse, Nachweis eines rechtmäßigen Geschäfts)

- Referenzprüfung (Kontaktaufnahme zu früheren Dienstleistern)

- Rechtliche Dokumentation (Verwahrungsvertrag, Gebührenpläne, Haftungsbeschränkungen, Versicherungsanforderungen)

- Technische Inbetriebnahme (Schlüsselerzeugungs-Zeremonien, Zugangskontrollen, Wiederherstellungsverfahren)

Laufende Überwachung:

- Jährliche Überprüfung der Unternehmensdokumente und des wirtschaftlichen Eigentums

- Vierteljährliche Atteste des Kunden hinsichtlich des Compliance-Status

- Ständige Negativ-Nachrichtenüberwachung

- Analyse des Transaktionsmusters (entsprechen Abhebungen dem angegebenen Geschäftszweck?)

Verfahren zur Freigabe von Abhebungen

Vor der Durchführung von Abhebungen führen Verwahrer eine mehrschichtige Überprüfung durch:

Vorautorisierungsphase:

- Der Kunde reicht über ein sicheres Portal einen Abhebungsantrag ein

- Verwahrer überprüft die Echtheit des Antrags (Multi-Faktor-Authentifizierung, Rückrufbestätigung für große Beträge)

- System überprüft den Kundenkontostatus (irgendwelche Sperren, Markierungen oder offene Probleme?)

- System führt vorläufige KYT-Überprüfung zur Zieladresse durch

Compliance-Prüfungsphase:

- Analyst überprüft KYT-Ergebnisse zur Zieladresse

- Überprüft die Zieladresse in Bezug auf die genehmigte Zielliste des Kunden (viele Verwahrungsverträge beschränken Abhebungen auf vorab genehmigte Adressen)

- Überprüft, ob die Abhebung mit den angegebenen Aktivitäten des Kunden übereinstimmt (Art des Geschäfts, erwartete Muster)

- Für Transaktionen mit hohem Wert (oft> $100.000) kann eine Genehmigung durch leitende Angestellte erforderlich sein

- Für höchste Werte (oft> $1 Million) kann eine Genehmigung durch die Geschäftsleitung erforderlich sein

Durchführungsphase:

- Operationsteam überprüft, ob alle Genehmigungen vorliegen

- Multi-Sig-Autorisierungsprozess führt die Transaktion aus

- Echtzeitüberwachung bestätigt korrektes Transaktions-Broadcasting

- Post-Transaktionsbestätigung an den Kunden mit vollständiger Revisionsspur

Sonderfall - Vollstreckungsvermerke der Strafverfolgungsbehörden: Wenn ein Verwahrer einen rechtlichen Prozess (Vorladung, Beschlagnahmebefehl) in Bezug auf Kundenvermögenswerte erhält, tritt sofortige Sperrung ein. Verwahrer müssen das Gleichgewicht finden:

- Rechtliche Verpflichtung zur Einhaltung gültiger Anforderungen der Strafverfolgungsbehörden

- Vertragliche Verpflichtung gegenüber dem Kunden

- Potentielle Haftung, wenn Vermögenswerte fälschlicherweise freigegeben werden

- Kundenbenachrichtigungsanforderungen (manchmal durch Strafverfolgungsbehörden verzögert)

Spezifische Auseinandersetzungen der Verwahrung

Kundenprivatsphäre vs. Plattform-Compliance: Anspruchsvolle Verwahrungskunden (Hedgefonds, Familienbüros) legen oft Wert auf die Vertraulichkeit ihrer Bestände und Handelsstrategien. Verwahrer müssen folgendes Gleichgewicht finden:

- Sammeln ausreichender Informationen zur Erfüllung ihrer eigenen Compliance-Verpflichtungen

- Wahrung der Vertraulichkeit des Kunden

- Potenzielle Ablehnung von Hochrisikokunden, auch wenn sie finanziell attraktiv sind

Betriebliche Sicherheit vs. Geschwindigkeit: Die Verwahrung von Cold-Storage-Sicherheit (offline Schlüssel, geografische Verteilung, Multi-Partei-Autorisierung) schafft inhärenten Widerstand:

- Die Abhebungsverarbeitung kann Stunden oder Tage dauern im Vergleich zu Sekunden für Exchange Hot Wallets

- Dies unterstützt tatsächlich die Compliance (mehr Zeit zur Überprüfung), frustriert jedoch Kunden, die schnellen Zugriff benötigen

- Einige Verwahrer bieten "Hot Wallet as a Service" für Kunden, die Geschwindigkeit benötigen, aber mit niedrigeren Kontosaldensperren und höheren Transaktionsüberwachungen

Versicherung und Haftung: Verwahrer stehen besonderen Haftungsexpositionen gegenüber:

- Wenn der Verwahrer die Transaktion an ein sanktioniertes Ziel erleichtert, drohen dem Verwahrer Vollstreckungsmaßnahmen

- Wenn der Verwahrer zu Unrecht eine legitime Kundenverbindung blockiert, drohen Vertragsverletzungsansprüche

- Wenn die Sicherheit des Verwahrers versagt und Vermögenswerte gestohlen werden, drohen Fahrlässigkeitsansprüche

- Umfassende Versicherungen sind teuer, aber essentiell, und Versicherer erfordern zunehmend robuste Compliance-Programme

Beispiel: Anforderungen an qualifizierte Verwahrer

In einigen Gerichtsbarkeiten (insbesondere USA für RIAs, die > 150 Millionen Dollar verwalten), müssen Anlageberater "qualifizierte Verwahrer" für Kundenvermögenswerte verwenden. Für Krypto-Vermögenswerte bedeutet dies:

- Der Verwahrer muss eine Bank, ein Broker-Dealer oder ein registriertes Trust-Unternehmen sein

- Muss angemessene Kapitalreserven aufrechterhalten

- Muss regelmäßig regulatorisch... Content: Prüfungen

- Müssen Kontonachweise direkt an Kunden liefern

- Müssen einen segregierten Anlegerschutz bieten

Diese Anforderungen begrenzen die Landschaft der Verwahrungsanbieter erheblich und führen zu zusätzlichem Compliance-Aufwand, bieten jedoch einen stärkeren Kundenschutz.

COMPLIANCE-OPS BEI OTC-DESKS UND LIQUIDITÄTSANBIETERN

Over-the-counter (OTC) Handelsdesks erleichtern große Kryptowährungstransaktionen außerhalb öffentlicher Orderbücher und bedienen hauptsächlich institutionelle Kunden, vermögende Privatpersonen und andere Börsen. OTC-Compliance unterscheidet sich erheblich von Exchange-Compliance aufgrund der Kundenkompetenz, der Transaktionsgrößen und der direkten Gegenparteibeziehungen.

Kundenüberprüfung und erweiterte Due Diligence

OTC-Desks implementieren institutionelle KYC-Verfahren, die über die typischen Anforderungen von Börsen hinausgehen:

Initiale Kundenaufnahme (2-6 Wochen):

- Umfassende Unternehmens- und Persönlichkeitsüberprüfungen aller Hauptverantwortlichen

- Finanzberichte und Nachweis der Mittelherkunft (besonders wichtig für vermögende Privatpersonen)

- Verständnis des Geschäftsmodells und legitimer Bedarf an Krypto-Exposition

- Dokumentation der Investitionsthese (Warum handeln sie mit Krypto?)

- Erwartetes Volumen und Transaktionshäufigkeit

- Bankbeziehungen und Referenzen aus dem traditionellen Finanzwesen

- Sanktionsüberprüfung mit erweiterter Prüfung (OTC-Transaktionen umfassen oft sechsstellige Beträge oder mehr, wobei schon geringe Sanktionsrisiken ein großes Risiko darstellen)

Kundenrisiko-Einstufung: OTC-Desks kategorisieren Kunden:

- Stufe 1 (Höchstes Vertrauen): Regulierte Finanzinstitute, öffentliche Unternehmen, etablierte Hedgefonds mit starken Compliance-Programmen

- Stufe 2 (Standard): Family Offices, etablierte vermögende Privatpersonen, Krypto-native Fonds mit geprüften Finanzen

- Stufe 3 (Erhöhtes Monitoring): Neuere Kunden, Kunden aus risikoreicheren Jurisdiktionen oder solche mit unzureichender Dokumentation

Das Risiko-Tier bestimmt das Pricing (Stufe 1 erhält die besten Preise), die Abwicklungsbedingungen (Stufe 1 kann ungesicherte Abwicklungen erhalten, Stufe 3 erfordert Treuhand) und die Überwachungsintensität.

Handelsüberwachung und Pre-Trade-Compliance

Im Gegensatz zu Börsen, bei denen Nutzer unabhängig handeln, führen OTC-Desks im Namen von Kunden Geschäfte durch und schaffen so Compliance-Kontrollpunkte in jeder Phase:

Pre-Trade-Screening:

- Kunde reicht Anfrage ein (z.B. "Kaufe $5 Millionen USDC für USD")

- Desk überprüft Kundengenehmigung (ist die Anfrage authentifiziert?)

- Desk prüft den Kontostatus des Kunden (gibt es Warnhinweise, Sperren oder Probleme?)

- Desk verifiziert, dass der Kunde die erforderlichen Mittel/Vermögenswerte hat

- Bei Verkäufen von Kryptowährungen führt der Desk KYT-Screening auf den Einzahlungsadressen des Kunden durch, um sicherzustellen, dass keine belasteten Mittel vorhanden sind

Falls das KYT-Screening eine Hochrisiko-Quelle der Mittel entdeckt, kann der Desk:

- Den Handel vollständig ablehnen

- Zusätzliche Dokumentationen zur Erklärung der Quellen anfordern

- Eine reduzierte Menge anbieten (nur der saubere Anteil)

- Vom Kunden verlangen, andere Mittel zu nutzen

Handelsausführung:

- Desk führt den Handel über verschiedene Liquiditätsquellen aus (Börsen, Market Maker, andere OTC-Desks)

- Die Abwicklung erfolgt über etablierte Schienen (Überweisung für Fiat, Blockchain-Übertragung für Krypto)

- Post-Trade KYT-Screening auf Zieladressen (wenn der Kunde Krypto erhält, wohin sendet er diese?)

Post-Trade-Monitoring:

- Desk überwacht die anschließende Verwendung der erhaltenen Kryptowährung durch den Kunden

- Wenn der Kunde unmittelbar an ein Hochrisikoziel sendet (Mixer, unregulierte Börse, sanktionierte Adresse), kann der Desk das Konto für verstärkte Überwachung markieren oder zukünftige Transaktionen einschränken

- Ungewöhnliche Post-Trade-Muster könnten darauf hinweisen, dass der Kunde als Zwischenhändler für einen risikoreichen Endnutzer fungiert

Abwicklungskontrollen und Gegenparteirisiko

OTC-Desks stehen vor einzigartigen Abwicklungsherausforderungen:

Treuhand und DvP (Lieferung gegen Zahlung):

- Für neue oder niedrigere Stufen von Kunden kann der Desk eine Treuhandabwicklung verlangen (ein Dritter hält die Vermögenswerte, bis beide Seiten ihre Verpflichtungen erfüllen)

- Atom-Swaps oder smart-contract-basierte DvP eliminieren das Gegenparteirisiko, fügen jedoch Komplexität hinzu

- Für Stufe 1-Kunden kann der Desk ungesicherte Abwicklungen anbieten (vertrauensbasiert), schneller aber erfordert Vertrauen in den Kunden

Sanktionsscreening bei Abwicklung: Bei der Abwicklung erfolgen die endgültigen KYT-Prüfungen:

- Desk verifiziert, dass die Zieladresse nicht neu sanktioniert wurde (OFAC aktualisiert Listen regelmäßig)

- Prüft, dass keine aktuellen Nachrichten über den Kunden oder deren Organisation vorliegen

- Überprüft, dass die Transaktionsdetails den vereinbarten Bedingungen entsprechen (Betrag, Zeitpunkt, Adressen)

OTC-spezifische Warnsignale

Über die typischen Warnsignale von Börsen hinaus achten OTC-Desks auf:

Strukturierungsindikatoren:

- Kunde zeigt Anzeichen, mehrere Trades zu platzieren, um die Mittelquelle zu verschleiern (Krypto zu Stablecoin zu Fiat zu anderer Krypto)

- Schnelle Umkehrtrades (kaufen und sofort verkaufen)

- Nutzung mehrerer Vermittler oder Begünstigter

Rechtlich, anonym, oder VPN-Lösungen.Interaktion mit DeFi-Protokollen, Verfolgung von Geldflüssen durch DEX-Handel, Kreditvergaben, Brücken zwischen Ketten.

Cross-Chain-Verfolgung: Verfolgung von Assets beim Wechsel zwischen Blockchains (BTC umgewandelt zu Ethereum, Ethereum überbrückt zu Polygon, etc.). Erfordert Korrelation von Transaktionen auf mehreren Ketten, oft unter Verwendung von Brückendaten.

Risikobewertung und Alarmerstellung

KYT-Tools weisen basierend auf einer multifaktoriellen Analyse Risikobewertungen zu:

Direkte Expositionsbewertung:

- Adresse hat direkte Beziehung zu bekanntermaßen schlechter Entität

- Schweregrad variiert: sanktionierte Entität = kritisch, unregulierte Börse = mittel, Mixing-Dienst = hoch

- Die meisten Anbieter verwenden eine Skala von 0-100 oder 0-1000, mit Schwellenwerten für automatische Maßnahmen

Indirekte Expositionsbewertung:

- Gelder stammen aus riskanter Quelle N Schritte entfernt

- Risiko nimmt mit der Entfernung ab: 1 Schritt = hohes Risiko, 2 Schritte = mittel, 3+ Schritte = niedrig

- Proportionale Gewichtung: 10% der Gelder von Mixer = niedrigerer Punktzahl als 90% von Mixer

Verhaltensbewertung:

- Transaktion passt in Muster, die mit illegaler Aktivität assoziiert sind

- Beispiele: strukturierte Einlagen (viele kleine anstelle von einer großen), schnelle Bewegung durch mehrere Adressen, Nutzung von Mixerdiensten, Schichtung durch mehrere Kryptowährungen

Gegenparteienreputation:

- Ist die Ziel-/Quelladresse mit einer angesehenen Entität verbunden?

- Versand an bekannte legitime Börse = geringes Risiko

- Versand an Adresse ohne Historie oder kürzlicher Erstellung = höheres Risiko

Geografisches und Compliance-Risiko:

- Beinhaltet die Transaktion Adressen, die mit Hochrisikogerichtsbarkeiten in Verbindung stehen?

- Beinhaltet die Transaktion einen Dienst, dem eine ordnungsgemäße Lizenzierung fehlt?

Beispiel für eine zusammengesetzte Bewertung: Transaktion erhält abschließende Risikobewertung, die kombiniert:

- Direkte Exposition (40% Gewichtung): Keine direkten riskanten Kontakte = 0 Punkte

- Indirekte Exposition (30% Gewichtung): 2 Schritte vom Mixer = 30 Punkte

- Verhalten (20% Gewichtung): Normale Geschwindigkeit, keine Strukturierung = 0 Punkte

- Gegenpartei (10% Gewichtung): Ziel ist etablierte Börse = 0 Punkte

- Endpunktzahl: 9/100 = Niedriges Risiko

Andere Transaktion:

- Direkte Exposition (40% Gewichtung): Direkte Einzahlung vom Mixer = 90 Punkte

- Indirekte Exposition (30% Gewichtung): N/A, wenn direkte Exposition vorhanden = 0 Punkte

- Verhalten (20% Gewichtung): Erste Einzahlung von dieser Quelle = 20 Punkte

- Gegenpartei (10% Gewichtung): Unbekannte Adresse = 50 Punkte

- Endpunktzahl: 76/100 = Hohes Risiko, löst manuelle Überprüfung aus

Alarmgrenzen und Einstellungen

Kunden konfigurieren KYT-Systeme mit Schwellenwerten, die ihrer Risikotoleranz entsprechen:

Konservative Konfiguration (traditionelle Bank):

-

80/100 Punkte = autom. Blockierung

- 50-80 = auf Überprüfung warten

- 30-50 = Genehmigung, aber zur Überwachung markieren

- <30 = autom. Genehmigung

Moderate Konfiguration (große Börse):

-

90 = autom. Blockierung

- 70-90 = Überprüfung halten

- 40-70 = Genehmigung mit Überwachungsmarkierung

- <40 = autom. Genehmigung

Aggressive Konfiguration (risikofreudige Plattform):

-

95 = Blockierung (nur direkte sanktionierte Exposition)

- 85-95 = Überprüfung

- Alles andere = Genehmigung

Herausforderungen bei der Anpassung von Schwellenwerten:

- Zu konservativ = übermäßige Fehlalarme, Kundenfriktionen, Analystenüberlastung

- Zu aggressiv = verpasste echte Risiken, regulatorische Exposition

- Optimale Anpassung erfordert kontinuierliche Anpassung basierend auf Fehlalarmraten, Analystenfeedback und Änderungen im Risikoprofil

Echtzeit- vs. Batchverarbeitung

Echtzeit-Screening (Ein-/Auszahlung):

- API-Aufruf zum KYT-Anbieter während der Transaktionsverarbeitung

- Antwortzeit: typischerweise 1-5 Sekunden

- Liefert sofortige Risikobewertung vor der Gutschrift von Einlagen oder Ausführung von Auszahlungen

- Handhabt: direkte Expositionsüberprüfungen, sofortige Clustering-Analyse, Echtzeit-Sanktionslistenprüfungen

Batch-/Retrospektive Analyse:

- Periodische (stündliche, tägliche) Überprüfung aller Kundenadressen

- Verfolgt: Änderungen im Risikoprofil (Gegenpartei wurde sanktioniert, nachdem Sie transaktiert haben), neue Informationen, die alte Adressen mit illegaler Aktivität verknüpfen, sich über Zeit entwickelnde Verhaltensmuster

- Kann auslösen: Kontenüberprüfungen, verstärkte Überwachungsmarkierungen, Rückblickuntersuchungen

Stärken der KYT-Technologie

Transparenzvorteil der Blockchain: Im Gegensatz zur traditionellen Finanzierung (wo Banken keine Gegenparteien über ihren direkten Kunden hinaus sehen können) verfolgt die Blockchain-Analyse Geldflüsse durch unbegrenzte Schritte und schafft beispiellose Transaktionsüberwachung.

Geschwindigkeit und Skalierung: Automatisierte Analyse von Millionen Transaktionen täglich, unmöglich mit manueller Überprüfung.

Netzwerkeffekte: Mehr Benutzer, die Informationen einreichen = bessere Daten für alle = genauere Risikobewertung.

Proaktive Risikoidentifizierung: Kann neue Bedrohungen identifizieren (neue Betrugsadressen, neu sanktionierte Einheiten) und historische Transaktionen rückwirkend scannen.

Schwachstellen und Einschränkungen

Herausforderungen bei Privacy Coins: Monero verwendet Ringsignaturen und Tarnadressen, die Transaktionsbeträge und Teilnehmer kryptographisch verbergen. KYT-Tools haben eine minimale Sichtbarkeit in Monero-Transaktionsdetails. Zcash mit abgeschirmten Transaktionen verbirgt ähnlich die Daten. Anbieter können "Shielding"- und "Unshielding"-Ereignisse nachverfolgen (Bewegung zwischen transparenten und privaten Pools), aber nicht die Aktivität innerhalb des geschützten Pools.

Entwicklung von Mixing-Diensten: Da KYT-Tools bei der Identifizierung von Mixer-Ausgaben besser werden, passen sich Mixer an: Verwendung längerer Ketten, vielfältigere Muster, dezentralisierte Protokolle (CoinJoin, TornadoCash-ähnliche Smart-Contract-Mixer), Cross-Chain-Mixing. Dies schafft ein fortwährendes Katz-und-Maus-Spiel.

Komplikationen bei dezentralen Börsen: DEX-Handel erfolgt über Smart Contracts ohne zentrale Zwischenstellen. Während die Transaktionen On-Chain sind, macht die Komplexität der Transaktionen die Zuordnung schwieriger: handelt es sich bei dieser Adresse um einen Händler, Anbieter von Liquidität, Arbitrage-Bot oder das DEX-Protokoll selbst?

Herausforderungen bei Layer 2 und Rollups: Transaktionen auf Layer-2-Netzwerken (Lightning Network, Arbitrum, Optimism) werden möglicherweise nicht vollständig On-Chain abgewickelt, was die Sichtbarkeit reduziert. Das Lightning Network erstellt insbesondere Off-Chain-Zahlungskanäle, wobei nur Eröffnungs-/Schließtransaktionen im Bitcoin-Mainnet sichtbar sind.

Fehlalarmraten: Branchen-Schätzungen zufolge liegen die Fehlalarmraten selbst bei abgestimmten Systemen bei 5-15%. Unschuldige Benutzer, die Gelder aus zuvor belasteten Quellen erhalten, gutgläubige Transaktionen mit legitimen Datenschutz-Tools oder Fehlzuordnungen in Clustering-Algorithmen schaffen Compliance-Belastungen und Kundenfrustration.

Risiken durch Falsch-Negative: Raffinierte Akteure können der Erkennung entgehen durch: langfristige Schichtung (viele Zwischensteps verdünnen den Prozentsatz belasteter Gelder), Nutzung von Zuordnungslücken (neue Adressen, nicht überwachte Ketten), Timing (sich erhebliche Verzögerung zwischen illegaler Quelle und Börseneinzahlung erlauben) oder die Verwendung von datenschutzfreundlichen Techniken, die KYT-Tools nicht durchdringen können.

Probleme bei der Kennzeichnungsgenauigkeit: Address-Labels basieren auf Untersuchungen, die unvollständig oder falsch sein können. Adressen können fälschlicherweise gekennzeichnet werden (einen legitimen Dienst als riskant markieren) oder Labels können veraltet werden (Adresseigentum wechselt, Dienst ändert Geschäftsmodell).

Vergleich der Anbieteranalyse

Chainalysis (Marktführer):

- Stärken: Größte Adressdatenbank, stärkste Beziehungen zu Strafverfolgungsbehörden, umfassendste Blockchain-Abdeckung (200+ Vermögenswerte)

- Produkte: KYT (Transaktionsüberwachung), Reactor (Untersuchungstool), Kryptos (Vermögenswiederherstellung für Strafverfolgungsbehörden)

- Preisgestaltung: Enterprise-Lizenzen typischerweise $100,000-$500,000+ jährlich je nach Transaktionsvolumen

- Einzigartige Funktionen: "Travel Rule"-Compliance-Tools, fortgeschrittene Untersuchungsworkflows, Regierungspartnerschaften

TRM Labs (Untersuchungsfokus):

- Stärken: Überlegene Untersuchungs-UI, Echtzeit-Zuschreibungs-Updates, starke DeFi-Protokollabdeckung

- Produkte: TRM Chain (Überwachung), TRM Forensics (Untersuchungen), TRM Screen (Sanktionen-Screening)

- Preisgestaltung: Wettbewerbsfähig mit Chainalysis, betont Wert für kleinere/mittlere Kunden

- Einzigartige Funktionen: "Cross-chain tracing" durch Brücken und ummantelte Vermögenswerte, TRM Risk API für Entwickler

Elliptic (DeFi- und NFT-Spezialität):

- Stärken: Tiefgreifende DeFi-Protokollabdeckung, Überwachung von NFT-Marktplätzen, umfassende Smart-Contract-Risikoanalyse

- Produkte: Elliptic Navigator (Überwachung), Elliptic Discovery (Untersuchungen), Elliptic Lens (Wallet-Screening)

- Preisgestaltung: Bereich ähnlich wie bei den Wettbewerbern

- Einzigartige Funktionen: DeFi-Risikobewertung, NFT-Provenance-Tracking, "Instant Screening" SDK für Entwickler

CipherTrace (Jetzt Mastercard):

- Stärken: Integration in traditionelle Finanzdienstleistungen durch Mastercard, starke globale regulatorische Intelligenz

- Produkte: CipherTrace Armada (Plattform für Überwachung und Untersuchungen)

- Einzigartige Funktionen: Integration mit Mastercards umfassenderen Werkzeugen für Finanzkriminalität, Fokus auf Bank-/TradFi-Partnerschaften

Kleinere/Spezialisierte Anbieter:

- Merkle Science: Asien-Pazifik-Fokus, starke Automatisierung der Compliance

- Coinfirm: Europäischer Schwerpunkt, MiCA-Compliance-Fokus

- AnChain.AI: KI/ML-gestützte Ansätze, DeFi-Fokus

- Scorechain: Datenschutzorientierter Ansatz, datenschutzkonform in der EU

Integrationsarchitektur

Börsen und Krypto-Unternehmen integrieren KYT durch verschiedene Muster:

API-Integration (am häufigsten):

- Bösensysteme rufen die KYT-Anbieter-API bei jeder Transaktion auf

- Anfrage enthält: Blockchain, Transaktions-Hash oder Adresse, Betrag

- Antwort enthält: Risikobewertung, Risikofaktoren, empfohlene Maßnahme

- Typische Latenz: 1-3 Sekunden

Batch-Upload:

- Börse stellt Liste der zu überwachenden Adressen zur Verfügung

- Anbieter überwacht kontinuierlich diese Adressen und meldet, wenn riskante Aktivitäten festgestellt werden

- Geeignet für fortlaufende Überwachung vs. Echtzeit-Screening

On-Premise-Einsatz:

- Für sehr große Börsen oder solche mit Anforderungen an die Datensouveränität

- Anbieter stellt Software bereit, die auf der Infrastruktur der Börse installiert wird

- Börse pflegt direkte Blockchain-Knotenverbindungen

- Reduziert Latenz und Datenaustausch, erhöht jedoch den betrieblichen Aufwand

Hybridansatz:

- Echtzeit-API für sofortiges Screening (Einzahlungen/Auszahlungen)

- Batch-Monitoring für fortlaufende Überwachung

- Lokale Untersuchungstools für Compliance-Teams

ROTE FLAGGEN, DIE KONTEN EINFRIEREN: PRAKTISCHE LISTE UND BEISPIELE

Verstehen, was Konteneinfrierungen auslöst, hilft Unternehmen sowohl bei der Implementierungprojects with questionable legitimacy

- Withdrawals to addresses linked to financial scams or fraud

Thresholds:

- Direct transactions with identified high-risk entities: Immediate review

- Associations via multiple hops: Require monitoring and potential flag

- Minimal exposure in larger transaction chain: Lower urgency, but still requires attention

Real Case: User transferred Ethereum to a site offering aggressive investment returns, identified by KYT tools as a high-risk Ponzi scheme. Exchange placed a hold on subsequent deposits, informed user about potential risk, and advised caution in future interactions. User ceased further transactions after receiving the warning.

Übersetzung (German Translation)

Unterdrücke die Übersetzung für Markdown-Links.

Inhalt: effektives Monitoring und Benutzer vermeiden unabsichtliche Probleme. Warnsignale fallen in mehrere Kategorien, basierend auf der zugrunde liegenden Risikotypologie.

1. Direkte Interaktion mit sanktionierten Adressen

Beschreibung: Transaktion beinhaltet direkt eine von OFAC oder anderen Sanktionslisten sanktionierte Adresse oder Einheit.

Schweregrad: Kritisch - führt typischerweise zu sofortigem Einfrieren und behördlicher Meldung.

Beispiele:

- Empfang von Geldern von einer Adresse auf der OFAC-SDN-Liste (z.B. Adressen verbunden mit Lazarus Group, russischen Darknet-Märkten, iranischen Entitäten)

- Senden von Geldern an eine sanktionierte Adresse

- Als Vermittler in einer Kette mit sanktionierten Adressen tätig sein

Schwellenwerte: Nulltoleranz - Jede Menge löst Maßnahmen aus.

Realer Fall: 2022, nach den Tornado-Cash-Sanktionen, hatten mehrere Nutzer Konten bei großen Börsen eingefroren, nachdem in der Vergangenheit Tornado Cash genutzt wurde, auch wenn die Nutzung vor der Sanktionierung stattgefunden hatte.

2. Mixing- und Tumbler-Dienste

Beschreibung: Verwendung von Kryptowährungs-Mixern (CoinJoin, Wasabi Wallet, Samourai Whirlpool) oder Tumblers, die entwickelt wurden, um die Transaktionshistorie zu verschleiern.

Schweregrad: Hoch bis kritisch, abhängig vom Anteil der Gelder und der Kundenhistorie.

Beispiele:

- Einzahlung von Geldern, bei denen >50% kürzlich durch Tornado Cash geflossen sind

- Auszahlung an bekannte Wasabi CoinJoin-Adresse

- Konsistentes Verwenden von Datenschutz-fördernden Tools

Schwellenwerte:

- Konservative Plattformen: >10% Mixer-Exposition löst Überprüfung aus

- Moderate Plattformen: >25% Mixer-Exposition erfordert Überprüfung

- Viele Plattformen: Direkte Mixer-Nutzung (Einzahlung von oder Auszahlung an) = automatische Sperre

Realer Fall: Nutzer hinterlegte Bitcoin bei einer Börse nach Durchlauf der Gelder durch Wasabi Wallet CoinJoin. Börse fror das Konto ein, bis eine Erklärung geliefert wurde. Der Nutzer legte Dokumentation vor, die zeigte, dass die Gelder legitim verdient wurden, aber vor öffentlicher Blockchain-Aussetzung geschützt werden sollten. Börse verlangte zusätzliche KYC-Dokumentation und Nachweis der Mittelherkunft vor Freigabe.

3. Verbindung zu Darknet-Märkten und illegalen Dienstleistungen

Beschreibung: Gelder, die sich auf Darknet-Marktplätze, illegale Glücksspielseiten, nicht lizenzierte Börsen oder andere eindeutig illegale Dienste zurückverfolgen lassen.

Schweregrad: Kritisch - starke Indikatoren für Geldwäsche oder direkte kriminelle Aktivität.

Beispiele:

- Einzahlungen, die in 2-3 Hops zu AlphaBay, Hydra oder ähnlichen Marktplätzen zurückverfolgt werden können

- Gelder von Adressen, die mit Ransomware-Zahlungen verbunden sind

- Verbindungen zu bekannten Betrugsadressen (Pig-Butchering-Schemas, Ponzi-Schemas)

Schwellenwerte:

- Direkte Verbindung (1 Hop): Sofortiges Einfrieren unabhängig von der Summe

- Indirekte Verbindung (2-3 Hops) mit signifikantem Anteil (>25%): Überprüfung erforderlich

- Entfernte Verbindung (4+ Hops) mit kleinem Anteil (<10%): Kann mit Überwachungskennzeichen passieren

Realer Fall: Nutzer zog sein Austauschguthaben an eine persönliche Wallet ab, sandte dann einige Tage später Gelder an einen Darknet-Markt. Retrospektive Überwachung der Börse entdeckte dies, was zur Kontoauflösung und SAR-Meldung führte, auch wenn die illegale Aktivität nach dem Verlassen der Gelder der Börse stattfand.

4. Schnelle Bewegungen und Layering-Muster

Beschreibung: Gelder, die schnell durch mehrere Adressen, Dienste oder Kryptowährungen bewegt werden, was auf eine mögliche Layering-Stufe der Geldwäsche hinweist.

Schweregrad: Mittel bis hoch, je nach Musterkomplexität und Beträgen.Projekte, die keine ordnungsgemäße KYC durchführen

- Transaktionen mit Adressen, die an massenhaften unaufgeforderten Überweisungen beteiligt sind ("Dust Attacks")

Schwellenwerte:

- Reguliertes Glücksspiel (lizenzierte Regionen): Typischerweise akzeptabel

- Nicht reguliertes oder illegales Glücksspiel: Mittleres bis hohes Risiko

- Bekannte Betrugsprojekte: Sofortige Markierung

Praktische Schwellenbeispiele aus der Industrie

Konservative institutionelle Börse (Coinbase, Gemini, Kraken):

- Direkte sanktionierte Exposition: Sofortige Sperre

-

15% Mixer/Tumbler-Exposition: Halten bis zur Überprüfung

-

3 Hops von einem Darknet-Markt: Überprüfung erforderlich

- Erkennung von Strukturierungsmustern: Automatische Eskalation

-

$25,000 von P2P-Plattformen: Ursprungsnachweis angefordert

Moderate Börse (Binance.US nach Vergleich, Crypto.com):

- Direkte sanktionierte Exposition: Sofortige Sperre

-

40% Mixer-Exposition: Halten bis zur Überprüfung

-

2 Hops von klar illegalem Service: Überprüfung

-

$50,000 ungeklärter Geschwindigkeitsanstieg: Überwachungsflagge

- Entnahme an hochrisiko Ziel: Warnung, aber erlaubt (der Benutzer übernimmt das Risiko)

Risikofreudige Plattform (Historisches Binance.com vor 2023, kleinere Börsen):

- Nur direkte sanktionierte Exposition: Sperre

- Mixer-Exposition: Allgemein erlaubt, außer >80%

- Verwendung nicht regulierter Börsen: Akzeptiert

- Betonung der Benutzerverantwortung über Plattformprävention

Diese Schwellenwerte entwickeln sich ständig weiter, basierend auf regulatorischem Druck, Durchsetzungstrends und institutionellem Risikoappetit.

PRIVACY-TRADEOFFS UND MITIGIERUNGSTECHNIKEN

Die Spannung zwischen Compliance-Anforderungen und Benutzerprivatsphäre stellt vielleicht das umstrittenste Thema in der Kryptowährungsregulierung dar. Dieser Abschnitt untersucht praktische, datenschutzbewahrende Ansätze, die Unternehmen einsetzen und deren Einschränkungen.

Praktiken zur minimalen Datenerfassung

Gestufter KYC-Ansatz: Anstatt vollständige Identitätsverifizierung für alle Benutzer zu verlangen, implementieren einige Plattformen gestufte Anforderungen:

- Stufe 0: Nur E-Mail, Märkte durchsuchen, minimale Einzahlungen ($100-500)

- Stufe 1: Basis-ID, moderate Einzahlungen ($5,000-10,000)

- Stufe 2: Erweiterte Verifizierung, hohe Grenzen ($50,000+)

- Stufe 3: Vollständige Sorgfaltspflicht für Institutionen, unbegrenzt

Dies ermöglicht es Benutzern, die nur begrenzte Dienstleistungen benötigen, eine größere Privatsphäre zu wahren, während intensive Überprüfungen für Aktivitäten mit hohem Wert reserviert bleiben.

Datenminimierung: Nur Informationen erfassen, die für die Compliance wirklich erforderlich sind, nicht "schöne-zu-haben" Marketingdaten:

- Keine Beschäftigungsdetails erfordern, es sei denn, es ist regulatorisch erforderlich

- Keine Speicherung vollständiger Dokumentenbilder länger als nötig für die Überprüfung

- Keine Erfassung von Browserverlauf, Transaktionszwecken oder Gegenpartei-Beziehungen über blockchain-sichtbare Daten hinaus

- Implementierung von Datenaufbewahrungsrichtlinien (Löschung nach X Jahren, außer es besteht eine regulatorische Anforderung)

Getrennte Speicherung: Compliance-erforderliche Daten von anderen Geschäftssystemen trennen:

- KYC-Daten in einer zugriffskontrollierten Umgebung getrennt von Marketing-Datenbanken

- Blockchain-Analyse getrennt von personenbezogenen Daten (PII)

- Nur Compliance-Personal mit gerechtfertigtem Bedarf hat Zugriff auf PII

Pseudonyme Benutzererfahrung

Adressrotation: Erstellen Sie für jede Transaktion neue Einzahlungsadressen, anstatt Adressen wiederzuverwenden. Dies begrenzt die Möglichkeit von Blockchain-Beobachtern, Benutzeraktivitäten zusammenzufassen, auch wenn die Börse intern alle Adressen mit dem Benutzerkonto verknüpft.

Interne Abwicklung: Wenn sowohl Absender als auch Empfänger dieselbe Börse nutzen, intern ohne Blockchain-Transaktionen abrechnen. Dies hält Transaktionsdetails aus dem öffentlichen Hauptbuch, während die vollständige Compliance intern gewahrt bleibt.

Datenschutzbewahrende Schnittstellen:

- Öffentliche Darstellung von Benutzerkontoständen, Transaktionsverläufen oder Handelsaktivitäten vermeiden

- Datenschutz standardmäßig im UI/UX-Design implementieren

- Benutzern erlauben, sich für öffentliche Profile anzumelden anstatt abzumelden

Selektive Offenlegung und Attestierungen

Attestierungsbasierte Verifizierung: Anstatt vollständige Identitätsdokumente bereitzustellen, erhalten Benutzer kryptografische Attestierungen, die spezifische Behauptungen beweisen:

- "Benutzer ist über 18" (ohne das genaue Geburtsdatum zu offenbaren)

- "Benutzer steht nicht auf der Sanktionsliste" (ohne die Identität zu offenbaren)

- "Benutzer lebt in einer zulässigen Gerichtsbarkeit" (ohne die genaue Adresse zu offenbaren)

Dritte Bestätigungsdienste stellen signierte Attestierungen aus, die Plattformen kryptografisch verifizieren, ohne zugrunde liegende PII zu sehen.

Wiederverwendbare KYC-Anmeldeinformationen: Benutzer schließt KYC einmal mit einem vertrauenswürdigen Verifizierer ab, erhält tragbare Anmeldeinformationen, und präsentiert dann mehreren Diensten, ohne den vollständigen Prozess zu wiederholen:

- Standards: W3C Verifiable Credentials, Dezentrale Identifikatoren (DIDs)

- Benutzerkontrolle: welche Informationen welchem Dienst offengelegt werden

- Vorteile: Reduzierte Wiederholung der Datenexposition, Benutzerkontrolle über Datenschutz, Reduktion der Verifizierungskosten

Herausforderungen bei der Implementierung:

- Eingeschränkte regulatorische Akzeptanz (die meisten Gerichtsbarkeiten erfordern eine direkte Verifizierung)

- Schwierigkeiten bei der Widerrufung von Anmeldeinformationen (wie kompromittierte Anmeldeinformationen widerrufen?)

- Vertrauensrahmen erforderlich (wer sind akzeptable Attestierungsherausgeber?)

- Technische Komplexität (Wallet-Software, Schlüsselverwaltung, Anmeldestandard)

Mehrparteienberechnungsansätze

Konzept: Sichere Mehrparteienberechnung (SMPC) ermöglicht es mehreren Parteien, gemeinsam Funktionen über ihre Eingaben zu berechnen, wobei die Eingaben privat bleiben. Im Compliance-Kontext könnte dies ermöglichen:

Plattformübergreifendes Sanktionsscreening: Mehrere Börsen überprüfen kollektiv, ob eine Adresse sanktioniert ist, ohne zu offenbaren, welche Börse fragt:

- Jede Börse sendet eine verschlüsselte Abfrage

- Die Berechnung bestimmt, ob die Adresse in einer der Sanktionslisten der Börse erscheint

- Nur das boolesche Ergebnis wird offenbart ("sanktioniert" oder "nicht sanktioniert"), nicht, welche Börse markiert oder warum

Kollaborative Betrugserkennung: Plattformen teilen Betrugsindikatoren, ohne Kundendaten offenzulegen:

- Erkennung von Mustern über Plattformen hinweg (der gleiche Betrüger arbeitet auf mehreren Börsen)

- Wahrung der Privatsphäre individueller Kundendaten

- Verbesserung der kollektiven Sicherheit

Aktuelle Einschränkungen:

- Berechnungsaufwand (langsamer als Klartext-Operationen)

- Komplexe Implementierung, die spezielle Expertise erfordert

- Begrenzte Produktionsbereitstellungen in der Kryptokompliance

- Regulative Unsicherheit (werden Behörden SMPC-basierte Compliance akzeptieren?)

Zero-Knowledge-Beweis-Anwendungen

Kernkonzept: Zero-Knowledge-Beweise ermöglichen es einer Partei, einer anderen zu beweisen, dass eine Aussage wahr ist, ohne Informationen über die Aussage hinaus preiszugeben.

Compliance-Anwendungen:

KYC ohne Identitätsoffenlegung:

- Benutzer beweist "Ich habe KYC mit dem vertrauenswürdigen Verifizierer X abgeschlossen" ohne Identität an den Service Y zu offenbaren

- Benutzer beweist "Meine Ausweisdokumente sind gültig und nicht abgelaufen" ohne Dokumente zu zeigen

- Benutzer beweist "Ich stehe nicht auf einer Sanktionsliste" ohne Nationalität oder Identität offenzulegen

Transaktions-Compliance:

- Benutzer beweist "Diese Transaktion beinhaltet keine sanktionierten Adressen" ohne den vollständigen Transaktionsverlauf offenzulegen

- Benutzer beweist "Mein Kontostand übersteigt $X" ohne den genauen Betrag offenzulegen

- Plattform beweist der Aufsichtsbehörde "Wir haben alle Benutzer überprüft" ohne Benutzerliste bereitzustellen

Forschung-Implementierungen:

Aztec Protocol entwickelte zk-rollup-Technologie, die private Transaktionen ermöglicht, während die regulatorische Compliance durch selektive Offenlegung gewahrt bleibt - Benutzer können beweisen, dass Transaktionen legitim sind, ohne Details öffentlich offenzulegen.

Dusk Network implementiert "vertrauliche Sicherheitstoken" mit eingebauter Compliance: Transaktionen sind on-chain privat, beinhalten jedoch Zero-Knowledge-Beweise für regulatorische Compliance (KYC, Status als akkreditierter Anleger usw.).

Zcash unterstützt "selektive Offenlegung", bei der Benutzer Transaktionsdetails bestimmten Parteien (Prüfer, Aufsichtsbehörden) beweisen können, ohne öffentliche Offenlegung.

Praktische Einschränkungen:

- Beweiskomplexität: Das Generieren von Beweisen erfordert erhebliche Rechenleistung

- Verifikation muss vertrauenswürdig sein: Wer überprüft, ob die ZK-Beweise legitim sind?

- Regulatorischer Skepsis: Behörden wollen die Möglichkeit zur Untersuchung, nicht nur mathematische Beweise

- Begrenzte Produktionsbereitschaft: Die meisten ZK-Compliance-Systeme befinden sich in der Forschungsphase

- Risiken bei der Schlüsselverwaltung: Wenn ZK-Beweisschlüssel kompromittiert werden, scheitert die Systemsicherheit

Risiken von Privacy Coins und Mitigierung

Privacy Coins wie Monero, Zcash (geschützt) und Dash stellen einzigartige Compliance-Herausforderungen und Plattformreaktionen dar:

Vollständiges Delisting: Viele regulierte Börsen unterstützen Privacy Coins nicht mehr:

- Coinbase hat Monero oder geschütztes Zcash nie gelistet

- Kraken, Bittrex haben Privacy Coins unter regulatorischem Druck delistet

- Australische Börsen sind verpflichtet, Privacy Coins zu delisten

Nur transparente Unterstützung: Einige Börsen unterstützen Privacy Coins, aber nur transparente Transaktionen:

- Zcash: nur transparente (t-addr) Einzahlungen/Abhebungen erlaubt, nicht geschütztes (z-addr)

- Verbot von Schutz/Entschutz innerhalb der Plattform

- Behandlung der Exposition gegenüber geschützten Transaktionen ähnlich der Mixer-Exposition

Erhöhte Überwachung: Plattformen, die Privacy Coins unterstützen, implementieren strengere Kontrollen:

- Geringere Abhebungslimits für Privacy Coins

- Erhöhte KYC-Anforderungen für Privacy Coin-Nutzer

- Sofortige manuelle Überprüfung von Privacy Coin-Transaktionen

- Klare Nutzungsbedingungen über Einschränkungen bei der Verwendung von Privacy Coins

Compliance-Begründung: Regulierungsbehörden betrachten Privacy Coins als inhärent risikoreich aufgrund der begrenzten Möglichkeit zur Blockchain-Analyse. FATF-Leitlinien legen nahe, dass Privacy Coins möglicherweise nicht mit der Einhaltung der Reisenregel vereinbar sind (können keine Gegenparteien identifizieren, wenn Transaktionen privat sind).

Entscheidungsfindung basierend auf Risiko

Erfolgreiche privatsphäre-respektierende Compliance erfordert durchdachte risikobasierte Entscheidungen:

Berücksichtigte Risikofaktoren:

- Kundenrisiko: Individuelle Einzelhandels- vs. institutionelle Nutzer, KYC-Qualität, Gerichtsbarkeit, historisches Verhalten

- Produktrisiko: Einfacher Spot-Handel vs. komplexe Derivate, Fiat-An/Aus-Rampe vs. nur Krypto

- Transaktionsrisiko: Betrag, Gegenparteien, Geschwindigkeit, Muster

- Geographisches Risiko: Betätigungsgerichtsbarkeiten, Nutzerstandorte, Transaktionsrouting

Risikobasierte Kontrollen:

Niedrigrisikoszenario (Einzelhandelsnutzer, kleine Beträge, etablierte Beziehung):

- Grundlegendes KYC ausreichend

- Automatische Transaktionsüberprüfung

- Monatliche Musteranalyse

- Jährliche KYC-Aktualisierung

Hochrisikoszenario (Institutioneller Kunde, große Volumina, neue Beziehung):

- Erweiterte Sorgfaltspflicht- Manuelle Genehmigung bedeutender Transaktionen

- Kontinuierliche Überwachung mit engen Schwellenwerten

- Vierteljährliche Überprüfung der Beziehungen

- Dedizierter Ansprechpartner für Compliance

Datenschutz-Hierarchie:

- Sammeln Sie nur die minimal erforderlichen Daten gemäß den Vorschriften (nicht die maximal möglichen)

- Verwenden Sie aggregierte/anonymisierte Daten für Analysen, wo es möglich ist

- Implementieren Sie technische Kontrollen (Verschlüsselung, Zugriffsbeschränkungen) für sensible Daten

- Minimieren Sie die Datenspeicherung (löschen Sie sie, wenn es gesetzlich zulässig ist)

- Bieten Sie Nutzern Transparenz über Datenerhebung und -nutzung

- Ermöglichen Sie Benutzern die Kontrolle (Datenexport, -korrektur, -löschung, soweit gesetzlich zulässig)

Dieser risikobasierte Ansatz ermöglicht es Unternehmen, strenge Kontrollen dort anzuwenden, wo sie wirklich benötigt werden, während die Privatsphäre für niedrigere Risikoaktivitäten gewahrt wird - ein Gleichgewicht zwischen Compliance-Verpflichtungen und Benutzererwartungen.

IN DIE ZUKUNFT: DIE ZUKUNFT VON COMPLIANCE UND DATENSCHUTZ IN DER KRYPTOWÄHRUNG

Die Kryptowährungsbranche steht an einem Scheideweg. Die in diesem Artikel beschriebene Compliance-Infrastruktur - KYC-Onboarding-Prozesse, KYT-Transaktionsüberwachung, Sanktions-Screening, risikobasierte Untersuchungen - hat sich seit den frühen Tagen von Bitcoin erheblich weiterentwickelt. Was als unregulierte Grenze begann, operiert jetzt unter zunehmend robusten Rahmenwerken, die in einigen Fällen den traditionellen Finanzdienstleistungs-Compliance ähneln oder sie sogar übertreffen. Dennoch bleiben grundlegende Spannungen ungelöst.

Regulatorische Entwicklung: Konvergenz und Expansion

Die globale Harmonisierung der Vorschriften beschleunigt sich. Die FATF Travel Rule, die den Austausch von Gegenparteiinformationen für Überweisungen über $1.000 erfordert, wird trotz erheblicher technischer Herausforderungen in verschiedenen Jurisdiktionen umgesetzt. Die EU-Verordnung über Märkte für Krypto-Assets (MiCA), die von 2024-2025 in Kraft tritt, etabliert umfassende Lizenzierungs-, Verbraucherschutz- und AML-Anforderungen, die in vielen anderen Regionen zum Vorbild werden.

In den USA weiten die Behörden die Durchsetzung weiter aus - die laufenden Verfahren der SEC gegen Börsen wegen nicht registrierter Wertpapierangebote, die Zuständigkeitsbehauptungen der CFTC für Derivate und die BSA-Durchsetzung von FinCEN weisen alle auf strengere Kontrollen hin.

Diese regulatorische Konvergenz bringt Klarheit, aber auch Kosten. Die Compliance-Ausgaben bei großen Börsen belaufen sich jetzt jährlich auf Dutzende Millionen: KYT-Anbieterlizenzen, Gehälter für Compliance-Mitarbeiter, technologische Infrastruktur, Rechtsberatung und regulatorische Gebühren. Diese Kosten schaffen Konsolidierungsdruck, zugunsten großer, gut kapitalisierter Plattformen gegenüber innovativen Neulingen. Das dezentrale Ethos, das viele zur Kryptowährung angezogen hat, steht einer Realität gegenüber, in der nur betriebliche Operationen im institutionellen Maßstab sich umfassende Compliance leisten können.

Technologiefortschritt: Datensparsamkeitstechnologien reifen heran

Trotz regulatorischer Gegenwinde schreiten datensparsame Technologien weiter voran. Systeme mit Zero-Knowledge-Proofs haben sich von akademischen Kuriositäten zu produktionsreifen Implementierungen entwickelt - Aztec, Aleo und andere zeigen, dass Datenschutz und Compliance technisch koexistieren können, auch wenn die regulatorische Akzeptanz hinterherhinkt. Selektive Offenlegungsnachweise und Standards für verifizierbare Nachweise bieten Wege zu wiederverwendbarer KYC, ohne Identitätsdokumente wiederholt offenzulegen. Mehrparteienberechnungsschemata könnten kollaborative Betrugserkennung ermöglichen, ohne die Privatsphäre einzelner Benutzer zu gefährden.

Die Frage ist, ob Regulierungsbehörden diese Ansätze akzeptieren werden. Historisch gesehen haben Finanzaufsichtsbehörden direkte Transparenz gegenüber kryptografischen Zusicherungen bevorzugt. Die Überzeugung der Behörden, Zero-Knowledge-Compliance-Nachweise zu akzeptieren, erfordert nicht nur technische Solidität, sondern auch institutionelles Vertrauensaufbau, Prüfrahmen und Notfallmaßnahmenprotokolle, die den Anforderungen staatlicher Ermittler entsprechen. Frühzeitige regulatorische Sandkastenerprobungen in der Schweiz, Singapur und im Vereinigten Königreich könnten Wege nach vorn aufzeigen, aber eine weit verbreitete Annahme liegt noch Jahre entfernt.

Branchenbifurkation: Regulierte vs. dezentrale Ökosysteme

Die Spannung zwischen Compliance und Datenschutz treibt die Kryptowährung in zwei zunehmend unterschiedliche Ökosysteme:

- Regulierter Plattformen: Zentralisierte Börsen, Verwahrer und Zahlungsdienstleister, die als Quasi-Banken mit voller KYC/AML/KYT-Infrastruktur, Bankbeziehungen, Fiat-Einstiegsstellen, institutionellem Verwahrungsservice und regulatorischen Lizenzen agieren. Diese Plattformen bedienen Mainstream-Nutzer, die Bequemlichkeit, Sicherheit und rechtliche Klarheit über absolute Privatsphäre stellen

- Dezentrale Alternativen: DEXs, nicht-verwahrte Wallets, Peer-to-Peer-Protokolle und Datenschutzwerkzeuge, die Benutzer bedienen, die Zensurresistenz und finanzielle Privatsphäre priorisieren. Diese Alternativen stehen unter wachsendem regulatorischen Druck - die Sanktionen gegen Tornado Cash und die anschließende Verfolgung von Entwicklern signalisiert die Bereitschaft der Behörden, auch nicht verwahrte Datenschutzwerkzeuge ins Visier zu nehmen

- Diese Bifurkation schafft eine unbequeme Realität: Benutzer müssen zwischen regulatorischem Schutz (Versicherung, Rechtsschutz, rechtliche Klarheit) und finanzieller Autonomie (Selbstverwahrung, Privatsphäre, zugangsfreiem Zugang) wählen. Die Kryptowährungsvision "sei deine eigene Bank" bleibt technisch möglich, existiert jedoch zunehmend im Konflikt mit regulatorischen Rahmenwerken, die auf Vermittlern basieren.

Praktische Realitäten für Nutzer und Unternehmen

Für Einzelpersonen, die Kryptowährungen verwenden, erfordert die Compliance-Landschaft Pragmatismus:

- Verstehen Sie, dass jede Interaktion mit regulierten Plattformen eine dauerhafte Identitätsverbindung und Transaktionsüberwachung schafft

- Erkennen Sie, dass Datenschutzwerkzeuge, obwohl in den meisten Rechtsprechungen legal, verstärkte Überprüfung oder Kontoeinschränkungen auslösen können

- Akzeptieren Sie, dass die meisten Mainstream-Anwendungsfälle (Handel, Verwahrung, Fiat-Umwandlung) derzeit KYC-Kompromisse erfordern

- Recherchieren Sie die Compliance-Praktiken der Plattform, bevor Sie Dienstleistungen wählen, und gleichen Sie Datenschutzpräferenzen mit regulatorischer Risikotoleranz ab

Für Unternehmen, die in diesem Bereich tätig sind, erfordert die Navigation durch die Compliance strategische Entscheidungen:

- Lizenzierungsstrategien bestimmen, wo und wie Sie operieren können - ein Gleichgewicht zwischen den Anforderungen der Gerichtsbarkeit und der betrieblichen Komplexität

- Technologische Investitionen in KYT, Fallmanagementsysteme und Untersuchungstools sind unvermeidbare Kosten des Marktzugangs

- Die Compliance-Kultur muss echt sein, nicht performativ - Regulierungsbehörden verfolgen zunehmend Unternehmen, deren Compliance-Programme nur auf dem Papier existieren

- Die Kalibrierung der Risikotoleranz bestimmt Ihre Marktposition: konservative Ansätze begrenzen die regulatorische Exposition, können jedoch Wettbewerbsvorteile opfern

Das ungelöste Paradox

Kryptowährung wurde entwickelt, um Finanztransaktionen ohne vertrauenswürdige Vermittler zu ermöglichen, doch Compliance erfordert per Definition Vermittler, die Identitäten überprüfen und Transaktionen überwachen. Smart-Contract-Plattformen wurden entwickelt, um Code unstoppbar auszuführen, doch Regulierungsbehörden verlangen die Fähigkeit, Vermögenswerte einzufrieren und Transaktionen rückgängig zu machen. Öffentliche Blockchains schaffen dauerhafte transparente Aufzeichnungen, doch Privatsphäre bleibt eine legitime Benutzererwartung.

Diese Spannungen haben keine einfache Lösung. Die in diesem Artikel dargestellten Compliance-Ansätze stellen pragmatische Kompromisse dar: genug tun, um Regulierungsbehörden zu befriedigen, während ausreichend Autonomie bewahrt wird, um erkennbar "krypto" zu bleiben. Ob diese Kompromisse nachhaltig sind, hängt von der regulatorischen Entwicklung, technologischen Innovationen und letztlich der Bereitschaft der Gesellschaft ab, Finanzsysteme zu akzeptieren, die anders funktionieren als traditionelle Banken.