All'inizio di ottobre 2025, un post sui social media ormai cancellato ha provocato shock nella comunità delle criptovalute. Josh Mandell, un ex trader di Wall Street, ha fatto un'affermazione sorprendente: i computer quantistici erano già utilizzati per sottrarre Bitcoin da portafogli inattivi o appartenenti a proprietari deceduti. Secondo Mandell, un "grande giocatore" aveva trovato il modo di estrarre Bitcoin direttamente da questi portafogli senza passare per il mercato aperto, lasciando agli analisti blockchain l'unico mezzo di rilevamento.

L'accusa era esplosiva. Se vera, minerebbe le fondamenta stesse del modello di sicurezza di Bitcoin e sfiderebbe il principio che una volta che i fondi sono protetti da una chiave privata, solo il titolare può accedervi. Nel giro di poche ore, l'affermazione ha scatenato un intenso dibattito nei forum crypto, sui social media e nelle pubblicazioni di settore. Alcuni hanno espresso allarme, altri scetticismo e molti semplicemente confusione sul fatto che la minaccia quantistica di cui si parlava da anni si fosse finalmente materializzata.

La risposta da parte degli esperti di Bitcoin e della più ampia comunità delle criptovalute è stata rapida e inequivocabile: questo non sta accadendo. Harry Beckwith, fondatore di Hot Pixel Group, ha affermato senza mezzi termini che non c'è "letteralmente alcuna possibilità che questo stia accadendo". Matthew Pines del Bitcoin Policy Institute ha definito la teoria "falsa" e ha criticato la mancanza di prove. Il consenso tra gli esperti tecnici è stato chiaro: sebbene il calcolo quantistico rappresenti un rischio teorico futuro per Bitcoin, le attuali macchine non hanno il conteggio dei qubit, le capacità di correzione degli errori e la potenza di elaborazione necessaria per attacchi crittografici.

Eppure la dichiarazione virale di Mandell, nonostante sia stata smentita, ha rivelato qualcosa di importante: la minaccia quantistica a Bitcoin è entrata nella coscienza mainstream e la linea tra preoccupazione ragionevole e panico infondato è pericolosamente sfumata. Con l'annuncio da parte di Google del chip Willow da 105 qubit nel dicembre 2024, IBM che prevede un roadmap per il quantum computing fault-tolerant entro il 2029, e il gestore patrimoniale BlackRock che aggiunge avvertenze sul calcolo quantistico agli ETF Bitcoin nel maggio 2025, la domanda non è più se i computer quantistici rappresenteranno un rischio per le criptovalute, ma quando, e cosa dovrebbe fare l'industria al riguardo.

Questo articolo esamina la reale relazione tra tecnologia quantistica e Bitcoin, separando il clamore dalla realtà. Piuttosto che ripetere narrazioni semplicistiche di computer quantistici che "uccidono Bitcoin" o non rappresentano alcuna minaccia, esploreremo la reale tempistica, le barriere tecniche, le poste economiche, i dibattiti etici e anche i potenziali benefici che il calcolo quantistico potrebbe portare all'ecosistema delle criptovalute. La verità, come sempre, sta tra il panico e la compiacenza.

Calcolo Quantistico 101 per Lettori Crypto

Per capire la minaccia quantistica a Bitcoin, dobbiamo prima comprendere cosa rende i computer quantistici fondamentalmente diversi dai computer classici che hanno alimentato la rivoluzione digitale negli ultimi 70 anni.

La Nascita del Calcolo Quantistico

La storia del calcolo quantistico inizia non con i computer, ma con la luce. Nel 1905, Albert Einstein pubblicò il suo lavoro rivoluzionario sull'effetto fotoelettrico, dimostrando che la luce si comporta non solo come un'onda, ma anche come pacchetti discreti di energia chiamati fotoni. Questa scoperta aiutò a stabilire la meccanica quantistica come un nuovo quadro di riferimento per comprendere la natura su scala ridotta - un quadro in cui le particelle possono esistere in stati multipli simultaneamente, dove l'osservazione cambia la realtà, e dove le particelle separate da grandi distanze possono rimanere misteriosamente connesse.

Per decenni, la meccanica quantistica rimase principalmente un dominio teorico per i fisici. Ma nel 1994, il matematico Peter Shor sviluppò un algoritmo che avrebbe cambiato tutto. L'algoritmo di Shor dimostrò che un computer quantistico sufficientemente potente potrebbe fattorizzare numeri grandi esponenzialmente più velocemente di qualsiasi computer classico - una scoperta con profonde implicazioni per la crittografia, dato che gran parte della crittografia moderna si basa sulla difficoltà matematica di fattorizzare numeri primi grandi o risolvere problemi di logaritmo discreto.

Improvvisamente, il calcolo quantistico si trasformò da curiosità accademica in una questione di sicurezza nazionale e importanza economica. I governi e le aziende tecnologiche cominciarono a investire risorse per costruire computer quantistici pratici, gareggiando verso un futuro in cui le protezioni crittografiche di oggi potrebbero diventare obsolete.

Come Funzionano i Computer Quantistici

Al centro del calcolo quantistico c'è il qubit, o bit quantico. A differenza dei bit classici, che esistono in uno stato definito di 0 o 1, i qubit possono esistere in una sovrapposizione - rappresentando simultaneamente sia 0 che 1 fino a quando non vengono misurati. Questo non è solo una metafora o un'approssimazione; è una caratteristica fondamentale della meccanica quantistica.

Quando si combinano più qubit, le possibilità si moltiplicano esponenzialmente. Due bit classici possono rappresentare quattro stati possibili, ma solo uno alla volta. Due qubit possono rappresentare tutti e quattro i stati simultaneamente attraverso la sovrapposizione. Aggiungendo più qubit, lo spazio computazionale esplode: 10 qubit possono rappresentare 1.024 stati contemporaneamente, 50 qubit possono rappresentare oltre un quadrilione di stati, e 300 qubit potrebbero teoricamente rappresentare più stati degli atomi nell'universo osservabile.

Questo massiccio parallelismo è completato da altri due fenomeni quantistici: entanglement e interferenza. L'entanglement consente ai qubit di essere correlati in modi che non hanno analoghi classici - misurare uno influenza istantaneamente gli altri, indipendentemente dalla distanza. L'interferenza consente ai computer quantistici di amplificare le risposte corrette e cancellare quelle sbagliate, dirigendo il calcolo verso le soluzioni.

Queste proprietà permettono ai computer quantistici di affrontare certi problemi in modi fondamentalmente nuovi. Per compiti come la simulazione del comportamento molecolare, l'ottimizzazione di sistemi complessi o, in modo cruciale, la rottura di certi tipi di crittografia, i computer quantistici potrebbero superare di gran lunga anche i supercomputer più potenti.

Lo Stato Attuale dell'Hardware Quantistico

Tuttavia, il divario tra la promessa teorica del calcolo quantistico e la realtà pratica rimane vasto. Le stesse proprietà quantistiche che rendono i qubit potenti li rendono anche straordinariamente fragili. I qubit sono estremamente sensibili alle perturbazioni ambientali - calore, radiazioni elettromagnetiche, vibrazioni - tutte cause di errori e distruzione degli stati quantistici delicati necessari per il calcolo. Questo fenomeno, chiamato decoerenza, si verifica su scale temporali misurate in microsecondi.

Nel dicembre 2024, Google ha presentato il suo chip quantistico Willow, rappresentando lo stato dell'arte attuale. Willow dispone di 105 qubit fisici con una connettività media di 3,47 qubit. Il chip ha dimostrato miglioramenti rivoluzionari nella correzione degli errori quantistici, raggiungendo un tasso di errore di appena 0,035 percento per i gate a singolo qubit. Forse il più impressionante, Willow ha mostrato che aggiungere più qubit potrebbe effettivamente ridurre gli errori - un traguardo critico chiamato correzione degli errori "sotto soglia" che era sfuggito ai ricercatori per quasi tre decenni.

Willow ha eseguito un calcolo in meno di cinque minuti che avrebbe richiesto a uno dei supercomputer più veloci di oggi un tempo stimato di 10 settilioni di anni - un numero che supera di gran lunga l'età dell'universo. Sebbene alcuni critici abbiano notato che si trattava di un compito di benchmark specializzato (campionamento del circuito casuale) piuttosto che di un'applicazione pratica, ha dimostrato che i computer quantistici stanno raggiungendo imprese computazionali realmente al di là della portata classica.

IBM ha delineato un piano ancora più ambizioso. Entro il 2025, l'azienda prevede di lanciare il processore Nighthawk con 120 qubit in grado di eseguire circuiti con 5.000 gate. Entro il 2028, IBM mira a collegare più moduli per realizzare sistemi con oltre 1.000 qubit. L'obiettivo finale: IBM Quantum Starling, previsto per il 2029, sarà un computer quantistico su larga scala a tolleranza di guasto in grado di eseguire circuiti comprendenti 100 milioni di gate quantistici su 200 qubit logici.

Questi sono risultati notevoli, ma evidenziano anche quanto siamo lontani dalle macchine che potrebbero minacciare Bitcoin. I sistemi attuali operano con circa 100 a 1.000 qubit fisici. Rompere la crittografia di Bitcoin richiederebbe qualcosa di completamente diverso in scala.

La Crittografia di Bitcoin e la Minaccia Quantistica

Per capire la vulnerabilità di Bitcoin ai computer quantistici, dobbiamo esaminare le fondamenta crittografiche che garantiscono la sicurezza della rete e mantengono i fondi degli utenti al sicuro.

La Doppia Protezione: ECDSA e SHA-256

Bitcoin impiega due principali sistemi crittografici, ciascuno con funzioni di sicurezza diverse. Il primo è l'Algoritmo di Firma Digitale a Curva Ellittica (ECDSA), che utilizza specificamente la curva secp256k1. ECDSA crea la relazione tra una chiave privata dell'utente (che deve mantenere segreta) e la chiave pubblica (che può condividere in sicurezza). Quando spendi Bitcoin, usi la tua chiave privata per creare una firma digitale che dimostra la proprietà. Chiunque può verificare questa firma utilizzando la tua chiave pubblica, ma derivare la chiave privata dalla chiave pubblica è considerato computazionalmente irrealizzabile con i computer classici.

La sicurezza di ECDSA si basa sul problema del logaritmo discreto sulla curva ellittica. Dato un punto di partenza su una curva ellittica e il risultato di moltiplicare quel punto per un numero segreto (la chiave privata), trovare quel numero segreto è straordinariamente difficile. Con 256 bit di sicurezza, ci sono circa 2^256 chiavi private possibili - un numero così grande che provarle tutte richiederebbe più tempo dell'età dell'universo, anche per tutti i computer classici sulla Terra che lavorano insieme.

Il secondo strato crittografico di Bitcoin è SHA-256, una funzione di hash crittografica usata sia nel mining (dove i minatori devono trovare nonce unici... Content: i minatori competono per trovare specifici valori di hash e nella generazione di indirizzi (le chiavi pubbliche vengono hashate per creare indirizzi più corti e convenienti). Le funzioni hash sono unidirezionali: è facile calcolare l'hash di qualsiasi input, ma è praticamente impossibile invertire il processo e trovare un input che produca un hash specifico.

L'Algoritmo di Shor: La Spada Quantistica

Ecco dove entrano in gioco i computer quantistici. Nel 1994, Peter Shor ha dimostrato che un computer quantistico sufficientemente potente che esegue il suo algoritmo potrebbe risolvere il problema del logaritmo discreto - e per estensione, rompere la crittografia a curva ellittica - in tempo polinomiale. Invece di avere bisogno di risorse computazionali esponenziali che richiederebbero ere, l'algoritmo di Shor potrebbe potenzialmente decifrare una chiave ECDSA a 256 bit in ore o addirittura minuti, dato un hardware quantistico adeguato.

Il meccanismo è elegante ma complesso. L'algoritmo di Shor trasforma il problema del logaritmo discreto in un problema di ricerca dei periodi, che i computer quantistici possono risolvere in modo efficiente usando la trasformata quantistica di Fourier. Sfruttando la sovrapposizione e l'interferenza, l'algoritmo può esplorare simultaneamente molte soluzioni potenziali ed estrarre il periodo corretto, che poi fornisce la chiave privata.

Non si tratta di teorie senza fondamento - l'algoritmo di Shor è stato implementato con successo su piccoli computer quantistici per fattorizzare numeri modesti. Nel 2019, i ricercatori hanno utilizzato un computer quantistico per fattorizzare il numero 35 (5 × 7). Anche se questo è estremamente facile per i computer classici, ha dimostrato che l'algoritmo funziona in linea di principio. La sfida sta nello scalare a dimensioni rilevanti per la crittografia.

Il Problema della Soglia dei Qubit

Quanti qubit sarebbero effettivamente necessari per rompere la crittografia ECDSA di Bitcoin? Questa domanda sta al centro dei dibattiti sui tempi, e la risposta è più sfumata di quanto suggerisca un singolo numero.

La ricerca suggerisce che rompere una chiave a curva ellittica a 256 bit come la secp256k1 di Bitcoin utilizzando l'algoritmo di Shor richiederebbe circa 2.000-3.000 qubit logici. Una stima spesso citata pone il fabbisogno a circa 2.330 qubit logici, in grado di eseguire approssimativamente 126 miliardi di operazioni quantistiche.

Tuttavia, la distinzione cruciale risiede tra qubit logici e qubit fisici. Un qubit logico è un'unità computazionale corretta da errori - il qubit stabile e affidabile di cui l'algoritmo di Shor ha bisogno. Ogni qubit logico deve essere costruito da molti qubit fisici che lavorano insieme per rilevare e correggere errori. Gli attuali schemi di correzione degli errori potrebbero richiedere da centinaia a migliaia di qubit fisici per creare un singolo qubit logico, a seconda dei tassi di errore e dei codici di correzione utilizzati.

Quando si tiene conto del sovraccarico di correzione degli errori, le stime per la rottura dell'ECDSA di Bitcoin salgono drammaticamente. Vari studi suggeriscono che potrebbero essere necessari ovunque da 13 milioni a 317 milioni di qubit fisici, a seconda del tempo previsto per l'attacco e della qualità dell'hardware quantistico. Per contestualizzare, il chip Willow di Google ha 105 qubit fisici, il che significa che avremmo bisogno di sistemi dalle 100.000 alle 3 milioni di volte più grandi rispetto all'hardware all'avanguardia attuale.

C'è un altro fattore critico: la velocità. Gli indirizzi Bitcoin con fondi in essi espongono le loro chiavi pubbliche solo quando le transazioni vengono trasmesse alla rete. Nell'uso moderno di Bitcoin, quelle transazioni in genere vengono confermate in un blocco entro 10-60 minuti. Un attaccante che utilizza computer quantistici per estrarre chiavi private da chiavi pubbliche dovrebbe completare questo calcolo entro quella stretta finestra di tempo - prima che la transazione legittima venga confermata e i fondi non siano più accessibili.

Questa limitazione temporale aumenta notevolmente i requisiti hardware. Per decifrare una chiave ECDSA entro un'ora invece di un giorno, i requisiti di qubit aumentano ulteriormente, potenzialmente spingendo il numero ben oltre i 300 milioni di qubit fisici per qualsiasi scenario di attacco realistico.

Quali Wallet Sono Più Vulnerabili?

Non tutti gli indirizzi Bitcoin affrontano lo stesso rischio quantistico. Il grado di vulnerabilità dipende principalmente da un fattore: se la chiave pubblica è stata esposta.

I più vulnerabili sono gli indirizzi Pay-to-Public-Key (P2PK), il formato originale di indirizzo Bitcoin che Satoshi Nakamoto ha utilizzato ampiamente. Questi indirizzi contengono direttamente la chiave pubblica nella blockchain, visibile a chiunque. Circa 1,9 milioni di Bitcoin (circa il 9% della fornitura totale) sono depositati in indirizzi P2PK, compresi circa 1 milione di Bitcoin attribuiti a Satoshi. Queste monete sono immediatamente vulnerabili a chiunque abbia un computer quantistico sufficientemente potente da eseguire l'algoritmo di Shor.

Successivi sono gli indirizzi Pay-to-Public-Key-Hash (P2PKH) dove la chiave pubblica è stata rivelata attraverso transazioni di spesa. Una volta che si spende da un indirizzo P2PKH, la chiave pubblica diventa visibile sulla blockchain. La pratica migliore prevede di utilizzare ogni indirizzo solo una volta, ma molti utenti riutilizzano indirizzi, lasciando i fondi rimanenti vulnerabili se i computer quantistici si materializzano. L'analisi di settore suggerisce che fino al 25% della fornitura circolante di Bitcoin potrebbe essere a rischio a causa delle chiavi pubbliche esposte - circa 4 milioni di Bitcoin per un valore di decine di miliardi di dollari.

I formati di indirizzo moderni offrono più protezione. Gli indirizzi Segregated Witness (SegWit) e Taproot forniscono una maggiore resistenza quantistica non attraverso una crittografia diversa, ma attraverso migliorate pratiche di riutilizzo dell'indirizzo e, nel caso di Taproot, attraverso percorsi di spesa alternativi. Tuttavia, anche questi indirizzi alla fine espongono chiavi pubbliche quando i fondi vengono spesi.

Gli indirizzi Bitcoin più sicuri sono quelli che non sono mai stati utilizzati - dove la chiave pubblica rimane nascosta dietro un hash e nessuna transazione l'ha mai rivelata. Per questi indirizzi, un attaccante quantistico dovrebbe rompere SHA-256, che è considerevolmente più resistente agli attacchi quantistici rispetto all'ECDSA.

SHA-256 e l'Algoritmo di Grover

Mentre l'algoritmo di Shor minaccia l'ECDSA, un diverso algoritmo quantistico chiamato algoritmo di Grover influenza le funzioni hash come SHA-256. A differenza del vantaggio esponenziale di Shor, l'algoritmo di Grover offre solo un miglioramento quadratico per la ricerca in database non strutturati.

In termini pratici, l'algoritmo di Grover effettivamente dimezza il livello di sicurezza di SHA-256, riducendolo da una sicurezza a 256 bit a una sicurezza a 128 bit. Questo può sembrare drammatico, ma la sicurezza a 128 bit rimane straordinariamente forte - ben oltre quello che qualsiasi computer classico o quantistico a breve termine potrebbe rompere. Attaccare SHA-256 anche con l'algoritmo di Grover richiederebbe risorse computazionali astronomiche, probabilmente includendo miliardi di qubit logici.

Il consenso tra i crittografi è che SHA-256 non è la preoccupazione immediata. La vera vulnerabilità risiede in ECDSA e nelle chiavi pubbliche esposte che rendono gli attacchi quantistici fattibili.

L'Accusa di Furto Quantistico di Mandell: Analisi della Rivendicazione

La rivendicazione di Josh Mandell dell'ottobre 2025 ha rappresentato l'ultima - e forse la più virale - voce in una lunga storia di FUD quantistico (paura, incertezza e dubbio) che prende di mira Bitcoin. Esaminiamo le sue specifiche accuse e le prove contro di esse.

L'Accusa in Dettaglio

Secondo numerosi rapporti, Mandell ha sostenuto che:

- Vecchi portafogli Bitcoin inattivi venivano silenziosamente svuotati usando la tecnologia di calcolo quantistico

- Un attore importante stava accumulando Bitcoin fuori mercato accedendo alle chiavi private di portafogli i cui proprietari erano improbabili a notare o rispondere

- I portafogli presi di mira erano conti dormienti da molto tempo, spesso ritenuti abbandonati o legati a proprietari deceduti

- Le monete venivano estratte senza creare disordini di mercato né grandi ordini di vendita

- Solo un'analisi forense della blockchain potrebbe rivelare schemi di movimento sospetti

- La tecnologia quantistica aveva raggiunto un punto in cui poteva superare le difese crittografiche di Bitcoin in modi che il calcolo classico non può fare

Crucialmente, Mandell non ha offerto prove concrete per queste affermazioni. La sua posizione era che lo scenario era tecnicamente possibile e potenzialmente già in corso, ma questo rimaneva non verificato e speculativo.

Perché l'Accusa ha Suscitato Interesse

L'accusa di Mandell ha preso piede perché ha toccato diverse preoccupazioni reali all'interno della comunità Bitcoin. In primo luogo, il tempismo ha coinciso con legittimi progressi nel calcolo quantistico. Google aveva appena annunciato il proprio chip Willow, e IBM stava pubblicizzando la sua roadmap verso il calcolo quantistico tollerante agli errori entro il 2029. La minaccia quantistica improvvisamente sembrava più concreta e imminente rispetto agli anni precedenti.

In secondo luogo, il fascino di Bitcoin intorno alle "monete perse" crea un'apertura narrativa per tali affermazioni. Si stima che tra 2,3 milioni e 3,7 milioni di Bitcoin siano permanentemente persi a causa di chiavi private dimenticate, proprietari deceduti senza una corretta pianificazione patrimoniale, o portafogli creati nei primi giorni di Bitcoin e successivamente abbandonati. Questo rappresenta ovunque dal 11 al 18 percento della fornitura fissa di Bitcoin di 21 milioni - centinaia di miliardi di dollari di valore, seduti dormienti e potenzialmente vulnerabili.

L'idea che qualcuno con tecnologia quantistica avanzata possa recuperare queste monete perse prima dei loro legittimi proprietari (se ancora esistono) porta una certa plausibilità a chi non è familiare con i requisiti tecnici. Gioca anche con narrazioni riguardanti attori statali segreti, corporation ben finanziate, o entità ombrose con accesso a tecnologia classificata molto oltre ciò che è pubblicamente noto.

Le Confutazioni Tecniche

Gli esperti hanno rapidamente identificato numerosi problemi con l'accusa di Mandell. Il problema più fondamentale è la capacità dell'hardware. Come abbiamo stabilito, rompere la crittografia ECDSA di Bitcoin richiederebbe ovunque da 13 milioni a 300 milioni di qubit fisici, a seconda di vari fattori. I sistemi attuali hanno circa 100 a 1.000 qubit - un divario di cinque-sei ordini di grandezza.

Il chip Willow di Google, per quanto impressionante, opera con 105 qubit fisici. Anche se assumiamo progressi straordinari nella qualità dei qubit e nella correzione degli errori, il salto a milioni di qubit rappresenta non un avanzamento incrementale ma una svolta trasformativa che rivoluzionerebbe non solo il calcolo quantistico ma anche la produzione, i sistemi di raffreddamento, i controlliTradurre il seguente contenuto dall'inglese all'italiano.

Non tradurre i link markdown.

Contenuto:

Elettronica e ricerca in fisica fondamentale. Tali progressi avvenuti segretamente, senza alcuna indicazione pubblica, mettono a dura prova la credibilità.

C'è anche il problema della correzione degli errori. Gli attuali computer quantistici hanno tassi di errore che rendono impossibili calcoli estesi senza una sofisticata correzione degli errori. L'impresa di Google con Willow ha dimostrato per la prima volta la correzione degli errori "sotto soglia", mostrando che gli errori possono diminuire man mano che si aggiungono più qubit. Tuttavia, i tassi di errore logici raggiunti (circa lo 0,14 percento per ciclo) restano ordini di grandezza superiori al 0,0001 percento o meglio, considerato necessario per eseguire algoritmi quantistici su larga scala come quello di Shor.

Gli esperti del settore notano che passare dalle dimostrazioni in laboratorio della correzione degli errori quantistici a macchine tolleranti ai guasti, in grado di eseguire l'algoritmo di Shor su scala crittograficamente rilevante, resta una sfida ingegneristica monumentale, che richiederà probabilmente almeno un altro decennio di sviluppo intensivo.

La Prova del Blockchain (o la sua Assenza)

Forse il punto più critico contro l'affermazione di Mandell è l'assenza di prove a supporto nel blockchain stesso. La trasparenza di Bitcoin significa che tutte le transazioni sono pubblicamente visibili e ampiamente monitorate da società di analisi blockchain, ricercatori accademici e individui curiosi con le competenze tecniche per analizzare i modelli di movimento.

Se i computer quantistici stessero sistematicamente prosciugando portafogli dormienti, dovremmo vedere segni specifici:

- Movimenti improvvisi e simultanei da più vecchi indirizzi P2PK che erano stati inattivi per anni

- Fondi spostati in modelli coordinati che suggeriscono un singolo attore con accesso privilegiato a più portafogli

- Un'anomalia statistica nel tasso dei portafogli "risvegliati" che non può essere spiegata da fattori normali

Quello che gli analisti del blockchain osservano in realtà è molto diverso. I vecchi portafogli talvolta diventano di nuovo attivi, ma questi movimenti si allineano a modelli attesi: regolazioni patrimoniali dopo la morte dei proprietari, possessori a lungo termine che finalmente decidono di vendere, utenti che recuperano vecchi portafogli hardware o utenti coscienziosi sulla sicurezza che trasferiscono i fondi a nuovi tipi di indirizzi.

Importante, queste riattivazioni riguardano tipicamente portafogli con storie conosciute e spiegazioni plausibili. Non c'è ondata di movimenti misteriosi e coordinati dagli indirizzi più vecchi e vulnerabili che indicherebbe un furto alimentato da capacità quantistiche.

La società di analisi blockchain Chainalysis e altri hanno esaminato i modelli di movimento degli indirizzi Bitcoin iniziali e non hanno trovato prove di attività anomala che suggerirebbero attacchi quantistici. Le monete dormienti restano dormienti.

Il Problema della Logica Economica

C'è anche un argomento economico contro il furto quantistico attuale. Se un attore statale o un'organizzazione ben finanziata avesse sviluppato con successo computer quantistici in grado di rompere la crittografia di Bitcoin, li dispiegherebbero davvero in un modo che potrebbe essere rilevato?

Tale tecnologia sarebbe uno dei segreti più preziosi al mondo, con applicazioni ben oltre le criptovalute. Potrebbe rompere le comunicazioni governative, compromettere i sistemi militari, minare le infrastrutture finanziarie e rendere vulnerabili trilioni di dollari di dati crittografati. Usarla per rubare Bitcoin - e rischiare il rilevamento che allertrebbe il mondo su questa capacità - ha poco senso strategico.

Un attore razionale con capacità quantistiche preferirebbe accumulare quante più informazioni e vantaggi economici possibile sotto il radar, rivelando la tecnologia solo quando assolutamente necessario o quando farlo promuove un obiettivo strategico più ampio. Rubare Bitcoin da portafogli dormienti, sebbene potenzialmente redditizio, rischierebbe di esporre la capacità quantistica per guadagni relativamente modesti rispetto al pieno potenziale della tecnologia.

Dimensioni Economiche ed Etiche: Il Problema dei Bitcoin Persi

Mentre l'affermazione specifica di Mandell sul furto quantistico attuale manca di prove, la sua affermazione solleva domande profonde sul futuro di Bitcoin in un mondo post-quantistico. Cosa succede se - o quando - i computer quantistici diventano abbastanza potenti da recuperare i Bitcoin "persi"? Le implicazioni economiche ed etiche meritano seria considerazione.

La Magnitudine dei Bitcoin Persi

Le stime attuali suggeriscono che tra i 2,3 milioni e i 3,7 milioni di Bitcoin siano persi permanentemente. Questo include:

- Monete in portafogli dove le chiavi private sono state perse o mai correttamente effettuato un backup

- Bitcoin inviati a portafogli di individui deceduti i cui eredi non hanno accesso

- Monete in vecchi indirizzi P2PK dai primi anni di Bitcoin, quando la criptovaluta aveva poco valorSaltare la traduzione per i link markdown.

Contenuto: recuperati tramite il calcolo quantistico, dovrebbero esserlo? L'anonimato di Satoshi significa che non possiamo chiedere i desideri del creatore. Molti nella comunità considerano queste monete sacre - una parte permanente della mitologia di Bitcoin che dovrebbe rimanere intatta indipendentemente dalle capacità tecniche. Altri sostengono che lasciare una così grande fornitura vulnerabile agli attacchi quantistici rappresenta un rischio sistemico per la rete.

La Risposta Istituzionale

La decisione di BlackRock di aggiungere avvertimenti quantistici alla documentazione del suo ETF su Bitcoin indica che la finanza istituzionale sta prendendo seriamente queste questioni. La documentazione dichiara esplicitamente che i progressi nel calcolo quantistico potrebbero "minacciare la sicurezza della rete" e potenzialmente portare a "perdite significative" per gli investitori.

Questo riflette un modello più ampio di adozione istituzionale che porta a una maggiore attenzione sui rischi che la comunità cripto potrebbe aver precedentemente respinto o minimizzato. I fondi pensione, i fondi di dotazione e i consulenti finanziari che considerano l'esposizione a Bitcoin desiderano chiarezza sui rischi estremi, incluso il calcolo quantistico. Il fatto che il rischio quantistico ora appaia nei documenti di divulgazione dei prodotti finanziari regolamentati lo trasforma da preoccupazione teorica a una considerazione di investimento quantificabile.

Altre grandi istituzioni stanno osservando. Se le capacità quantistiche avanzano più rapidamente del previsto, potremmo vedere il capitale istituzionale fuggire dai mercati delle criptovalute a meno che non esistano strategie di mitigazione chiare. Ciò crea pressione sugli sviluppatori di Bitcoin e sulla comunità più ampia per implementare soluzioni resistenti al calcolo quantistico prima che la minaccia si materializzi, piuttosto che aspettare una crisi.

Roadmap della Sicurezza: Come Bitcoin Può Evolversi

La notizia incoraggiante è che la vulnerabilità quantistica di Bitcoin non è né sorprendente né ignorata. I crittografi conoscono l'algoritmo di Shor dal 1994 e la comunità di sviluppo di Bitcoin discute la resistenza quantistica da anni. Esistono diverse direzioni di ricerca e strategie pratiche per rafforzare Bitcoin contro gli attacchi quantistici.

Migliori Pratiche Attuali per gli Utenti

Ancor prima di eventuali modifiche a livello di protocollo, gli utenti individuali di Bitcoin possono adottare misure per ridurre al minimo la loro esposizione quantistica. La pratica più importante è evitare il riutilizzo degli indirizzi. Quando si spende da un indirizzo Bitcoin, la chiave pubblica diventa visibile sulla blockchain. La best practice è trattare ciascun indirizzo come monouso - dopo aver speso da esso, muovi eventuali fondi rimanenti a un nuovo indirizzo, assicurandoti che la vecchia chiave pubblica non sia più associata a monete non spese.

Il software di portafoglio moderno ha sempre più adottato questa pratica automaticamente. I portafogli hardware e quelli a nodo completo generano tipicamente nuovi indirizzi di resto per ogni transazione, implementando indirizzi monouso senza richiedere agli utenti di comprendere l'underlying security logic. Gli utenti con software di portafoglio più vecchio o che gestiscono manualmente gli indirizzi dovrebbero controllare le loro pratiche e aggiornarsi per abitudini più sicure dal punto di vista quantistico.

Un altro passo protettivo è migrare i fondi a formati di indirizzo più moderni. Gli indirizzi Segregated Witness (SegWit) e soprattutto Taproot offrono una resistenza quantistica marginalmente migliore attraverso una migliore igiene degli indirizzi e, nel caso di Taproot, percorsi di script alternativi che potrebbero abilitare firme resistenti al calcolo quantistico in futuri soft fork. Sebbene questi formati utilizzino la stessa crittografia a curve ellittiche sottostante, riflettono una filosofia di design più cosciente della minaccia quantistica.

Per i detentori a lungo termine, il consiglio è semplice: utilizzare nuovi indirizzi per ogni transazione ricevuta, non riutilizzare gli indirizzi dopo la spesa e mantenere i fondi in indirizzi le cui chiavi pubbliche non sono mai state esposte. Questo non elimina completamente il rischio quantistico ma riduce significativamente la superficie di attacco.

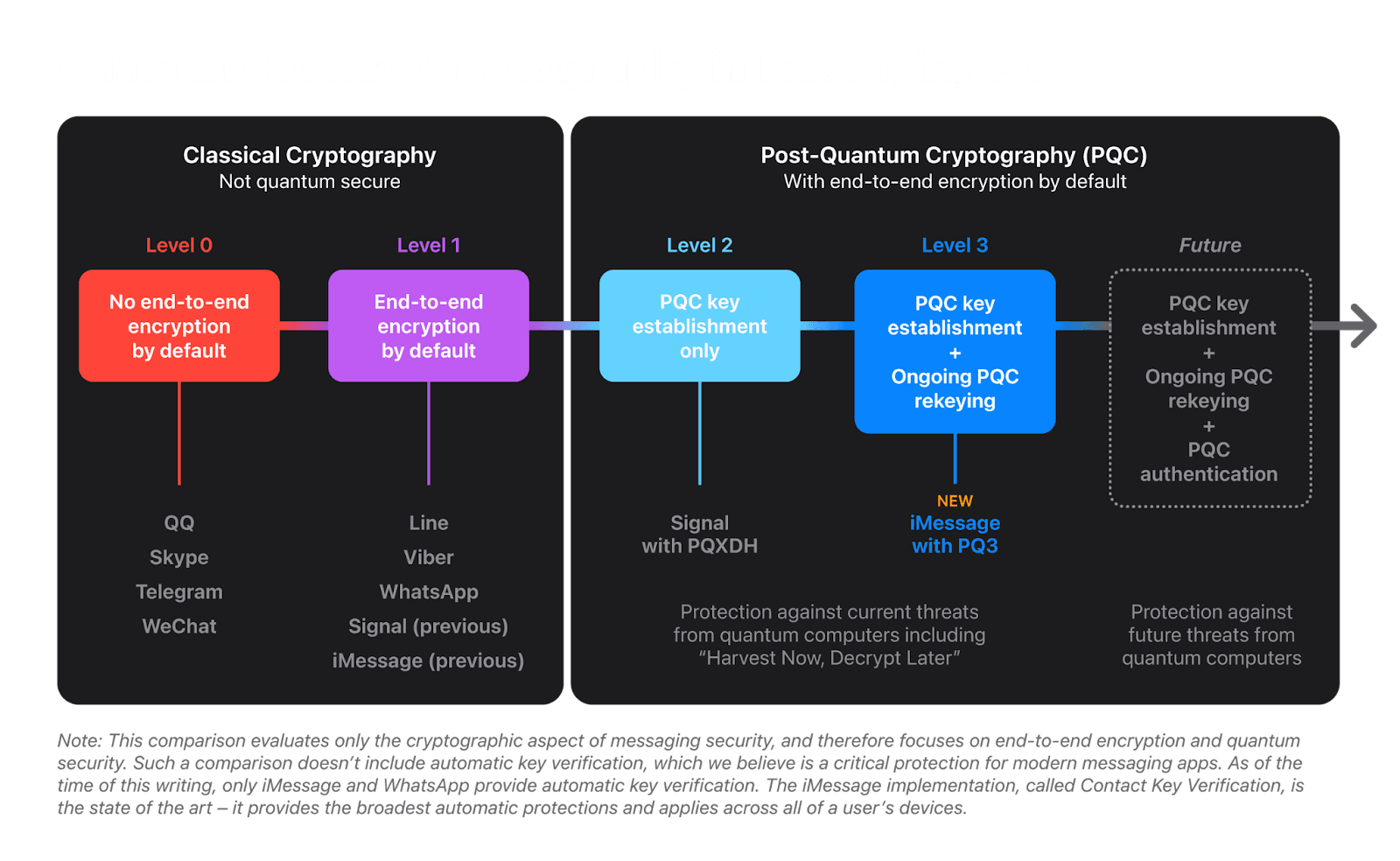

Standard di Crittografia Post-Quantistica

La comunità crittografica più ampia sta lavorando verso alternative resistenti al calcolo quantistico da oltre un decennio. Nel 2016, il National Institute of Standards and Technology (NIST) degli Stati Uniti ha lanciato un progetto per standardizzare la crittografia post-quantistica (PQC) - algoritmi crittografici considerati sicuri contro computer classici e quantistici.

Dopo anni di analisi e competizione, nel 2024 NIST ha annunciato il suo primo set di standard PQC. Gli algoritmi selezionati includono:

- CRYSTALS-Kyber per l'incapsulamento delle chiavi (sostituendo sistemi come RSA per scambio sicuro delle chiavi)

- CRYSTALS-Dilithium, FALCON e SPHINCS+ per le firme digitali (sostituendo sistemi come le firme ECDSA e RSA)

Questi algoritmi si basano su problemi matematici diversi rispetto alla crittografia attuale. Gli schemi basati su reticolo come Dilithium si basano sulla difficoltà di trovare vettori corti in reticoli ad alta dimensione. Gli schemi basati su hash come SPHINCS+ sono costruiti sulla sicurezza delle funzioni di hash crittografici, che si crede siano già relativamente resistenti al calcolo quantistico. La crittografia multivariata utilizza sistemi di equazioni quadratiche su campi finiti.

L'intuizione cruciale è che mentre l'algoritmo di Shor risolve efficacemente i problemi di logaritmi discreti e fattorizzazione, non offre vantaggi simili contro queste nuove strutture matematiche. Per quanto estende la conoscenza attuale, i computer quantistici non offrono scorciatoie pratiche per rompere la crittografia basata su reticolo o hash correttamente implementata.

Ricerca Specifica per Bitcoin: QRAMP

All'inizio del 2025, lo sviluppatore di Bitcoin Agustin Cruz ha proposto un framework radicale chiamato QRAMP (Quantum-Resistant Asset Mapping Protocol). QRAMP rappresenta uno degli approcci più completi al problema quantistico di Bitcoin, anche se rimane controverso e lontano dal consenso.

QRAMP propone un periodo di migrazione obbligatoria durante il quale tutti i fondi in indirizzi legacy vulnerabili quantisticamente devono essere trasferiti a indirizzi resistenti al calcolo quantistico entro una scadenza di altezza del blocco specifica. Dopo tale scadenza, le transazioni da vecchi indirizzi ECDSA verrebbero rifiutate dalla rete, bruciando effettivamente qualsiasi moneta non migrata.

Il protocollo funzionerebbe attraverso diversi meccanismi:

- Identificazione di indirizzi vulnerabili: QRAMP scansionerebbe gli indirizzi Bitcoin con chiavi pubbliche esposte, in particolare i formati P2PK più vecchi

- Bruciare e sostituire: gli utenti inviano monete da indirizzi vulnerabili a un indirizzo speciale di "bruciatore quantistico", rimuovendole permanentemente dalla circolazione

- Sicurezza post-quantistica: in cambio, verrebbero emessi quantitativi equivalenti di Bitcoin protetti da crittografia resistente al calcolo quantistico (come firme basate su hash o reticolo)

- Verifica basata su prove: solo le bruciature verificate risultano in nuove monete resistenti al calcolo quantistico, mantenendo un rigoroso rapporto 1:1 per prevenire l'inflazione

QRAMP mira anche a consentire la funzionalità cross-chain di Bitcoin. Anziché fare affidamento su custodi (come soluzioni di Bitcoin incapsulato), QRAMP utilizzerebbe attestazioni crittografiche - prove matematiche derivate dalla blockchain di Bitcoin che altre reti possono verificare. Ciò consentirebbe ai saldi di Bitcoin di riflettersi su altre blockchain senza effettivamente spostare il Bitcoin sottostante, mantenendo sia la sicurezza che il limite di offerta di 21 milioni di Bitcoin.

La proposta ha suscitato un intenso dibattito. I sostenitori sostengono che offre un percorso chiaro e sistematico verso la resistenza quantistica con scadenze inequivocabili che costringono a una migrazione tempestiva piuttosto che a una pericolosa compiacenza. I critici affermano che le bruciature obbligatorie rappresentano una forma di confisca, punendo i primi adottatori e potenzialmente distruggendo milioni di Bitcoin inclusi quelli di Satoshi.

Le preoccupazioni sul calendario sono anche significative. QRAMP richiederebbe un hard fork - una modifica del protocollo non retrocompatibile che richiede il consenso di minatori, operatori di nodi e della comunità più ampia. La storia di Bitcoin dimostra che gli hard fork controversi sono difficili da realizzare e rischiano di dividere la catena. Implementare QRAMP richiederebbe convincere l'ecosistema che le minacce quantistiche sono imminenti abbastanza da giustificare una simile azione drastica essendo allo stesso tempo abbastanza presto da dare tempo agli utenti di migrare.

Ad ottobre 2025, QRAMP rimane una proposta preliminare senza un numero formale di BIP (Proposta di Miglioramento di Bitcoin) e senza il consenso della comunità per andare avanti.

Approcci Alternativi

Non tutte le proposte resistenti al calcolo quantistico sono radicali come QRAMP. Altri ricercatori stanno esplorando strategie di migrazione graduale che introdurrebbero schemi di firme resistenti al calcolo quantistico accanto a ECDSA esistenti, consentendo agli utenti di aggiornare volontariamente nel tempo.

Adam Back, CEO di Blockstream e crittografo rispettato, ha suggerito di incorporare la crittografia resistente al calcolo quantistico nell'attuale sistema di indirizzi e script di Bitcoin. Un approccio userebbe le firme Schnorr (già implementate in Taproot) combinate con tapleaf SLH-DSA (SPHINCS+). Ciò permetterebbe agli utenti di muovere gradualmente fondi verso indirizzi sicuri dal calcolo quantistico senza richiedere un hard fork controverso o bruciare monete vulnerabili.

Il vantaggio della migrazione graduale è la flessibilità. Gli utenti che sono fiduciosi nella sicurezza dei loro indirizzi potrebbero continuare a usare i portafogli esistenti mentre utenti più cauti migrano a formati resistenti al calcolo quantistico. Man mano che le capacità quantistiche avanzano, la pressione sociale e le forze di mercato incoraggerebbero naturalmente la migrazione senza richiedere l'applicazione del protocollo.

Lo svantaggio è che la migrazione volontaria potrebbe avvenire troppo lentamente. Se i computer quantistici avanzano più velocemente del previsto, le monete vulnerabili potrebbero essere attaccate prima che gli utenti migrino, vanificando lo scopo. C'è anche il problema dei portafogli persi o abbandonati - le monete i cui proprietari non hanno più accesso rimarrebbero perpetuamente vulnerabili.

Altre direzioni di ricerca includono:

- Schemi di firme multipli sicuri dal calcolo quantistico che combinano più algoritmi post-quantistici, fornendo sicurezza ridondante anche se un algoritmo viene rotto

- Sistemi ibridi che utilizzano sia firme ECDSA classiche che resistenti al calcolo quantistico, richiedendo agli attaccanti di rompere entrambi

- Prove a conoscenza zero che potrebbero abilitare una verifica resistente al calcolo quantistico senza esporre chiavi pubbliche

La comunità Ethereum ha studiato la crittografia post-quantistica attraverso l'astrazione degli account e gli STARKs (Scalable Transparent Arguments of Knowledge), che utilizzano funzioni hash e sono intrinsecamente resistenti al calcolo quantistico. Alcune di queste innovazioni potrebbero eventualmente...### La Sfida delle Firme Resistenti ai Quantum

Una delle sfide inerenti la crittografia post-quantistica è che le firme sono tipicamente molto più grandi delle firme ECDSA. Una firma CRYSTALS-Dilithium può essere di 2-3 kilobyte, rispetto ai 64-71 byte per una firma ECDSA. Questo ha implicazioni per l'efficienza della blockchain, i costi delle transazioni e la scalabilità.

Le firme basate su hash come SPHINCS+ sono ancora più grandi - potenzialmente decine di kilobyte per firma. Sebbene queste dimensioni non siano proibitive, rappresentano un aumento significativo di dati che devono essere memorizzati e trasmessi da ogni nodo della rete. In una blockchain in cui l'efficienza e la scalabilità sono già una preoccupazione, aggiungere firme più grandi potrebbe esacerbare le sfide esistenti.

Sono in corso varie ricerche per minimizzare le dimensioni delle firme mantenendo la sicurezza. Alcuni schemi utilizzano alberi di Merkle per ammortizzare le dimensioni della firma su più transazioni. Altri esplorano le firme di soglia in cui più parti firmano collaborativamente, riducendo il sovraccarico per transazione.

La comunità Bitcoin dovrà bilanciare sicurezza, efficienza e compatibilità retroattiva quando si tratterà di selezionare quali algoritmi post-quantum implementare.

Oltre le Minacce: Opportunità Quantum per le Criptovalute

Le discussioni sul calcolo quantistico e le criptovalute si concentrano in modo schiacciante sulle minacce - il pericolo imminente che i computer quantistici possano infrangere la crittografia. Ma questa visione manca di un aspetto cruciale della storia. Il calcolo quantistico non è solo un'arma puntata verso la tecnologia blockchain; è anche uno strumento che potrebbe migliorare, rafforzare e far avanzare l'intero ecosistema delle criptovalute in modi inaspettati.

Crittografia Migliorata dal Quantum

La corsa agli armamenti tra aggressori quantistici e difensori quantistici produrrà alla fine una crittografia più forte di qualsiasi cosa possibile con il calcolo classico. La distribuzione quantistica delle chiavi (QKD) permette già canali di comunicazione provatamente sicuri, protetti dalle leggi della fisica piuttosto che da assunzioni computazionali. Sebbene l'implementazione della QKD nei sistemi blockchain decentralizzati presenti significative sfide tecniche, la ricerca continua nell'adattare i protocolli di comunicazione quantistica per le applicazioni in criptovaluta.

La crittografia post-quantum sviluppata in risposta alle minacce quantistiche creerà le fondamenta per una nuova generazione di sistemi crittografici. Questi algoritmi non sono solo resistenti quantistici; molti offrono ulteriori proprietà di sicurezza come la segretezza in avanti, chiavi più piccole per livelli di sicurezza equivalenti e resistenza agli attacchi tramite canali laterali che affliggono alcune implementazioni attuali.

La crittografia basata su reticoli, in particolare, abilita potenti nuove capacità come la crittografia omomorfica completa - la capacità di eseguire calcoli arbitrari su dati criptati senza decriptarli. Anche se costosa dal punto di vista computazionale oggi, i computer quantistici potrebbero alla fine rendere la crittografia omomorfica praticabile su larga scala, abilitando contratti intelligenti sulla privacy-preservazione e transazioni confidenziali senza sacrificare la verificabilità.

Soluzioni di Scalabilità Migliorate

I computer quantistici eccellono in certi problemi di ottimizzazione che attualmente limitano la scalabilità della blockchain. La ricerca di percorsi nei network di canali di pagamento come il Lightning Network di Bitcoin implica la ricerca di un vasto spazio di percorsi possibili per trovare rotte ottimali per i pagamenti. Gli algoritmi quantistici potrebbero potenzialmente trovare percorsi migliori più velocemente, migliorando i tassi di successo dei pagamenti e riducendo i requisiti di capitale dei canali.

I sistemi di prova a conoscenza zero, che abilitano soluzioni di privacy e scalabilità come ZK-Rollups, richiedono ampi calcoli crittografici. I computer quantistici potrebbero accelerare la generazione delle prove mantenendo la sicurezza, abilitando applicazioni più sofisticate di preservazione della privacy senza il peso computazionale che attualmente limita la loro adozione.

Anche il mining potrebbe alla fine beneficiare dalla computazione quantistica. Sebbene i computer quantistici usando l'algoritmo di Grover potrebbero teoricamente cercare soluzioni di proof-of-work più efficientemente dei minatori classici, la stessa tecnologia sarebbe disponibile per tutti i partecipanti, creando un nuovo equilibrio piuttosto che un vettore di attacco. Alcuni ricercatori hanno proposto meccanismi di consenso quantisticamente sicuri che sfruttano le proprietà quantistiche per la tolleranza ai guasti bizantini.

Smart Contracts Sicuri Quantum

La combinazione del calcolo quantistico e delle criptovalute potrebbe abilitare intere nuove classi di smart contracts e applicazioni decentralizzate. La generazione di numeri casuali quantistiche fornisce casualità realmente imprevedibile - cruciale per le applicazioni di gioco, i protocolli crittografici e l'elezione equa di leader nei meccanismi di consenso. La casualità basata su blockchain deve attualmente affidarsi a protocolli complicati per prevenire la manipolazione; la casualità quantistica sarebbe provatamente equa.

Il sensing quantistico e la comunicazione quantistica potrebbero abilitare nuovi tipi di sistemi di oracolo - i ponti tra gli smart contracts e i dati del mondo reale. I sensori quantistici possono misurare fenomeni fisici con una precisione senza precedenti, potenzialmente creando feed di dati più affidabili per le applicazioni di finanza decentralizzata che dipendono da feed di prezzo accurati, dati meteorologici, o verifica della catena di approvvigionamento.

I protocolli crittografici post-quantum potrebbero abilitare un calcolo multi-parte più sofisticato, permettendo a più parti di calcolare congiuntamente funzioni su dati privati senza rivelarli l'un l'altro. Questo apre possibilità per prodotti finanziari decentralizzati, aste che preservano la privacy e sistemi di voto confidenziali che sono attualmente impraticabili.

Collaborazione Accademica e Industriale

La minaccia quantistica ha catalizzato una collaborazione senza precedenti tra la comunità delle criptovalute e la ricerca informatica mainstream. Lo sforzo di standardizzazione della crittografia post-quantum del NIST ha incluso input da ricercatori blockchain e aziende di criptovaluta. Le conferenze accademiche presentano sempre più spesso sessioni sulla progettazione di blockchain sicura dai quantum.

Questa collaborazione avvantaggia entrambe le parti. Il dispiegamento reale delle criptovalute fornisce campi di prova per gli algoritmi post-quantum in condizioni avverse con un reale valore economico in gioco. Nel frattempo, i sistemi blockchain beneficiano della ricerca crittografica all'avanguardia che altrimenti potrebbe impiegare anni a filtrare nei sistemi di produzione.

Grandi aziende tecnologiche tra cui Google, IBM, Microsoft e Amazon stanno investendo miliardi nella ricerca sul calcolo quantico mentre sviluppano simultaneamente crittografia sicura dai quantum e consulenze con progetti blockchain. Questo crea un raro allineamento di interessi dove le stesse aziende che avanzano le capacità quantistiche contribuiscono anche a difendere contro le minacce quantum.

Ridefinire la Narrazione

Forse più importante di tutto, vedere il calcolo quantico solo come una minaccia perde l'opportunità di rimodellare il modello di sicurezza delle criptovalute per il meglio. Ogni transizione crittografica - dal DES all'AES, dallo SHA-1 allo SHA-256, dall'RSA alle curve ellittiche - ha rafforzato alla fine i sistemi costringendo le migrazioni verso algoritmi migliori.

L'eventuale adozione da parte di Bitcoin della crittografia post-quantum creerà un'opportunità per affrontare altre limitazioni del protocollo simultaneamente. Un aggiornamento coordinato potrebbe implementare non solo resistenza ai quantum ma anche aggregazione delle firme, migliori funzionalità di privacy, funzionalità di scripting migliorate e miglioramenti di efficienza che sono stati a lungo desiderati ma difficili da implementare tramite fork soft isolati.

La transizione quantica potrebbe anche risolvere i dibattiti in corso sulla rigidità conservatrice di Bitcoin contro l'evoluzione pragmatica. Quando i computer quantistici minacceranno dimostrabilmente l'ECDSA, anche i membri della comunità più conservatori riconosceranno la necessità di cambiamenti sostanziali al protocollo. Questo crea una copertura politica per aggiornamenti che potrebbero essere desiderabili per altre ragioni ma che mancano di consenso in circostanze normali.Saltare la traduzione per i collegamenti markdown.

Contenuto: "non ti venderanno un computer che rompe la crittografia moderna perché distruggerebbe Google e Microsoft, oltre al governo degli Stati Uniti e al sistema bancario," ha detto Saylor in un'intervista del giugno 2025 a CNBC. Il suo punto di vista è che quando le minacce quantistiche si materializzeranno, Bitcoin aggiornerà la sua crittografia come qualsiasi altro grande sistema software, senza una distruzione catastrofica.

Saylor sostiene anche che i token resistenti ai quanti che vengono commercializzati come "distruttori di Bitcoin" sono per lo più progetti opportunistici che sfruttano la paura piuttosto che offrire soluzioni genuine. Dal suo punto di vista, le minacce quantistiche a Bitcoin non sono immediate, e quando arriveranno, la robusta comunità di sviluppo di Bitcoin e i forti incentivi al mantenimento della sicurezza consentiranno risposte efficaci.

I Pragmatisi: Iniziare a Prepararsi Ora

Non tutti gli esperti condividono questa visione ottimistica. Jameson Lopp, chief technology officer di Casa e un ricercatore noto per la sicurezza di Bitcoin, occupa una posizione intermedia. Nel suo saggio del febbraio 2025 "Against Allowing Quantum Recovery of Bitcoin", Lopp sostiene che, sebbene i computer quantistici non rappresentino una crisi immediata, la comunità Bitcoin ha meno di un decennio per implementare piani di contingenza.

La preoccupazione di Lopp si concentra meno sul preciso timeline quantistico e più sulla lenta governance di Bitcoin e sulla difficoltà di raggiungere un consenso su cambiamenti controversi. Anche se i computer quantistici in grado di rompere l'ECDSA non arrivano fino al 2035, Bitcoin deve iniziare a implementare i cambiamenti ora perché:

- Raggiungere un consenso su schemi resistenti ai quanti richiede anni di dibattito e test

- Gli utenti hanno bisogno di tempo per migrare i fondi a nuovi tipi di indirizzi

- I portafogli persi o abbandonati rappresentano un rischio sistemico se lasciati vulnerabili

- Aspettare che i computer quantistici minaccino dimostrabilmente l'ECDSA potrebbe essere troppo tardi

Lopp sostiene che è meglio bruciare le monete in indirizzi vulnerabili piuttosto che tentare il recupero - una posizione che ha generato una significativa controversia. Egli argomenta che questo approccio protegge al meglio i diritti di proprietà impedendo agli avversari quantistici di reclamare fondi, affrontando al contempo il problema delle monete perse in modo deciso.

L'avvertimento del deposito IBIT di BlackRock del maggio 2025 rappresenta un'altra voce pragmatica. Incluse le computazioni quantistiche come fattore di rischio materiale in un prodotto finanziario regolamentato, BlackRock segnala che gli investitori istituzionali dovrebbero considerare le minacce quantistiche come parte della loro valutazione del rischio, anche se il timeline rimane incerto. Questo riflette un principio di precauzione: le conseguenze potenziali sono abbastanza gravi che aspettare la certezza potrebbe essere imprudente.

I Preoccupati: Più Presto di Quanto Pensiamo

Alcuni ricercatori e organizzazioni credono che le minacce quantistiche potrebbero materializzarsi più velocemente di quanto suggeriscono le stime consensuali. Gli esperti del NIST hanno dichiarato che i computer quantistici capaci di rompere gli standard crittografici attuali potrebbero arrivare entro 10-20 anni, con alcune previsioni private che suggeriscono potrebbe accadere anche prima.

Nel 2025, i ricercatori del Project Eleven hanno lanciato una sfida quantistica offrendo un Bitcoin a chiunque riesca a rompere la crittografia a curve ellittiche usando un computer quantistico. La loro valutazione è che circa 2.000 qubit logici (corretti dagli errori) potrebbero bastare per rompere una chiave ECC da 256 bit - qualcosa che credono sia raggiungibile entro il prossimo decennio.

Il ricercatore di Google Craig Gidney ha pubblicato un lavoro nel maggio 2025 suggerendo che RSA-2048 potrebbe essere fattorizzato con meno di 1 milione di qubit in meno di una settimana - una riduzione di 20 volte rispetto alle stime precedenti. Sebbene RSA ed ECC non siano identici, i miglioramenti algoritmici dimostrati per un problema spesso si applicano all'altro. Se gli algoritmi quantistici continuano a migliorare mentre l'hardware si scala, il timeline potrebbe comprimersi significativamente.

La roadmap concreta di IBM per il computing quantistico tollerante agli errori entro il 2029 con 200 qubit logici rappresenta un altro punto dati che suggerisce che le minacce quantistiche potrebbero materializzarsi nei primi anni 2030 anziché negli anni 2040 o 2050. IBM Quantum Starling, previsto per il 2029, non avrà abbastanza qubit logici per minacciare immediatamente Bitcoin. Ma se IBM dimostra con successo il calcolo quantistico tollerante agli errori su quella scala, scalare ai 2.000+ qubit logici necessari per la crittoanalisi potrebbe accadere relativamente rapidamente - forse entro altri 5-10 anni.

Al CES 2025, il CEO di Nvidia Jensen Huang ha dichiarato che un grande progresso nel computing quantistico è probabile tra 15 e 30 anni, con 20 anni essendo la stima più realistica. Questo pone le minacce quantistiche per la crittografia tra il 2040 e il 2055 - un arco temporale che sembra confortevole ma potrebbe arrivare più velocemente se la stima di Huang si dimostra conservativa.

Interpretando la Divergenza

Perché le opinioni degli esperti divergono così tanto? Diversi fattori contribuiscono all'incertezza:

Definire la Soglia della Minaccia: Diversi esperti utilizzano metriche diverse per quando i computer quantistici diventano "minacciosi". Alcuni si concentrano sulla dimostrazione dell'algoritmo di Shor su qualsiasi problema crittograficamente rilevante. Altri richiedono computer quantistici che possano rompere l'implementazione specifica di ECDSA di Bitcoin entro la stretta finestra temporale delle transazioni non confermate. Questi rappresentano livelli di capacità molto diversi.

Sviluppo Segreto vs. Pubblico: Gli sforzi pubblici nel computing quantistico attraverso aziende come IBM, Google e istituzioni accademiche sono trasparenti, permettendo una valutazione dettagliata. Ma i programmi governativi classificati presso agenzie come NSA, GCHQ o i loro equivalenti cinesi e russi operano in segreto. Alcuni esperti sospettano che i programmi classificati potrebbero essere anni avanti rispetto alle capacità pubblicamente conosciute, anche se le prove per questo rimangono speculative.

Ignorate Algoritmiche: Le stime attuali assumono l'algoritmo di Shor e gli schemi di correzione degli errori esistenti. Un progresso negli algoritmi quantistici che riduca ulteriormente i requisiti di qubit potrebbe accelerare drammaticamente i tempi. Al contrario, potrebbero emergere barriere fondamentali alla scalabilità dei computer quantistici che rimandino i tempi.

Ingegneria vs. Teoria: La teoria dell'informatica e l'ingegneria pratica spesso divergono. Teoricamente, comprendiamo come costruire computer quantistici con milioni di qubit. Sistemare ingegneristicamente sistemi che funzionino effettivamente a quella scala - mantenendo la coerenza, implementando la correzione degli errori e integrandosi con i sistemi di controllo classici - presenta sfide che potrebbero dimostrarsi molto più difficili o più facili di quanto le estrapolazioni attuali suggeriscano.

L'interpretazione prudente è che le minacce quantistiche a Bitcoin non sono immediate ma nemmeno lontane in sicurezza. Un timeline realistico suggerisce la fine degli anni 2020 fino alla metà degli anni 2030 come il periodo in cui i computer quantistici potrebbero iniziare a rappresentare minacce credibili alla crittografia a curve ellittiche, con una significativa incertezza in entrambe le direzioni.

La Strada Avanti: Prepararsi per un Bitcoin Post-Quantum

Mentre il computo quantistico avanza e i tempi si comprimono, la comunità delle criptovalute si trova di fronte a decisioni cruciali su quando e come implementare aggiornamenti resistenti ai quanti. Il percorso avanti richiede preparazione tecnica, consenso della comunità e monitoraggio vigile del progresso del computing quantistico e dell'attività on-chain.

Segnali da Monitorare

Diversi indicatori segnalerebbero che le minacce quantistiche stanno passando dal teorico al pratico:

Movimenti Grandi da Indirizzi Vulnerabili: Il segnale di avvertimento più chiaro sarebbe un improvviso, coordinato movimento da più indirizzi P2PK vecchi, in particolare quelli dormienti per molti anni. Mentre le riattivazioni individuali hanno spiegazioni innocenti, un modello di movimenti simultanei da indirizzi senza relazioni precedenti suggerirebbe un attaccante quantistico che mira sistematicamente a monete vulnerabili.

Estrazione Chiave in Tempo Reale: Se i fondi si muovono da un indirizzo immediatamente dopo che la sua chiave pubblica è stata rivelata durante la trasmissione della transazione - più veloce dei tempi di conferma della blockchain - ciò indicherebbe che un attaccante può estrarre chiavi private in tempo reale. Questo rappresenta lo scenario da incubo per la sicurezza di Bitcoin e richiederebbe immediate modifiche di protocollo di emergenza.

Pietre Miliari nel Computing Quantistico: Annunci di computer quantistici che raggiungono una certa soglia di capacità dovrebbero provocare una preoccupazione accresciuta:

- Computer quantistici che dimostrano 1.000+ qubit logici con bassi tassi di errore

- Implementazione di successo dell'algoritmo di Shor su problemi che si avvicinano alle scale crittografiche

- Dimostrazioni di sistemi quantistici che mantengono coerenza attraverso calcoli che richiedono miliardi di gate

Progressi Accademici: Articoli che dimostrano riduzioni significative nei requisiti di qubit per rompere ECDSA, miglioramenti nella correzione dell'errore quantistico o algoritmi nuovi che accelerano la crittoanalisi, meritano tutti attenzione. La letteratura sul computing quantistico dovrebbe essere monitorata per risultati che comprimono le tempistiche.

Preparazioni Tecniche

La comunità di sviluppo di Bitcoin dovrebbe continuare diversi sforzi preparatori anche prima che le minacce quantistiche diventino immediate:

Standardizzazione e Test: Selezionare quali algoritmi post-quantistici Bitcoin dovrebbe adottare richiede un'analisi estensiva, test e revisione della comunità. Gli algoritmi standardizzati di NIST forniscono un punto di partenza, ma i requisiti specifici di Bitcoin - decentralizzazione, auditabilità open-source, vincoli sulle dimensioni delle firme e efficienza computazionale per gli operatori di nodi - potrebbero favorire scelte diverse rispetto alle applicazioni crittografiche tradizionali.

Infrastruttura dei Portafogli: Il software dei portafogli deve implementare il supporto per schemi di firma resistenti ai quanti prima che siano richiesti a livello di protocollo. Questo consente ai primi adottanti di iniziare a utilizzare indirizzi sicuri quantistici volontariamente, creando un modello per un'eventuale migrazione obbligatoria. I produttori di hardware wallet devono aggiornare il firmware per supportare nuovi algoritmi.

Design del Formato delle Transazioni: Le transazioni resistenti ai quanti probabilmente richiederanno strutture di dati diverse dalle transazioni Bitcoin attuali. Progettare questi formati considerando efficienza, privacy e potenziali aggiornamenti futuri preverrà debiti tecnici. Gli opcode degli script per la verifica delle firme post-quantistiche devono essere attentamente progettati.Testing on Testnets: Prima di distribuire qualsiasi cambiamento resistente ai quanti sulla mainnet di Bitcoin, test approfonditi su testnet e reti signet verificheranno che le implementazioni funzionino correttamente, i nodi possano validare efficacemente i nuovi tipi di transazioni e nessuna interazione imprevista con le regole esistenti del protocollo crei vulnerabilità.

Building Community Consensus

Forse l'aspetto più impegnativo della transizione quantistica di Bitcoin sarà raggiungere un consenso su questioni controverse:

Hard Fork vs. Soft Fork: Alcuni cambiamenti resistenti ai quanti potrebbero essere implementabili tramite soft fork (aggiornamenti retrocompatibili), mentre altri potrebbero richiedere hard fork (cambiamenti non retrocompatibili). La comunità Bitcoin ha storicamente preferito i soft fork per mantenere la coesione della rete, ma la resistenza ai quanti potrebbe richiedere cambiamenti più dirompenti.

Migrazione Obbligatoria vs. Volontaria: Bitcoin dovrebbe imporre scadenze per la migrazione agli indirizzi resistenti ai quanti (come propone QRAMP), o la migrazione dovrebbe essere volontaria e graduale? La migrazione obbligatoria offre una sicurezza chiara ma rischia di bruciare le monete perse e affronta l'opposizione politica. La migrazione volontaria è più gentile, ma potrebbe lasciare la rete vulnerabile se l'adozione è troppo lenta.

Cosa Fare con le Monete Perse: Il dibattito su se bruciare, recuperare o ridistribuire le monete in indirizzi vulnerabili ai quanti manca di consenso. Questa questione tocca problemi fondamentali di diritti di proprietà, la filosofia di Bitcoin e la gestione pratica del rischio. Risolverla richiederà una lunga discussione comunitaria e probabilmente un compromesso.

Timeline per l'Azione: Quando dovrebbe Bitcoin implementare aggiornamenti resistenti ai quanti? Agire troppo presto rischia di adottare algoritmi immaturi o sprecare risorse di sviluppo su soluzioni premature. Agire troppo tardi rischia attacchi catastrofici. Trovare il tempismo ottimale richiede una valutazione continua del rischio e la flessibilità per accelerare i piani se il progresso del calcolo quantico avanza più velocemente del previsto.

Implicazioni Più Ampie per l'Industria

Le sfide quantistiche di Bitcoin si estendono a tutto l'ecosistema delle criptovalute. Ethereum, con la sua governance più flessibile e la ricerca attiva nell'astrazione degli account e STARKs, potrebbe implementare la resistenza ai quanti prima di Bitcoin. Questo potrebbe creare dinamiche interessanti in cui Ethereum si promuove come sicuro ai quanti mentre Bitcoin affronta vulnerabilità persistenti.

Le stablecoin, che spesso dipendono da configurazioni multi-firma e smart contract, affrontano vulnerabilità quantistiche nelle loro blockchain sottostanti. Gli emittenti di Tether e USDC devono considerare i rischi quantistici per le reti su cui operano, potenzialmente alimentando la domanda di infrastruttura blockchain resistente ai quanti.

Le valute digitali delle banche centrali (CBDCs), sviluppate dai governi di tutto il mondo, stanno incorporando la crittografia post-quantica fin dall'inizio, apprendendo dalle sfide delle criptovalute esistenti. Questo dà alle CBDCs un potenziale vantaggio di sicurezza rispetto ai sistemi blockchain legacy, che i governi potrebbero sfruttare negli argomenti per l'adozione delle CBDC rispetto alle criptovalute decentralizzate.

Le monete per la privacy come Monero e Zcash affrontano sfide quantistiche uniche. Le firme ad anello e gli indirizzi stealth di Monero potrebbero essere compromessi dai computer quantistici, mentre gli zkSNARKs di Zcash potrebbero aver bisogno di essere sostituiti con STARKs o altri sistemi di prova a conoscenza zero resistenti ai quanti. Il settore delle criptovalute per la privacy deve evolversi insieme alle minacce quantistiche.

Il Ruolo dell'Istruzione

Un aspetto spesso trascurato della preparazione quantistica è l'educazione. La comunità Bitcoin, gli utenti di criptovalute e il pubblico in generale hanno bisogno di una migliore comprensione del calcolo quantistico - cos'è, cosa non è, quali minacce sono reali e quale timeline è realistica.

La disinformazione e il FUD, esemplificati da affermazioni come quelle di Mandell, si diffondono perché molti utenti di criptovalute mancano del background tecnico per valutare criticamente le affermazioni quantistiche. Gli sforzi educativi potrebbero includere:

- Spiegazioni chiare e accessibili sui rudimenti del calcolo quantistico

- Aggiornamenti regolari sui progressi del calcolo quantistico da fonti credibili

- Linee guida per gli utenti sulle pratiche sicure ai quanti che possono adottare ora

- Comunicazioni trasparenti da parte degli sviluppatori Bitcoin su piani e timeline

Una comunità ben informata prenderà decisioni migliori sulla resistenza ai quanti, resistendo sia al panico infondato che alla pericolosa compiacenza.

Pensieri Finali

La relazione tra il calcolo quantistico e Bitcoin è più sfumata di quanto suggeriscano le voci allarmistiche o sprezzanti. I computer quantistici non "uccideranno Bitcoin dall'oggi al domani", come affermano con enfasi alcuni titoli. Ma nemmeno il calcolo quantistico è un rumore di fondo innocuo che Bitcoin può ignorare in sicurezza.

L'affermazione di Josh Mandell del ottobre 2025 secondo cui i computer quantistici stanno già rubando Bitcoin era falsa - priva di prove, implausibile dato le capacità hardware attuali e contraddetta dai dati blockchain. Eppure la diffusione virale dell'asserzione rivela una vera ansia riguardo alle minacce quantistiche che la comunità crypto deve affrontare con fatti, preparazione e azioni ragionate.

La realtà tecnica è che rompere la crittografia ECDSA di Bitcoin richiede computer quantistici molto più potenti di qualsiasi cosa esista attualmente. Avremmo bisogno di sistemi con milioni di qubit fisici, correzione di errori tollerante alle colpe, e la capacità di eseguire miliardi di porte quantistiche - capacità che rimangono almeno un decennio lontane secondo la maggior parte delle stime degli esperti, forse più a lungo.

Ma il calcolo quantistico sta avanzando. Il chip Willow di Google ha dimostrato la correzione degli errori sotto soglia. La roadmap di IBM verso 200 qubit logici entro il 2029 è concreta e finanziata. La ricerca accademica continua migliorando gli algoritmi quantistici e riducendo le esigenze di qubit. La finestra tra "i computer quantistici non possono minacciare Bitcoin" e "i computer quantistici stanno attivamente attaccando Bitcoin" potrebbe essere sorprendentemente stretta.

La vulnerabilità di Bitcoin è reale ma gestibile. La comunità delle criptovalute conosce l'algoritmo di Shor fin dal 1994. La ricerca in crittografia post-quantica ha prodotto alternative valide come le firme basate su reticolo e su hash che potrebbero sostituire l'ECDSA. Progetti come QRAMP propongono percorsi di migrazione sistematica, sebbene rimangano controversi.

Le dimensioni economiche ed etiche aggiungono complessità oltre alle preoccupazioni puramente tecniche. Milioni di Bitcoin si trovano in indirizzi potenzialmente vulnerabili ai quanti, inclusa la leggendaria scorta di un milione di monete di Satoshi. Cosa succede se queste monete diventano accessibili pone domande senza risposte facili - domande sui diritti di proprietà, la sicurezza della rete, la stabilità del mercato e i valori fondamentali di Bitcoin.

Eppure c'è spazio per l'ottimismo. La stessa rivoluzione quantistica che minaccia la crittografia attuale consentirà anche una sicurezza più forte, protocolli più sofisticati e capacità impossibili con il calcolo classico. La crittografia post-quantica rappresenta non solo una difesa contro gli attacchi quantistici, ma un'evoluzione verso una sicurezza più robusta in generale.

L'industria delle criptovalute ha una finestra per prepararsi, adattarsi e persino beneficiare dalla transizione quantistica - ma solo se agisce con l'urgenza appropriata. La vera sfida non è quantistica vs. Bitcoin, ma se l'ecosistema delle criptovalute può evolversi più velocemente della tecnologia progettata per romperlo.

Questo richiede diverse cose: il monitoraggio continuo dei progressi del calcolo quantistico; la ricerca continua in protocolli resistenti ai quanti; l'educazione per contrastare la disinformazione; la costruzione di consenso comunitario su domande difficili riguardo a timeline di migrazione e monete perse; e la saggezza di distinguere tra minacce genuine che richiedono azione e il clamore che serve ad altre agende.

Bitcoin ha superato molte crisi sin da quando Satoshi ha estratto il blocco di origine nel 2009. Ha sopravvissuto a hack di exchange, crackdown regolatori, guerre di scaling e innumerevoli proclami della sua fine imminente. La sfida quantistica è diversa in quanto rappresenta una minaccia fondamentale per le fondamenta crittografiche di Bitcoin - non un attacco esterno o una disputa di governance, ma una trasformazione in ciò che è computazionalmente possibile.

Eppure la storia di Bitcoin dimostra anche una notevole adattabilità. La rete ha implementato significativi aggiornamenti come SegWit e Taproot nonostante la cultura conservativa di Bitcoin. Quando le minacce sono chiare e le soluzioni pronte, la comunità ha costantemente affrontato la sfida. Non c'è motivo di credere che la transizione quantistica sarà diversa, purché la preparazione inizi prima che una crisi imponga misure disperate.

L'era quantistica arriverà - non oggi, non domani, ma prima di quanto molti assumano. Quando lo farà, Bitcoin dovrà evolversi. La criptovaluta che emergerà sarà più sicura, più sofisticata e meglio testata del Bitcoin di oggi. La minaccia quantistica, se gestita correttamente, diventa un'opportunità per rafforzare le fondamenta di Bitcoin per un altro decennio di crescita e adozione.

La scelta che la comunità Bitcoin deve affrontare non è se prepararsi per il calcolo quantistico, ma quanto urgentemente e completamente agire. Da qualche parte tra il panico di chi vede minacce immediate in ogni annuncio quantistico e la compiacenza di chi considera i rischi quantistici lontani decenni si trova la strada da seguire - informata da prove, guidata da esperti e guidata dall'imperativo ultimo di Bitcoin: garantire il denaro più duro che l'umanità abbia mai creato, indipendentemente dai paradigmi computazionali che il futuro porterà.