W ostatnich latach postępy firm takich jak IBM i Google przesunęły obliczenia kwantowe z teorii do rzeczywistości, wywołując ponownie debatę w społeczności kryptowalut na temat jej implikacji. Najnowsze procesory kwantowe IBM mają już ponad 400 kubitów, a firma twierdzi, że ma „jasną ścieżkę” do pełnowymiarowych maszyn kwantowych do końca tej dekady. Google jest podobnie optymistyczne, mówiąc, że pozostałe wyzwania inżynieryjne w zakresie obliczeń kwantowych na dużą skalę są „pokonywalne”, a kamienie milowe osiągane są w szybkim tempie.

Ten postęp nie umknął uwadze w kręgach kryptowalutowych: fora i eksperci dyskutują o tym, kiedy komputery kwantowe staną się na tyle potężne, aby zagrozić kryptografii, która zabezpiecza Bitcoina i inne blockchainy. Niektórzy, jak współzałożyciel Solana Anatoly Yakovenko, ostrzegają nawet, że istnieje „50/50” szansa na duży przełom kwantowy do 2030 roku i nawołują społeczność Bitcoina do „przyspieszenia” w przygotowaniach obronnych. Inni są bardziej sceptyczni, zauważając, że naprawdę „praktyczne” komputery kwantowe mogą być jeszcze 15–20 lat od nas, jak niedawno przewidywał CEO NVIDII Jensen Huang.

Jasne jest jednak, że obliczenia kwantowe nie są już abstrakcyjną, odległą ideą - to rozwijająca się technologia z realnymi implikacjami dla cyberbezpieczeństwa. A to sprawia, że istnieją zarówno zagrożenia, jak i możliwości dla świata kryptowalut. Z jednej strony, wystarczająco zaawansowany komputer kwantowy mógłby złamać „niezłomne” osłony kryptograficzne chroniące cyfrowe aktywa. Z drugiej strony, wyścig ku szyfrowaniu odpornemu na kwanty napędza innowacje i ostatecznie może wzmocnić ekosystemy blockchainów, które dostosują się na czas.

Ten artykuł zagłębia się we wszystkie aspekty problemu: dlaczego obliczenia kwantowe stanowią unikalne zagrożenie dla kryptowalut, jak mogą złamać szyfrowanie Bitcoina, kiedy eksperci uważają, że to może (lub nie) się wydarzyć, i co przemysł robi, aby się przygotować. Przeanalizujemy także hipotetyczne scenariusze - jak na przykład, co by było, gdyby jutro miał miejsce atak kwantowy na Bitcoina - oraz rozważmy długoterminowe skutki: kto wygrałby, kto by przegrał i jak mógłby zmienić [się] ekonomia kryptowalut, gdy „niezłomne” stanie się łamliwe?

Ważne jest, aby zrozumieć, że to nie jest prorokowanie katastrofy. To trzeźwe spojrzenie na potencjalne przyszłe ryzyko - ryzyko, które może być oddalone o lata czy dekady, ale które wymaga proaktywnego planowania już dziś. Poprzez zrozumienie zagrożenia bez rozgłosu, deweloperzy kryptowalutowi i użytkownicy mogą podjąć kroki, aby upewnić się, że gdy obliczenia kwantowe w końcu osiągną skalę, ekosystem kryptowalutowy będzie gotów się dostosować, a nie załamać.

Jak działają obliczenia kwantowe (bez rozgłosu)

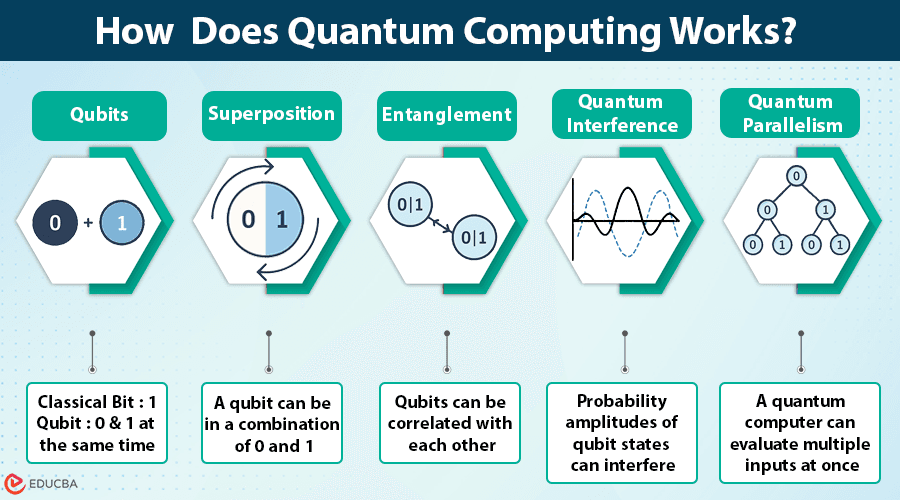

Obliczenia kwantowe są zasadniczo różne od klasycznych komputerów, których używamy dzisiaj. Zamiast binarnych bitów (0 lub 1) klasycznego obliczania, komputer kwantowy używa kwantowych bitów, czyli kubitów, które dzięki zjawisku zwanemu superpozycją mogą istnieć w wielu stanach jednocześnie. W prostych słowach, kubit jest jak moneta wirująca w powietrzu

- nie jest tylko orłem lub reszką, ale potencjalnie obydwoma do momentu zaobserwowania. Kubity mogą również ulegać splątaniu, co oznacza, że stan jednego kubitu może zależeć od stanu innego, nawet na odległość. Dzięki temu komputery kwantowe mogą przetwarzać ogromną liczbę możliwości jednocześnie. Gdy połączysz wiele kubitów i ingerujesz w ich fale prawdopodobieństwa w odpowiedni sposób, możesz wykonać pewne obliczenia eksponencjalnie szybciej niż normalny komputer.

Ważne jest, aby przebić się przez modne hasła, które często są używane w tej dziedzinie. Możesz usłyszeć termin „przewaga kwantowa”. Odnosi się on do sytuacji, gdy komputer kwantowy wykona zadanie, którego żaden klasyczny komputer nie mógłby sensownie rozwiązać w rozsądnym czasie. Google słynnie twierdziło, że osiągnęło przewagę kwantową w 2019 roku, gdy jego 53-kubitowy procesor Sycamore wykonał wyspecjalizowane obliczenia w kilka minut, które według Google superkomputer

szacowałby na 10 000 lat. (IBM później argumentowało, że superkomputer mógłby to zrobić szybciej z pomocą zoptymalizowanej metody, ale kamień milowy był jednak znaczący.)

Powiązanym pojęciem jest „przewaga kwantowa”. Podczas gdy przewaga kwantowa dotyczy wyprzedzania klasycznych maszyn w dowolnym zadaniu (nawet wyimaginowanym), przewaga kwantowa oznacza, że komputer kwantowy rozwiązuje praktyczny, użyteczny problem lepiej lub szybciej niż klasyczny komputer. Innymi słowy, supremacja była dowodem koncepcji; przewaga nastąpi, gdy obliczenia kwantowe zaczną robić rzeczy, które mają znaczenie w prawdziwym świecie, takie jak symulacje materiałów czy kompleksowe optymalizacje, z którymi klasyczne komputery mają problemy.

Dzisiejsze maszyny kwantowe są jeszcze w początkowej fazie rozwoju. Są hałaśliwe i podatne na błędy, co oznacza, że kubity łatwo tracą swoje delikatne kwantowe stany (problem zwany decoherence). Liczba kubitów jest wciąż stosunkowo niewielka. Na przykład nowoczesny procesor Osprey firmy IBM, zaprezentowany w 2022 roku, zawiera 433 kubity – co było rekordem w tamtym czasie. Dla porównania, badacze szacują, że do złamania współczesnego szyfrowania, takiego jak w Bitcoinie, może być potrzebne około miliona wysokiej jakości kubitów (więcej o tym za chwilę).

Nawet szef działu sprzętu kwantowego w IBM zauważył, że osiągnięcie „naprawdę użytecznych” komputerów kwantowych prawdopodobnie wymagało nowych architektur do łączenia chipów w większe, modułowe systemy.

Renderowanie 3D 433-kubitowego procesora kwantowego IBM 'Osprey', zaprezentowane w 2022 roku. Procesory kwantowe takie jak ten oznaczają znaczący postęp w liczbie kubitów, jednak eksperci twierdzą, że potrzebne byłyby miliony korektowanych błędów kubitów, aby złamać kryptografię zabezpieczającą Bitcoina i inne kryptowaluty. (Obraz: IBM/Connie Zhou za pośrednictwem Reutersa)

Tak więc, podczas gdy obliczenia kwantowe szybko się rozwijają, to nie jest magia. Nie osiągnęliśmy punktu, w którym laptop kwantowy mógłby rozwiązać dowolny kod w kilka sekund. Pokazy „przewagi kwantowej” dotychczas, w tym te Google i chińskich badaczy, dotyczyły wysoko wyspecjalizowanych zadań o minimalnym wpływie na prawdziwy świat. „Przewaga kwantowa” w praktycznych zastosowaniach jest kolejnym punktem docelowym, a nawet optymistyczne prognozy wskazują, że to jeszcze kilka lat.

Na razie komputery kwantowe pozostają eksperymentami laboratoryjnymi i prototypami działającymi w chmurze, głównie zajmującymi się niszowymi problemami. Jednak ich trajektoria jest jasna: zdolności się poprawiają, i gdy tylko będą w stanie rozwiązywać użyteczne problemy, których klasyczne komputery nie mogą, fale te będą odczuwalne w wielu branżach – w tym w kryptowalutach.

Dlaczego szyfrowanie Bitcoina może nie być wieczne

Bitcoin często jest opisywany jako „niehackowalny”, i jak dotąd jego podstawowa kryptografia zyskała taką reputację. W sercu bezpieczeństwa Bitcoina znajduje się Elliptic Curve Digital Signature Algorithm (ECDSA), schemat kryptograficzny sięgający lat 80., który umożliwia użytkownikowi udowodnienie własności środków. Działa to w ten sposób: kontrolujesz tajną liczbę zwaną kluczem prywatnym, a z tego klucza prywatnego możesz uzyskać klucz publiczny, mnożąc go przy pomocy ustalonej krzywej eliptycznej (rodzaj matematycznej funkcji jednokierunkowej).

Klucz publiczny można szeroko udostępniać – jest haszowany w celu utworzenia twojego adresu Bitcoin – podczas gdy klucz prywatny pozostaje znany tylko tobie. Jeśli chcesz wydać swoje bitcoiny, tworzysz podpis cyfrowy przy pomocy swojego klucza prywatnego; sieć używa twojego klucza publicznego do weryfikacji tego podpisu, a tym samym potwierdza transakcję.

Krytycznie, proces ten jest jednokierunkowy: mając klucz publiczny, nie ma znanego sposobu na obliczenie odpowiadającego mu klucza prywatnego przy użyciu klasycznego komputera. Jak ujął to badacz Bitcoina Nic Carter, cały model bezpieczeństwa Bitcoina opiera się na założeniu, że jest to problem matematyczny, który jest „łatwy do rozwiązania w jednym kierunku, i niemożliwy do odwrócenia” przy pomocy klasycznego komputera. W praktyce, próba brutalnego wymuszenia czyjegoś 256-bitowego klucza prywatnego za pomocą zwykłego komputera zajęłaby miliardy lat – co jest praktycznie niemożliwe.

Obliczenia kwantowe zagrażają tej asymetrii. W 1994 roku matematyk Peter Shor odkrył algorytm kwantowy (adekwatnie nazwany algorytmem Shora), który może efektywnie rozwiązywać rodzaj problemu matematycznego leżącego u podstaw ECDSA. Konkretnie, algorytm Shora może wykonywać rozkład na czynniki pierwsze i obliczać dyskretne logarytmy eksponencjalnie szybciej niż jakikolwiek znany klasyczny algorytm. Problem dyskretnego logarytmu na krzywych eliptycznych (który zabezpiecza ECDSA) jest ściśle związany z tymi zadaniami. W prostych słowach, przyszły komputer kwantowy działający przy pomocy algorytmu Shora mógłby uzyskać klucz prywatny Bitcoina od jego klucza publicznego, łamiąc fundamentalne zabezpieczenia ECDSA.

Wszystko, czego potrzebowałby atakujący, to klucz publiczny ofiary – który, w Bitcoinie, zazwyczaj staje się widoczny na blockchainie, gdy użytkownik dokonuje transakcji. Gdy tylko atakujący kwantowy będzie w stanie obliczyć klucz prywatny, będzie mógł dowolnie wydawać monety w portfelu. „Niezłomna” kryptografia nagle stałaby się całkiem łamliwa. David Carvalho, CEO firmy bezpieczeństwa informatycznego Naoris Protocol, wyjaśnił, że gdyby to kiedykolwiek się zdarzyło, wyglądałoby to, jakby portfele były dostępne w sposób legalny: „Wszystko wyglądałoby na legalny dostęp... Nie wiedziałbyś nawet”, że kradzież była napędzana przez algorytm kwantowy, ponieważ złodziej przedstawiłby ważne podpisy, jak prawdziwy właściciel.

Nie tylko algorytm podpisu jest zagrożony. Bitcoin polega również na funkcjach haszujących kryptograficznie, głównie SHA–256, w procesie wydobywania i generowaniu adresów. Choć funkcje haszujące nie są tak bezpośrednio zagrożone przez algorytmy kwantowe, jak kryptografia klucza publicznego, nie są całkowicie odporne. Komputery kwantowe mogłyby użyć algorytmu Grovera do przyspieszenia wyszukiwania kolizji haszy lub konkretnego wstępnego obrazu. Algorytm Grovera zapewnia kwadratową przyspieszenie dla problemów przeszukiwania bruteforce'owego. Wyścig do znalezienia hasha SHA–256 poniżej określonego celu), komputer kwantowy z algorytmem Grovera mógłby teoretycznie kopać znacznie szybciej niż klasyczne komputery. Na szczęście przewaga Grovera nie jest tak niszcząca jak Shora. Powoduje to skuteczne zmniejszenie odporności algorytmu haszującego o połowę: SHA–256, który ma 256–bitowy wynik, miałby swoją odporność zredukowaną do około 128–bitów pod atakiem kwantowym. Poziom bezpieczeństwa 128–bitów nadal jest dość silny – dla porównania, szyfrowanie AES 128–bitów jest dziś uważane za klasy wojskowej.

Jednakże, jeśli sprzęt kwantowy stanie się wystarczająco potężny, nawet takie przyspieszenie kwadratowe mogłoby dać przytłaczającą przewagę napastnikowi wyposażonemu w kwanty w kopaniu Bitcoinów, potencjalnie prowadząc do ataku 51% lub innych zakłóceń. To mniej bezpośrednie zagrożenie niż łamanie podpisów (ponieważ trudność kopania i inne czynniki mogą się dostosowywać), ale stanowi część niepokoju.

Podsumowując, kryptografia Bitcoina została zaprojektowana w erze, gdy istniały tylko klasyczne komputery. Projektanci zakładali, że pewne problemy matematyczne są praktycznie nierozwiązywalne (jak znalezienie klucza prywatnego na podstawie klucza publicznego). Obliczenia kwantowe odwracają to założenie. Przy wystarczającej liczbie kubitów i odpowiednich algorytmach to, co kiedyś było niemożliwe, może stać się wykonalne. Jak zauważył kryptograf Ethan Heilman, „Bitcoin musi chronić fundusze ludzi przez pokolenia”, co oznacza, że musi wytrzymać nie tylko dzisiejsze komputery, ale także te przyszłe.

Gorzką prawdą jest to, że szyfrowanie zabezpieczające Bitcoin i wiele innych kryptowalut „nie musi być wieczne” w obliczu postępu kwantowego. Dlatego ten problem, od dawna dyskutowany w teorii, jest teraz podejmowany bardziej poważnie, gdy laboratoria kwantowe zbliżają się do maszyn zdolnych do łamania ECDSA i innych starszych kryptosystemów.

Scenariusz „Ataku Kwantowego”: Co Jeśli Już Się Wydarzył?

Jednym z przerażających aspektów ataku kwantowego na Bitcoina jest to, że mógłby się rozegrać w ciszy, bez oczywistych oznak włamania. Jeśli dziś pojawiłby się komputer kwantowy wystarczająco potężny, by złamać klucze Bitcoina, możliwe, że monety zaczęłyby się przemieszczać z portfeli, a nikt od razu nie zauważyłby, że te transakcje były oszukańcze. „Gdyby dzisiaj uruchomiono komputer kwantowy zdolny do łamania nowoczesnego szyfrowania, Bitcoin prawdopodobnie byłby atakowany – i nikt by nie wiedział”, ostrzegał Carvalho w wywiadzie.

To dlatego, że złodziej kwantowy nie musi hakować sieci ani tworzyć fałszywych monet; wystarczy, że złamie prywatne klucze wybranych kont i użyje ich do generowania ważnych transakcji. Dla blockchaina te transakcje wyglądają jak zwykłe operacje podpisywane przez użytkownika swoim kluczem.

Wyobraź sobie, że budzisz się i widzisz, że wczesny adres Bitcoin – taki, który nie był używany od dekady – nagle wysyła wszystkie swoje BTC na nieznany portfel. Analitycy on-chain mogliby się zastanawiać, czy nieaktywny od dawna posiadacz w końcu powrócił, ale w scenariuszu kradzieży kwantowej mógłby to być napastnik, który obliczył klucz prywatny dla tego adresu i wyczyścił go. Blockchain nadal działałby normalnie, bloki byłyby wydobywane, a transakcje potwierdzane, podczas gdy w tle własność niektórych monet zmieniała się dyskretnie. Jak ujmuje to Carvalho, „Po prostu zobaczyłbyś, jak te monety się przemieszczają, jakby ich właściciele zdecydowali się je wydać”. Nie byłoby nieudanych podpisów ani oczywistych czerwonych flag w samym rejestrze.

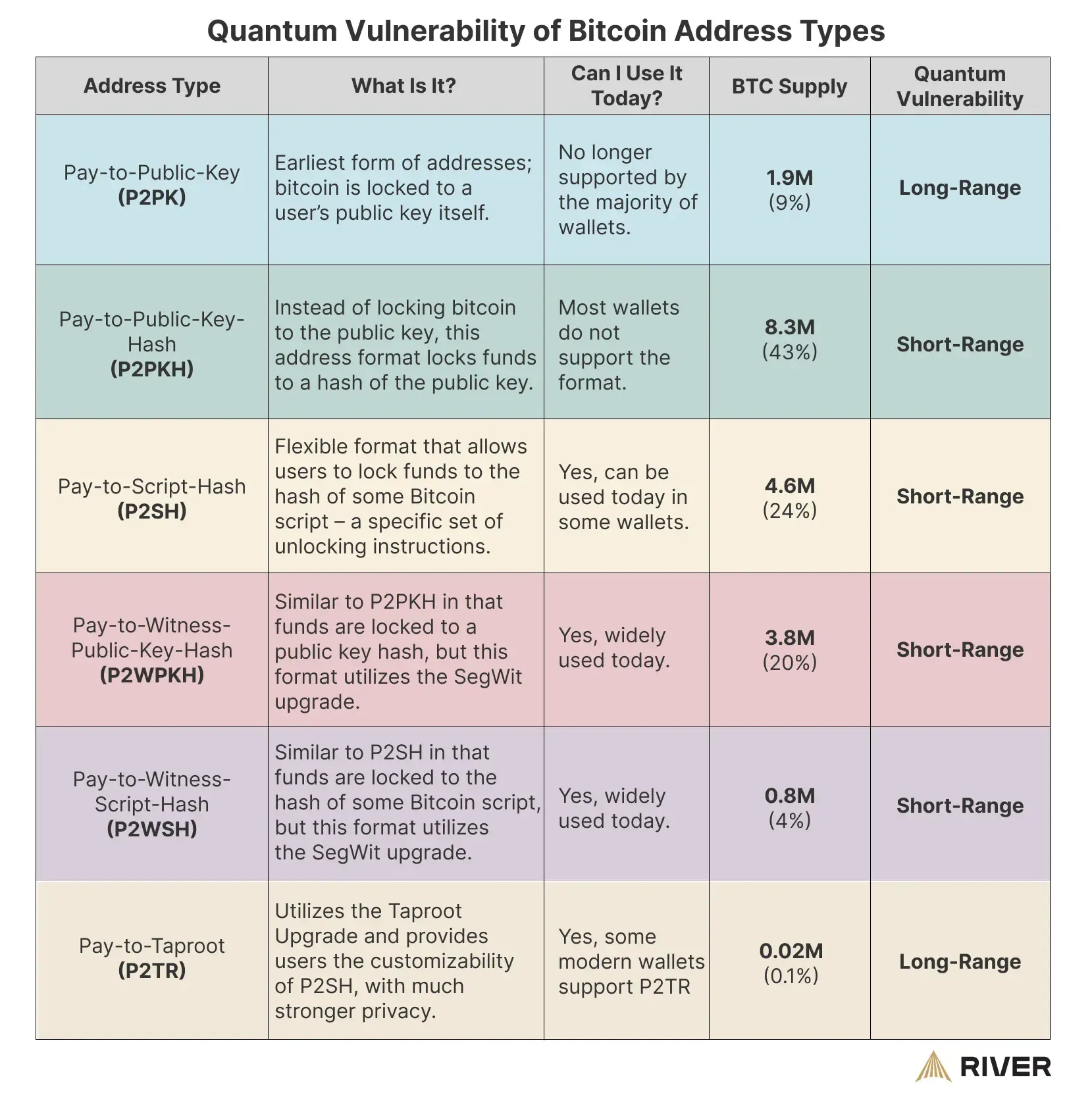

Które monety byłyby najbardziej zagrożone? Eksperci wskazują na najstarsze i najbardziej nieaktywne portfele jako najważniejsze cele. Kapil Dhiman, założyciel startupu po-kwantowego Quranium, zauważył, że najwcześniejsze adresy Bitcoina (w tym legendarne zasoby Satoshiego Nakamoto) używały praktyk kryptograficznych mniej bezpiecznych według dzisiejszych standardów.

Na przykład wiele wczesnych monet jest przechowywanych w adresach P2PK, gdzie klucz publiczny jest bezpośrednio widoczny na łańcuchu (w przeciwieństwie do nowoczesnego stylu P2PKH, który ukrywa klucz publiczny za haszem, dopóki nie zostanie wydany). „Monety Satoshiego byłyby łatwym celem”, powiedział Dhiman Cointelegraphowi, odnosząc się do około 1 miliona BTC, które uważa się, że zostały wydobyte przez twórcę Bitcoina. Gdyby te długo nieaktywne monety nagle się poruszyły, zaufanie mogłoby runąć – ludzie mogliby założyć, że albo Satoshi powrócił, albo zaatakował napastnik kwantowy, a oba scenariusze byłyby ogromnie destabilizujące.

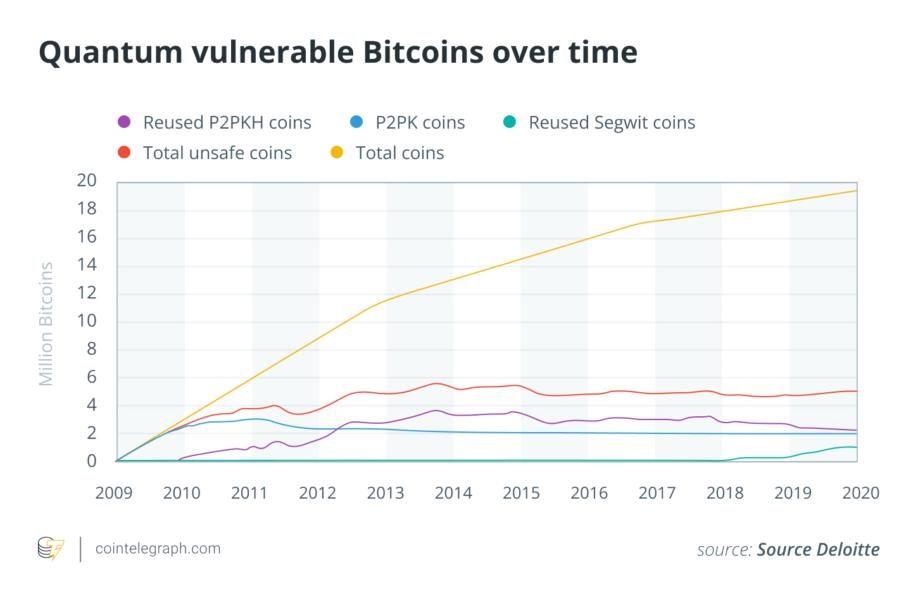

Poza Satoshim, każda portmonetka, która ponownie wykorzystała adresy lub ujawniła swoje klucze publiczne, wchodzi w kategorię wrażliwości. Badanie przeprowadzone przez Deloitte oszacowało, że na rok 2022 około 25% Bitcoinów w obiegu można uznać za „niebezpieczne” w obliczu ataku kwantowego na algorytmy podpisu. Obejmuje to monety w starych adresach i każdy adres, który był używany więcej niż raz (ujawniając tym samym klucz publiczny). Z kolei około 75% monet znajdowało się w „bezpiecznych” adresach (przynajmniej dopóki te adresy nie zostaną wykorzystane). Z czasem jednak nawet bezpieczne adresy stają się niebezpieczne po wykonaniu transakcji przez ich właściciela, ponieważ akt wydawania zazwyczaj ujawnia klucz publiczny w podpisie transakcji.

Jak mogłoby wyglądać natychmiastowe skutki rozpoczęcia skrytych kradzieży kwantowych? Potencjalnie chaos. Użytkownicy mogą zauważyć opróżnianie portfeli o wysokiej wartości i wpaść w panikę, sprzedając, co spowodowałoby załamanie cen. Ale atrybucja byłaby trudna – czy była to kwantowa kradzież, czy zwykły haker, który w jakiś sposób zdobył czyjekolwiek klucze za pomocą bardziej tradycyjnych środków? Z natury rzeczy dowody ataku kwantowego mogą ukrywać się na widoku. „Gdy myślisz, że widzisz komputer kwantowy na wolności, kontroluje on sytuację już od miesięcy,” ostrzega Carvalho, sugerując, że do czasu, gdy opinia publiczna podejrzewa taki atak, przeciwnik mógł już ukradkiem zdobyć fortunę.

W myśl prowokacyjnej analogii porównuje to do alianckich łamaczy kodów w II wojnie światowej, którzy złamali szyfr Enigmy. Zachowali ten przełom w tajemnicy, nawet pozwalając niektórym atakom się powieść, aby nie ujawnić Niemcom, że Enigma została zkompromitowana. Podobnie, aktor państwowy z komputerem kwantowym mógłby woleć cichcem wykorzystywać kryptografię Bitcoina tak długo, jak to możliwe, zamiast ogłaszać swoje możliwości.

Ważne jest, aby podkreślić, że dzisiaj ten scenariusz pozostaje teoretyczny. Nie ma publicznych dowodów, że ktokolwiek posiada komputer kwantowy zdolny do takich osiągnięć – „konsensus wśród społeczności naukowej, badawczej i wojskowej jest taki, że tak nie jest,” zauważył Carvalho. Ale dodał także ostrzegawczą uwagę: „to nie byłby pierwszy raz, kiedy światowej klasy kryptografia została złamana bez publicznej wiedzy.” Dopóki przeciwnik tego nie udowodni, działamy pod założeniem, że Bitcoin jest bezpieczny.

Niemniej jednak sama możliwość nieodkrytego ataku kwantowego wystarcza, by zastosować intensywne środki ostrożności. Z tego powodu niektórzy eksperci ds. bezpieczeństwa traktują zagrożenie kwantowe nie jako science fiction, ale jako pilny problem inżynieryjny; jak ujął to jeden z badaczy, „Miej plan.” Jeśli poczekamy, aż monety zaczną tajemniczo znikać, aby zareagować, prawdopodobnie będzie za późno, by ograniczyć szkody.

Oś Czasu: Jak Blisko Jesteśmy do Rzeczywistości Zagrożenia Kwantowego?

Pytanie za miliard dolarów: Kiedy komputery kwantowe mogą stać się wystarczająco potężne, by stanowić realne zagrożenie dla kryptografii Bitcoina? Odpowiedzi, jakie można uzyskać od ekspertów, są zróżnicowane – od „może za dekadę lub dwie” do „nie za naszego życia” po „prędzej niż myślisz”. Konsensus naukowy zwykle umieszcza zagrożenie co najmniej 10+ lat w przyszłości, ale z pewnymi dużymi zastrzeżeniami i opiniami mniejszości.

Użytecznym punktem odniesienia jest praca agencji bezpieczeństwa narodowego i organów standaryzacyjnych. Narodowy Instytut Standaryzacji i Technologii USA (NIST), który prowadzi działania w zakresie kryptografii po-kwantowej, zaleca organizacjom przejście na algorytmy odporne na kwanty do 2035 roku jako środek ostrożności. Nie dlatego, że oczekują kryptograficznie istotnego komputera kwantowego w 2035 roku, ale z powodu ryzyka „zbieranie teraz, odszyfrowanie później”: przeciwnicy mogą obecnie rejestrować zaszyfrowane dane (lub zbierać klucze publiczne z blockchainów), aby odszyfrować je, gdy w przyszłości będą mieli maszynę kwantową.

Oś czasu NIST sugeruje, że do lat 30. XXI wieku komputery kwantowe mogą być wystarczająco blisko złamania niektórych szyfrów, co mogłoby zagrozić długoterminowego bezpieczeństwu danych. Z drugiej strony niektórzy wewnątrz branży kryptograficznej wskazują, że Bitcoin może nie mieć tej samej pilności, co na przykład szyfrowane komunikacje. Charles Guillemet, CTO Ledger, zauważył, że wytyczna NIST na 2035 rok dotyczy tajemnicy w przód (ochrony dzisiejszych tajemnic przed jutrzejszym odszyfrowaniem), podczas gdy transakcje Bitcoina nie mają być tajemnicą. W jego opinii ekspozycja Bitcoina jest głównie ograniczona do scenariusza kradzieży klucza w locie (zamiast retroaktywnego odszyfrowania starych wiadomości), dając nieco więcej czasu na reakcję.

Patrząc na stan sprzętu kwantowego: plan rozwoju IBM zakłada procesory kwantowe z kilkoma tysiącami kubitów do 2033 roku, wciąż znacznie poniżej milionów kubitów potrzebnych do złamania kluczy 256–bitowych Bitcoina. Do tej pory największy ogłoszony chip kwantowy to 433-kubitowy Osprey IBM z 2022 roku, a IBM zamierza przekroczyć granicę 1 000 kubitów z chipem Condor w latach 2023–2024 i dalej się rozwijać. Google, ze swojej strony, mówi o stworzeniu użytecznego komputera kwantowego z korekcją błędów do końca dekady (około 2029 roku) – zasadniczo maszyny, która mogłaby niezawodnie uruchamiać algorytmy kwantowe dzięki korekcji błędów.

Te osie czasu są ambitne, ale nie gwarantowane. Warto zauważyć, że nawet tysiące kubitów to za mało, by złamać Bitcoina; te kubity muszą również być wysokiej jakości (o niskim błędzie) i algorytmy muszą być zoptymalizowane. Jedno badanie akademickie oszacowało, że komputer kwantowy potrzebowałby około 13 milionów kubitów, żeby złamać klucz prywatny Bitcoina w ciągu 24 godzin za pomocą algorytmu Shora. Dzisiejsza liczba 433 lub nawet 1 000 kubitów to kropla w morzu w porównaniu z tymi wymaganiami.

Eksperci z branży często tonują hype. Wczesne w 2025 roku, dyrektor Nvidia Jensen Huang – któregoGPUs są używane w niektórych systemach kontroli kwantowej – powiedział, że "bardzo przydatne komputery kwantowe" prawdopodobnie pojawią się za około 20 lat. "Jeśli powiedziałbyś 15 lat, to byłoby to raczej wcześnie. Jeśli 30 lat, to raczej późno. Wybierz 20 lat," wyjaśnił Huang, sugerując długą drogę przed nami. Podobnie, pionier kryptowalutowy Adam Back odrzucił twierdzenia, że Bitcoin mógłby zostać złamany do 2028 roku, oświadczając "nie ma szans" i nawet snując rozważania o zakładach przeciwko takim prognozom. Back szacuje, że może minąć około 20 lat przed wystąpieniem takiego zagrożenia.

Inny znany Bitcoiner, Samson Mow, skomentował, że obliczenia kwantowe to "rzeczywiste ryzyko, ale harmonogram to prawdopodobnie jeszcze dekada", dodając, że jego zdaniem "wszystko inne zawiedzie, zanim Bitcoin zawiedzie", jeśli takie zagrożenie miałoby się zmaterializować. Te poglądy odzwierciedlają powszechne stanowisko w społeczności deweloperów Bitcoina: ostrożne monitorowanie raczej niż natychmiastowy alarm.

Jednakże istnieje wokalna grupa, która apeluje o większą pilność. Anatoly Yakovenko z Solany, jak wspomniano, daje szanse na przełom do 2030 roku i uważa, że jest "zdumiewające", jak szybko postępuje technologia związana z AI, sugerując, że kwanty mogą nas zaskoczyć wcześniej. W połowie 2023 roku wyciekła mapa drogowa Google Quantum AI, wskazująca na potencjalny gwałtowny wzrost liczby kubitów w nadchodzących latach, co wywołało spekulacje.

W dziedzinie bezpieczeństwa narodowego nie możemy ignorować możliwości ukrytego postępu: laboratoria rządowe mogą nie ujawniać każdego przełomu, zwłaszcza jeśli ma wartość wywiadowczą. To częściowo dlatego kryptograf Michele Mosca ukuł pojęcie "Q–day" – dnia, w którym komputer kwantowy może złamać współczesną kryptografię. On i inni ostrzegają, że Q–day może nadejść nagle i przed planem, zaskakując tych, którzy założyli wolniejszy harmonogram.

Podsumowując, większość szacunków z 2025 roku umieszcza zagrożenie kwantowe dla powszechnie używanej kryptografii w latach 2030 lub później. Raport analityków z Bernsteina, na przykład, nadal postrzega to zagrożenie jako "odległe o dekady". Jednak konsensus może się zmienić z jednym przełomem. Społeczność otrzymała szok pod koniec 2022 roku, gdy chińscy badacze zgłosili nowe podejście do faktoryzacji, które, jeśli byłoby skalowalne, mogłoby znacznie obniżyć wymagania dla łamania kluczy RSA metodą hybrydową kwantową.

Ta konkretna twierdzenie spotkała się z zdrowym sceptycyzmem i prawdopodobnie nie przynosi realnego ataku, ale posłużyła jako przypomnienie: postępy mogą nadejść zewsząd i możemy niedocenić, co jest możliwe. Jak napisał teoretyk komputerowy Scott Aaronson, rozsądne stanowisko to „tak, bez wątpliwości, martw się o to teraz. Miej plan”. Wczesne planowanie zapewnia, że nawet jeśli zdolność deszyfracji kwantowej pojawi się wcześniej niż oczekiwano, świat kryptowalut nie zostanie zaskoczony nieprzygotowany.

Kryptografia Postkwantowa: Jakie Rozwiązania Istnieją?

Dobra wiadomość jest taka, że społeczność kryptograficzna nie siedzieli z założonymi rękami, czekając na Q–day. Działa obszar badań znany jako kryptografia postkwantowa (PQC), który opracowuje nowe algorytmy odporne na ataki komputerów kwantowych. W przeciwieństwie do "kryptografii kwantowej" (która często odnosi się do używania fizyki kwantowej do rzeczy takich jak rozdział klucza kwantowego), algorytmy postkwantowe działają na komputerach klasycznych, ale są zaprojektowane tak, aby były trudne do złamania przez kwantowego przeciwnika.

W 2016 roku NIST uruchomił otwarty konkurs na najlepsze algorytmy postkwantowe, a po kilku rundach oceny, w 2022 roku ogłosili pierwszą partię zstandardyzowanych algorytmów PQC. Są to:

- CRYSTALS–Kyber: mechanizm enkapsulacji klucza oparty na strukturach kratowych (używany do szyfrowania danych lub ustanawiania wspólnych sekretów).

- CRYSTALS–Dilithium: schemat podpisu cyfrowego oparty na strukturach kratowych.

- FALCON: kolejny podpis oparty na strukturach kratowych (oferujący mniejsze podpisy kosztem bardziej złożonej implementacji).

- SPHINCS+: schemat podpisu oparty na skrótach, który jest bezstanowy (nie wymaga śledzenia używanych kluczy).

Do 2024 roku NIST sfinalizował standardy dla tych algorytmów (Kyber do ogólnego szyfrowania, Dilithium i FALCON do podpisów, oraz SPHINCS+ jako alternatywny podpis) i opublikował je jako FIPS 203–205. Mówiąc prostymi słowami, jeśli zastąpimy ECDSA i SHA–256 Bitcoin’em jakąś kombinacją tych nowych algorytmów, sieć byłaby chroniona przed znanymi atakami kwantowymi.

Na przykład, zamiast podpisów eliptycznych, można by użyć podpisu opartego na strukturach kratowych jak Dilithium lub podpisu opartego na skrótach jak SPHINCS+. Te algorytmy opierają się na problemach matematycznych, które są uważane za odporne na algorytmy kwantowe (jak trudność problemów kratowych czy bezpieczeństwo funkcji skrótu kryptograficznego), więc metody Shor’a i Grover’a nie byłyby w stanie ich złamać w rozsądnym czasie.

Implementacja kryptografii postkwantowej na blockchainie jest jednak łatwiejsza do powiedzenia niż do zrobienia. Algorytmy PQC często mają kompromisy: większe rozmiary kluczy lub podpisów, wolniejsza wydajność, itp. Na przykład, podpis Dilithium ma kilka kilobajtów (w porównaniu do kompaktowego 64–bajtowego podpisu ECDSA), co mogłoby napompować transakcje blockchain. Schemat oparty na skrótach jak SPHINCS+ ma jeszcze większe podpisy i może być wolniejszy w weryfikacji, ale oferuje bardzo odmienny fundament bezpieczeństwa (oparta na skrótach, które znamy i którym ufamy). Mimo tych wad, przejście jest wykonalne. Już teraz widzimy niektóre projekty kryptowalutowe pozycjonujące się jako odporne na kwanty od samego początku.

Na przykład, Quantum Resistant Ledger (QRL) to blockchain, który wystartował z wbudowanym schematem podpisów postkwantowych (XMSS, rozszerzony podpis oparty na skrótach związany ze SPHINCS+). QRL wybrał XMSS specjalnie, aby chronić przed przyszłymi atakującymi kwantowymi, chociaż oznacza to, że każdy adres portfela może bezpiecznie podpisać tylko określoną liczbę razy, zanim klucze powinny być obracane (rzecz specyficzna dla podpisów opartych na skrótach stanowych). Kolejny projekt, QANplatform (nie wspomniany powyżej, lecz znany w branży), twierdzi, że używa kryptografii opartej na strukturach kratowych do zabezpieczenia swojej platformy inteligentnych kontraktów.

Quranium, prowadzona przez Kapil Dhimana, wykorzystuje zatwierdzony przez NIST bezstanowy schemat podpisu cyfrowego oparty na skrótach do zabezpieczenia swojego blockchainu warstwy 1. I wcześniej słyszeliśmy od Davida Carvalho z Naoris Protocol – jego projekt buduje infrastrukturę postkwantową i został nawet cytowany w propozycji do SEC w USA dotyczącej standardów bezpieczeństwa kwantowego. Te niestandardowe projekty są wciąż stosunkowo małe, ale stanowią pole doświadczalnych dla PQC w środowiskach blockchain. Dostarczają również rodzaj ubezpieczenia: jeżeli duże sieci będą powolne w adaptacji, a pęknięcia kwantowe nadejdą, teoretycznie można by przenieść wartość do łańcucha odpornego na kwanty jak QRL, aby ją chronić (zakładając uporządkowany scenariusz).

Duże blockchainy również badają rozwiązania. Ethereum, na przykład, miało dyskusje i prototypowe implementacje kryptografii odpornej na kwanty. Deweloperzy Ethereum eksplorowali podpisy oparte na strukturach kratowych i nawet postkwantowe warianty zk–SNARKs (dowody zerowej wiedzy, które są przejrzyste dla ataków kwantowych). Istnieje post badawcza Ethereum Foundation na temat używania post–kwantowych podpisów BLS w kontekście postkwantowym. Jak dotąd, żadne z tego nie jest uruchomione na produkcji – obecne użycie ECDSA i BLS przez Ethereum (dla walidatorów) pozostaje w zasadzie tak samo narażone jak Bitcoin. Ale przygotowania są czynione.

Poza podpisami cyfrowymi, pozostaje jeszcze kwestia zabezpieczenia procesu wydobycia lub konsensusu przed kwantami. Dowód pracy Bitcoin’a mógłby być teoretycznie wzmocniony przez przejście na dłuższy skrót (SHA–512 lub coś takiego), jeśli algorytm Grover’a stałby się praktycznym zagrożeniem. Niektórzy sugerują nawet, że Bitcoin powinien przejść z proof–of–work na proof–of–stake zanim nadejdą komputery kwantowe, pod argumentem, że PoS nie polega na wyścigu brute–force w ten sam sposób (choć PoS ma własne założenia kryptograficzne do rozważenia). Te pomysły są spekulacyjne, a społeczność Bitcoin’a jest zazwyczaj konserwatywna w kwestii takich fundamentalnych zmian.

Inna interesująca linia obrony polega na użyciu samej kryptografii kwantowej. Na przykład, kwantowy rozdział klucza (QKD) używa fizyki kwantowej, aby dwie strony mogły wygenerować wspólny klucz tajny z gwarancją, że podsłuchiwanie zostałoby wykryte. QKD nie jest bezpośrednio aplikowalne do publicznych blockchainów (które są zdecentralizowane i nie mają połączeń punkt–punkt), ale instytucje mogłyby go używać do zabezpieczenia kanałów komunikacyjnych w systemie blockchain.

W 2022 roku JPMorgan Chase i Toshiba wykazały sieć blockchain zabezpieczoną QKD, aby odpierać kwantowych atakujących przechwytujących dane. W zasadzie nałożyli komunikację odporną na kwanty na blockchain. Tego rodzaju podejście może zyskać większe zastosowanie w prywatnych rejestrach lub sieciach międzybankowych. Jednak dla publicznych kryptowalut, mocno skupia się na aktualizacji samych algorytmów do PQC.

Więc, podsumowując krajobraz rozwiązań: mamy zestaw postkwantowych algorytmów gotowych lub prawie gotowych do wdrożenia, dzięki latom badań i weryfikacji przez NIST i innych. Mamy wczesnych pionierów w branży kryptowalutowej wdrażających te zabezpieczenia na alternatywnych platformach. I mamy propozycje (które omówimy dalej), jak główni gracze jak Bitcoin mogliby stopniowo migrować. Istnieją techniczne elementy do utrzymania bezpieczeństwa kryptowalutowego w świecie postkwantowym. Większe wyzwania mogą być społeczne i logistyczne: jak skoordynować przełączenie dla milionów użytkowników i kluczowej infrastruktury. Jak zauważył jeden dyrektor generalny firmy zabezpieczeń, Chris Erven, „nadszedł czas na to, aby technologia odporna na kwanty była w sercu strategii cyberbezpieczeństwa na całym świecie” – potrzebuje być wbudowana proaktywnie, a nie nałożona w ostatniej chwili.

Porównanie Postępów Kryptowalut i Tradycyjnych Finansów

Jeśli chodzi o przygotowanie na zagrożenia kwantosatelitarne, świat tradi### Ocena Skutków Quantum na Świece Finansów i Kryptowalut

Nie tłumacz łączy markdown

Treść: modernizacje bezpieczeństwa od góry do dołu. Kryptowaluty, w przeciwieństwie do nich, są zdecentralizowane z definicji, co sprawia, że skoordynowane przejścia są bardziej skomplikowane.

Weźmy na przykład sektor bankowy: JPMorgan Chase był szczególnie proaktywny. Oprócz wspomnianego wcześniej eksperymentu z dystrybucją klucza kwantowego, JPMorgan prowadzi „Future Lab” dla technologii kwantowych. Marco Pistoia, który kieruje tym laboratorium, powiedział, że bank przygotowuje się „do wprowadzenia produkcyjnych komputerów kwantowych” właśnie dlatego, że mogą „zmienić krajobraz bezpieczeństwa technologii takich jak blockchain i kryptowaluty w przewidywalnej przyszłości”. JPMorgan nie czeka na sytuację awaryjną; testują już teraz swoje środki obronne. Podobnie, globalna sieć bankowa SWIFT uruchomiła programy szkoleniowe i warsztaty dotyczące bezpieczeństwa post-kwantowego dla swoich instytucji członkowskich.

Firmy takie jak IBM i Microsoft już oferują opcje szyfrowania odporne na kwantum w swoich produktach chmurowych, aby firmy mogły zacząć szyfrować dane algorytmami takimi jak Kyber czy Dilithium z wyprzedzeniem. Rząd USA uchwalił Ustawę o Przygotowaniu Cyberbezpieczeństwa na Komputery Kwantowe (pod koniec 2022 roku), która wymaga od agencji federalnych rozpoczęcia planowania przesiedlenia ich systemów do kryptografii post-kwantowej. Nawet NSA, która historycznie pomagała kreować standardy szyfrowania w USA, w 2015 roku ogłosiła plany przejścia na algorytmy odporne na kwantum – co jest silnym sygnałem dla przemysłu i środowisk akademickich do działania.

Teraz porównaj to ze stanem większości sieci kryptowalutowych: Bitcoin, Ethereum i większość altcoinów nadal używają podpisów RSA, ECDSA lub EdDSA oraz standardowego haszowania (SHA–2, SHA–3, itp.). Nie było jeszcze pilnej migracji. Częściowo dlatego, że jak omówiono, wielu w społeczności uważa, że zagrożenie nie jest nieuchronne. Inną częścią jest wyzwanie związane z konsensusem: aby zmienić algorytm podpisu Bitcoina, na przykład, dosłownie każdy uczestnik sieci musi się zgodzić (lub przynajmniej zdecydowana większość, jeśli dokonane to zostanie poprzez soft fork).

To powolny proces obejmujący propozycje, kodowanie, testowanie i przekonywanie globalnej bazy użytkowników. „Tradycyjne finanse rzeczywiście są na przodzie”, jak zauważył Naoris’ Carvalho. „Mają centralną kontrolę, budżety i jedną władzę, która może wprowadzać modernizacje. Krypto tego nie ma. Wszystko wymaga konsensusu.” Innymi słowy, Jamie Dimon może powiedzieć zespołowi ds. bezpieczeństwa JPMorgan „przechodzimy na szyfrowanie post-kwantowe we wszystkich komunikacjach wewnętrznych w przyszłym roku” i prawdopodobnie tak się stanie.

Nie ma podobnej figury w Bitcoinie, która mogłaby jednostronnie zadecydować o aktualizacji krypto – z założenia, nikt nie ma takiego prawa.

Widzimy jednak jakiś ruch w przestrzeni krypto. Fakt, że deweloperzy Bitcoina przygotowują propozycje dotyczące łagodzenia skutków kwantowych teraz (w latach 2023–2025) pokazuje, że luka jest rozumiana. I niektóre firmy kryptograficzne angażują się w szerszy wysiłek PQC. Na przykład, firmy zajmujące się bezpieczeństwem blockchain i współprace akademickie badają kryptograficzną zwinność – projektowanie protokołów, które mogą łatwiej wymieniać prymitywy kryptograficzne w przyszłości. Idealnym scenariuszem jest uczynienie sieci blockchain równie elastycznymi jak przeglądarki internetowe, które mogą (teoretycznie) wdrażać nowe kryptografie poprzez aktualizacje w razie potrzeby. Jednak aktualizowanie milionów zdecentralizowanych węzłów to większe przedsięwzięcie niż aktualizowanie, powiedzmy, Google Chrome czy Firefox na urządzeniach użytkowników.

Inny punkt kontrastu to powierzchnia ryzyka. Tradycyjne finanse w dużym stopniu polegają na szyfrowaniu w celu zapewnienia bezpiecznej komunikacji (TLS dla stron bankowych, VPN-y, bezpieczne przesyłanie wiadomości itp.), które wszystko to mogłoby być skompromitowane przez atakującego kwantowego. Więc banki stoją nie tylko w obliczu zagrożenia kradzieżą kryptowalut, ale także potencjalnym ujawnieniem poufnych danych klientów oraz transakcji finansowych, jeśli szyfrowanie zawiedzie. To daje im szeroki impuls do modernizacji wszystkiego związanego z szyfrowaniem.

Kryptowaluty mają węższe, ale bardziej ostre ryzyko: integralność samej waluty. Atak kwantowy na krypto nie ujawnia poufnych informacji (ponieważ blockchainy są publiczne), ale może podważyć własność i zaufanie do systemu. W pewnym sensie ryzyko krypto to „wszystko albo nic” – albo algorytm twojej monety zostaje złamany i chaos następuje, albo nie. Tymczasem banki mogą przetrwać niektóre naruszenia, ale staną w obliczu ogromnych strat dotyczących prywatności lub finansów, jeśli będą się opóźniać się w PQC.

Co ciekawe, na tym polu pojawiają się niektóre współprace między tradfi a krypto. Sieć blockchain odporna na kwanty JPMorgan może być postrzegana jako przypadek użycia prywatnego blockchaina, ale technologia może potencjalnie wpłynąć także na publiczne łańcuchy. IBM, będąc głównym graczem w zarówno blockchainie korporacyjnym, jak i obliczeniach kwantowych, może ostatecznie pomóc mostkowaniu rozwiązań do świata open-source blockchaina. A rządy mogą nakładać standardy – na przykład, można sobie wyobrazić przyszłe przepisy, które mówią, że każda kryptowaluta używana przez banki lub handlowana na regulowanych giełdach musi być odporna na kwanty do określonej daty. To mogłoby sprawić, że zespół pod projektami zdecentralizowanymi będzie musiał się dostosować, aby uniknąć usunięcia.

Podsumowując, tradycyjny świat finansów rozpoczął przejście post-kwantowe na poważnie, wykorzystując swoją scentralizowaną strukturę, aby to zrobić. Świat krypto pozostaje w tyle nie z powodu ignorancji, ale ze względu na inherentną trudność wprowadzenia zmian w protokole w zdecentralizowanym środowisku oraz być może uzasadnione przekonanie, że niebezpieczeństwo jeszcze nie jest na wyciągnięcie ręki. Wyzwanie polega na przyspieszeniu tempa migracji krypto bez podkopywania cech (zdecentralizowania, stabilności), które czynią to wartościowym. To delikatna równowaga nie wywoływać wilka z lasu za wcześnie i nie chować głłębiej głowy w piasek. Następna sekcja zagłębi się w to, jak Bitcoin mógłby podejść do tego w praktyce, co pokazuje, jak złożony może być ten proces zarządzania governance.

Co się stanie, jeśli Bitcoin przejdzie na postać odporną na kwanty? Wyzwanie związane z zarządzaniem

Załóżmy, że społeczność Bitcoina wspólnie zdecyduje: „Tak, musimy zaktualizować naszą kryptografię, aby była odporna na kwanty.” Jak to właściwie mogłoby się wydarzyć? Tutaj pojawia się wyzwanie związane z zarządzaniem. Aktualizacja Bitcoina jest często porównywana do naprawy samolotu w locie – każda zmiana musi być starannie zaprojektowana tak, aby nie zniszczyć systemu podczas jego działania. W przypadku Bitcoina odpornego na kwanty, deweloperzy zaproponowali kilka tras, z których każda ma swoje zalety i wady.

Jedna kluczowa propozycja, która krąży, jest znana jako BIP–360, znana również jako „Bitcoin Post–Quantum” lub „QuBit” (nie mylić z qubitem, kwantowym bitem). BIP–360 to projekt propozycji usprawnień Bitcoina autorstwa anonimowego autora „Hunter Beast”, który szkicuje wieloetapowy plan wprowadzenia odpornych na kwanty adresów i podpisów do Bitcoina. Pomysł polega na wprowadzaniu go stopniowo, aby uniknąć chaosu. Oto uproszczony przegląd planu:

Etap 1: Wprowadzenie nowego formatu adresu, nazwanego P2QRH (Pay–to–Quantum–Resistant–Hash), który może obsługiwać różne algorytmy podpisów odpornych na kwanty. Użytkownicy mogliby zacząć tworzyć nowe adresy tego typu i wysyłać do nich Bitcoina. Te adresy byłyby wstecznie kompatybilne (wyglądałyby jak każdy inny adres dla starych węzłów, prawdopodobnie poprzez pewne wersjonowanie), więc można to zrobić jako soft fork.

Etap 2: Gdy istnieją adresy P2QRH, daj ludziom zachętę do ich używania. QuBit proponuje zniżkę na ciężar bloku (16x tańsze pod względem opłat) dla transakcji z adresów odpornych na kwanty. To podobne do tego, jak wprowadzenie SegWit zaoferowało zniżki w celu zachęcenia do jego przyjęcia. Tańsze opłaty podepchną portfele i użytkowników do migracji środków na nowy typ adresu z czasem.

Etap 3: Opracowanie wersji tych adresów zgodnych z Taproot, a ostatecznie przeprowadzenie soft forka, który zacznie wymagać podpisów odpornych na kwanty dla nowych transakcji. Na tym etapie, może po wielu latach dobrowolnego przyjęcia, społeczność może zgodzić się na „zamknięcie” starych adresów opartych na ECDSA.

Etap 4: W odległej przyszłości, gdy zostanie potwierdzone, że zagrożenie kwantowe jest nieuchronne, ostateczny soft fork może całkowicie wyłączyć stare typy podpisów, czyniąc Bitcoina w pełni odpornym na kwanty w przypadku wszystkich przyszłych transakcji.

Podejście etapowe ma na celu pragmatyczne podejście do zarządzania: nie zmuszaj wszystkich do natychmiastowego przełączenia (co byłoby trudnym forkiem i kontrowersyjne), ale wprowadź nowy system, zachęć do jego używania, i stopniowo spraw, by stał się domyślnym. Dzięki użyciu soft forków, zachowana jest kompatybilność wsteczna – stare węzły postrzegałyby transakcję P2QRH jako każdą–można–wydać (jeśli nie są świadome nowych zasad), ale dzięki egzekucji przez górników, nadal byłoby to bezpieczne. To skomplikowane inżyniersko, ale Bitcoin radził sobie już z trudnymi aktualizacjami, takimi jak SegWit w przeszłości.

Istnieją pewne kompromisy i otwarte pytania. Podpisy odporne na kwanty są duże, więc jeśli dużo osób zacznie je używać, może to skutecznie zmniejszać liczbę transakcji, które mieszczą się w bloku (stąd pojawiają się dyskusje o zwiększeniu rozmiaru bloku w związku z tym). Obecna iteracja QuBit sugeruje, że użycie sygnatur PQ może skutecznie nieco obniżyć przepustowość, ale uważa to za akceptowalną cenę za bezpieczeństwo. Jest też kwestia wyboru, które algorytmy tolerujące na ataki kwantowe wybrać.

QuBit sprytnie nie blokuje się na jednym algorytmie; obsługuje kilka (takie jak SPHINCS+–256F i FALCON–1024) i pozwala użytkownikom wybierać. To zabezpiecza przed odkryciem później wad w którymś nowym algorytmie – co jest mądrym posunięciem, biorąc pod uwagę, że PQC jest stosunkowo nowym i nieprzetestowanym podejściem jak RSA/ECC. Jednocześnie, bardziej egzotyczne opcje, takie jak podpisy kratowe, mogą wprowadzić własne niepewności (np. jeśli doszłoby do przełomowego ataku matematycznego na kratki, to mógłoby stanowić problem; nie jest to prawdopodobne, ale to rodzaj rzeczy, które rozważają kryptografowie).

Alternatywna strategia jest bardziej siłowa: twardy fork, aby narzucić kryptografię odporne na kwanty na całym systemie. To byłoby prostsze w wykonaniu (po prostu zmienić zasady na bloku X, aby odtąd tylko sygnatury PQ były ważne), ale polityczność oraz praktyczne wykonanie tego jest znacznie trudniejsze. Twarde forki mogą dzielić łańcuch, jeśli nie wszyscy się z nimi zgadzają –

język się przycina - końcowo tez tekst jest obszerny lecz mam nadzieję, że udało się uzyskać ogólny obraz tematu podjętego.Treść: pomyśl o oddzieleniu się Bitcoin Cash w 2017 roku z powodu nieporozumienia.

Jeśli znaczna mniejszość użytkowników lub górników odmówi przeprowadzenia quantum–hard–forka (może ze względu na niezgadzanie się co do czasu lub wyboru algorytmu), można skończyć z dwiema konkurującymi wersjami Bitcoina, co byłoby koszmarem dla wartości i zaufania. Dlatego większość postrzega hard fork dla kwantów jako ostateczność, możliwie tylko jeśli sytuacja awaryjna tego wymaga i istnieje praktycznie jednomyślna zgoda z czystej konieczności.

Powinniśmy też rozważyć aspekt użytkownika: zwykli posiadacze Bitcoina w pewnym momencie będą musieli przenieść swoje monety na nowe adresy, aby być bezpieczni. Dopóki mają swoje klucze prywatne, zawsze mogą wydać z starego adresu na nowy. Ale niektóre monety są zgubione lub trzymane przez osoby, które nie zwracają uwagi. Te monety mogą na zawsze pozostać na podatnych adresach.

Jedną z propozycji (która została przedstawiona akademicko) jest, że jeśli komputery kwantowe się pojawią i niektóre monety nie zostaną przeniesione, można wdrożyć proces "zamrażania" lub odzyskiwania, aby je chronić (możliwe, że górnicy czasowo zamroziliby oczywiste próby kradzieży kwantowej czy coś w tym stylu). Jednak to wchodzi na bardzo kontrowersyjne tereny związane z potencjalnym naruszaniem wymienialności Bitcoina lub dopuszczaniem wyjątków, co społeczność niechętnie by zrobiła. Realistycznie, jeśli ktoś nie zaktualizuje swoich monet po latach ostrzeżeń, a potem zostaną one skradzione przez kwantowego napastnika, byłoby to po prostu częścią skutków ubocznych.

Warto wspomnieć, że Ethereum i inne platformy smart kontraktów stoją przed podobnym wyzwaniem zarządzania. Kultura Ethereum jest bardziej otwarta na ulepszenia (regularnie przeprowadzają hard forki w celu wprowadzenia usprawnień), więc może szybciej przeprowadzić przejście na bezpieczne kwantowo rozwiązania, jeśli zajdzie taka potrzeba. Istnieje nawet możliwość wykorzystania programowalności Ethereum do współistnienia starych i nowych typów podpisów aż do ich wygaśnięcia.

Niektóre altcoiny, takie jak Nano, Stellar itp., używają innych schematów podpisu (jak ed25519), które są równie podatne na atak kwantowy, więc również wymagałyby aktualizacji. To szeroki problem całego ekosystemu. Koordynacja między łańcuchami nie jest ściśle konieczna (każda sieć może radzić sobie sama), ale wyobraźmy sobie scenariusz, w którym jedna główna moneta przechodzi na PQ, a inne jeszcze nie – mogą wystąpić zmiany na rynku i arbitraż wokół postrzeganej bezpieczeństwa.

Podsumowując, migracja kryptowaluty na kryptografię odporną na ataki kwantowe jest procesem tak samo społecznym, jak i technicznym. Wymaga napisania kodu przez deweloperów, to prawda, ale także przyjęcia go przez górników, aktualizacji systemów przez firmy, stworzenia przyjaznych dla użytkownika narzędzi przez dostawców portfeli (aby ludzie mogli łatwo konwertować swoje środki na nowe adresy) i uznania nowych formatów adresów przez giełdy. To kilkudziesięcioletni wysiłek. Wyzwaniem w zarządzaniu jest utrzymanie wszystkich zgodnych i działających mniej więcej w jednym kierunku, a nie rozdzielanie się.

Dotychczas społeczność Bitcoina pokazała, że może stawić czoła wyzwaniom, kiedy naprawdę jest to potrzebne (np. reakcja na błędy czy problemy ze skalowalnością), choć nie obywa się to bez dramatu. Nadchodząca groźba kwantowa może w rzeczywistości stać się jednoczącym problemem – nikt w kryptowalutach nie chce, aby monety zostały złamane. Dopóki harmonogram jest rozumiany, można by mieć nadzieję, że nawet zwykle walczące ze sobą frakcje społeczności połączą siły, aby bronić swojego zbiorowego interesu: integralności sieci.

Zwycięzcy, Przegrani i Konsekwencje Ekonomiczne

Jak wyglądałby krajobraz kryptowalut, gdyby komputery kwantowe osiągnęły punkt łamania nowoczesnych szyfrowań? To scenariusz, który mógłby przynieść kilku wyraźnych zwycięzców i przegranych, przynajmniej na krótką metę, i szeroko zachwiać zaufaniem gospodarczym do aktywów cyfrowych.

Najpierw rozważmy najgorszy możliwy scenariusz: nagły atak kwantowy staje się wykonalny i zostaje uruchomiony na nieprzygotowanej sieci, jak Bitcoin. Bezpośrednim przegranym byłoby zaufanie. Zaufanie do bezpieczeństwa kryptowalut mogłoby wyparować z dnia na dzień. Ceny głównych monet prawdopodobnie spadłyby gwałtownie, gdy posiadacze próbują sprzedać przed kradzieżą swoich środków. Pamiętaj, że kapitalizacja rynkowa Bitcoina (i innych kryptowalut) nie jest już tylko w rękach hobbystów cypherpunk – trzymają ją fundusze hedgingowe, ETF-y, firmy takie jak Tesla oraz nawet państwa narodowe (jak El Salvador).

Krach ceny Bitcoina spowodowany awarią bezpieczeństwa mógłby również wywołać wstrząsy na tradycyjnych rynkach, biorąc pod uwagę rosnące instytucjonalne zaangażowanie. Możemy być świadkami szerszej kontagion finansowej, jeśli, powiedzmy, duzi inwestorzy muszą odpisać posiadane kryptowaluty lub mierzyć się z problemami płynnościowymi. Paniczne wyprzedaże to określenie, które przychodzi na myśl.

W tym chaosie, kto byłby "zwycięzcami"? Oczywiście, atakujący (jeśli to jakaś organizacja) zdobywa potencjalnie gigantyczne ilości skradzionej kryptowaluty – ale jej wydanie lub wypłata może być trudna, jeśli wszyscy patrzą na adresy, a giełdy blokują skradzione środki. Co ciekawsze, aktywa lub projekty odporne na ataki kwantowe mogłyby nagle zyskać na wartości. Na przykład niszowa moneta jak QRL (Quantum Resistant Ledger) może zyskać, gdy ludzie zaczną szukać czegoś, co postrzegają jako bezpieczne. Firmy oferujące rozwiązania kryptograficzne po kwantach mogą zaobserwować boom w biznesie (ich usługi będą potrzebne do zabezpieczenia wymian, portfeli itp.). Jest również możliwe, że alternatywne zasoby wartości jak złoto lub waluty fiat mogą zyskać względny prestiż, jako że kryptowaluty chwilowo stracą swoją atrakcyjność.

Jednak na dłuższą metę pojęcie "zwycięzców" jest trudne do przypisania, ponieważ jeśli zaufanie do kryptografii zostanie szeroko zachwiane, wszyscy mają problem. Jak ostrzegał kryptograf Michele Mosca, jeśli kwanty niespodziewanie złamią nasze systemy kryptograficzne, "zaufanie do infrastruktury cyfrowej się załamie".

Przeszlibyśmy od zorganizowanej migracji do "zarządzania kryzysem", które "nie wyglądałoby ładnie", jak powiedział. To wykracza poza kryptowaluty: pomyśl o bezpiecznych komunikacjach, bankowości, internecie. Więc można by argumentować, że jedynymi prawdziwymi zwycięzcami pozostaną ci, którzy przewidzieli to i się przygotowali, unikając tym samym zakłóceń. Wśród graczy kryptowalutowych mogłoby to oznaczać społeczności, które sięgnęły po czas na aktualizacje lub projektowały z myślą o kwantach od samego początku.

Rozważmy scenariusz, w którym Bitcoin z wielkim wysiłkiem zdołałby płynnie przejść na kryptografię odporną na ataki kwantowe zanim napastnik kwantowy się pojawi. W takim przypadku sieć Bitcoina mogłaby przetrwać erę "strachu przed kwantami" i wyjść z niej jeszcze bardziej wzmocniona. Jej propozycja wartościowa mogłaby się faktycznie wzmocnić ("Bitcoin przetrwał przejście kwantowe!" z pewnością byłoby nagłówkiem wartym uwagi). Projekty, które później się zaktualizują lub będą stagnacyjne, mogłyby na tym stracić. Na przykład, jeśli Bitcoin zostanie zaktualizowany, a niektóre forkowane wersje Bitcoina lub mniejsze monety tego nie zrobią, użytkownicy prawdopodobnie porzucą te słabsze. Można sobie wyobrazić rotację inwestorów: przenoszenie kapitału z dowolnej monety postrzeganej jako opóźniona w kwestii bezpieczeństwa kwantowego do tych, które są liderami. To trochę jak Y2K w finansach – firmy, które zaktualizowały swoje oprogramowanie na czas, radziły sobie dobrze; te, które zignorowały problem, ryzykowały niepowodzenie.

Musimy również rozpatrzyć możliwość interwencji rządowej. Jeśli zdarzy się kryzys kwantowy, regulatorzy mogą zdecydować się na surowe działania. Mogliby tymczasowo zatrzymać handel na giełdach kryptowalutowych (aby zapobiec dalszym stratom) lub nawet próbować skoordynować globalną reakcję – być może szybko promując pewien standard aktualizacji. Rządy, które były już sceptycznie nastawione do kryptowalut, mogłyby używać tego incydentu jako argumentu: "Widzicie, to nie było bezpieczne, a teraz spójrzcie na ten bałagan." Z drugiej strony, jeśli społeczność kryptowalut dobrze poradzi sobie z wyzwaniem kwantowym, mogłaby zaimponować regulatorom swoją dojrzałością i odpornością branży, potencjalnie budując zaufanie.

Co z zdecentralizowanym finansowaniem (DeFi) i smart kontraktami? Te systemy polegają na podstawowym zabezpieczeniu blockchaina. Jeśli kryptografia Ethereuma byłaby zagrożona, na przykład, wszystkie te kontrakty DeFi mogłyby zostać opróżnione przez kwantowych napastników podrabiających transakcje lub kradnących klucze do multisigów. Cały ekosystem DeFi mógłby się szybko rozpaść – zasadniczo seria runów bankowych, gdy każdy użytkownik próbuje wycofać swoje środki przed atakującymi. Wartości zabezpieczeń gwałtownie by spadły, a likwidacje kaskadowo by się pojawiły. To sprawiłoby, że hacki DeFi, które widzieliśmy do tej pory (zwykle z powodu błędów lub kradzieży kluczy), wyglądałyby na drobne w porównaniu. Znów, projekty, które były proaktywne – powiedzmy platforma pożyczkowa, która zanurzyła się w kwantowo-bezpieczną autoryzację dla wypłat użytkowników lub DEX, który używa kluczy odpornych na kwanty dla swoich kontroli administracyjnych – poradziłyby sobie lepiej.

Warto zauważyć, że niektórzy mogą dostrzec w tym srebrną linię lub szansę. Na przykład górnicy kryptowalutowi: jeśli tylko kilka stron miałoby technologię kwantową do wydobywania, mogliby zgarnąć ogromne nagrody (aż do momentu, gdy trudność dostosuje się lub sieć odpowie). Ale realistycznie, jeśli wydobycie byłoby zdominowane przez komputer kwantowy, ten łańcuch jest w zasadzie złamany, ponieważ decentralizacja zniknęła. Tak więc to nie tyle zwycięzca, co Pyrrusowe zwycięstwo dla jednego podmiotu.

Inny aspekt: Przemysł ubezpieczeniowy mógłby zmierzyć się z wypłatami, jeśli jakiekolwiek ubezpieczenia obejmowały straty kryptowaluty z powodu kradzieży (choć wiele z nich wyklucza takie wydarzenia). Alternatywnie, to mogłoby stworzyć nowy rynek dla "ubezpieczeń po-kwantowych" i usług zabezpieczeń.

Ekonomicznie, zdarzenie kwantowe uderzające w kryptowaluty mogłoby tymczasowo zmniejszyć wartość całego sektora – możliwe do bilionów w utraconej kapitalizacji rynkowej w przypadku poważnym scenariusza. Ale ludzka pomysłowość nie zatrzymuje się. Jeśli ludzie wciąż postrzegają użytkowość w kryptowalutach (a prawdopodobnie tak będzie – potrzeba zdecentralizowanej wymiany wartości nie zniknie), branża odbuduje się na nowych, silniejszych fundamentach. Może zobaczymy narracje "Crypto 2.0" z w pełni zabezpieczonymi blokchainami odpornymi na kwanty, a może nawet technologię kwantową wykorzystywaną do nowych funkcji.

Podsumowując, w przypadku zaburzeń kwantowych:

- Przegrani: Każdy trzymający niezabezpieczoną kryptowalutę (co dotyczy większości z nas obecnie), giełdy i instytucje finansowe powiązane z upadającym rynkiem oraz ogólnie zaufanie do systemu. Technicznie również, firmy komputerów kwantowych mogą spotkać się z reakcją, choć także doświadczą boomu zainteresowania dla ich rozwiązań.

- Zwycięzcy: Ci, którzy zabezpieczyli się, inwestując w PQC wcześnie, projekty odporne na kwanty, możliwi wcześni adoptujący zaktualizowanych monet oraz atakujący (jeśli źli), przynajmniej do momentu, gdy zostaną złapani lub ich łupy zostaną unieważnione przez_awaryjne_forki.linkedin.comW dłuższej perspektywie największym zwycięzcą może być ekosystem kryptowalut, jeśli z powodzeniem się dostosuje – ponieważ zademonstruje zdolność adaptacji i zyska nowe życie pod najpoważniejszym zagrożeniem do tej pory. Proces dojścia do tego może jednak być ekonomicznie burzliwy. Stare powiedzenie „uncja prewencji jest warta funta leczenia” jest tutaj szczególnie trafne. Inwestując w prewencję (ulepszając algorytmy, praktykując dobrą higienę kluczy, na przykład nie używając ponownie adresów itp.), społeczność kryptowalut może uchronić się przed koniecznością zastosowania późniejszego leczenia, które byłoby znacznie boleśniejsze.

Quantum–Ready Projects and Future Outlook

Patrząc w przyszłość, przecięcie się obszarów obliczeń kwantowych i kryptowalut jest równie interesujące, co groźne. To wywołuje falę innowacji i inwestycji w celu uczynienia systemów kryptograficznych bardziej odpornymi. Już wcześniej wspomnieliśmy niektóre projekty (QRL, Naoris, Quranium), które reklamują się jako gotowe na kwant. Te mogą być teraz uznawane za niszowe, ale oferują wgląd w to, jak mógłby funkcjonować ekosystem kryptowalutowy po kwantach.

Na przykład wykorzystanie przez QRL podpisów opartych na funkcji XMSS oznacza, że nawet gdyby istniał komputer kwantowy, nie mógłby łatwo sfałszować transakcji na QRL – bezpieczeństwo opiera się na funkcjach haszujących, które są stosunkowo bezpieczniejsze przed atakami kwantowymi (dotknięte jedynie kwadratowym obniżeniem algorytmu Grovera). Podobnie, zastosowanie przez Quranium bezstanowych podpisów opartych na funkcji hash (prawdopodobnie podobnych do SPHINCS+) oznacza brak polegania na klasycznych krzywych eliptycznych czy RSA.

W szerszym przemyśle widzimy rosnące finansowanie dla startupów i grup badawczych z zakresu kryptografii po kwantach. Stany Zjednoczone i ich sojusznicy utworzyli inicjatywy, takie jak PQCrypto, aby kierować przyjęciem nowych standardów. UE ma własne projekty w ramach finansowania Horizon dla kryptografii bezpiecznej kwantowo. Również kapitał podwyższonego ryzyka jest zainteresowany: firmy rozwijające kwantowo bezpieczne VPN, bezpieczne komunikatory lub aplikacje na blockchain zaczęły pozyskiwać środki, przewidując, że popyt wzrośnie, gdy będziemy coraz bliżej praktycznych obliczeń kwantowych. To analogiczne do początków cyberbezpieczeństwa – ci, którzy zbudują pierwszy „firewall kwantowy”, mogą osiągnąć ogromne korzyści.

Interesująco, niektóre projekty blockchain nawet badają, jak obliczenia kwantowe mogłyby być korzystne. Na przykład prowadzone są spekulacyjne badania nad tym, czy komputery kwantowe mogłyby kiedyś efektywniej wykonywać pewne algorytmy typu proof–of–work (choć zwykle postrzegane jest to jako zagrożenie, a nie korzyść, ponieważ centralizuje wydobycie). Innym potencjalnym pozytywnym zastosowaniem jest tworzenie naprawdę losowych liczb. Procesy kwantowe są z natury losowe, więc niektóre protokoły mogą używać kwantowych generatorów liczb losowych, aby zwiększyć nieprzewidywalność konsensusu lub protokołów kryptograficznych (zespół Cardano wspomniał o użyciu kwantowego RNG do lepszej losowości w wyborze lidera, na przykład).

Co więcej, jeśli komputery kwantowe w końcu będą w stanie rozwiązywać problemy optymalizacyjne czy symulować chemię efektywnie, sieci blockchain koncentrujące się na tych dziedzinach (jak sieci do obliczeń czy nauki) mogą zintegrować obliczenia kwantowe jako część swojego ekosystemu (pomyśl o wyroczniach czy obliczeniach poza łańcuchem, które wpinają się w inteligentne kontrakty).

Dla codziennych użytkowników kryptowalut perspektywa przyszłości nie wymaga paniki, ale wymaga świadomości i gotowości. Jednym praktycznym krokiem, który użytkownicy mogą podjąć już dziś, jest unikanie ponownego używania adresów. Jak podkreślił Nic Carter, podstawowa higiena, taka jak nie używanie tego samego adresu Bitcoin wielokrotnie, pomaga zapewnić, że Twój klucz publiczny nie jest wystawiany na otwarte dłużej niż to konieczne. Dzięki temu, nawet jeśli jutro pojawił się komputer kwantowy, mógłby Cię zaatakować tylko wtedy, gdy dokonałeś transakcji i ujawniłeś swój klucz publiczny; jeśli Twoje monety są w adresie, z którego nigdy nie korzystano, są nieco bezpieczniejsze (do momentu, gdy ich nie wydasz). W przyszłości portfele prawdopodobnie zaczną oferować opcje adresów bezpiecznych kwantowo.

Moglibyśmy zobaczyć na przykład portfel Bitcoin, który może utworzyć adres P2QRH (jeśli plan BIP–360 lub podobny przejdzie) i pomóc Ci przenieść swoje fundusze jednym kliknięciem. Jako użytkownik, kluczem jest pozostawanie na bieżąco z tymi osiągnięciami. Może nadejść dzień, kiedy zobaczysz monit: „Zaktualizuj swój portfel do adresów odpornych na kwanty teraz.” Mądrym posunięciem byłoby to zrobić, a nie zwlekać.

Innym sposobem, w jaki użytkownicy mogą „przyszłościowo zabezpieczyć” swoje zasoby kryptowalutowe, jest niewielka dywersyfikacja w aktywa, które są z natury odporne na kwanty. Może to oznaczać przechowywanie niektórych monet na blockchainach bezpiecznych kwantowo, lub nawet posiadanie aktywów, które nie są w ogóle cyfrowe (jako zabezpieczenie). Jednak biorąc pod uwagę wystarczający czas przygotowania, prawdopodobnie główne kryptowaluty przeprowadzą upgrade, więc nie trzeba będzie opuszczać statku, aby pozostać bezpiecznym.

Z perspektywy społeczności oczekujmy więcej współpracy między kryptografami, twórcami blockchainów i fizykami kwantowymi w nadchodzących latach. Problem przekracza dziedziny. Prawdopodobnie zobaczymy warsztaty i hackatony poświęcone konkretnie blockchainowi i bezpieczeństwu po kwantach. IEEE, IACR i inne instytucje już promują taką współpracę. Ten interdyscyplinarny wysiłek jest kluczowy, ponieważ wdrożenie PQC do blockchainu wymaga zarówno zrozumienia nowej matematyki, jak i dostosowania jej do rzeczywistych warunków sieciowych.

Wreszcie, przyszła perspektywa obejmuje scenariusz, w którym pojawią się komputery kwantowe i kryptowaluty nie tylko przetrwają, ale rozkwitną. Jeśli blockchainy z powodzeniem przejdą na algorytmy odporne na kwanty, mogą naprawdę zyskać wiarygodność. Przejdą jeden z najtrudniejszych możliwych testów trwałości. A wtedy, intrygująco, otworzy się drzwi do kryptografii wspieranej przez kwanty. Na przykład dowody o zerowej wiedzy i inne zaawansowane protokoły mogłyby potencjalnie być ulepszane technologią kwantową (istnieją prace teoretyczne na temat kwantowych dowodów o zerowej wiedzy).

Możemy nawet wyobrazić sobie, że pewnego dnia blockchainy zabezpieczają się za pomocą kwantowych technik, takich jak konsensus oparty na splątaniu kwantowym (odległe od rzeczywistości, ale koncepcja interesująca: np. czy komunikacja kwantowa mogłaby synchronizować węzły z nowymi gwarancjami?). Są to dalekie pomysły, ale pokazują, że obliczenia kwantowe nie są tylko wektorem zagrożeń – mogą również być umożliwieniem nowych rodzajów kryptograficznego zaufania, jeśli zostaną właściwie wykorzystane.

Podsumowując, społeczność kryptowalutowa przygotowuje się proaktywnie do „nieuchronności kwantowej”. Powstające projekty prowadzą działania z projektami odpornymi na kwanty, a główne sieci powoli, ale pewnie wytyczają swoje ścieżki migracji. Użytkownicy nie będą musieli rozumieć fizyki kubitów, by korzystać; będą po prostu musieli stosować najlepsze praktyki i aktualizować swoje oprogramowanie, gdy dostępne będą silniejsze zabezpieczenia. Krzywa kryptowalutowa zawsze dotyczyła odporności – od przetrwania ataków hakerskich na giełdy, rynków niedźwiedzia, rygorystycznych regulacji i błędów w protokołach. Wyzwaniem kwantowym jest kolejny rozdział w tej historii. Jest ona trudna, tak, ale z wczesną adaptacją i globalnymi standardami branża może nie tylko przygotować się na tę możliwośc, ale wyjść z niej silniejsza i bardziej bezpieczna niż wcześniej.

Final thoughts

Obliczenia kwantowe i kryptowaluty zmierzają na kurs kolizyjny – może nie dziś ani jutro, ale w pewnym momencie w przyszłości. Starcie to często było przedstawiane w dramatycznych kategoriach: „Kwanty będą końcem Bitcoina.” Na podstawie tego, co badaliśmy, potrzebny jest bardziej zniuansowany widok. Tak, komputery kwantowe pewnego dnia złamią konkretne prymitywy kryptograficzne, które obecnie chronią nasze cyfrowe aktywa. Ale to nie musi znaczyć końca kryptowalut ani cyfrowego bezpieczeństwa. Oznacza to początek nowego rozdziału, w którym wdrożymy silniejsze tarcze, a być może nawet będziemy używać narzędzi kwantowych do naszej obrony.

Przygotowanie jest wszystkim. Sytuacja przypomina wczesne dni internetu i wzrost zagrożeń cybernetycznych – ci, którzy rozpoznali ryzyka hakerów i zainwestowali w cyberbezpieczeństwo, kwitli, podczas gdy inni nauczyli się coś na własnej skórze. Dla sektora kryptowalutowego lekcja jest oczywista: nie być samozadowolonym. Celem nie jest sianie paniki ani sensacja (mamy nadzieję, że unikaliliśmy tu alarmizmu), ale raczej podkreślenie trzeźwej prawdy: mamy obecnie okno możliwości, aby zapewnić, że kryptowaluty pozostaną „nienaruszalne”, nawet gdy pojawią się komputery kwantowe, które mogłyby je inaczej złamać.

To przygotowanie będzie wymagało globalnych standardów i współpracy. Podobnie jak NIST prowadziło kilkuletni, międzynarodowy wysiłek w celu weryfikacji algorytmów po–kwantowych, społeczność blockchain może potrzebować swojego własnego odpowiednika – być może aliansu lub grupy roboczej obejmującej różne projekty, akademickie i nawet rządowe, wszystkie pracujące nad rozwiązaniami odpornymi na kwanty dla rozproszonych ksiąg. Możemy zobaczyć coś na kształt „Quantum–Safe Blockchain Alliance” powstającego w celu dzielenia się wiedzą i koordynacji czasu, aby nie mieć mozaiki niektórych monet bezpiecznych, innych otwarty, co mogłoby nadal prowadzić do problemów systemowych.

To również wymaga wiele edukacji i komunikacji. Deweloperzy muszą edukować użytkowników, dlaczego pewne poprawki są potrzebne (widzieliśmy, jak nieporozumienia mogą spowalniać krytyczne aktualizacje w przeszłości). Komunikowanie się o zagrożeniach kwantowych musi osiągnąć równowagę: nie umniejszać zagrożenia, ale też nie krzyczeć „wilk” zbyt wcześnie, aby ludzie się nie odłączyli. Przekaz powinien brzmieć: To jest nieuchronna ewolucja w kryptografii, i mamy rozwiązania w zasięgu ręki – musimy je tylko wdrożyć z troską i pilnością.

*Jednym z aspektów dającym nadzieję jest to, że wiele z najjaśniejszych umysłów w kryptografii i nauce o komputerach jest już zaangażowanych w ten problem. Nadchodzące przejście do świata post–kwantowego jest często porównywane do przejścia z obliczeń 32–bitowych na 64–bitowe, lub z IPv4 na IPv6: znaczące, ale możliwe do zarządzania przesunięcie, o ile ma się plan. W najlepszym przypadku, przeciętny użytkownik kryptowalut w 2035 roku może nawet nie pamiętać, że istniało zagrożenie kwantowe; będzie po prostu używać Bitcoinów czy Ethereum jako zwykle, chronionych pod maską przez sygnatury opartu na siatce lub sygnatury haszujące, i życie toczyć się będzie dalej. Osiągnięcie takiego „nie-wydarzenia” będzie wynikiem wielu ciężkich lat pracy, które trwają.*Oto przetłumaczony tekst na język polski:

Aktualnie (oraz być może trochę szczęścia, że komputery kwantowe nie pojawią się znacząco szybciej niż oczekiwano).

Na zakończenie warto powtórzyć sentyment, który często pojawia się od opanowanych ekspertów: nie panikuj – przygotuj się. Tak jak długoterminowi posiadacze Bitcoinów myślą w perspektywie lat i dekad, bezpieczeństwo sieci musi być postrzegane w termosach pokoleniowych. Komputery kwantowe to technologiczna zmiana raz na stulecie. Nawigowanie po tej przestrzeni wymaga interdyscyplinarnej współpracy: kryptografowie projektować będą algorytmy, inżynierowie blockchain integrować je, liderzy biznesowi finansować i wdrażać, a tak, naukowcy zajmujący się kwantami będą nas informować o rzeczywistym stanie technologii (ponad szumem). To nie jest wyzwanie, które jedno środowisko może podjąć samodzielnie.

Kryptograficzna gra w kotka i myszkę będzie toczyć się dalej, jak zawsze. Komputery kwantowe zmuszą kryptografię do ewolucji, i będzie się ona rozwijać. Blockchainy, jeśli mają stać się trwałymi elementami wymiany wartości, na które wielu liczy, także muszą ewoluować. Ostatecznie, historia „niezłomny staje się złomny” może zamienić się na „złomny staje się ponownie niezłomny”. Dzięki wyprzedzeniu zagrożenia, społeczność kryptograficzna może zapewnić, że jej podstawowa obietnica – bezpieczeństwo bez zaufania centralnego – pozostaje prawdziwe, nawet w obliczu najpotężniejszych komputerów, jakie kiedykolwiek zbuduje ludzkość. Era komputerów kwantowych będzie erą rozliczeń, a potem, miejmy nadzieję, erą odnowy dla bezpieczeństwa kryptograficznego. Czas na rozpoczęcie budowania tej przyszłości jest teraz.