近年来,像IBM和谷歌这样的公司取得的进展,使量子计算从理论走向现实,在加密货币社区中重新引发了关于其影响的辩论。IBM的最新量子处理器现已超过400个量子比特,并且公司声称在本十年结束前有一条“清晰的路径”实现全面量子计算机。谷歌也同样乐观,表示大型量子计算的剩余工程挑战是“可克服的”,并且里程碑正在快速达成。

这一进展没有在加密圈忽略掉:论坛和专家对量子计算机何时会强大到威胁比特币和其他区块链的加密技术感到兴奋。像Solana联合创始人Anatoly Yakovenko这样的人甚至警告说,到2030年可能有50/50的机会出现重大量子突破,并敦促比特币社区“加速”准备防御措施。其他人则更加怀疑,认为真正“有用”的量子计算机可能还有15至20年的路程,正如NVIDIA的CEO黄仁勋最近预测的那样。

明显的是,量子计算不再是一个抽象的、遥远的概念——它是一个正在发展的技术,具有对网络安全的真实影响。这对于加密世界来说既是威胁也是机会。一方面,足够先进的量子计算机可以突破保护数字资产的“不可破解”加密盾牌。另一方面,追求量子抗性加密的竞争正在推动创新,最终可以增强那些适时适应的区块链生态系统。

本文将深入探讨这个问题的各个方面:为什么量子计算对加密货币构成独特威胁,它如何可能破解比特币的加密,专家们认为这种情况什么时候可能发生,以及行业正在做些什么来准备。我们还将探讨一些假设情景——比如如果明天比特币遭遇量子攻击会怎么样——并考虑其长期影响:谁会胜出,谁会受损,当“不可破解”变得可破解时,加密经济可能如何改变?

关键是,这不是一种末日预言。这是对潜在未来风险的清醒评估,这种风险可能还需几年甚至几十年才能出现,但今天就需要主动规划。通过清晰了解威胁而不被炒作所惑,crypto开发者和用户可以现在就采取措施,保证一旦量子计算大规模到来,crypto生态系统准备好弯而不破。

量子计算如何工作(而无炒作)

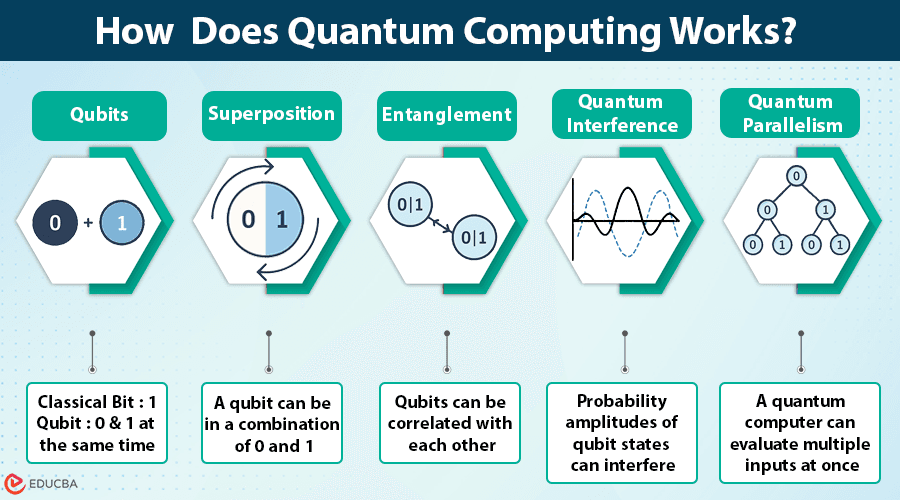

量子计算与我们今天使用的经典计算机截然不同。与经典计算中的二进制比特(0或1)不同,量子计算机使用量子比特或量子位,由于称为叠加的现象,它可以同时存在于多个状态。简单来说,量子位就像一枚在空中翻转的硬币——它不仅仅是正面或反面,而是直到被观测为止可能两者皆是。量子位还可以彼此纠缠,这意味着一个量子位的状态可能依赖于即使相距甚远的另一个量子位的状态。这样,量子计算机就可以同时处理大量可能性。当你将许多量子位串在一起并以恰当的方式干扰它们的概率波动,你可以执行某些计算,其速度比普通计算机呈指数级更快。

重要的是要透过这个领域中经常被抛出的时髦词语。你可能听说过“量子至高性”这一术语。这指的是量子计算机执行了经典计算机无法在任何合理时间内可行地解决的任务。谷歌于2019年以其53量子位Sycamore处理器执行了一个特定的计算,仅用几分钟就完成,而谷歌估计超级计算机要花1万年。尽管IBM后来争论称用优化的方法超级计算机可以更快完成,但这一里程碑依然意义重大。

相关术语是“量子优势”。而量子至高性是关于在任何任务上超越经典机器(即使是人为安排的任务),量子优势意味着量子计算机能够解决一个实用的、有用的问题比经典计算机更好或更快。换句话说,至高性是一个概念验证;优势则是当量子计算开始在物质科学模拟或复杂优化等领域表现出优势时的目标。

如今的量子机器仍处于起步阶段。它们有噪声且容易出错,意味着量子位很容易失去其脆弱的量子态(这一问题被称为退相干)。量子位的数量也仍然相对较少。例如,IBM于2022年推出的尖端Osprey处理器包含433个量子位——这是当时的一个记录。为了让研究者估算破解像比特币这样的现代加密可能需要大约一百万个高质量的量子位(稍后会详细说明)。在下面的图像中,展示了IBM的Osprey量子处理器(渲染图)–尽管这是一大进步,但仍然离威胁比特币加密所需的规模相去甚远。

即使IBM的量子硬件负责人也提到,达到“真正有用”的量子计算机可能需要新的架构以将芯片连接在一起形成更大的模块化系统。

这是IBM在2022年发布的433量子位“Osprey”量子处理器的3D渲染图。像这样的量子处理器在量子位数量上取得了显著进步,但专家表示,破解保护比特币和其他加密货币的加密需要数以百万计的纠错量子位。(图:IBM/Connie Zhou via Reuters)

因此,尽管量子计算正在快速进步,但它并不足以施展魔力。我们还没有达到可以在桌子上放置量子笔记本并在几秒钟内破解任何代码的地步。迄今为止的“量子至高性”演示,包括谷歌和中国研究人员的努力,都涉及高度专业化的任务,对现实世界影响最小。而“量子优势”于实用应用的目标仍在未来几年的范围内。

当前,量子计算机仍然是实验室实验和云端原型,主要处理小众问题。然而,它们的发展方向是明确的:能力正在提升,一旦它们能够解决经典计算机无法解决的有用问题,波及效应将波及多个行业——包括加密。

为什么比特币的加密可能不是永恒的

比特币经常被描述为“不可破解”,到目前为止其核心加密技术确实守住了这个名声。比特币安全的核心是椭圆曲线数字签名算法(ECDSA),这是一种源自20世纪80年代的加密方案,允许用户证明资金的所有权。算法的工作方式如下:你掌握一个名为私钥的秘密号码,通过将该私钥与一个固定椭圆曲线(这是一种数学单向函数)相乘可以导出一个公钥。 Content: race to find a SHA–256 hash below a certain target), a quantum computer with Grover’s algorithm could theoretically mine significantly faster than classical computers. Fortunately, Grover’s advantage is not as devastating as Shor’s. It would effectively halve the strength of a hash algorithm: SHA–256, which has a 256–bit output, would have its security reduced to about 128–bit under quantum attack. A 128–bit security level is still quite strong – by comparison, 128–bit AES encryption is considered military grade today.

Content: 然而,如果量子硬件变得足够强大,即便这种二次速度提升,也可能为装备了量子技术的攻击者在比特币挖矿中提供压倒性的优势,可能导致 51% 攻击或其他破坏。这种威胁不如破解签名来的直接(因为可以调整挖矿难度和其他因素),但它也是令人担忧的一部分。

Content: 总而言之,比特币的加密设计于只有经典计算机存在的时代。设计者假设某些数学问题实际上是无法解决的(如通过公钥找到私钥)。量子计算打破了这个假设。有了足够的量子比特和合适的算法,曾经不可行的事情可能变得可行。正如密码学家 Ethan Heilman 所指出的,“比特币需要在跨代时间尺度上保护人们的资金” – 这意味着它不仅要抵御今天的计算机,还要抵御明天的计算机。

Content: 残酷的事实是,对于量子的进步来说,保障比特币和许多其他加密货币安全的加密技术“可能不会永远存在”。因此,这个长期以来在理论上讨论的问题,现在随着量子实验室逐步接近可能突破椭圆曲线数字签名算法(ECDSA)和其他传统加密技术的机器而被更加认真地对待。

Content: The “Quantum Attack” Scenario: What If It Already Happened?

Content: 比特币量子攻击的一个令人不安的方面是,它可能在没有明显入侵迹象的情况下静悄悄地展开。如果一个足够强大的量子计算机今天上线并破解比特币的密钥,可能会有硬币从钱包中转出,而没有人立即意识到这些交易是欺诈的。“如果一个足以破坏现代加密的量子计算机今天上线,比特币可能受到攻击 – 并且没有人会知道,”Carvalho 在采访中警告说。

Content: 这是因为量子窃贼不需要黑进网络或制造假币;他们只需破解目标账户的私钥并用其生成有效的交易。对区块链而言,这些交易看起来就像其他用户使用他们的密钥签署的一样。

Content: 想象一下醒来时发现一个十年未动的早期比特币地址突然将其所有 BTC 转移到一个未知的钱包中。链上分析师可能会想是否有一个失落已久的持有者终于回来了,但在量子盗窃的情景中,这可能是攻击者通过计算该地址的私钥将其资金抽走。区块链正常运行,区块被开采并确认交易,然而在幕后,一些硬币的所有权发生了悄然变化。正如 Carvalho 所说,“您只会看到这些硬币移动,就像它们的所有者决定花费它们一样”。账本本身没有失败的签名或明显的警告信号。

Content: 哪些硬币最有风险?专家指出,最古老和最不活跃的钱包是主要目标。后量子创业公司 Quranium 的创始人 Kapil Dhiman 提到,比特币的最早地址(包括中本聪的传奇藏品)按今天的标准使用不太安全的加密实践。

Content: 例如,许多早期硬币存放在 P2PK 地址中,其中公钥在链上直接可见(与现代的 P2PKH 风格不同,后者在花费之前将公钥隐藏在哈希后面)。“中本聪的硬币就像静坐的鸭子,”Dhiman 告诉 Cointelegraph,指的是据信由比特币创建者挖出的约 100 万 BTC。如果那些长期未动的硬币突然移动,将打破市场信心 – 人们可能会认为中本聪回归或量子攻击者袭击,而无论哪种情况都将造成巨大不稳定。

Content: 除了中本聪,任何重复使用地址或暴露其公钥的钱包都属于易受攻击的类别。德勤的一项研究估计,截至 2022 年,大约 25% 的流通中的比特币在签名算法的量子攻击中可被视为“不安全”。这包括旧地址中的硬币以及任何曾被多次使用(因而暴露了公钥)的地址。反过来,约 75% 的硬币是在“安全”地址中(至少在这些地址被用掉之前是这样)。然而,随着时间的推移,甚至安全地址在其所有者进行交易后也变得不安全,因为花费的行为通常会在交易签名中披露公钥。

Content: 如果隐秘的量子盗窃开始,立即的后果会是什么?可能是混乱。用户可能会注意到大额钱包被掏空并恐慌性抛售,导致价格暴跌。但识别攻击来源将变得困难 — 是量子入侵,还是只是某个黑客通过更传统的方法拿到了某人的密钥?从设计上讲,量子攻击的证据可以隐藏在明显的地方。“当你认为你看到一个量子计算机在那儿时,它可能已经控制局面好几个月了,”Carvalho 警告说,暗示当公众怀疑这种攻击时,对手可能已经悄然窃取了一大笔财富。

Content: 用一个发人深省的比喻,他将其比作二战中破解恩尼格码密码的盟军破译者。他们保守住这个突破的秘密,甚至允许一些攻击成功,以免让德国人知道恩尼格码已被攻破。拥有量子计算机的国家级演员可能同样愿意尽可能长时间秘密利用比特币的加密漏洞,而不是宣布他们的能力。

Content: 重要的是要强调,截至今天,这种情况仍然是理论上的。没有任何公开证据表明有人拥有能够实现此类壮举的量子计算机 — “科学、研究和军方社区的共识是事实并非如此,”Carvalho 指出。但他也补充了一点警告:“这不是世界级加密技术首次在不为大众所知的情况下被破译。”在敌人展示它之前,我们只能假设比特币是安全的。

Content: 然而,量子攻击的可能性(即便是难以察觉的)足以引起高度警戒。这就是为何有些安全专家不将量子威胁视为科幻,而是视为一个紧迫的工程问题;正如一位研究人员所说的:“要有计划。”如果我们等到加密货币莫名其妙消失才反应过来,可能就太晚了,无法控制损害。

Content: Timeline: How Close Are We to a Quantum Threat Reality?

Content: 百亿美元的问题是:量子计算机何时实际变得足够强大以对比特币的加密技术构成真正威胁?从专家那里得到的答案范围很广 — 从“可能十年或二十年”到“在我们有生之年都不会”再到“比你想象中更快”。科学共识倾向于认为威胁至少在十年以上,但也有所谓的“大前提”和少数意见。

Content: 有用的参照点是国家安全机构和标准机构的工作。美国国家标准与技术研究院(NIST)一直在主导后量子密码学的工作,建议组织在 2035 年前转向量子抗性算法作为预防措施。这不是因为他们预计 2035 年将出现在密码学上具有影响力的量子计算机,而是因为所谓“先采集后解密”的风险:对手现在可能正在记录加密数据(或从区块链中收集公钥),以便未来拥有量子计算机时解密。

Content: NIST 的时间表意味着到 2030 年代,量子计算机可能足够接近打破一些加密以致长期数据安全可能面临危险。尽管如此,一些加密圈内人士指出,比特币可能没有面对同样的紧迫性,如加密通信。Ledger 的 CTO Charles Guillemet 指出,NIST 的 2035 年指南涉及前向保密(即保护今日的秘密免受明日的解密影响),而比特币交易本就不需要保密。在他看来,比特币的特定风险主要限于即席密钥窃取的场景(而非追溯性解密旧消息),给予了一些缓冲时间。

Content: 观察量子硬件的状态:IBM 的路线图预测到 2033 年拥有几千个量子比特的处理器,仍然远低于打破比特币 256 位密钥可能需要的数百万位量子比特。截至目前,宣布的最大量子芯片是 IBM 的 433 位 Osprey(2022 年),而 IBM 计划在 2023–2024 年间通过名为 Condor 的芯片超越 1,000 位量子比特,并继续扩展。Google 则表示计划在十年末(大约 2029 年)建立一个有用的错误更正量子计算机 - 本质上是一台可以通过错误更正可靠地连续运行量子算法的机器。

Content: 这些时间表雄心勃勃,但不能保证。尤其是,即便是几千个量子比特,也不够打破比特币;这些比特还需要高质量(低误差),并且算法需要优化。一项学术研究估计,为了用 Shor 算法在 24 小时内破解比特币的私钥,量子计算机大约需要 1,300 万个位量子比特。相比之下,今天的 433 或即便 1,000 个量子比特只不过是杯水车薪。

Content: 行业内专家常常缓解炒作。在 2025 年早期,Nvidia 的 CEO Jensen Huang – 其内容:GPU 被用于一些量子控制系统 —— 所谓的“非常有用的量子计算机”可能还需要大约 20 年才能实现。黄详细说明,如果你说 15 年,那是偏早。如果你说 30 年,那可能已经偏晚。请选 20 年,这暗示着前路漫长。类似地,加密货币先锋 Adam Back 对于比特币可能在 2028 年被攻破的说法一向持否定态度,他声称“绝无可能”,甚至考虑针对这种预测下注。Back 估计,可能需要 20 年才能担忧。

另一位知名的比特币支持者 Samson Mow 评论说,量子计算是“一个真实的风险,但时间表可能还要再过十年。”他补充说,在他看来,如果这种威胁真的出现,“其他一切都会在比特币之前失败。” 这些观点反映了比特币开发社区的普遍立场:谨慎观察而不是立即危言耸听。

然而,有一个声音强烈的群体在敦促更紧迫的行动。如前所述,Solana 的 Anatoly Yakovenko 认为,到 2030 年突破的几率相等,并认为 AI 等相关技术的快速进步令人“震惊”,暗示量子技术可能会让我们提前惊讶。2023 年中,一份泄露的谷歌量子 AI 路线图暗示未来几年量子比特数量可能大幅增加,引发猜测。

在国家安全领域,我们不能忽视机密进展的可能性:政府实验室可能不会公布每一次突破,特别是当其具有情报价值时。这也是为什么密码学家 Michele Mosca 创造了“Q–day”这个概念 —— 量子计算机能攻破当前密码学的一天。他和其他人警告说,Q–day 可能会提前突然到来,让那些假设较慢时间表的人措手不及。

总而言之,截至 2025 年,大多数估计认为量子威胁对广泛使用的密码学的影响将在 2030 年代或更晚。Bernstein 分析师的报告例如,仍然将威胁视为“几十年之后”。但共识可能会在某个突破之下改变。社区在 2022 年底受到了震动,当时中国研究人员声称,如果可扩展,可能大幅削减使用量子混合方法破解 RSA 密钥的需求。

这些具体声明受到健康怀疑,可能并未真正实现攻击,但却提醒着我们:进步可能来自任何地方,我们可能低估了可能性。如理论计算机科学家 Scott Aaronson 所写,谨慎的立场是“是的,明确地,现在就关注这个问题。制定计划。”提前计划可以确保即使量子解密能力比预期更早到来,密码世界也不会完全措手不及。

后量子密码学:存在哪些解决方案?

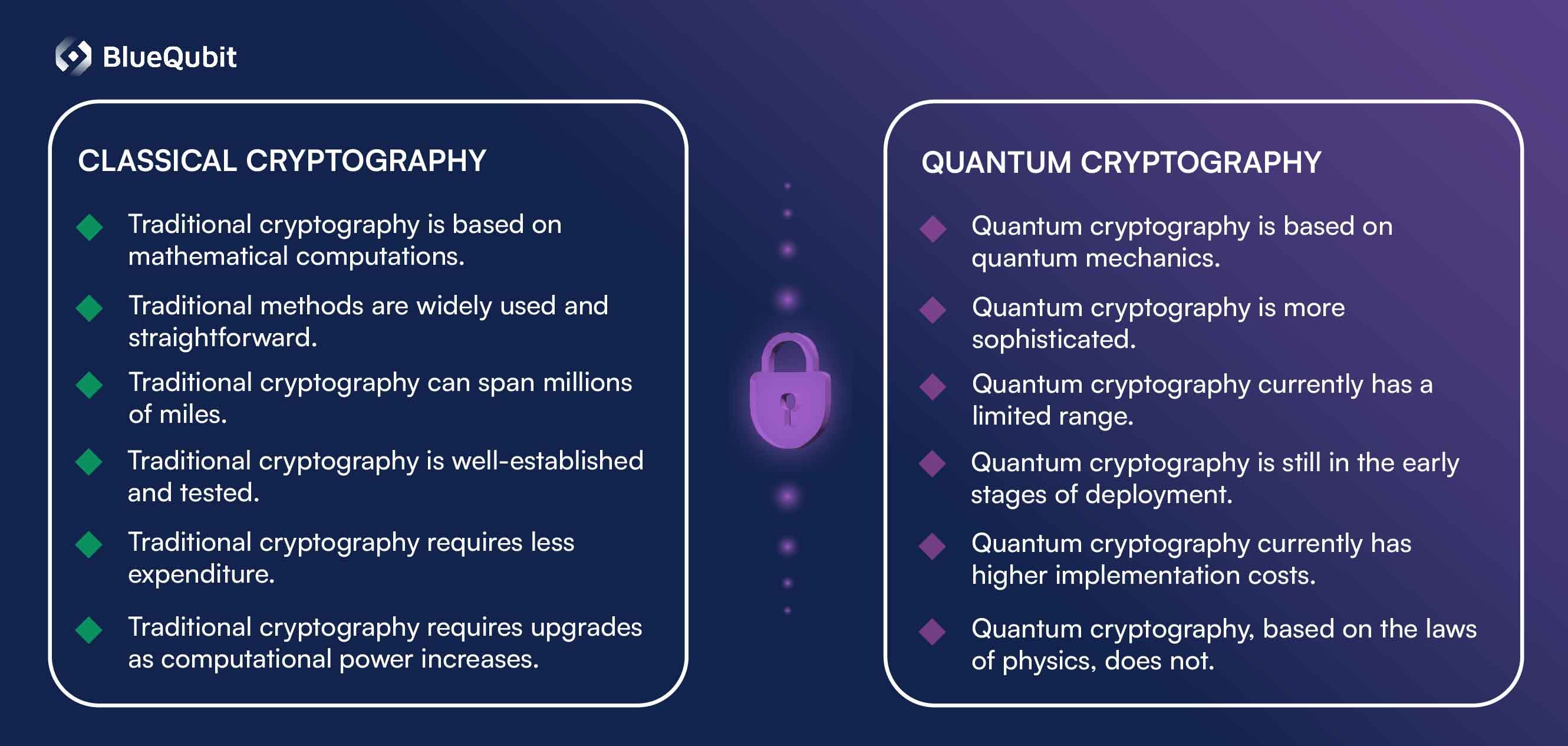

好消息是,加密社区并没有坐等 Q–day 的到来。一个被称为后量子密码学 (PQC) 的研究领域正在开发能够抵御量子计算机攻击的新算法。与“量子密码学”(通常指使用量子物理学进行量子密钥分发等事务)不同,后量子算法在经典计算机上运行,但被设计为对量子对手难以破解。

2016 年,NIST 发起了一场公开比赛,以识别最佳后量子算法,并在多轮评估后,他们在 2022 年宣布了第一批标准化的 PQC 算法。这些包括:

- CRYSTALS-Kyber:基于格的密钥封装机制(用于加密数据或建立共享密钥)。

- CRYSTALS-Dilithium:基于格的数字签名方案。

- FALCON:另一个基于格的签名(提供更小的签名,但实施更复杂)。

- SPHINCS+:一个无状态的基于哈希的签名方案(不需要跟踪已用密钥)。

到 2024 年,NIST 已确定这些算法的标准(Kyber 用于通用加密,Dilithium 和 FALCON 用于签名,SPHINCS+ 作为替代签名)并将其发布为 FIPS 203–205。通俗地说,如果我们用这些新算法的某种组合替换掉比特币的 ECDSA 和 SHA–256,网络将受到已知量子攻击的保护。

例如,代替椭圆曲线签名,可以使用像 Dilithium 这样的基于格的签名或 SPHINCS+ 这样的基于哈希的签名。这些算法依赖于被认为对量子算法有抵抗力的数学问题(如格问题的难度或密码学哈希函数的安全性),因此 Shor 和 Grover 的方法不能在合理时间内破解这些算法。

然而,在区块链上实施后量子密码学并非易事。PQC 算法通常具有权衡:较大的密钥大小或签名大小,较慢的性能等。Dilithium 签名例如,大小为几千字节(相比之下,紧凑的 ECDSA 签名仅为 64 字节),这可能会使区块链交易膨胀。像 SPHINCS+ 这样的基于哈希的方案签名甚至更大,验证速度也较慢,但它提供了非常不同的安全基础(基于我们已知和信任的哈希)。尽管有这些缺点,过渡是可行的。我们已经看到一些加密项目从第一天就定位自己为量子抵抗。

例如,量子抗解账本 (QRL) 是一个推出时就采用嵌入式后量子签名方案 (XMSS,关联于 SPHINCS+ 的扩展哈希签名) 的区块链。QRL 特别选择 XMSS 来防范未来的量子攻击者,即使这意味着每个钱包地址只能在某次数后安全签署,才能在密钥应轮换之前(这是有状态基于哈希的签名的一个特点)。另一个项目,QANplatform(上面未提及,但在业内知名前),声称使用基于格的密码学来保护其智能合同平台。

Quranium,由 Kapil Dhiman 领导,使用 NIST 批准的无状态哈希数字签名方案来保护其 Layer–1 区块链。之前我们听到 Naoris Protocol 的 David Carvalho 他正在构建后量子基础设施,并在向美国证券交易委员会提交的关于量子安全标准的提案中被引用。这些小众项目仍然相对较小,但它们作为区块链环境中 PQC 的试验场地。它们也提供了一种保险:假如大网络适应缓慢且量子破解到来,理论上可以将价值转移到像 QRL 这样量子抵抗的链中以保护它(假如是有序的情况)。

主要区块链也在研究解决方案。例如,以太坊已经有过讨论和量子抵抗密码学的原型实现。以太坊开发者探索了基于格的签名,甚至是后量子的 zk–SNARKs(对量子攻击透明的零知识证明)的变体。以太坊基金会还有一篇研究文章谈到了在后量子情境中使用基于格的 BLS 签名。到目前为止,这些都没有在生产中上线——以太坊当前使用的 ECDSA 和 BLS(用于验证者)原则上仍然和比特币一样易受攻击。但基础工作正在铺开。

除了数字签名,还有量子证明挖矿或共识过程的问题。比特币的工作量证明理论上可以通过移动到更长的哈希(SHA–512 或其他)来加强,如果 Grover 算法成为实际威胁的话。有些人甚至建议在量子计算机到来之前将比特币从工作量证明切换到权益证明,理由是 PoS 不依赖于同样方式的蛮力赛跑(尽管 PoS 自身也有其密码假设需考虑)。这些想法是投机性的,比特币社区通常对如此根本的变化持非常保守的态度。

另一个有趣的防御路线是使用量子密码学本身。例如,量子密钥分发 (QKD) 使用量子物理学让两方生成共享密钥,保证任何窃听被检测到。QKD 不直接适用于公共区块链(其为去中心化且没有点对点链接),但机构可以用它来保护区块链系统的通信通道。

2022 年,摩根大通和东芝展示了一种利用 QKD 保护的区块链网络,以防止量子攻击者拦截数据。他们基本上是在区块链之上分层量子安全通信。这样的应用可能会在私有账本或跨银行网络中看到更多使用。然而,对于公共加密货币,重点仍然是升级算法本身到 PQC。

所以,总结一下解决方案景观:我们拥有一套后量子算法工具包,准备好或接近部署,这要感谢 NIST 和其他组织多年的研究和审查。我们在加密行业看到了一些早期移民在替代平台上实施这些防御机制。我们还有一些提案(我们将在下文讨论)说明像比特币这样的现任者如何逐步迁移。存在技术手段在后量子世界里保护加密货币。更大的挑战可能是社会和物流的:如何协调数百万用户和关键基础设施的转换。正如一位网络安全公司首席执行官 Chris Erven 所说,“现在量子安全技术应该在全球网络安全策略的核心” ——它需要主动嵌入,而不是在最后时刻被仓促附加。

加密与传统金融进展比较

在应对量子威胁的准备方面,传统金融和政府的世界实际上可能比加密行业发展得更快。大型银行、企业和机构具有集中控制的优势,能够命令安全升级是自上而下的。相比之下, 加密货币在设计上是去中心化的,这使得协调转型更加复杂。

以银行业为例:摩根大通表现得尤为主动。除前面提到的量子密钥分发实验外,摩根大通还设有量子技术“未来实验室”。负责该实验室的马可·皮斯托亚表示,该银行正在为“生产质量量子计算机的引入”做准备,正因为如此,它们“在可以预见的未来可能会改变像区块链和加密货币这样的技术的安全格局”。摩根大通并没有在等待紧急情况的发生;他们现在正在测试防御措施。同样,全球银行网络SWIFT已经为其成员机构推出了后量子安全的培训计划和研讨会。

像IBM和微软这样的公司已经在他们的云产品中提供量子安全加密选项,以便各公司提前开始使用Kyber或Dilithium等算法加密数据。美国政府通过了《量子计算网络安全准备法案》(2022年末),要求联邦机构开始计划将他们的系统迁移到后量子密码术。在2015年,甚至连历史上曾帮助策划美国加密标准的NSA也宣布计划过渡到量子抗性算法——这对工业界和学术界来说是一个强有力的信号,要求他们即刻行动。

现在把这一切与大多数加密货币网络的现状进行比较:比特币、以太坊以及大多数山寨币仍然使用RSA、ECDSA或EdDSA签名和标准散列(SHA-2、SHA-3等)。目前还没有紧急的迁移。部分原因是,我们讨论到的社区中的许多人认为威胁尚未迫在眉睫。另一部分原因是共识的挑战:譬如,要改变比特币的签名算法,就需要网络中的每一个参与者都要同意(或者至少以软分叉的方式得到绝大多数的同意)。

那是一个涉及提案、编程、测试及说服全球用户群的缓慢过程。正如Naoris的Carvalho观察到的,“传统金融实际上领先一步”。“他们有中央控制、预算和一个可以推动升级的单一权威机构。加密货币没有这方面的优势。一切都需要共识。” 换句话说,杰米·戴蒙可以告诉摩根大通的安全团队“我们将在明年将所有内部通信切换到后量子加密”,而很可能会成真。

比特币中没有类似的人可以单方面颁布加密升级命令——正如设计中,它不是任何一个人的独断。我们确实在加密领域看到了些许动作。比特币开发者现在(在2023-2025年 )起草量子缓解提案显示出了这一差距是被理解的。另外一些加密公司也正在参与更广泛的PQC工作。例如,区块链安全公司和学术合作正在探索加密灵活性——设计协议以便将来更容易更换加密原语。理想的情况是使区块链网络像网络浏览器一样灵活,这样可以在需要时通过更新推出新的加密方法。但是让数以百万计的去中心化节点更新比起例如更新用户设备上的Google Chrome或Firefox是个更大的工程。

另一个对比点是风险水平。传统金融高度依赖加密来进行安全通信(银行网站使用的TLS、VPN、安全消息等),这一切都可能被量子攻击者破坏。因此银行不仅面临加密货币盗窃的威胁,还有可能暴露敏感的客户数据和金融交易的风险,如果加密被破坏。这使得它们有广泛的动力去升级所有与加密相关的内容。

加密货币则具有更狭窄但更严重的风险:货币本身的完整性。对加密货币进行量子攻击不会透露保密信息(因为区块链是公开的),但它可能会破坏系统中的所有权和信任。从某种意义上说,加密风险是“全有或全无”——要么你的币种算法被攻破,导致混乱,要么它不会。与此同时,由于拖延PQC升级,银行可能会应对一些漏洞但面临巨大的隐私或财务损失。

有趣的是,在这个问题上,传统金融与加密之间的某些合作正开始浮现。摩根大通的量子安全区块链网络可以被视为一个私有区块链使用案例,但该技术也可能帮助公链的信息化。IBM作为企业区块链和量子计算领域的主要玩家,最终可能帮助将解决方案引入开源区块链世界。此外,各国政府可能会施加标准——举例来说,我们可以想象一个未来的法规,规定任何被银行使用或在受监管交易所交易的加密货币必须在某个日期前具备抗量子的能力。这将迫使去中心化项目适应或面临退市。

综上所述,传统金融世界已经开始认真进行后量子过渡,利用其集中的结构来做到这一点。加密世界则因为其抗拒变化的去中心化环境和或许合理的认为威胁尚未迫在眉睫的态度而落后了。接下来的挑战是加速加密的迁移速度,而不削弱其珍贵的特性(去中心化、稳定性)。这是一种微妙的平衡:过早呼喊狼来了和不愿面对现实的风险。下一部分将深入探讨比特币可能在实践中如何处理这一问题,来说明治理过程的复杂性。

如果比特币迁移了怎么办?治理挑战

让我们说比特币社区共同决定,“是的,我们需要升级我们的加密技术以确保量子安全。”这一切将如何真正实现?这就是治理挑战产生的地方。升级比特币常被比作在飞行中维修飞机——任何更改必须精心设计,以保证系统在运行时不会崩溃。为了实现一个抗量子的比特币,开发人员已经提出了几条路线,每种都有利弊。

一个正在流传的重要提议被称为BIP-360,也被昵称为“Bitcoin Post-Quantum”或“QuBit”(不要与量子比特qubit混淆)。BIP-360是一个由一个化名为“Hunter Beast”的作者起草的比特币改进提案,提出了一个多阶段计划,在比特币中引入抗量子地址和签名。这个想法是逐步实施以避免混乱。以下是计划的简化概述:

阶段1:引入一种新的地址格式称为P2QRH(支付到量子抗性散列),它可以支持多种后量子签名算法。用户可以开始创建这种类型的新地址并向其发送比特币。这些地址是向后兼容的(它们对旧节点看起来像任何其他地址,可能通过某个版本),因此可以作为软分叉来执行。

阶段2:一旦存在P2QRH地址,给予人们使用它们的动机。QuBit提议在从量子抗性地址发出的交易中提供区块权重折扣(费用方面便宜16倍)。这类似于SegWit的推广如何通过折扣来鼓励采用。较低的费用将逐渐推动钱包和用户将资金迁移到新的地址类型。

阶段3:开发与Taproot兼容的这些地址版本,最终成为一个要求新交易需要量子抗性签名的软分叉。届时,也许在多年的自愿采用之后,社区可能同意“退出”旧的基于ECDSA的地址。

阶段4:在可预见的未来,一个软分叉将完全停用旧签名类型,使比特币在所有后续交易中完全实现后量子抗性。

这种分阶段方法旨在务实地解决治理问题:不要强迫每个人立刻切换(这将是强分叉和有争议的),而是引入新系统,鼓励其使用,并慢慢使其成为默认选项。通过使用软分叉,确保了向后兼容性——旧节点会将P2QRH交易视为任何人可以花费(如果不知新规则)但通过矿工的执行,它仍将是安全的。这是复杂的工程,但比特币在过去已经驾驭过棘手的升级,例如SegWit。

当然,这其中有一些权衡和未解难题。量子抗性签名较大,因此如果许多人开始使用它们,可能会有效减少每一个区块中适合的交易次数(因此有关区块大小增加的讨论随之提出)。QuBit当前的版本建议使用PQ签名可能会有效地降低吞吐量,但它认为这是为了安全可接受的代价。当然,选择哪些量子安全算法的问题也存在。QuBit聪明地不锁定一种算法,而是支持几种(如SPHINCS+-256F和FALCON-1024),并让用户自己选择。这为任何单一新算法后来被发现有缺陷提供了保障——考虑到PQC相对较新,还没有像RSA/ECC那样经过实战测试,这是明智之举。尽管如此,更通用的选项如格子签名可能会带来自己的不确定性(例如,如果对格子的突破性数学攻击发生,这可能会是一个问题;虽然不太可能,但这是密码学家会考虑的东西)。

另一种策略则是更为直接的:强制性全面应用后量子加密的硬分叉。这在执行上更为简单(只需在X区块处更改规则,以便今后仅PQ签名有效),但在政治和实际操作上则困难得多。若无共识,硬分叉可能会分裂链。考虑到2017年比特币现金因分歧而拆分的情形。

如果一部分关键用户或矿工拒绝量子硬分叉(可能是因为在时机或算法选择上存在分歧),结果可能会出现两个竞争性的比特币,这对于价值和信任来说将是一场噩梦。因此,大多数人将量子硬分叉视为最后手段,可能仅在紧急情况决定且出于纯粹必要时才会考虑。

我们还应考虑用户方面的问题:普通的比特币持有者在某个时候需要将他们的币转移到新地址以确保安全。只要他们拥有私钥,他们就可以随时从旧地址转移到新地址。但有些币已经丢失或由不注意的人持有。这些币可能会永远留在易受攻击的地址中。

一个(在学术界提出的)建议是,如果量子计算到来且某些币没有移动,可以进行“保险箱”或恢复过程来保护它们(或许矿工会暂时冻结明显的量子盗窃企图或其他)。然而,这触及到许多潜在违反比特币可替代性或允许特殊情况的争议性领域,而社区不愿意这样做。从现实来看,如果有人在多年的警告后没有升级他们的币,然后他们被量子攻击者偷走了,那只是影响的一部分。

值得一提的是,Ethereum和其他智能合约平台面临类似的治理挑战。Ethereum的文化对升级更为开放(他们定期进行硬分叉以实现改进),所以如果需要,它可能会更快地实现量子安全过渡。甚至有可能利用Ethereum的可编程性允许旧的和新的签名类型共存,直到一个截止日期。

一些山寨币如Nano、Stellar等使用不同的签名方案(如ed25519),这些同样容易受到量子的影响,因此它们也需要升级。这是一个广泛的生态系统问题。跨链协调并非绝对必要(每个网络可以自行管理),但想象一个主要币进入量子安全阶段而其他币还没有的场景——这可能带来市场变化和围绕感知安全性的套利。

简而言之,将加密货币迁移到量子安全加密技术不仅是一个技术过程,也是一个社会过程。这需要开发人员编写代码,是的,但随后也需要矿工采用它,企业更新系统,钱包提供商创建用户友好的工具(以便用户可以轻松地将资金转换为新地址),以及交易所识别新的地址格式。这是一个多年的努力。治理挑战在于保持每个人的步调一致,而不是分裂。

到目前为止,当真正需要时,比特币社区已经展现出能够迎接挑战的能力(例如,对漏洞或可扩展性问题的反应),尽管并不是没有戏剧性。即将到来的量子威胁可能实际上成为一个团结的议题——没有人在加密货币中希望看到币被击破。只要时间表被理解,希望即使是通常对立的社区派别也会联合起来捍卫他们的共同利益:网络的完整性。

赢家、输家和经济后果

如果量子计算发展到能破解当代加密技术的地步,加密货币的格局将是什么样子呢?这是一种情况,可能在短期内产生明显的赢家和输家,并广泛动摇对数字资产的经济信心。

首先,让我们考虑最坏的事件:突然的量子攻击变得可行,并且对毫无准备的网络如比特币进行攻击。直接的输家将是信任。对加密货币安全的信心可能在一夜之间消失。主要币种的价格可能由于持有者争先恐后地在资金被盗之前出售而暴跌。要记住,比特币的市值(以及其他加密货币的市值)不仅仅由密码朋克爱好者持有;还包括对冲基金、ETF、像特斯拉这样的公司,甚至是国家(例如萨尔瓦多)。

由安全失败引发的比特币价格崩溃可能会对传统市场产生冲击波,因为机构的敞口日益增加。如果说大投资者不得不减记加密货币持有量或面临流动性问题,可能会看到更大范围的金融传染。恐慌性抛售是浮现的词汇。

在这种混乱中,谁会是“赢家”?显然,攻击者(如果它是一个实体)可能获得大量的被盗加密货币——但是如果大家都关注这些地址并且交易所将其列入黑名单,花费或兑现可能会很棘手。更有趣的是,任何具有量子抗性的资产或项目可能会突然成为高需求对象。例如,像QRL(量子抗性分类帐)这样的小众币种可能会因为人们涌向他们认为安全的事物而飙升。提供后量子加密解决方案的公司可能迎来业务的繁荣(他们的服务需要保护交易所、钱包等)。另外也可能看到像黄金或法定货币这样的替代价值存储获得相对提升,因为加密货币暂时失去吸引力。

然而,从长远来看,很难确定谁是“赢家”,因为如果对密码学的信心被广泛动摇,大家都将陷入困境。正如密码学家 Michele Mosca 警告的那样,如果量子意外破解我们的密码系统,“对数字基础设施的信心将崩溃。”

我们将从有序迁移转变为“危机管理”,这不会是愉快的。他继续说到。这不仅限于加密货币:想想安全通信、银行业、互联网。所以可以说唯一真正的赢家是那些预见并准备的人,从而避免破坏。在加密货币参与者中,这可能意味着适时升级的社区或从一开始就考虑量子的设计。

让我们想象一个比特币通过巨大的努力顺利迁移到后量子加密技术的场景,然后量子攻击者出现。在这种情况下,比特币网络可能会顺利度过“量子恐慌”时期,变得更加稳健。事实上,其价值主张会加强(“比特币成功度过了量子转型!”将是确实的标题)。后期升级或停滞不前的项目可能会失去。比如,如果比特币升级,而某些比特币分叉或较小的币种没有升级,用户可能会放弃较弱的币。我们可以想象一种投资者轮换:将资本从任何被认为在量子安全性方面落后的币种转向领先的币种。这有点像Y2K对于金融的影响——及时修复软件的公司无恙;那些无视它则面临失败的风险。

我们还必须考虑政府干预的可能性。如果量子危机来袭,监管机构可能会采取严厉措施。他们可能会暂时停止加密货币交易(以防进一步损失),甚至可能试图协调全球响应——或许迫使某种标准升级迅速进行。已经对加密货币持怀疑态度的政府可能利用该事件作为借口:“看,这东西不安全,现在看看这个烂摊子。”但另一方面,如果加密货币community应对量子挑战表现良好,可能会给监管者留下行业成熟性和韧性的深刻印象,也可能建立信任。

那么去中心化金融(DeFi)和智能合约呢?这些系统依赖于底层区块链的安全性。比如如果以太坊的密码学被攻破,所有这些DeFi合约可能会因为量子攻击者伪造交易或窃取多签名的密钥而被快速耗尽。整个DeFi生态系统可能会快速崩溃——基本上是每个用户试图在攻击者之前提款时的银行挤兑。抵押品价值会暴跌,清算会连续发生。相比之下,迄今为止我们看到的DeFi黑客事件(通常因为漏洞或密钥被盗)算是小巫见大巫。同样,积级应对的项目——如迁移到量子安全用户提现认证的借贷平台或使用量子抗性密钥进行管理员控制的去中心化交易所——会表现更好。

值得注意的是,有人可能会发现一线希望或机会。例如,如果只有少数方拥有用于挖矿的量子技术,可能会获得超额回报(直到难度调整或网络响应)。但实际上,如果挖矿由量子计算机主导,那么该链实际上失效了,因为去中心化消失了。所以这对某个实体来说不算是真正的胜利,而更像是昙花一现。

另一个角度:保险行业可能面临赔付,如果任何保险公司承保因盗窃导致的加密货币损失(尽管许多情况下不包括此类事件)。或者,这可能为“后量子保险”和安全服务创造新的市场。

经济上,量子事件袭击加密货币可能会暂时减少整个行业的价值——在严重的场景中可能失去数万亿美元的市值。但人类的智慧不会止步不前。如果人们仍然看到加密货币的实用性(而他们可能会,因为对于去中心化价值交换的需求不会消失),整个行业将在新的、更强的基础上重建。也许会看到“加密货币2.0”叙事,拥有完全量子安全的区块链,甚至可能利用量子技术用于新功能。

总之,在量子破坏中:

- 失利者:任何持有未保护的加密货币的人(而这目前是大多数人),交易所和陷入市场下跌的金融机构,以及系统普遍信任。技术上,量子计算公司可能面临因释放混乱而受到的反对,但他们也会因为对解决方案的兴趣而迎来繁荣。

- 赢家:那些通过提前投资在PQC对冲的人,量子抗性项目,可能是升级币种的早期采用者,以及攻击者(如果是恶意的),直到他们被抓住或者他们的战利品被紧急分叉或其他方式夷为无物为止。内容: 黑名单

从长远来看,如果加密货币生态系统能够成功适应,那么最大的赢家可能就是它自身——因为这将展示其适应性,并在有史以来最严重的威胁下获得新生。然而,达到这一点的过程可能是经济动荡的。古语有云:“预防胜于治疗。”在这里,这句话尤其适用。通过投资预防措施(如升级算法、良好的密钥管理等),加密社区可以避免事后补救的痛苦。

量子准备项目和未来展望

展望未来,量子计算和加密货币的交汇点既是机遇也是威胁。这推动了一波创新和投资,使加密系统更加稳健。我们已经重点介绍了一些自称为量子准备项目(如QRL、Naoris、Quranium)。这些项目可能目前被视为小众,但它们提供了后量子加密货币生态系统如何运作的一瞥。

例如,QRL使用的 XMSS 哈希签名,即使有量子计算机存在,伪造交易也不容易,其安全性依赖于相对安全的密码学哈希函数(仅受到Grover算法的二次减速影响)。同样,Quranium使用无状态哈希签名(可能类似于SPHINCS+),完全不依赖经典的椭圆曲线或RSA。

在更广泛的行业中,我们看到后量子密码学初创企业和研究小组的融资不断增加。美国及其盟友成立了PQCrypto等倡议以指导新标准的采用。欧盟在其量子安全密码项目Horizon的资助下也开展了相关项目。风险投资也感兴趣:开发量子安全VPN、安全消息应用或区块链应用的公司已经开始筹集资金,预计随着我们越来越接近实用的量子计算,需求将飙升。这类似于网络安全的早期概念——最早构建“量子防火墙”的人可能会获得巨大回报。

有趣的是,一些区块链项目甚至在研究量子计算如何可能带来好处。例如,有投机研究是否量子计算机有朝一日可以更有效地运行某些工作量证明算法(尽管这通常被视为威胁,因为它会集中特定化挖矿)。另一个潜在的积极用途是:真正的随机数生成。量子过程具有内在的随机性,因此一些协议可能使用量子随机数生成器来增强共识或密码学协议中的不可预测性(例如,Cardano团队曾提到使用量子RNG以更好地提高领导人选举的随机性)。

此外,如果量子计算机最终能够有效解决优化问题或进行化学模拟,那么专注于这些领域的区块链网络(如计算或科学网络)可能会将量子计算纳入其生态系统(例如连接到智能合约的预言机或链下计算)。

对于日常加密用户而言,未来展望不需要惊慌,但确实需要意识和准备。用户今天可以采取的一个实际步骤是:避免重复使用地址。正如Nic Carter所强调的,不重复使用相同的比特币地址等基本卫生习惯有助于确保您的公钥不会被公开太长时间。这样,即使量子计算机明天出现,它也只能在您进行交易并暴露您的公钥时才可能针对您;如果您的币一直坐在从未被花费的地址中,那么它们会更加安全(直到您花费它们为止)。未来,各个钱包可能会开始提供量子安全地址选项。

例如,我们可能会看到比特币钱包可以创建P2QRH地址(如果BIP–360计划或类似计划通过),并帮助您一键迁移资金。作为用户,保持对这些进展的更新至关重要。可能有一天您会看到一个提示:“现在将您的钱包升级到量子安全地址。”最好尽早采取行动,而不是拖延。

用户可以将其加密资产“未来证明”的另一种方式是略微多样化,持有本质上量子防护的资产。这可能意味着在量子安全的区块链上持有一些币,甚至持有一些非数字资产(作为对冲)。然而,考虑到充足的提前时间,主要的加密货币可能会处理升级,因此无需放弃以保持安全。

从社区的角度来看,预计未来几年内密码学家、区块链开发者和量子物理学家之间将有更多的合作。这个问题跨越多学科。我们可能会看到专门针对区块链和后量子安全的研讨会和黑客马拉松。IEEE、IACR和其他机构已经在促进这种跨学科交流。这种跨学科的努力至关重要,因为将PQC实施到区块链中涉及到理解新数学并将其适应实际网络条件。

最后,未来展望还包括这样一种情景:量子计算机问世,且加密货币不仅生存下来而且繁荣起来。如果区块链成功过渡到量子防护算法,它们实际上可能会获得信誉。它们将通过最难的持久性考验之一。然后,有趣的是,量子增强的安全机制的大门将打开。例如,零知识证明和其他高级协议可能有潜力用量子技术增强。

我们甚至可以想象某天区块链通过量子技术(比如基于量子纠缠的共识)自我保护(尽管看上去有些牵强,但概念上有趣:例如,量子通信能否以新保证同步节点?)。这些是遥远的想法,但它们表明量子计算不仅仅是一个威胁矢量——如果加以利用,它也可以成为新型密码信任的推动者。

总而言之,加密货币社区正以积极主动的方式为“量子不可避免性”做准备。新兴项目正在以量子防护设计带头,而主要网络也在缓慢但稳步地描绘其迁移路径。用户无需理解量子比特的物理学即可受益;他们只需遵循最佳实践并在更强的保护措施可用时更新软件即可。加密的历程一直以来都是关于韧性——从幸存交易所黑客攻击、熊市、监管打击和协议漏洞中走出来。量子的挑战是该故事的又一个篇章。是的,挑战很大,但通过早期适应和全球标准,该行业不仅可以为这一不确定性做好准备,还能变得比以前更强大、更安全。

最后的想法

量子计算和加密货币正在走向碰撞的道路上——也许不会在今天或明天,但最终势必如期而至。冲突常常以戏剧化的方式被框定:“量子将是比特币的终结”。基于我们所探讨的,一个更多元和细腻的观点是必需的。是的,量子计算机有一天将打破目前保障我们数字资产安全的特定密码学原语。但这未必要意味着加密或数字安全的终结。这是一个新篇章的开始,我们将部署更强大的防护手段,或许也将使用量子工具来防御。

准备就是一切。情况让人想起互联网早期和网络威胁的兴起——那些意识到了黑客风险并对网络安全进行投资的人蓬勃发展,而其他人则不得不碰壁学习。对于加密领域而言,教训是明确的:不要自满。我们的目标不是散播恐慌或耸人听闻(我们有意识地避免任何危言耸听),而是强调一个稳重的事实:我们现在有一个机会窗口,以确保当量子计算机到来时,加密货币依然“牢不可破”。

这项准备工作将需要全球标准和协作。正如NIST带领一项多年国际努力以验证后量子算法的情况一样,区块链社区可能需要其等效项目——或许是一个横跨不同项目、学术界,甚至政府的联盟或工作小组,统一合力推进分布式账本的量子防护解决方案。我们可能会看到“量子安全区块链联盟”之类的东西出现,以分享知识和协调时间,以免某些币种安全,其他则漏洞百出,从而导致系统性问题。

这也需要大量教育和沟通。开发人员必须教育用户为何需要某些升级(我们已经看到误解如何可以减慢重要更新)。关于量子风险的沟通需要取得平衡:既不要低估威胁,也不要过早地狼来了,以免人们漠视。信息应是:这是密码学不可避免的进化,我们有解决方案在手——只需小心和紧迫的实施它们。

一个令人鼓舞的方面是,许多在密码学和计算机科学领域中的聪明才智已经投身于这一问题上。步向后量子世界的转变常被比作从32位到64位计算,或从IPv4到IPv6的过渡:一个重要但可管理的剧变,只要有规划。在最佳情况下,2035年的普通加密用户可能甚至不记得有过量子威胁;他们仅仅像往常一样使用比特币或以太坊,底层受到晶格签名或哈希签名的保护,生活继续如常。实现这种“非事件”结果将是多年来艰苦工作光荣成果。内容:目前来说(或许还需要一点运气,即量子计算不会比预期更快到来)。

在总结中,引用冷静理智的专家常发出的观点是恰当的:不要恐慌——要做好准备。正如长期持有比特币的人以年来衡量,网络的安全性也必须从几代人的角度来思考。量子计算是一种百年一遇的技术变革。应对它需要跨学科合作:密码学家设计算法,区块链工程师整合这些算法,商业领袖为其提供资金并实施,当然还有量子科学家向我们传达关于技术真实状态的信息(超越炒作的内容)。这不是任何一个群体能够单独解决的挑战。

密码学的猫捉老鼠游戏将一如既往地继续下去。量子计算机将迫使密码学演变,而它也会演变。区块链,如果真是许多人希望的永久价值交换架构,也必须进化。最终,“不可破解成为可破解”的故事可能会翻转为“可破解再度变为不可破解”。通过抢先应对威胁,加密社区可以确保其基础的承诺——在没有中心化信任的情况下保持安全性——依然有效,即使面对人类历史上最强大的计算机。量子计算的时代将是一个清算的时代,然后希望是加密安全的更新时代。构建这个未来的时间是现在。